CryptoDefense ransomware mendominasi perbincangan hari ini. Mangsa yang menjadi mangsa varian Ransomware ini telah beralih ke forum yang berlainan dalam jumlah besar, meminta sokongan daripada pakar. Dianggap sebagai jenis ransomware, program ini mempengaruhi tingkah laku CryptoLocker, tetapi tidak boleh dianggap sebagai turunan lengkapnya, kerana kod yang dikendalikannya sama sekali berbeza. Lebih-lebih lagi, kerosakan yang ditimbulkan berpotensi besar.

CryptoDefense Ransomware

Asal usul Internet dapat dikesan dari persaingan sengit yang diadakan antara geng siber akhir Februari 2014. Ini membawa kepada pengembangan varian yang berpotensi berbahaya dari program ransomware ini, yang mampu menggegarkan fail seseorang dan memaksa mereka melakukan pembayaran untuk memulihkan fail.

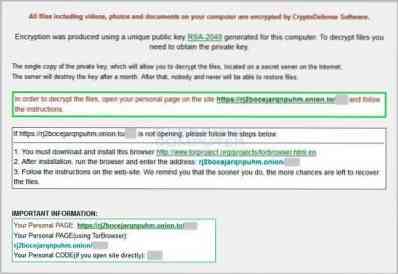

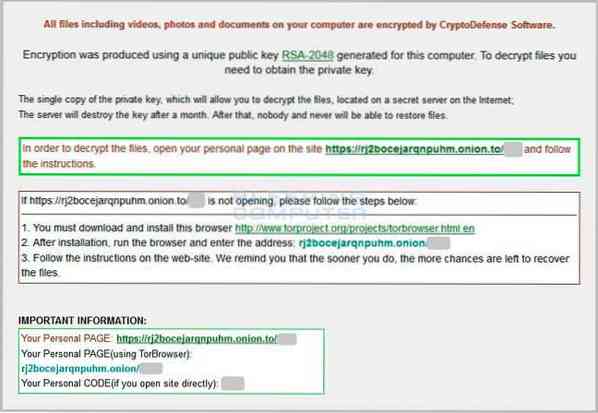

CryptoDefense, seperti diketahui, menyasarkan fail teks, gambar, video, PDF dan MS Office. Apabila pengguna akhir membuka lampiran yang dijangkiti, program mula mengenkripsi fail sasarannya dengan kunci RSA-2048 yang kuat yang sukar dibatalkan. Setelah fail dienkripsi, malware mengeluarkan file permintaan tebusan di setiap folder yang berisi fail yang dienkripsi.

Setelah membuka fail, mangsa menemui halaman CAPTCHA. Sekiranya failnya terlalu penting untuknya dan dia menginginkannya kembali, dia akan menerima kompromi. Melanjutkan lebih jauh, dia harus mengisi CAPTCHA dengan betul dan data dihantar ke halaman pembayaran. Harga tebusan telah ditentukan, meningkat dua kali ganda sekiranya mangsa tidak mematuhi arahan pemaju dalam jangka masa yang ditentukan selama empat hari.

Kunci peribadi yang diperlukan untuk mendekripsi kandungan tersedia dengan pembangun perisian hasad dan dihantar kembali ke pelayan penyerang hanya apabila jumlah yang diinginkan diserahkan sepenuhnya sebagai tebusan. Penyerang sepertinya telah membuat laman web "tersembunyi" untuk menerima pembayaran. Setelah pelayan jauh mengesahkan penerima kunci penyahsulitan peribadi, tangkapan skrin desktop yang dikompromikan akan dimuat ke lokasi terpencil. CryptoDefense membolehkan anda membayar wang tebusan dengan menghantar Bitcoin ke alamat yang ditunjukkan di halaman Perkhidmatan Decrypt malware.

Walaupun keseluruhan skema semuanya kelihatan baik, CryptoDefense ransomware ketika pertama kali muncul memang mempunyai beberapa bug. Ia meninggalkan kunci tepat di komputer mangsa itu sendiri! : D

Ini tentu saja memerlukan kemahiran teknikal, yang mungkin tidak dimiliki pengguna rata-rata, untuk mengetahui kuncinya. Kekurangan pertama kali diperhatikan oleh Fabian Wosar dari Emsisoft dan membawa kepada penciptaan a Decrypter alat yang berpotensi mengambil kunci dan menyahsulitkan fail anda.

Salah satu perbezaan utama antara CryptoDefense dan CryptoLocker adalah kenyataan bahawa CryptoLocker menghasilkan pasangan kunci RSA pada pelayan perintah dan kawalan. CryptoDefense, sebaliknya, menggunakan CryptoAPI Windows untuk menghasilkan pasangan kunci pada sistem pengguna. Sekarang, ini tidak akan membuat banyak perbezaan jika bukan kerana beberapa kebiasaan Windows CryptoAPI yang kurang dikenali dan kurang didokumentasikan. Salah satu kebiasaannya ialah jika anda tidak berhati-hati, ia akan membuat salinan kunci RSA tempatan yang digunakan oleh program anda. Siapa pun yang membuat CryptoDefense jelas tidak menyedari tingkah laku ini, dan oleh itu, tanpa diketahui oleh mereka, kunci untuk membuka kunci fail pengguna yang dijangkiti sebenarnya disimpan di sistem pengguna, kata Fabian, dalam catatan blog bertajuk Kisah mengenai kunci ransomware yang tidak selamat dan blogger yang melayani diri sendiri.

Kaedah itu menyaksikan kejayaan dan membantu orang, hingga Symantec memutuskan untuk melakukan pendedahan sepenuhnya mengenai cacat dan menumpahkan kacang melalui catatan blognya. Tindakan dari Symantec mendorong pembangun malware untuk mengemas kini CryptoDefense, sehingga tidak lagi meninggalkan kunci.

Penyelidik Symantec menulis:

Kerana penyerang kurang melaksanakan fungsi kriptografi, mereka, secara harfiah, meninggalkan sandera mereka sebagai kunci untuk melepaskan diri ”.

Oleh itu, penggodam menjawab:

Spasiba Symantec ("Terima kasih" dalam bahasa Rusia). Bug itu telah diperbaiki, kata KnowBe4.

Saat ini, satu-satunya cara untuk memperbaikinya adalah dengan memastikan anda mempunyai sandaran fail baru-baru ini yang sebenarnya dapat dipulihkan. Lap dan buat semula mesin dari awal, dan pulihkan failnya.

Catatan di BleepingComputers ini dapat dibaca dengan baik sekiranya anda ingin mengetahui lebih lanjut mengenai Ransomware ini dan memerangi keadaan di muka. Malangnya, kaedah yang disenaraikan dalam 'Table of Contents' hanya berfungsi untuk 50% kes jangkitan sahaja. Namun, ia memberikan peluang yang baik untuk mengembalikan fail anda.

Phenquestions

Phenquestions