Sistem Pengesanan Pencerobohan dapat memberi amaran kepada kita terhadap DDOS, kekerasan, eksploitasi, kebocoran data, dan banyak lagi, ia memantau rangkaian kita dalam masa nyata dan berinteraksi dengan kita dan dengan sistem kita semasa kita memutuskan.

Di LinuxHint kami sebelumnya mendedikasikan dua tutorial Snort, Snort adalah salah satu Sistem Pengesanan Pencerobohan terkemuka di pasaran dan mungkin yang pertama. Artikel-artikel tersebut adalah Memasang dan Menggunakan Sistem Pengesanan Pencerobohan Snort untuk Melindungi Server dan Rangkaian dan Mengkonfigurasi ID Snort dan Membuat Peraturan.

Kali ini saya akan menunjukkan cara menyediakan OSSEC. Pelayan adalah inti perisian, ia mengandungi peraturan, entri acara dan polisi sementara ejen dipasang pada peranti untuk dipantau. Ejen menghantar log dan memberi maklumat mengenai kejadian ke pelayan. Dalam tutorial ini kita hanya akan memasang bahagian pelayan untuk memantau perangkat yang digunakan, pelayan sudah berisi fungsi agen ke perangkat yang dipasang di dalamnya.

Pemasangan OSSEC:

Pertama sekali dijalankan:

pasang libmariadb2Untuk pakej Debian dan Ubuntu anda boleh memuat turun Pelayan OSSEC di https: // kemas kini.atomicorp.com / saluran / ossec / debian / pool / main / o / ossec-hids-server /

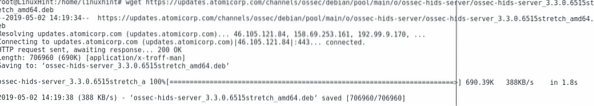

Untuk tutorial ini saya akan memuat turun versi semasa dengan menaip konsol:

wget https: // kemas kini.atomicorp.com / saluran / ossec / debian / kumpulan / utama / o /ossec-hids-server / ossec-hids-server_3.3.0.6515stretch_amd64.deb

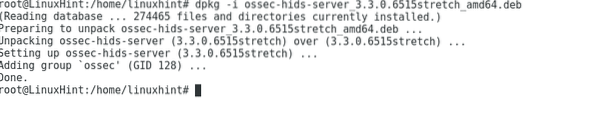

Kemudian jalankan:

dpkg -i ossec-hids-pelayan_3.3.0.6515stretch_amd64.deb

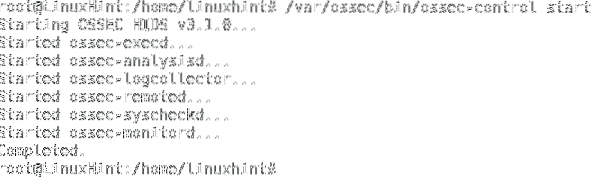

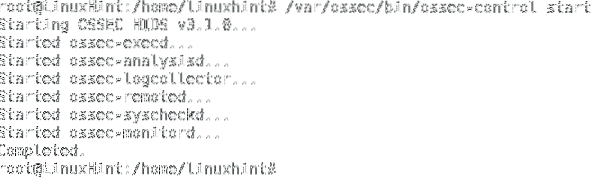

Mulakan OSSEC dengan melaksanakan:

/ var / ossec / bin / ossec-kawalan permulaan

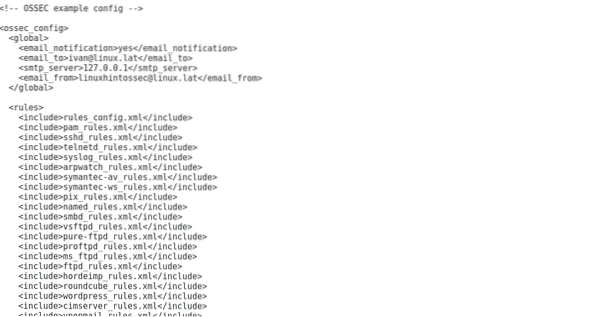

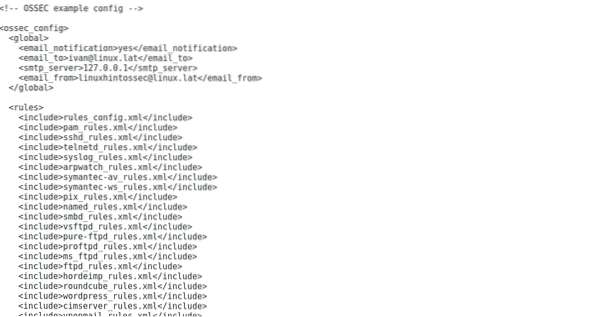

Secara lalai pemasangan kami tidak mengaktifkan pemberitahuan mel, untuk mengedit jenisnya

nano / var / ossec / etc / ossec.pengesahanUbah

Untuk

Dan tambahkan:

Tekan ctrl + x dan Y untuk menyimpan dan keluar dan mulakan OSSEC sekali lagi:

/ var / ossec / bin / ossec-start start

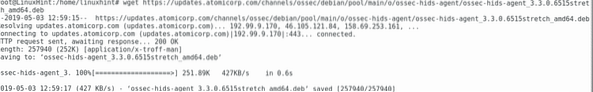

Nota: jika anda ingin memasang ejen OSSEC pada jenis peranti yang berbeza:

wget https: // kemas kini.atomicorp.com / saluran / ossec / debian / kumpulan / utama / o /ossec-hids-agent / ossec-hids-agent_3.3.0.6515stretch_amd64.deb

dpkg -i ossec-hids-agent_3.3.0.6515stretch_amd64.deb

Sekali lagi mari kita periksa fail konfigurasi untuk OSSEC

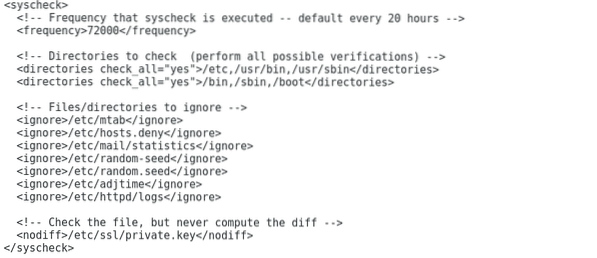

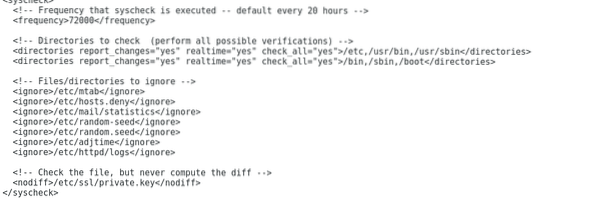

nano / var / ossec / etc / ossec.pengesahan Tatal ke bawah untuk mencapai bahagian Syscheck

Tatal ke bawah untuk mencapai bahagian Syscheck

Di sini anda dapat menentukan direktori yang diperiksa oleh OSSEC dan selang semakan. Kita juga boleh menentukan direktori dan fail yang akan diabaikan.

Untuk menetapkan OSSEC untuk melaporkan peristiwa dalam masa nyata edit baris

Ke

/ usr / sbin

Untuk menambahkan direktori baru untuk diperiksa OSSEC tambahkan baris:

Tutup nano dengan menekan CTRL + X dan Y dan taip:

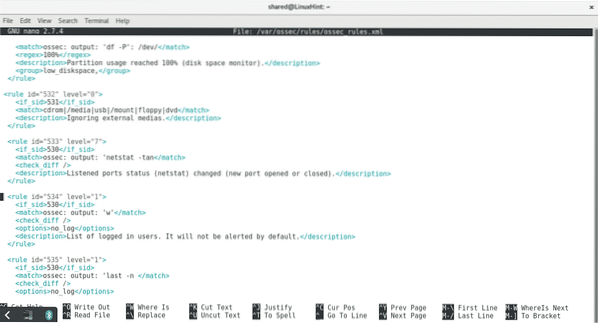

nano / var / ossec / Rules / ossec_rules.xml

Fail ini mengandungi peraturan OSSEC, tahap peraturan akan menentukan tindak balas sistem. Sebagai contoh, secara lalai OSSEC hanya melaporkan peringatan tahap 7, jika ada peraturan dengan tahap lebih rendah dari 7 dan anda ingin diberitahu apabila OSSEC mengenal pasti kejadian itu, edit nombor tahap untuk 7 atau lebih tinggi. Contohnya jika anda ingin mendapatkan maklumat apabila hos dibebaskan oleh Respons Aktif OSSEC, edit peraturan berikut:

Kepada:

Alternatif yang lebih selamat adalah dengan menambahkan peraturan baru di akhir fail yang menulis semula yang sebelumnya:

Sekarang kita telah memasang OSSEC di peringkat tempatan, pada tutorial seterusnya kita akan mengetahui lebih lanjut mengenai peraturan dan konfigurasi OSSEC.

Saya harap tutorial ini berguna untuk memulakan OSSEC, terus mengikuti LinuxHint.com untuk lebih banyak petua dan kemas kini mengenai Linux.

Phenquestions

Phenquestions