IPS atau Intrusion Prevention System adalah teknologi yang digunakan dalam keselamatan rangkaian untuk memeriksa lalu lintas rangkaian dan mencegah serangan yang berlainan dengan mengesan input jahat. Selain hanya mengesan input jahat seperti yang dilakukan oleh Sistem Pengesanan Pencerobohan, ia juga mencegah rangkaian daripada serangan jahat. Ia dapat mengelakkan jaringan dari kekuatan kasar, DoS (Penolakan Perkhidmatan), DDoS (Penolakan Perkhidmatan yang Diagihkan), Eksploitasi, worm, virus, dan serangan biasa yang lain. IPS diletakkan tepat di belakang firewall, dan mereka boleh menghantar penggera, menjatuhkan paket berbahaya dan menyekat alamat IP yang menyinggung perasaan. Dalam tutorial ini, kita akan menggunakan Fail2ban, yang merupakan pakej Perisian Pencegahan Pencerobohan, untuk menambahkan lapisan keselamatan terhadap serangan brute force yang berbeza.

Bagaimana Fail2ban Berfungsi

Fail2ban membaca fail log (e.g. / var / log / apache / error_log) dan mendapat IP yang menyinggung yang mencuba terlalu banyak kata laluan yang gagal atau mencari eksploitasi. Pada dasarnya, Fail2ban mengemas kini peraturan firewall untuk menyekat IP yang berbeza pada pelayan. Fail2ban juga menyediakan penapis yang boleh kita gunakan untuk perkhidmatan tertentu (e.g., apache, ssh, dll.).

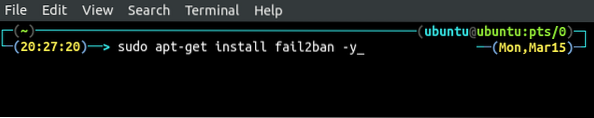

Memasang Fail2ban

Fail2ban tidak terpasang di Ubuntu, jadi sebelum menggunakannya, kita harus memasangnya.

[dilindungi e-mel]: ~ $ sudo apt-get kemas kini -y[dilindungi e-mel]: ~ $ sudo apt-get install fail2ban

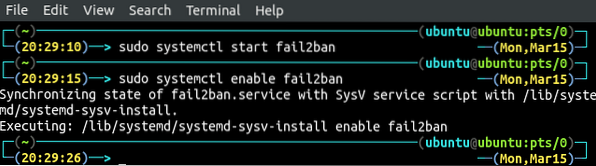

Setelah memasang Fail2ban, mulakan dan aktifkan perkhidmatan Fail2ban menggunakan baris arahan.

[dilindungi e-mel]: ~ $ sudo systemctl mula fail2ban[dilindungi e-mel]: ~ $ sudo systemctl aktifkan fail2ban

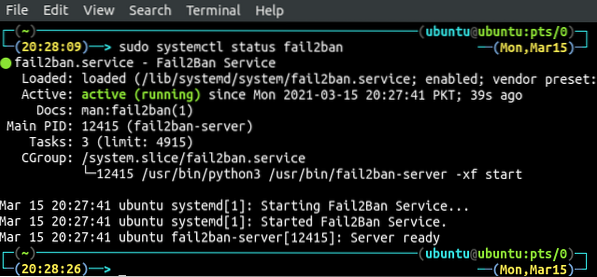

Sekarang periksa status perkhidmatan fail2ban untuk mengesahkan sama ada ia bermula atau tidak.

Mengkonfigurasi Fail2ban Untuk SSH

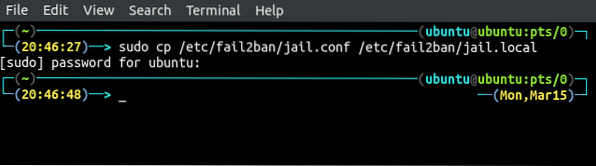

Kita boleh mengkonfigurasi Fail2ban dengan mengubah / etc / fail2ban / penjara.fail conf. Sebelum mengubahnya, ambil sandaran fail ini.

[dilindungi e-mel]: ~ $ sudo cp / etc / fail2ban / penjara.conf / etc / fail2ban / penjara.tempatan

Sekarang kita akan mengkonfigurasi Fail2ban untuk mengelakkan perkhidmatan sshd dari input jahat. Buka / etc / fail2ban / penjara.fail tempatan di editor kegemaran anda.

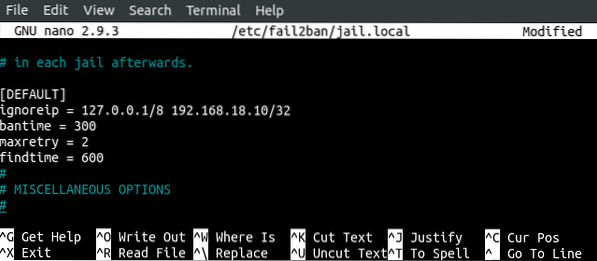

[dilindungi e-mel]: ~ $ sudo nano / etc / fail2ban / penjara.tempatanPergi ke [lalai] bahagian dan masukkan parameter konfigurasi di bawah [lalai] bahagian.

[DEFAULT]ignip = 127.0.0.1/8 192.168.18.10/32

bantime = 300

maxretry = 2

masa cari = 600

abaikan adalah senarai topeng cidr, alamat ip, atau host DNS yang dipisahkan oleh watak ruang. Tambahkan IP dipercayai anda ke senarai ini, dan IP ini akan disenaraikan dalam senarai putih dan tidak akan disekat oleh fail2ban walaupun mereka melakukan serangan brute force pada pelayan.

bantime adalah masa IP akan disekat setelah melakukan sejumlah percubaan gagal ke pelayan.

rahsia adalah bilangan percubaan gagal maksimum setelah IP disekat oleh fail2ban untuk jangka masa tertentu.

masa mencari adalah jumlah masa di mana jika tuan rumah membuat rahsia percubaan yang gagal, ia akan disekat.

Setelah mengkonfigurasi parameter di atas, sekarang kami akan mengkonfigurasi layanan yang akan diterapkan peraturan di atas. Secara lalai, Fail2ban mempunyai penapis yang telah ditentukan untuk perkhidmatan yang berbeza, jadi kami tidak perlu memasukkan entri khusus untuk perkhidmatan. Kami hanya mengaktifkan atau mematikan perkhidmatan yang berbeza dalam fail konfigurasi. Buka / etc / fail2ban / penjara.fail tempatan di editor kegemaran anda.

[dilindungi e-mel]: ~ $ sudo nano / etc / fail2ban / penjara.tempatanCari [sshd] bahagian dalam fail dan masukkan parameter berikut di bahagian tersebut.

[sshd]aktifkan = benar

port = ssh

tapis = sshd

logpath = / var / log / auth.balak

maxretry = 3

didayakan menentukan sama ada perkhidmatan ini dilindungi oleh fail2ban atau tidak. Sekiranya diaktifkan adalah benar, maka perkhidmatan tersebut dilindungi; jika tidak, ia tidak dilindungi.

pelabuhan mentakrifkan port perkhidmatan.

tapis merujuk kepada fail konfigurasi fail2ban yang akan digunakan. Secara lalai ia akan menggunakan / etc / fail2ban / filter.d / sshd.fail conf untuk perkhidmatan ssh.

jalan masuk menentukan jalan ke log, fail2ban akan memantau untuk melindungi perkhidmatan daripada serangan yang berbeza. Untuk perkhidmatan ssh, log pengesahan boleh didapati di / var / log / auth.log, jadi fail2ban akan memantau fail log ini dan akan mengemas kini firewall dengan mengesan percubaan log masuk yang gagal.

rahsia menentukan bilangan percubaan log masuk yang gagal sebelum disekat oleh fail2ban.

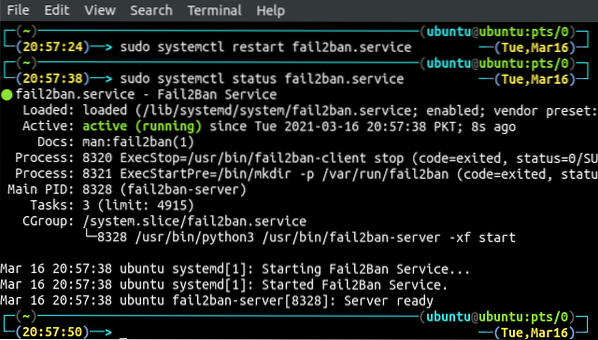

Setelah menerapkan konfigurasi di atas untuk fail2ban, mulakan semula perkhidmatan untuk menyimpan perubahan.

[dilindungi e-mel]: ~ $ sudo systemctl restart fail2ban.perkhidmatan[dilindungi e-mel]: ~ $ system sudo statuso fail2ban.perkhidmatan

Menguji Fail2ban

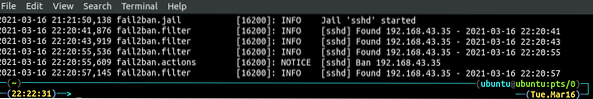

Kami telah mengkonfigurasi fail2ban untuk melindungi sistem kami daripada serangan brute force pada perkhidmatan ssh. Sekarang kita akan membuat percubaan masuk yang gagal pada sistem kita dari sistem lain untuk memeriksa sama ada fail2ban berfungsi atau tidak. Setelah membuat percubaan log masuk yang gagal sekarang, kami akan memeriksa log fail2ban.

[dilindungi e-mel]: ~ $ cat / var / log / fail2ban.balak

Kita dapat melihat bahawa setelah percubaan masuk yang gagal, IP telah disekat oleh fail2ban.

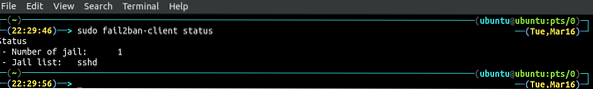

Kita boleh mendapatkan senarai semua perkhidmatan yang diaktifkan fail2ban dengan menggunakan perintah berikut.

[dilindungi e-mel]: ~ $ sudo fail2ban-status pelanggan

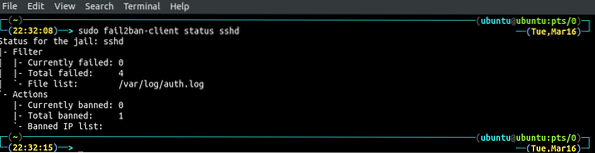

Gambar di atas menunjukkan bahawa kita telah mengaktifkan fail2ban hanya untuk perkhidmatan sshd. Kita boleh mendapatkan maklumat lebih lanjut mengenai perkhidmatan sshd dengan menentukan nama perkhidmatan dalam perintah di atas.

Fail2ban secara automatik membatalkan pembatalan alamat IP yang dilarang setelah bantime, tetapi kami dapat membatalkan pembatalan IP kapan saja menggunakan baris perintah. Ini akan memberi lebih banyak kawalan ke atas fail2ban. Gunakan arahan berikut untuk membatalkan pembatalan alamat IP.

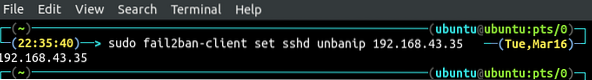

[dilindungi e-mel]: ~ $ sudo fail2ban-client set sshd unbanip 192.168.43.35

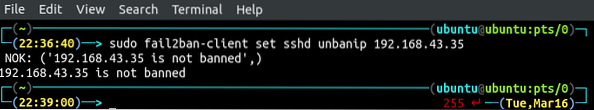

Sekiranya anda cuba membatalkan pembatalan alamat IP yang tidak disekat oleh fail2ban, ia hanya akan memberitahu anda bahawa IP tidak disekat.

[dilindungi e-mel]: ~ $ sudo fail2ban-set pelanggan sshd unbanip 192.168.43.35

Kesimpulannya

Bagi pentadbir sistem atau jurutera keselamatan, merupakan cabaran besar untuk menjaga keselamatan pelayan. Sekiranya pelayan anda dilindungi oleh kata laluan, bukan oleh pasangan kunci awam dan peribadi, maka pelayan anda lebih rentan terhadap penyerang brute force. Mereka dapat masuk ke sistem anda dengan menerapkan kombinasi kata laluan yang berbeza. Fail2ban adalah alat yang dapat menyekat penyerang melancarkan pelbagai jenis serangan, termasuk serangan brute force dan serangan DDoS pada pelayan anda. Dalam tutorial ini, kami membincangkan bagaimana kami dapat menggunakan Fail2ban untuk melindungi pelayan kami dari serangan yang berbeza. Kami juga dapat menggunakan Fail2ban untuk melindungi perkhidmatan lain seperti apache, nginx, dll.

Phenquestions

Phenquestions