Setelah dipasang, anda akan menemui Zenmap pada menu aplikasi, bergantung pada jenis imbasan yang ingin anda jalankan, disyorkan untuk menjalankan Zenmap sebagai root, misalnya, Nmap SYN atau scan mentah memerlukan hak istimewa untuk dilaksanakan.

Setelah dipasang, anda akan menemui Zenmap pada menu aplikasi, bergantung pada jenis imbasan yang ingin anda jalankan, disyorkan untuk menjalankan Zenmap sebagai root, misalnya, Nmap SYN atau scan mentah memerlukan hak istimewa untuk dilaksanakan.

Sebagai alternatif, anda boleh menjalankan Zenmap dari konsol, tetapi kerana antara muka grafik adalah wajib untuk memasangnya tutorial ini tertumpu pada pengurusan grafik.

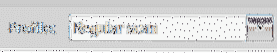

Setelah dilaksanakan anda akan melihat tetingkap utama Zenmap termasuk menu lungsur turun untuk memilih profil. Untuk contoh pertama pilih Imbas Biasa.

Pada kotak "Sasaran", isi bidang dengan alamat IP, nama domain, julat IP atau subnet untuk diimbas. Setelah dipilih, tekan pada butang "Scan", di sebelah menu drop down untuk memilih Profil yang diinginkan.

Di bawah ini anda akan melihat tab berikut: Keluaran Nmap, Pelabuhan / Host, Topologi, Butiran Hos dan Imbasan.

Di mana:

Keluaran Nmap: output ini menunjukkan output Nmap biasa, ini adalah skrin lalai ketika menjalankan imbasan.

Pelabuhan / Hos: tab ini mencetak perkhidmatan atau port dengan maklumat tambahan yang disusun mengikut hos, jika satu host dipilih maka ia akan menyenaraikan status port yang diimbas.

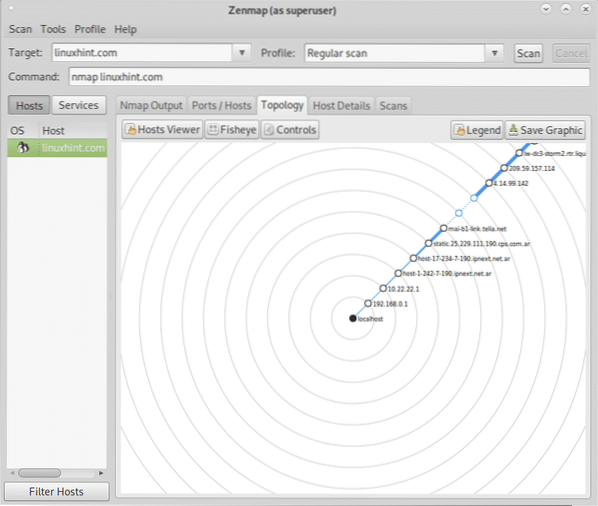

Topologi: tab ini menunjukkan jalan yang dilalui paket hingga mencapai sasaran, dengan kata lain ia menunjukkan hop antara kita dan sasaran yang serupa dengan traceroute (lihat https: // linuxhint.com / traceroute_nmap /) memaparkan struktur rangkaian berdasarkan jalan.

Butiran Hos: tab ini mencetak maklumat mengenai hos yang diimbas sebagai pokok. Maklumat yang dicetak dalam tab ini termasuk nama host dan OSnya, jika dalam talian atau ke bawah, status port yang diimbas, waktu operasi dan banyak lagi. Ia juga menunjukkan estimasi kerentanan berdasarkan perkhidmatan yang tersedia pada sasaran.

Imbasan: tab ini menunjukkan sejarah semua imbasan yang dijalankan, termasuk menjalankan imbasan, anda juga dapat menambahkan imbasan dengan mengimport fail.

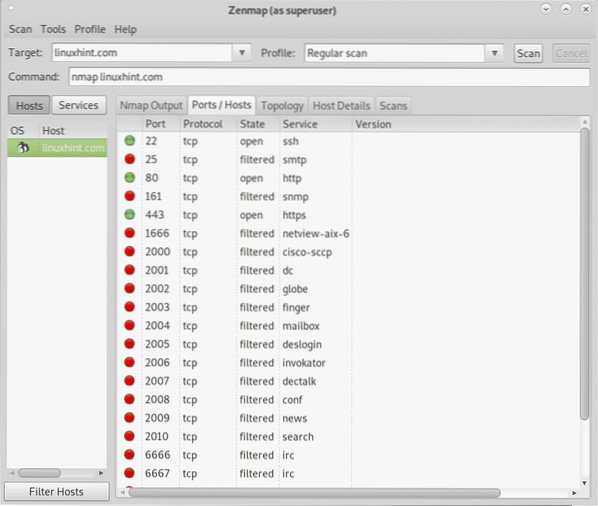

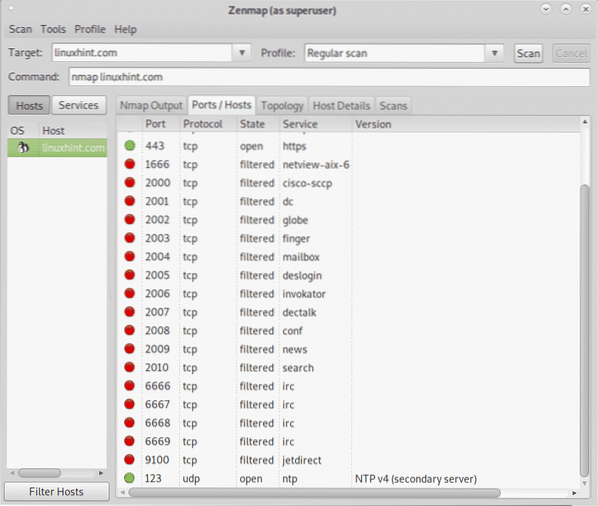

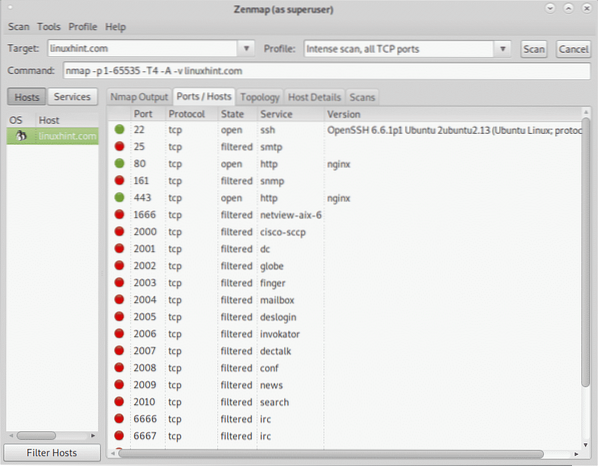

Tangkapan skrin berikut menunjukkan Pelabuhan / Host tab:

Seperti yang anda dapat lihat tangkapan skrin di atas menyenaraikan semua port, protokol, keadaan dan perkhidmatan mereka, jika tersedia jika diperintahkan oleh jenis imbasan, ia juga akan mencetak versi perisian yang berjalan di belakang setiap port.

Tab seterusnya menunjukkan Topologi atau traceroute:

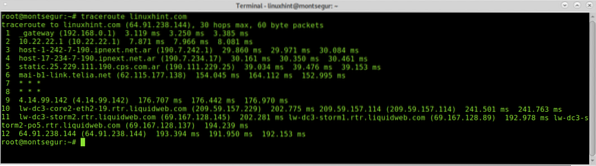

Anda boleh menyemak tab ini memaparkan traceroute dengan menjalankan traceroute terhadap linuxhint.com, tentu saja, walaupun hal ini tidak terjadi, pertimbangkan bahawa keputusan traceroute mungkin berbeza-beza bergantung pada ketersediaan hop.

Anda boleh menyemak tab ini memaparkan traceroute dengan menjalankan traceroute terhadap linuxhint.com, tentu saja, walaupun ini bukan masalahnya, pertimbangkan bahawa keputusan traceroute mungkin berbeza-beza bergantung pada ketersediaan hop.

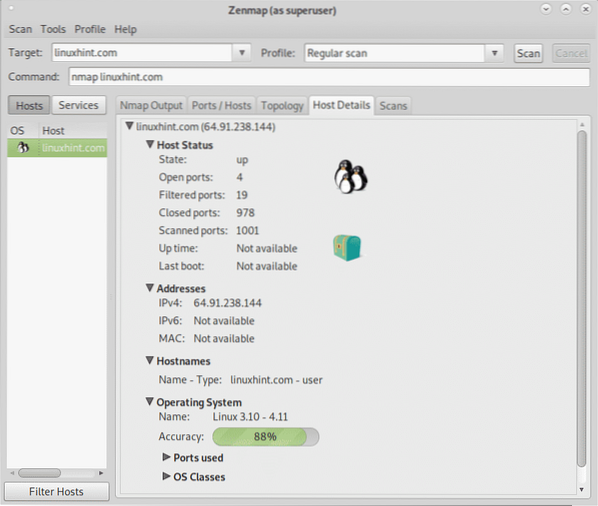

Tangkapan skrin berikut memaparkan Butiran Hos tab, di sana anda dapat melihat OS yang dikenal dengan ikon, status (atas), jumlah port terbuka, disaring, ditutup dan diimbas, waktu operasi tidak tersedia, alamat IP dan nama host.

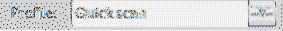

Untuk meneruskan tutorial, mari periksa mod Pindai Pantas dengan memilihnya di menu lungsur Profil:

Setelah dipilih tekan pada "Scan". Seperti yang akan anda lihat di Perintah padang anda akan melihat bendera -T4 dan -F.

The -T4 merujuk kepada templat masa. Templat masa adalah:

Paranoid: -T0, sangat perlahan, berguna untuk memintas IDS (Sistem Pengesanan Pencerobohan)

Tersembunyi: -T1, sangat perlahan, juga berguna untuk memintas IDS (Sistem Pengesanan Pencerobohan)

Sopan: -T2, berkecuali.

Biasa: -T3, ini adalah mod lalai.

Agresif: -T4, imbasan pantas.

Gila: -T5, lebih pantas daripada teknik imbasan Agresif.

(Sumber: https: // linuxhint.com / nmap_xmas_scan /)

The -F flag mengarahkan Zenmap (dan Nmap) untuk melakukan imbasan pantas.

Seperti yang anda lihat di atas, hasilnya lebih pendek daripada imbasan biasa, lebih sedikit port yang diimbas dan hasilnya siap setelah 2.75 saat.

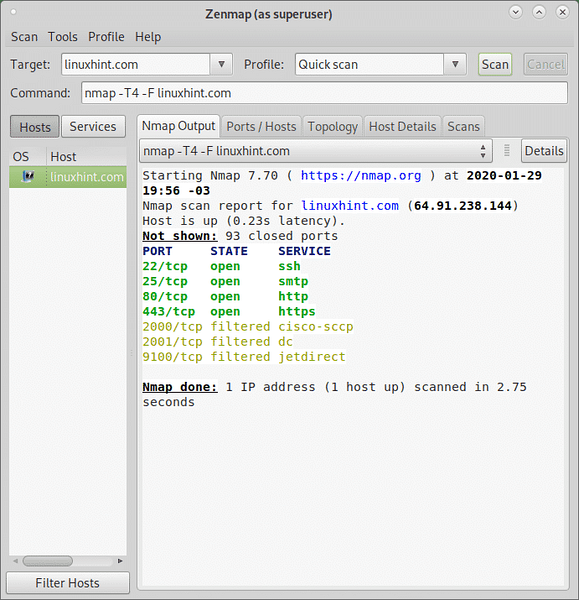

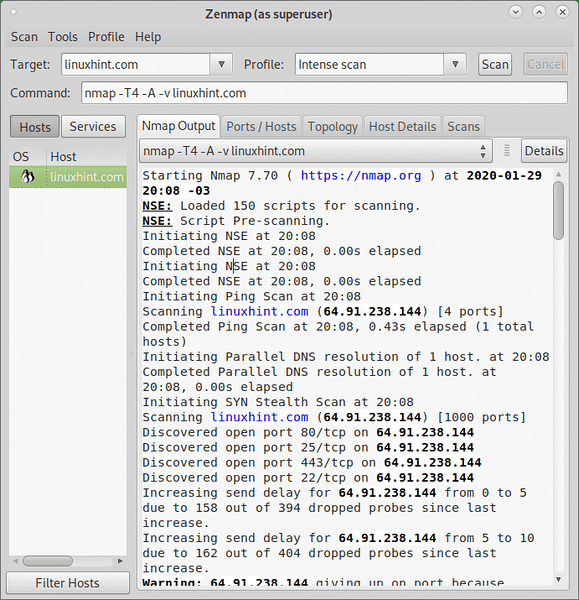

Untuk contoh berikut, di medan Profil pilih imbasan kuat, kali ini kita akan menumpukan pada output.

Semasa memilih jenis imbasan ini, anda akan perhatikan, selain dari -T4 bendera -A bendera.

The -A flag membolehkan pengesanan OS dan versi, pengimbasan skrip dan pelacakan.

The -v bendera meningkatkan ketumpatan output.

Memahami output:

Baris pertama menunjukkan ciri-ciri proses imbasan, baris pertama menunjukkan versi Nmap diikuti dengan maklumat mengenai skrip pra imbasan yang akan dijalankan, dalam hal ini 150 skrip dari Nmap Scripting Engine (NSE) dimuat:

Bermula Nmap 7.70 (https: // nmap.org) pada 2020-01-29 20:08 -03 NSE: Memuatkan 150 skrip untuk mengimbas. NSE: Pengimbasan Pra Skrip. Memulakan NSE pada 20:08 Selesai NSE pada 20:08, 0.00an berlalu Memulakan NSE pada 20:08 Selesai NSE pada 20:08, 0.00an berlalu

Mengikuti skrip prescan, yang dijalankan sebelum melakukan scan, Output akan memaparkan maklumat mengenai ping scan, langkah kedua sebelum resolusi DNS untuk mengumpulkan alamat IP (atau nama host jika anda memberikan IP sebagai sasaran). Tujuan langkah ping scan adalah untuk mengetahui ketersediaan hos.

Setelah resolusi DNS berakhir, imbasan SYN dijalankan untuk menjalankan Stealth scan (lihat https: // linuxhint.com / nmap_stealth_scan /).

Memulakan Ping Scan pada 20:08 Mengimbas linuxhint.com (64.91.238.144) [4 port] Selesai Ping Scan pada 20:08, 0.43s berlalu (1 jumlah host) Memulakan resolusi DNS selari 1 host. pada 20:08 Selesai resolusi Selari DNS 1 hos. pada 20:08, 0.00an berlalu Memulakan SYN Stealth Scan pada 20:08 Mengimbas linuxhint.com (64.91.238.144) [1000 port] Port terbuka ditemui 80 / tcp pada 64.91.238.144 Port terbuka yang ditemui 25 / tcp pada 64.91.238.144 Port terbuka yang dijumpai 443 / tcp pada 64.91.238.144 Port terbuka 22 / tcp ditemui pada 64.91.238.144 Meningkatkan kelewatan penghantaran untuk 64.91.238.144 dari 0 hingga 5 disebabkan 158 daripada 394 prob yang dijatuhkan sejak kenaikan terakhir. Meningkatkan kelewatan penghantaran untuk 64.91.238.144 dari 5 hingga 10 disebabkan 162 daripada 404 prob yang dijatuhkan sejak kenaikan terakhir. Amaran: 64.91.238.144 menyerah pada port kerana cap transmisi semula terkena (6). Selesai SYN Stealth Scan pada 20:08, 53.62s berlalu (1000 jumlah port)

Setelah imbasan port, imbasan yang mendalam akan dilanjutkan dengan perkhidmatan dan penemuan OS:

Memulakan imbasan Perkhidmatan pada 20:08 Mengimbas 4 perkhidmatan di linuxhint.com (64.91.238.144) Selesai imbasan Perkhidmatan pada 20:09, 13.25s berlalu (4 perkhidmatan pada 1 host) Memulakan pengesanan OS (cuba # 1) terhadap linuxhint.com (64.91.238.144) adjust_timeouts2: paket sepatutnya mempunyai rtt -88215 mikrodetik. Mengabaikan masa. adjust_timeouts2: paket sepatutnya mempunyai rtt -88215 mikrodetik. Mengabaikan masa. adjust_timeouts2: paket sepatutnya mempunyai rtt -82678 mikrodetik. Mengabaikan masa. adjust_timeouts2: paket sepatutnya mempunyai rtt -82678 mikrodetik. Mengabaikan masa. Mencuba semula pengesanan OS (cuba # 2) terhadap linuxhint.com (64.91.238.144)

Traceroute kemudian dieksekusi untuk mencetak topologi rangkaian, atau hop antara kami dan sasaran kami, ia melaporkan 11 host seperti yang anda lihat di bawah, lebih banyak maklumat akan tersedia di Topologi tab.

Memulakan Traceroute pada 20:09 Selesai Traceroute pada 20:09, 3.02s berlalu Memulakan resolusi DNS Selari dari 11 hos. pada 20:09 Selesai resolusi DNS Selari dari 11 hos. pada 20:09, 0.53 tahun berlalu

Setelah proses imbasan berakhir, skrip pasca imbasan akan dijalankan:

NSE: Pengimbasan skrip 64.91.238.144. Memulakan NSE pada 20:09 Selesai NSE pada 20:09, 11.02s berlalu Memulakan NSE pada 20:09 Selesai NSE pada 20:09, 5.22s berlalu

Dan akhirnya anda akan mempunyai output laporan untuk setiap langkah.

Bahagian pertama laporan memfokuskan pada port dan perkhidmatan, menunjukkan hosnya meningkat, jumlah port tertutup yang tidak ditunjukkan dan maklumat terperinci mengenai port terbuka atau filet:

Laporan imbasan Nmap untuk linuxhint.com (64.91.238.144) Host dihadiri (0.Latensi 21an). Tidak ditunjukkan: 978 port tertutup PORT NEGERI PERKHIDMATAN VERSI 22 / tcp terbuka ssh OpenSSH 6.6.1p1 Ubuntu 2ubuntu2.13 (Ubuntu Linux; protokol 2.0) | ssh-hostkey: | 1024 05: 44: ab: 4e: 4e: 9a: 65: e5: f2: f4: e3: ff: f0: 7c: 37: fe (DSA) | 2048 10: 2f: 75: a8: 49: 58: 3e: 44: 21: fc: 46: 32: 07: 1d: 3d: 78 (RSA) | 256 a3: d5: b9: 2e: e4: 49: 06: 84: b4: bb: e6: 32: 54: 73: 72: 49 (ECDSA) | _ 256 21: ab: 6c: 2c: 76: b7: 5c: f4: 0f: 59: 5c: a7: ab: ed: d5: 5c (ED25519) 25 / tcp buka smtp Postfix smtpd | _smtp-command: zk153f8d-laman web cecair.com, PIPELINING, SIZE 10240000, ETRN, STARTTLS, ENHANCEDSTATUSCODES, 8BITMIME, DSN, | _smtp-ntlm-info: RALAT: Pelaksanaan skrip gagal (gunakan -d untuk debug) | _ssl-tarikh: Kekerasan TLS tidak mewakili masa 80 / tcp buka http nginx | Kaedah http: | _ Kaedah yang Disokong: DAPATKAN PILIHAN POST HEAD | _http-server-header: nginx | _http-title: Tidak mengikuti pengalihan ke https: // linuxhint.com / 161 / tcp disaring snmp 443 / tcp open ssl / http nginx | _http-favicon: favicon tidak diketahui MD5: D41D8CD98F00B204E9800998ECF8427E | _http-generator: WordPress 5.3.2 | Kaedah http: | _ Kaedah yang Disokong: DAPATKAN HEAD POST | _http-server-header: nginx | _http-title: Petunjuk Linux - Meneroka dan Menguasai Ekosistem Linux | _http-trane-info: Masalah dengan penghuraian XML / evox / abou | ssl-cert: Subjek: commonName = linuxhint.com | Nama Alternatif Subjek: DNS: linuxhint.com, DNS: www.linuxhint.com | Penerbit: commonName = Let's Encrypt Authority X3 / organizationName = Let's Encrypt / countryName = AS | Jenis Kunci Awam: rsa | Bit Kunci Awam: 4096 | Algoritma Tandatangan: sha256WithRSAEncryption | Tidak sah sebelum: 2019-11-30T11: 25: 40 | Tidak sah selepas: 2020-02-28T11: 25: 40 | MD5: 56a6 1899 0a73 c79e 2db1 b407 53a6 79ec | _SHA-1: a6b4 fcf9 67c2 4440 6f86 7aab 7c88 2608 674a 0303 1666 / tcp disaring netview-aix-6 2000 / tcp disaring cisco-scp 2001 / tcp / scp 2001 / tcp / scp 2001 / tcp globe 2003 / tcp filtered finger 2004 / tcp filtered mailbox 2005 / tcp filtered deslogin 2006 / tcp filtered invokator 2007 / tcp filtered dectalk

Bahagian laporan berikut memberi tumpuan kepada pengesanan OS:

Jenis peranti: tujuan umum | Menjalankan WAP (JUST GUESSING): Linux 3.X | 4.X (88%), tertanam Asus (85%) OS CPE: cpe: / o: linux: linux_kernel: 3 cpe: / o: linux: linux_kernel: 4 cpe: / o: linux: linux_kernel cpe: / h: asus: tekaan agresif rt-ac66u: Linux 3.10 - 4.11 (88%), Linux 3.13 (88%), Linux 3.13 atau 4.2 (88%), Linux 4.2 (88%), Linux 4.4 (88%), Linux 3.18 (87%), Linux 3.16 (86%), Linux 3.16 - 4.6 (86%), Linux 3.12 (85%), Linux 3.2 - 4.9 (85%) Tidak ada padanan OS yang tepat untuk tuan rumah (keadaan ujian tidak sesuai).

Bahagian seterusnya menunjukkan waktu operasi, jumlah hop antara anda dan sasaran dan tuan rumah terakhir yang memperincikan maklumat masa respons pada setiap hop.

Teka masa: 145.540 hari (sejak Jumaat 6 Sep 07:11:33 2019) Jarak Rangkaian: 12 hop TCP Urutan Ramalan: Kesukaran = 257 (Semoga berjaya!) Penjanaan Urutan ID IP: Semua Maklumat Perkhidmatan sifar: Host: laman web zk153f8d-liquid.com; OS: Linux; CPE: cpe: / o: linux: linux_kernel TRACEROUTE (menggunakan port 256 / tcp) ALAMAT HOP RTT 1 47.60 ms 192.168.0.1 2 48.39 ms 10.22.22.1 3 133.Tuan rumah 21 ms-1-242-7-190.ipnext.bersih.ar (190).7.242.1) 4 41.48 ms tuan rumah-17-234-7-190.ipnext.bersih.ar (190).7.234.17) 5 42.99 ms statik.25.229.111.190.cps.com.ar (190).111.229.25) 6 168.06 ms mai-b1-pautan.telia.bersih (62.115.177.138) 7 186.50 ms level3-ic-319172-mai-b1.c.telia.bersih (213.248.84.81) 8… 9 168.40 ms 4.14.99.142 10 247.71 ms 209.59.157.114 11 217.57 ms lw-dc3-ribut2.rtr.web cecair.com (69.167.128.145) 12 217.88 ms 64.91.238.144

Akhirnya anda akan dilaporkan mengenai pelaksanaan skrip pasca imbasan:

NSE: Pengimbasan Pasca Skrip. Memulakan NSE pada 20:09 Selesai NSE pada 20:09, 0.00an berlalu Memulakan NSE pada 20:09 Selesai NSE pada 20:09, 0.00an yang berlalu Baca fail data dari: / usr / bin /… / share / nmap OS dan Pengesanan perkhidmatan dilakukan. Sila laporkan hasil yang salah di https: // nmap.org / serah / . Nmap selesai: 1 alamat IP (1 host up) diimbas pada tahun 94.19 saat Paket mentah dihantar: 2272 (104.076KB) | Rcvd: 2429 (138.601KB)

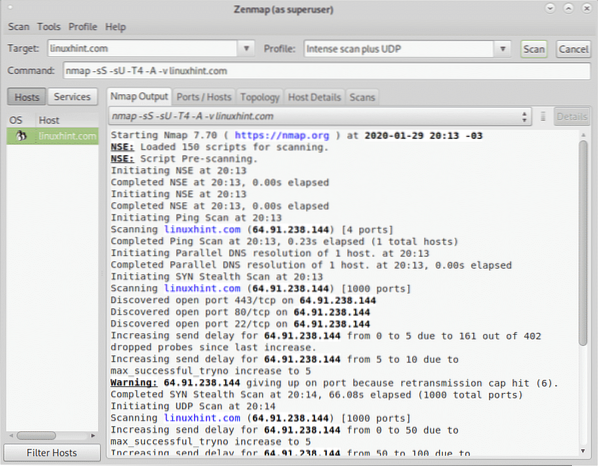

Sekarang mari kita menguji Imbasan intensif ditambah UDP anda boleh memilih dari menu lungsur Profil:

Dengan Intense Scan plus UDP anda akan melihat bendera -sS, -sU, -T4, -A dan -v.

Di mana seperti yang dikatakan sebelumnya, -T merujuk pada templat waktu, -A ke OS, pengesanan versi, NSE dan traceroute dan:

-sS: membolehkan imbasan SYN.

-sU: membolehkan imbasan UDP.

Imbasan UDP dapat membawa kita ke penemuan menarik dalam perkhidmatan yang digunakan secara meluas seperti DNS, SNMP atau DHCP.

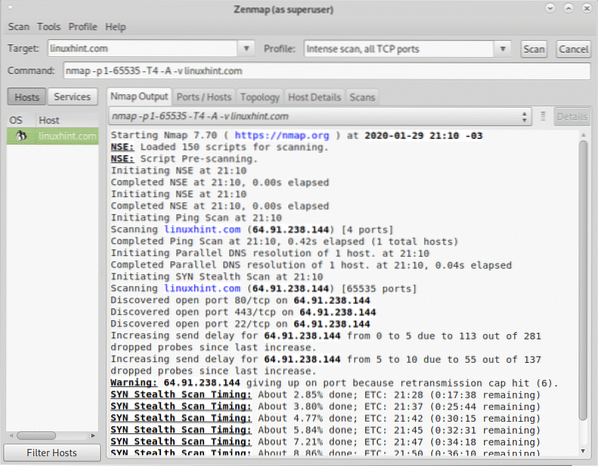

Untuk mengakhiri tutorial ini mari kita lihat Imbasan intensif, semua port TCP.

Imbasan ini menambah bendera -hlm untuk menentukan julat port, dalam hal ini julat port adalah -p 1-65535, meliputi semua port TCP yang ada:

Anda dapat melihat output termasuk port terbuka dan ditapis di Pelabuhan / Host tab:

Saya harap anda dapati tutorial ini di Zenmap berguna, terus ikuti Petunjuk Linux untuk mendapatkan lebih banyak petua dan kemas kini mengenai Linux dan rangkaian.

Phenquestions

Phenquestions