Sistem Pengesanan Pencerobohan dapat digunakan bergantung pada ukuran jaringan. Terdapat puluhan ID komersial yang berkualiti, tetapi banyak syarikat dan perniagaan kecil yang tidak mampu menggunakannya. Mendengus adalah Sistem Pengesanan Pencerobohan yang fleksibel, ringan, dan popular yang dapat digunakan sesuai dengan kebutuhan jaringan, mulai dari jaringan kecil hingga besar, dan menyediakan semua ciri IDS berbayar. Mendengus tidak memerlukan apa-apa kos tetapi itu tidak bermaksud bahawa ia tidak dapat memberikan fungsi yang sama seperti elit, ID komersial. Mendengus dianggap sebagai IDS pasif, yang bermaksud mengendus paket rangkaian, membandingkan dengan kumpulan peraturan, dan, dalam hal mengesan log atau entri yang berbahaya (i.e., mengesan pencerobohan), menghasilkan amaran atau meletakkan entri dalam fail log. Mendengus digunakan untuk memantau operasi dan kegiatan router, firewall, dan server. Snort menyediakan antara muka yang mesra pengguna, yang mengandungi rangkaian set peraturan yang dapat sangat membantu seseorang yang tidak mengenal IDS. Snort menghasilkan penggera sekiranya berlaku pencerobohan (serangan buffer overflow, keracunan DNS, cap jari OS, imbasan port, dan banyak lagi), memberikan organisasi penglihatan yang lebih besar terhadap lalu lintas rangkaian dan menjadikannya lebih mudah untuk memenuhi peraturan keselamatan.

Memasang Snort

Sebelum anda memasang Snort, terdapat beberapa perisian atau pakej sumber terbuka yang harus anda pasang terlebih dahulu untuk mendapatkan yang terbaik dari program ini.

- Libpcap: Sniffer paket seperti Wireshark yang digunakan untuk menangkap, memantau, dan menganalisis lalu lintas rangkaian. Untuk memasang libpcap, gunakan arahan berikut untuk memuat turun paket dari laman web rasmi, buka zip pakej, dan pasangkan:

[dilindungi e-mel]: ~ $ tar -xzvf libpcap-

[dilindungi e-mel]: ~ $ cd libpcap-

[dilindungi e-mel]: ~ $ ./ konfigurasikan

[dilindungi e-mel]: ~ $ sudo buat

[dilindungi e-mel]: ~ $ buat pemasangan

- OpenSSH: Alat penyambungan selamat yang menyediakan saluran selamat, walaupun melalui rangkaian yang tidak selamat, untuk log masuk dari jauh ssh protokol. OpenSSH digunakan untuk menyambung ke sistem dari jarak jauh dengan hak pentadbir. OpenSSH boleh dipasang menggunakan arahan berikut:

mudah alih / openssh-8.3p1.tar.gz

[dilindungi e-mel]: ~ $ tar xzvf openssh-

[dilindungi e-mel]: ~ $ cd openssh-

[dilindungi e-mel]: ~ $ ./ konfigurasikan

[dilindungi e-mel]: ~ $ sudo buat pemasangan

- MySQL: Sumber percuma dan terbuka yang paling popular SQL pangkalan data. MySQL digunakan untuk menyimpan data yang diperingatkan dari Snort. Perpustakaan SQL digunakan oleh mesin jarak jauh untuk berkomunikasi dan mengakses pangkalan data di mana entri log Snort disimpan. MySQL boleh dipasang menggunakan arahan berikut:

- Pelayan Web Apache: Pelayan web yang paling banyak digunakan di internet. Apache digunakan untuk menampilkan konsol analisis melalui pelayan web. Ia boleh dimuat turun dari laman web rasmi di sini: http: // httpd.apache.org /, atau dengan menggunakan arahan berikut:

- PHP: PHP adalah bahasa skrip yang digunakan dalam pembangunan web. Enjin penghuraian PHP diperlukan untuk menjalankan konsol Analisis. Ia boleh dimuat turun dari laman web rasmi: https: // www.php.net / muat turun.php, atau dengan menggunakan arahan berikut:

[dilindungi e-mel]: ~ $ tar -xvf php-

[dilindungi e-mel]: ~ $ cd php-

[dilindungi e-mel]: ~ $ sudo buat

[dilindungi e-mel]: ~ $ sudo buat pemasangan

- OpenSSL: Digunakan untuk mengamankan komunikasi melalui rangkaian tanpa perlu risau pihak ketiga mengambil atau memantau data yang dihantar dan diterima. OpenSSL menyediakan fungsi kriptografi ke pelayan web. Ia boleh dimuat turun dari laman web rasmi: https: // www.terbuka.org /.

- Stunnel: Program yang digunakan untuk menyulitkan trafik rangkaian atau sambungan sewenang-wenangnya di dalam SSL dan berfungsi bersamaan OpenSSL. Stunnel boleh dimuat turun dari laman web rasminya: https: // www.tonggak.org /, atau boleh dipasang dengan menggunakan perintah berikut:

[dilindungi e-mel]: ~ $ tar xzvf stunnel-

[dilindungi e-mel]: ~ $ cd stunnel-

[dilindungi e-mel]: ~ $ ./ konfigurasikan

[dilindungi e-mel]: ~ $ sudo buat pemasangan

- ACID: Singkatan untuk Kawalan Analisis untuk Pengesanan Pencerobohan. ACID adalah antara muka carian yang disokong pertanyaan yang digunakan untuk mencari alamat IP yang sesuai, corak yang diberikan, perintah tertentu, muatan, tandatangan, port tertentu, dll., dari semua amaran yang dicatat. Ini menyediakan fungsi analisis paket yang mendalam, yang memungkinkan pengenalpastian apa sebenarnya yang ingin dicapai oleh penyerang dan jenis muatan yang digunakan dalam serangan. ACID boleh dimuat turun dari laman web rasminya: https: // www.sei.cmu.edu / about / divisions / cert / index.cfm.

Sekarang semua pakej asas yang diperlukan telah dipasang, Mendengus boleh dimuat turun dari laman web rasmi, mendengus.org, dan boleh dipasang menggunakan perintah berikut:

[dilindungi e-mel]: ~ $ wget https: // www.mendengus.org / muat turun / snort / snort-2.9.16.1.tar.gz[dilindungi e-mel]: ~ $ tar xvzf snort-

[dilindungi e-mel]: ~ $ cd snort-

[dilindungi e-mel]: ~ $ ./ konfigurasikan

[dilindungi e-mel]: ~ $ sudo make && --enable-source-fire

[dilindungi e-mel]: ~ $ sudo buat pemasangan

Seterusnya, jalankan arahan berikut untuk memeriksa sama ada Snort dipasang dan versi Snort yang anda gunakan:

[dilindungi e-mel]: ~ $ snort --,,_ - *> Mendengus! <*-

o ") ~ Nombor versi"

Hak Cipta (C) 1998-2013 Sourcefire, Inc., et al.

Menggunakan libpcap versi 1.8.1

Menggunakan versi PCRE: 8.39 2016-06-14

Menggunakan versi ZLIB: 1.2.11

Setelah pemasangan berjaya, fail berikut seharusnya dibuat pada sistem:

/ usr / bin / snort: Ini adalah binari Snort yang boleh dilaksanakan.

/ usr / share / doc / snort: Mengandungi dokumentasi Snort dan halaman utama.

/ dll / mendengus: Mengandungi semua peraturan Mendengus dan itu juga fail konfigurasinya.

Menggunakan Snort

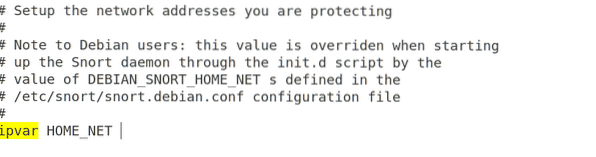

Untuk menggunakan Snort, pertama, anda mesti mengkonfigurasi Laman Utama_Net nilai dan berikan nilai alamat IP rangkaian yang anda lindungi. Alamat IP rangkaian dapat diperoleh dengan menggunakan perintah berikut:

[dilindungi e-mel]: ~ $ ifconfigDari hasilnya, salin nilai alamat masuk rangkaian yang dikehendaki. Sekarang, buka fail konfigurasi Snort / dll / mendengus / mendengus.pengesahan menggunakan arahan berikut:

[dilindungi e-mel]: ~ $ sudo vim / etc / snort / snort.pengesahanAnda akan melihat output seperti ini:

Cari garis “Ipvar HOME_NET." Di hadapan ipvar HOME_NET, tulis alamat IP yang disalin sebelumnya dan simpan failnya. Sebelum berlari Mendengus, perkara lain yang mesti anda lakukan ialah menjalankan rangkaian dalam mod cepat. Anda boleh melakukannya dengan menggunakan arahan berikut:

[dilindungi e-mel]: ~ $ / sbin / ifconfig -Sekarang, anda sudah bersedia untuk berlari Mendengus. Untuk memeriksa statusnya dan menguji fail konfigurasi, gunakan arahan berikut:

[dilindungi e-mel]: ~ $ sudo snort -T -i4150 Peraturan Snort dibaca

3476 peraturan pengesanan

0 peraturan penyahkod

0 peraturan prapemproses

3476 Rantai Opsyen yang dihubungkan menjadi 290 Tajuk Rantaian

0 Peraturan dinamik

+++++++++++++++++++++++++++++++++++++++++++++++++++

+-------------------[Pengiraan Pelabuhan Peraturan]---------------------------------------

| tcp udp icmp ip

| src 151 18 0 0

| dst 3306 126 0 0

| mana-mana 383 48 145 22

| nc 27 8 94 20

| s + d 12 5 0 0

+----------------------------------------------------------------------------

+-----------------------[pengesanan-penapis-konfigurasi]------------------------------

| had memori: 1048576 bait

+-----------------------[peraturan-penapis-pengesanan]-------------------------------

| tiada

-------------------------------------------------------------------------------

+-----------------------[kadar-penapis-konfigurasi]-----------------------------------

| had memori: 1048576 bait

+-----------------------[peraturan-penapis-kadar]------------------------------------

| tiada

-------------------------------------------------------------------------------

+-----------------------[event-filter-config]----------------------------------

| had memori: 1048576 bait

+-----------------------[penapis acara-global]----------------------------------

| tiada

+-----------------------[penapis acara-tempatan]-----------------------------------

| gen-id = 1 sig-id = 3273 type = Threshold tracking = src count = 5 saat = 2

| gen-id = 1 sig-id = 2494 type = Kedua-dua penjejakan = dst count = 20 saat = 60

| gen-id = 1 sig-id = 3152 type = Threshold tracking = src count = 5 saat = 2

| gen-id = 1 sig-id = 2923 type = Threshold tracking = dst count = 10 saat = 60

| gen-id = 1 sig-id = 2496 type = Kedua-dua penjejakan = dst count = 20 saat = 60

| gen-id = 1 sig-id = 2275 type = Threshold tracking = dst count = 5 saat = 60

| gen-id = 1 sig-id = 2495 type = Kedua-dua penjejakan = dst count = 20 saat = 60

| gen-id = 1 sig-id = 2523 type = Kedua-dua penjejakan = dst count = 10 saat = 10

| gen-id = 1 sig-id = 2924 type = Threshold tracking = dst count = 10 saat = 60

| gen-id = 1 sig-id = 1991 type = Limit tracking = src count = 1 saat = 60

+-----------------------[penindasan]------------------------------------------

| tiada

-------------------------------------------------------------------------------

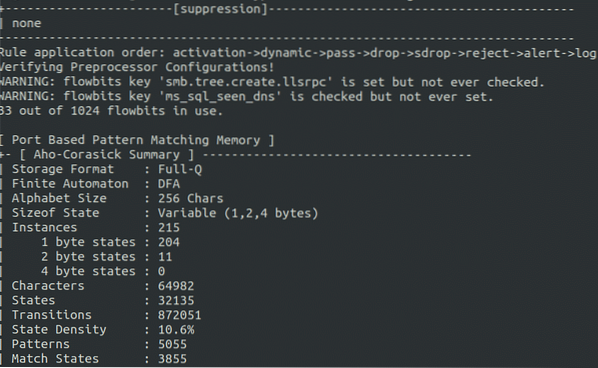

Urutan aplikasi peraturan: pengaktifan-> dinamik-> lulus-> drop-> sdrop-> tolak-> amaran-> log

Mengesahkan Konfigurasi Pra-Pemproses!

[Memori Pemadanan Corak Berasaskan Pelabuhan]

+- [Ringkasan Aho-Corasick] -------------------------------------

| Format Penyimpanan: Full-Q

| Automatik Terhingga: DFA

| Saiz Huruf: 256 Huruf

| Sizeof State: Boleh berubah (1,2,4 bait)

| Contoh: 215

| 1 bait menyatakan: 204

| 2 bait menyatakan: 11

| 4 bait menyatakan: 0

| Watak: 64982

| Negeri: 32135

| Peralihan: 872051

| Ketumpatan Negeri: 10.6%

| Corak: 5055

| Negeri Perlawanan: 3855

| Memori (MB): 17.00

| Corak: 0.51

| Senarai Padanan: 1.02

| DFA

| 1 bait menyatakan: 1.02

| 2 bait menyatakan: 14.05

| 4 bait menyatakan: 0.00

+----------------------------------------------------------------

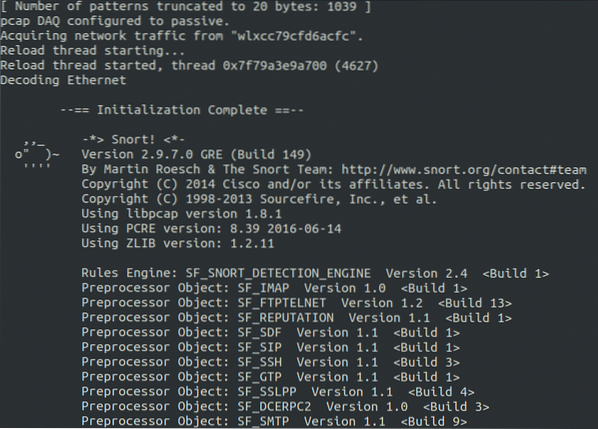

[Bilangan corak dipotong menjadi 20 bait: 1039]

pcap DAQ dikonfigurasi untuk pasif.

Memperoleh trafik rangkaian dari "wlxcc79cfd6acfc".

--== Permulaan Selesai ==--

,,_ - *> Mendengus! <*-

o ") ~ Nombor versi

Hak Cipta (C) 1998-2013 Sourcefire, Inc., et al.

Menggunakan libpcap versi 1.8.1

Menggunakan versi PCRE: 8.39 2016-06-14

Menggunakan versi ZLIB: 1.2.11

Enjin Peraturan: SF_SNORT_DETECTION_ENGINE Versi 2.4

Objek Pemproses: SF_IMAP Versi 1.0

Objek Pemproses: SF_FTPTELNET Versi 1.2

Objek Pemproses: SF_REPUTATION Versi 1.1

Objek Pemproses: SF_SDF Versi 1.1

Objek Pemproses: SF_SIP Versi 1.1

Objek Pemproses: SF_SSH Versi 1.1

Objek Pemproses: SF_GTP Versi 1.1

Objek Pemproses: SF_SSLPP Versi 1.1

Objek Pemproses: SF_DCERPC2 Versi 1.0

Objek Pemproses: SF_SMTP Versi 1.1

Objek Pemproses: SF_POP Versi 1.0

Objek Pemproses: SF_DNS Versi 1.1

Objek Pemproses: SF_DNP3 Versi 1.1

Objek Pemproses: SF_MODBUS Versi 1.1

Snort berjaya mengesahkan konfigurasi!

Snort keluar

Aturan Peraturan Snort

Kekuatan terbesar dari Mendengus terletak pada peraturannya. Snort memiliki kemampuan untuk menggunakan sejumlah besar peraturan untuk memantau lalu lintas rangkaian. Dalam versi terbarunya, Mendengus datang dengan 73 pelbagai jenis dan lebih 4150 peraturan untuk mengesan anomali, yang terdapat dalam folder "/ Etc / snort / peraturan."

Anda boleh melihat jenis set peraturan di Snort menggunakan arahan berikut:

[dilindungi e-mel]: ~ $ ls / etc / snort / rlesserangan-tindak balas.peraturan komuniti-smtp.peraturan icmp.peraturan kod shell.peraturan

pintu belakang.peraturan komuniti-sql-suntikan.peraturan imap.peraturan smtp.peraturan

lalu lintas buruk.mengawal virus-komuniti.maklumat peraturan.peraturan snmp.peraturan

berbual.mengawal serangan web-komuniti.peraturan tempatan.peraturan sql.peraturan

komuniti-bot.peraturan komuniti-web-cgi.peraturan misc.peraturan telnet.peraturan

komuniti-dihapuskan.peraturan komuniti-web-pelanggan.peraturan multimedia.peraturan tftp.peraturan

komuniti-dos.peraturan komuniti-web-dos.peraturan mysql.mengawal virus.peraturan

eksploitasi masyarakat.peraturan komuniti-web-iis.peraturan netbios.mengawal serangan web.peraturan

komuniti-ftp.peraturan komuniti-web-misc.peraturan nntp.peraturan web-cgi.peraturan

permainan masyarakat.peraturan komuniti-web-php.peraturan oracle.peraturan pelanggan-web.peraturan

komuniti-icmp.peraturan ddos.peraturan-id lain.peraturan web-coldfusion.peraturan

masyarakat-imap.peraturan dipadamkan.peraturan p2p.peraturan laman web depan.peraturan

masyarakat-tidak sesuai.peraturan dns.dasar peraturan.peraturan web-iis.peraturan

komuniti-mel-pelanggan.peraturan dos.peraturan pop2.peraturan web-misc.peraturan

mis-komuniti.peraturan eksperimental.peraturan pop3.peraturan web-php.peraturan

komuniti-nntp.peraturan mengeksploitasi.peraturan lucah.peraturan x11.peraturan

komuniti-oracle.peraturan jari.peraturan rpc.peraturan

dasar masyarakat.peraturan ftp.peraturan perkhidmatan.peraturan

masyarakat.peraturan icmp-info.imbasan peraturan.peraturan

Secara lalai, semasa anda menjalankan Mendengus dalam mod Sistem Pengesanan Pencerobohan, semua peraturan ini diterapkan secara automatik. Sekarang mari kita menguji ICMP peraturan.

Pertama, gunakan arahan berikut untuk dijalankan Mendengus dalam IDS mod:

[dilindungi e-mel]: ~ $ sudo snort -A konsol -i-c / etc / snort / snort.pengesahan

Anda akan melihat beberapa output di skrin, tetap seperti itu.

Sekarang, anda akan melakukan ping IP mesin ini dari mesin lain menggunakan arahan berikut:

[dilindungi e-mel]: ~ $ pingPingkannya lima hingga enam kali, dan kemudian kembali ke mesin anda untuk melihat apakah Snort IDS mengesannya atau tidak.

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] Pemecahan Destinasi ICMP Tidak TercapaiDiperlukan dan bit DF ditetapkan [**] [Klasifikasi: Pelbagai aktiviti] [Keutamaan: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] Pemecahan Destinasi ICMP Tidak Tercapai

Diperlukan dan bit DF ditetapkan [**] [Klasifikasi: Pelbagai aktiviti] [Keutamaan: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] Pemecahan Destinasi ICMP Tidak Tercapai

Diperlukan dan bit DF ditetapkan [**] [Klasifikasi: Pelbagai aktiviti] [Keutamaan: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] Pemecahan Destinasi ICMP Tidak Tercapai

Diperlukan dan bit DF ditetapkan [**] [Klasifikasi: Pelbagai aktiviti] [Keutamaan: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] Pemecahan Destinasi ICMP Tidak Tercapai

Diperlukan dan bit DF ditetapkan [**] [Klasifikasi: Pelbagai aktiviti] [Keutamaan: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] Pemecahan Destinasi ICMP Tidak Tercapai

Diperlukan dan bit DF ditetapkan [**] [Klasifikasi: Pelbagai aktiviti] [Keutamaan: 3]

ICMP

Di sini, kami menerima makluman bahawa seseorang melakukan imbasan ping. Ia bahkan menyediakan alamat IP mesin penyerang.

Sekarang, kita akan pergi ke IP alamat mesin ini di penyemak imbas. Kami tidak akan melihat amaran, dalam kes ini. Cuba sambungkan ke kaki pelayan mesin ini menggunakan mesin lain sebagai penyerang:

[dilindungi e-mel]: ~ $ ftpKami masih tidak akan melihat amaran kerana kumpulan peraturan ini tidak ditambahkan dalam peraturan lalai, dan dalam kes ini, tidak ada amaran yang akan dihasilkan. Inilah masanya anda mesti membuat sendiri peraturan. Anda boleh membuat peraturan mengikut keperluan anda sendiri dan menambahkannya di “/ Etc / snort / peraturan / tempatan.peraturan ” fail, dan kemudian mendengus secara automatik akan menggunakan peraturan ini semasa mengesan anomali.

Membuat Peraturan

Kami sekarang akan membuat peraturan untuk mengesan paket yang mencurigakan yang dihantar di pelabuhan 80 supaya amaran log dihasilkan apabila ini berlaku:

# alert tcp any -> $ HOME_NET 80 (msg: "HTTP Packet found"; sid: 10000001; rev: 1;)Terdapat dua bahagian utama dalam menulis peraturan, i.e., Tajuk Peraturan dan Pilihan Peraturan. Berikut adalah pecahan peraturan yang baru sahaja kita tulis:

- Kepala

- Amaran: Tindakan yang ditentukan untuk dilakukan ketika menemui paket yang sesuai dengan keterangan peraturan. Terdapat beberapa tindakan lain yang dapat ditentukan sebagai pengganti mengikut kehendak pengguna, i.e., log, tolak, aktifkan, lepaskan, lulus, dan lain-lain.

- Tcp: Di sini, kita harus menentukan protokolnya. Terdapat beberapa jenis protokol yang dapat ditentukan, i.e., tcp, udp, icmp, dan lain-lain., mengikut keperluan pengguna.

- Sebarang: Di sini, antara muka rangkaian sumber dapat ditentukan. Sekiranya ada ditentukan, Snort akan memeriksa semua rangkaian sumber.

- ->: Arah; dalam kes ini, ia ditetapkan dari sumber ke destinasi.

- $ HOME_NET: Tempat di mana tujuan alamat IP dinyatakan. Dalam kes ini, kami menggunakan yang dikonfigurasi di / dll / mendengus / mendengus.pengesahan fail pada awal.

- 80: Pelabuhan tujuan di mana kami sedang menunggu paket rangkaian.

- Pilihan:

- Mesej: Makluman yang akan dihasilkan atau pesan yang akan ditampilkan sekiranya menangkap paket. Dalam kes ini, ia ditetapkan ke "HTTP Packet dijumpai."

- sisi: Digunakan untuk mengenal pasti peraturan Snort secara unik dan sistematik. Yang pertama 1000000 nombor dicadangkan, jadi anda boleh memulakannya 1000001.

- Rev: Digunakan untuk penyelenggaraan peraturan yang mudah.

Kami akan menambahkan peraturan ini di “/ Etc / snort / peraturan / tempatan.peraturan ” fail dan lihat apakah ia dapat mengesan permintaan HTTP pada port 80.

[dilindungi e-mel]: ~ $ echo “alert tcp any any -> $ HOME_NET 80 (msg:" HTTP Packetdijumpai "; sid: 10000001; rev: 1;)" >> / etc / snort / Rules / local.peraturan

Kami sudah bersedia. Sekarang, anda boleh buka Mendengus dalam IDS mod menggunakan arahan berikut:

[dilindungi e-mel]: ~ $ sudo snort -A konsol -i wlxcc79cfd6acfc-c / etc / snort / snort.pengesahan

Navigasi ke alamat IP mesin ini dari penyemak imbas.

Mendengus kini dapat mengesan sebarang paket yang dihantar ke port 80 dan akan menunjukkan amaran "Paket HTTP Dijumpai ” di skrin jika ini berlaku.

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Paket HTTP dijumpai [**][Keutamaan: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Paket HTTP dijumpai [**]

[Keutamaan: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Paket HTTP dijumpai [**]

[Keutamaan: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Paket HTTP dijumpai [**]

[Keutamaan: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Paket HTTP dijumpai [**]

[Keutamaan: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Paket HTTP dijumpai [**]

[Keutamaan: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Paket HTTP dijumpai [**]

[Keutamaan: 0] TCP

Kami juga akan membuat peraturan untuk mengesan kaki percubaan log masuk:

# alert tcp any any -> any 21 (msg: "FTP packet found"; sid: 10000002;)Tambahkan peraturan ini ke "Tempatan.peraturan ” fail menggunakan arahan berikut:

[email dilindungi]: ~ $ echo “alert tcp any any -> alert tcp any any -> any 21(msg: "FTP packet found"; sid: 10000002; rev: 1;) ">> / etc / snort / Rules / local.peraturan

Sekarang, cuba log masuk dari mesin lain dan lihatlah hasil program Snort.

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) Paket FTP dijumpai [**] [Keutamaan: 0]TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) Paket FTP dijumpai [**] [Keutamaan: 0]

TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) Paket FTP dijumpai [**] [Keutamaan: 0]

TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) Paket FTP dijumpai [**] [Keutamaan: 0]

TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) Paket FTP dijumpai [**] [Keutamaan: 0]

TCP

Seperti yang dilihat di atas, kami menerima makluman, yang bermaksud bahawa kami telah berjaya membuat peraturan ini untuk mengesan anomali di pelabuhan 21 dan pelabuhan 80.

Kesimpulannya

Sistem Pengesanan Pencerobohan suka Mendengus digunakan untuk memantau lalu lintas jaringan untuk mengesan kapan serangan dilakukan oleh pengguna yang berniat jahat sebelum dapat melukai atau mempengaruhi jaringan. Jika penyerang melakukan scan port di jaringan, serangan dapat dikesan, bersama dengan jumlah percobaan yang dilakukan, penyerang IP alamat, dan maklumat lain. Mendengus digunakan untuk mengesan semua jenis anomali, dan ia disertakan dengan sejumlah besar peraturan yang sudah dikonfigurasi, bersama dengan pilihan bagi pengguna untuk menulis peraturan mereka sendiri sesuai dengan keperluannya. Bergantung pada saiz rangkaian, Mendengus dapat disiapkan dan digunakan dengan mudah tanpa membelanjakan apa-apa, berbanding dengan iklan berbayar lain Sistem Pengesanan Pencerobohan. Paket yang ditangkap dapat dianalisis lebih lanjut menggunakan sniffer paket, seperti Wireshark, untuk menganalisis dan menguraikan apa yang ada dalam fikiran penyerang semasa serangan dan jenis imbasan atau perintah yang dilakukan. Mendengus adalah alat percuma, sumber terbuka, dan mudah dikonfigurasi, dan boleh menjadi pilihan tepat untuk melindungi rangkaian bersaiz sederhana dari serangan.

Phenquestions

Phenquestions