PAM menjadikannya lebih mudah bagi pentadbir dan pembangun kerana perubahan pada fail kod sumber sendiri dan memerlukan interaksi minimum. Jadi, PAM juga boleh didefinisikan sebagai Antaramuka Pengaturcaraan Aplikasi umum untuk perkhidmatan berkaitan pengesahan. Daripada menulis semula kod, ia diubah sendiri.

Antaramuka Modul Pam

Pengarang: Modul inilah yang bertanggungjawab untuk tujuan pengesahan; ia mengesahkan kata laluan.

Akaun: Setelah pengguna mengesahkan dengan kelayakan yang betul, bahagian akaun memeriksa kesahihan akaun seperti had masa atau had masuk dll.

Kata Laluan: Ia hanya digunakan untuk menukar kata laluan.

Sesi: Ini menguruskan sesi, berisi akun aktiviti pengguna, membuat kotak surat, membuat direktori rumah pengguna dll.

Tutorial

- Untuk memeriksa sama ada aplikasi anda menggunakan LINUX-PAM atau tidak menggunakan arahan berikut di terminal anda:

$ ldd / bin / su

$ ldd / bin / su Seperti yang dapat kita lihat pada baris 2 output terdapat lipbpam.jadi fail yang mengesahkan pertanyaan.

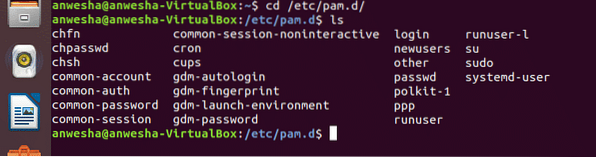

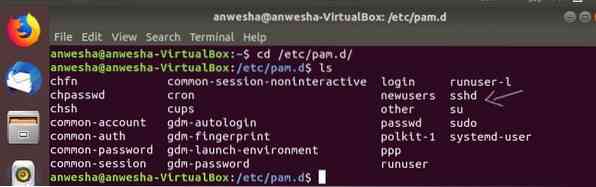

- Konfigurasi LINUX- PAM ada di direktori / etc / pam.d /. Buka terminal sistem Operasi Linux anda dan pergi ke direktori pam dengan mengetik perintah: $ cd / etc / pam.d /

Ini adalah direktori yang mengandungi perkhidmatan lain yang menyokong PAM. Satu boleh

periksa kandungan dengan menjalankan perintah $ ls di dalam direktori pam seperti yang ditunjukkan dalam tangkapan skrin di atas.jika anda tidak menemui sshd sebagai perkhidmatan yang menyokong PAM, anda harus memasang pelayan sshd.

SSH (atau shell yang selamat) adalah alat rangkaian yang dienkripsi yang dirancang untuk membolehkan pelbagai jenis komputer / pengguna masuk dengan selamat ke pelbagai komputer dari jarak jauh melalui rangkaian. Anda perlu memasang pakej openssh-server yang boleh anda lakukan dengan menjalankan perintah berikut di terminal anda.

$ sudo apt-get install openssh-serverIa akan memasang semua fail dan kemudian anda dapat memasukkan semula direktori pam dan memeriksa perkhidmatan dan melihat sshd telah ditambahkan.

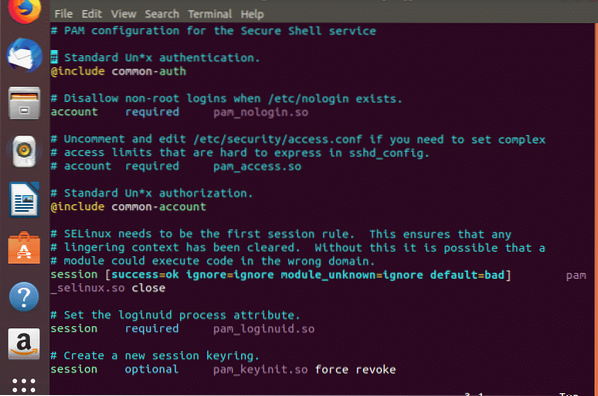

- Kemudian taipkan arahan berikut. VIM adalah penyunting teks yang membuka dokumen teks biasa untuk dilihat dan diedit oleh pengguna. $ vim sshd

Sekiranya anda ingin keluar dari editor vim dan tidak dapat melakukannya, tekan kekunci Esc dan titik dua (:) pada masa yang sama yang meletakkan anda dalam mod sisipan. Selepas kolon taip q dan tekan enter. Di sini q bermaksud berhenti.

Anda boleh menatal ke bawah dan melihat semua modul yang telah dijelaskan lebih awal dengan syarat seperti yang diperlukan, termasuk, yang diperlukan dll. Apa benda itu?

Mereka dipanggil sebagai Bendera Kawalan PAM. Mari kita perhatikan maklumat mereka sebelum menyelami lebih banyak konsep perkhidmatan PAM.

Bendera Kawalan PAM

- Dikehendaki: Harus lulus untuk mencapai kejayaan. Ini adalah keperluan yang tidak dapat dilakukan seseorang.

- Memohon: Mesti lulus jika tidak, modul tidak dijalankan lagi.

- Cukup: Ia tidak dipedulikan sekiranya gagal. Sekiranya modul ini diluluskan, bendera tidak akan diperiksa.

- Pilihan: Ia sering diabaikan. Ia hanya digunakan apabila hanya terdapat satu modul di antara muka.

- Sertakan: Ia mengambil semua baris dari fail lain.

Sekarang peraturan umum untuk menulis konfigurasi utama adalah seperti berikut modul-argumen modul kawalan-bendera jenis perkhidmatan

- PERKHIDMATAN: Ini adalah nama aplikasi. Katakan nama aplikasi anda adalah NUCUTA.

- JENIS: Ini adalah jenis modul yang digunakan. Andaikan di sini modul yang digunakan adalah modul pengesahan.

- KAWALAN-FLAG: Ini adalah jenis bendera kawalan yang digunakan, salah satu daripada lima jenis seperti yang dijelaskan sebelumnya.

- MODUL: Nama fail mutlak atau nama laluan relatif PAM.

- MODUL-ARGUMEN: Ini adalah senarai token yang berasingan untuk mengawal tingkah laku modul.

Katakan anda ingin melumpuhkan akses pengguna root ke sistem apa pun melalui SSH, anda perlu menghadkan akses ke perkhidmatan sshd. Lebih-lebih lagi, perkhidmatan log masuk adalah akses terkawal.

Terdapat beberapa modul yang menyekat akses dan memberikan keistimewaan tetapi kita boleh menggunakan modul tersebut / lib / keselamatan / pam_listfile.begitu yang sangat fleksibel dan mempunyai banyak fungsi dan keistimewaan.

- Buka dan edit file / aplikasi di editor vim untuk perkhidmatan sasaran dengan memasukkan ke dalam / dll / pam.d / direktori terlebih dahulu.

Peraturan berikut akan ditambahkan dalam kedua-dua fail:

autentikasi diperlukan pam_listfile.jadi \ onerr = berjaya item = akal pengguna = tolak fail = / etc / ssh / denyusersDi mana auth adalah modul pengesahan, diperlukan bendera kawalan, pam_listfile.jadi modul memberikan hak penolakan untuk fail, onerr = berjaya adalah argumen modul, item = pengguna adalah argumen modul lain yang menentukan senarai fail dan kandungannya mesti diperiksa, sense = deny adalah argumen modul lain yang akan jika item tersebut terdapat dalam fail dan file = / etc / ssh / denyusers yang menentukan jenis fail yang hanya mengandungi satu item setiap baris.

- Seterusnya buat fail lain / etc / ssh / penolak dan tambahkan root sebagai nama di dalamnya. Ia boleh dilakukan dengan mengikuti perintah: $ sudo vim / etc / ssh / denyusers

- Kemudian simpan perubahan setelah menambahkan nama root padanya dan tutup failnya.

- Gunakan perintah chmod untuk menukar mod akses fail. Sintaks untuk perintah chmod adalah

Di sini rujukan digunakan untuk menentukan senarai huruf yang menunjukkan siapa yang harus memberi izin.

Contohnya, di sini anda boleh menulis arahan:

$ sudo chmod 600 / etc / ssh / penolakIni berfungsi dengan cara yang mudah. Anda menentukan pengguna yang ditolak akses ke fail anda dalam file / etc / ssh / denyusers dan menetapkan mod akses untuk fail menggunakan perintah chmod. Mulai sekarang ketika cuba mengakses fail kerana peraturan ini PAM akan menolak semua pengguna yang disenaraikan dalam / etc / ssh / denyusers memfailkan sebarang akses ke fail.

Kesimpulannya

PAM memberikan sokongan pengesahan dinamik untuk aplikasi dan perkhidmatan dalam Sistem Operasi Linux. Panduan ini menyatakan sebilangan bendera yang dapat digunakan untuk menentukan hasil keputusan modul. Ia senang dan boleh dipercayai. untuk pengguna daripada kata laluan tradisional, dan mekanisme pengesahan nama pengguna, dan dengan demikian PAM sering digunakan dalam banyak sistem selamat.

Phenquestions

Phenquestions