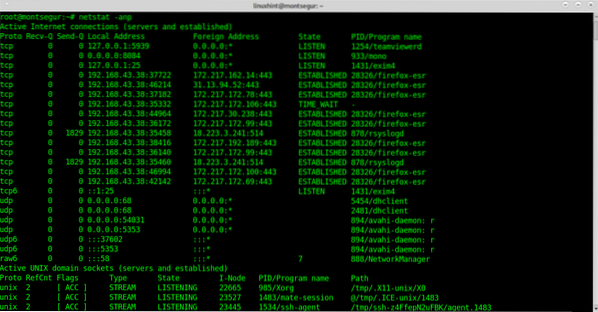

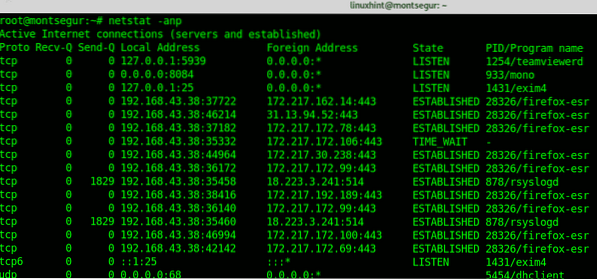

Menggunakan arahan netstat untuk mencari port terbuka:

Salah satu arahan yang paling asas untuk memantau keadaan peranti anda adalah netstat yang menunjukkan port terbuka dan sambungan yang terjalin.

Di bawah ini contoh netstat dengan output pilihan tambahan:

# netstat -anp

Di mana:

-a: menunjukkan keadaan untuk soket.

-n: menunjukkan alamat IP dan bukannya hotspot.

-p: menunjukkan program mewujudkan persetujuan.

Ekstrak keluaran kelihatan lebih baik:

Lajur pertama menunjukkan protokol, anda dapat melihat kedua-dua TCP dan UDP disertakan, tangkapan skrin pertama juga menunjukkan soket UNIX. Sekiranya anda curiga bahawa ada sesuatu yang salah, semestinya memeriksa port.

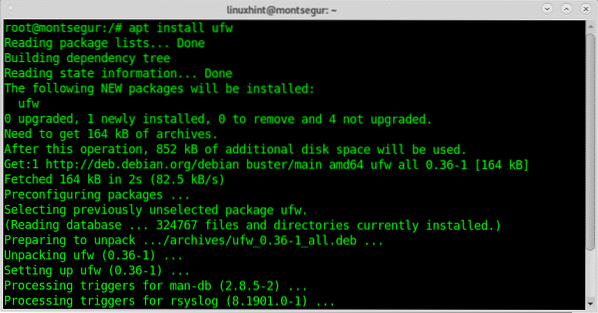

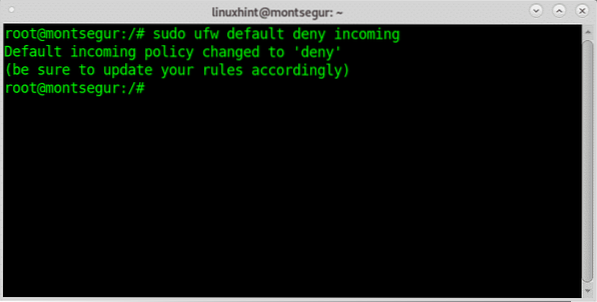

Menetapkan peraturan asas dengan UFW:

LinuxHint telah menerbitkan tutorial hebat mengenai UFW dan Iptables, di sini saya akan memfokuskan pada firewall polisi yang terhad. Dianjurkan untuk mematuhi kebijakan yang ketat untuk menolak semua lalu lintas yang masuk kecuali anda menginginkannya.

Untuk memasang UFW run:

# apt pasang ufw

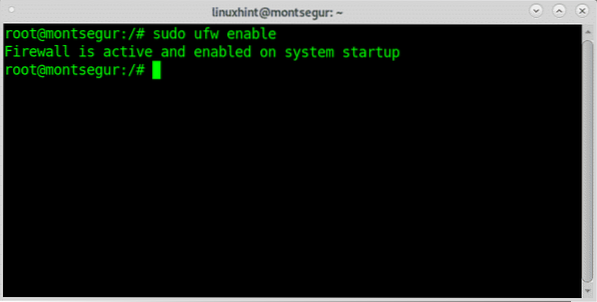

Untuk mengaktifkan firewall semasa permulaan dijalankan:

# sudo ufw aktifkan

Kemudian gunakan dasar sekatan lalai dengan menjalankan:

# Sudo ufw lalai menolak masuk

Anda perlu membuka port yang anda mahu gunakan secara manual dengan menjalankan:

# ufw benarkanMengaudit diri anda dengan nmap:

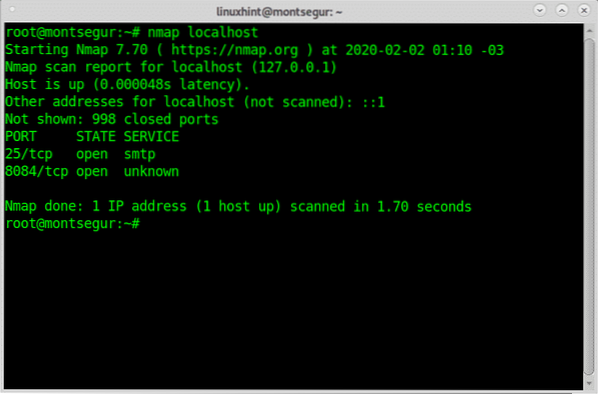

Nmap adalah, jika bukan yang terbaik, salah satu pengimbas keselamatan terbaik di pasaran. Ini adalah alat utama yang digunakan oleh sysadmin untuk mengaudit keselamatan rangkaian mereka. Sekiranya anda menggunakan DMZ, anda boleh mengimbas IP luaran anda, anda juga dapat mengimbas penghala atau hos tempatan anda.

Imbasan yang sangat mudah terhadap hos tempatan anda adalah:

Seperti yang anda lihat output menunjukkan port saya 25 dan port 8084 terbuka.

Nmap mempunyai banyak kemungkinan, termasuk OS, Pengesanan versi, imbasan kerentanan, dll.

Di LinuxHint kami telah menerbitkan banyak tutorial yang berfokus pada Nmap dan tekniknya yang berbeza. Anda boleh mendapatkannya di sini.

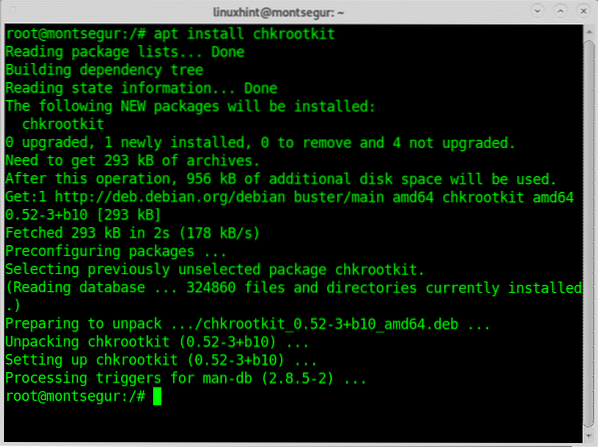

Arahan chkrootkit untuk memeriksa sistem anda untuk jangkitan chrootkit:

Rootkits mungkin merupakan ancaman paling berbahaya bagi komputer. Perintah chkrootkit

(semak rootkit) dapat membantu anda mengesan rootkit yang diketahui.

Untuk memasang chkrootkit run:

# apt pasang chkrootkit

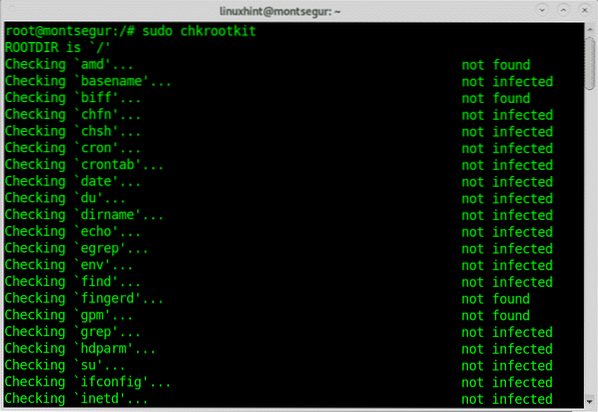

Kemudian jalankan:

# sudo chkrootkit Menggunakan arahan bahagian atas untuk memeriksa proses yang menggunakan sebahagian besar sumber anda:

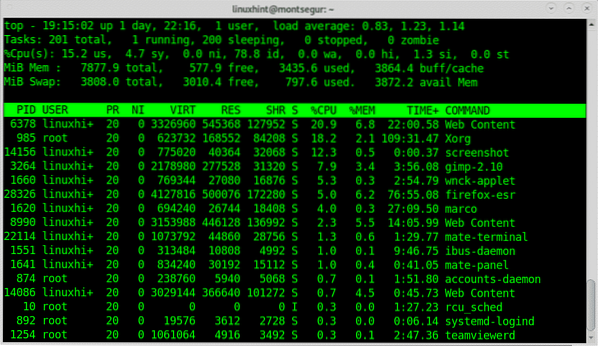

Menggunakan arahan bahagian atas untuk memeriksa proses yang menggunakan sebahagian besar sumber anda:

Untuk mendapatkan pandangan pantas mengenai sumber daya yang berjalan, anda boleh menggunakan bahagian atas arahan, pada terminal berjalan:

# atas

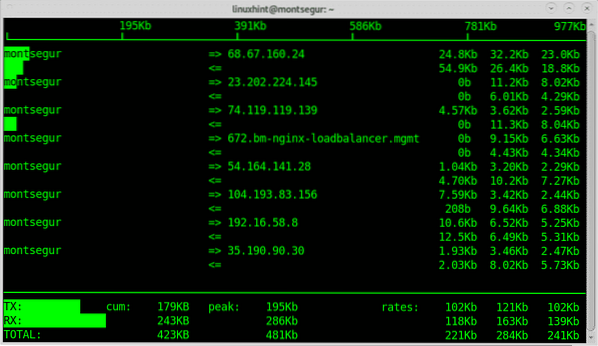

Arahan iftop untuk memantau lalu lintas rangkaian anda:

Alat hebat lain untuk memantau lalu lintas anda adalah iftop,

# sudo iftopDalam kes saya:

# sudo iftop wlp3s0

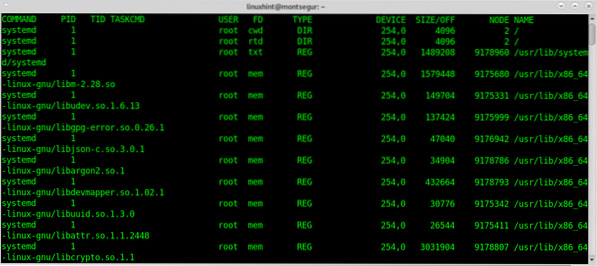

Perintah lsof (daftar fail terbuka) untuk memeriksa fail <> memproses persatuan:

Setelah disyaki ada sesuatu yang tidak kena, perintah itu lsof boleh menyenaraikan proses terbuka dan program mana yang berkaitan dengannya, semasa konsol dijalankan:

# lsof

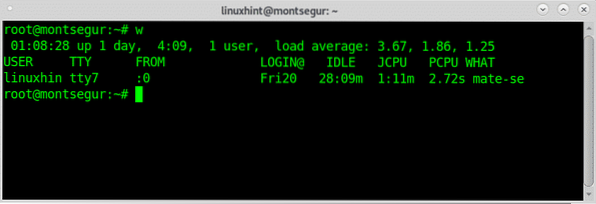

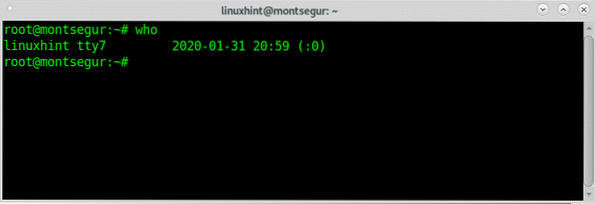

Siapa dan siapa yang tahu siapa yang log masuk ke dalam peranti anda:

Selain itu, untuk mengetahui cara mempertahankan sistem anda, wajib mengetahui bagaimana bertindak balas sebelum anda curiga sistem anda telah diretas. Salah satu arahan pertama yang dijalankan sebelum keadaan seperti itu w atau who yang akan menunjukkan pengguna yang masuk ke sistem anda dan melalui terminal apa. Mari kita mulakan dengan arahan w:

# w

Nota: perintah "w" dan "siapa" mungkin tidak menunjukkan pengguna yang log masuk dari terminal semu seperti terminal Xfce atau terminal MATE.

Lajur disebut PENGGUNA memaparkan nama pengguna, tangkapan skrin di atas menunjukkan satu-satunya pengguna yang log masuk ialah linuxhint, lajur TTY menunjukkan terminal (tty7), lajur ketiga DARI memaparkan alamat pengguna, dalam senario ini tidak ada pengguna jarak jauh yang masuk tetapi jika mereka log masuk anda dapat melihat alamat IP di sana. The [dilindungi e-mel] lajur menentukan masa di mana pengguna log masuk, lajur JCPU meringkaskan minit proses yang dijalankan di terminal atau TTY. yang PCPU memaparkan CPU yang digunakan oleh proses yang disenaraikan di lajur terakhir APA.

Semasa w sama dengan pelaksanaan waktu rehat, who dan ps -a bersama-sama alternatif lain, walaupun dengan kurang maklumat adalah perintah "who":

# who

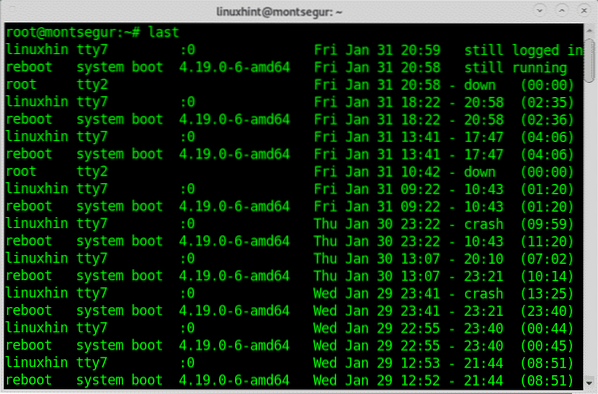

Arahan terakhir untuk memeriksa aktiviti log masuk:

Cara lain untuk mengawasi aktiviti pengguna adalah melalui perintah "terakhir" yang memungkinkan untuk membaca fail wtmp yang mengandungi maklumat mengenai akses masuk, sumber masuk, masa masuk, dengan ciri-ciri untuk meningkatkan peristiwa masuk tertentu, untuk mencuba jalankan:

Memeriksa aktiviti log masuk dengan arahan terakhir:

Perintah terakhir membaca fail wtmp untuk mendapatkan maklumat mengenai aktiviti log masuk, anda boleh mencetaknya dengan menjalankan:

# terakhir

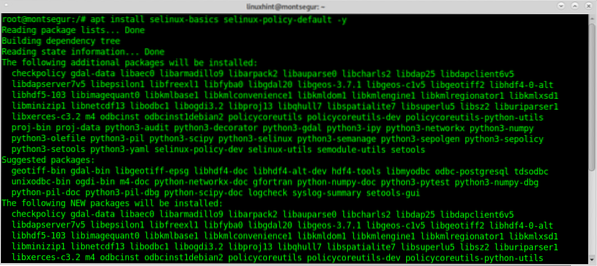

Memeriksa status SELinux anda dan aktifkan jika diperlukan:

SELinux adalah sistem pembatasan yang meningkatkan keselamatan Linux, secara lalai terdapat pada sebilangan distro Linux, ini dijelaskan secara meluas di sini.

Anda boleh menyemak status SELinux anda dengan menjalankan:

# sestatusSekiranya anda mendapat ralat arahan yang tidak dijumpai, anda boleh memasang SELinux dengan menjalankan:

# Apt memasang selinux-basics selinux-policy-default -y

Kemudian jalankan:

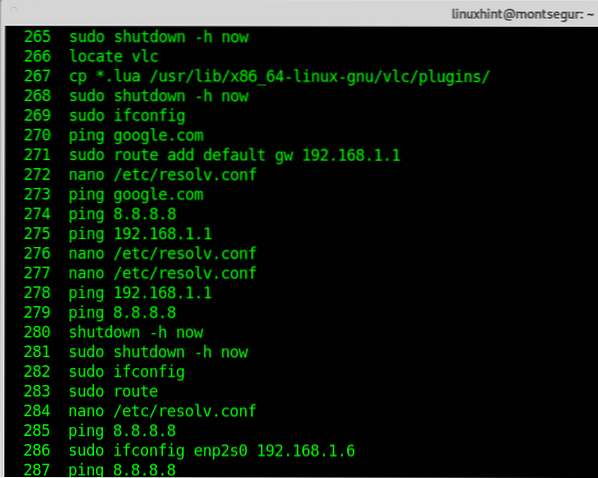

# selinux-aktifkanPeriksa sebarang aktiviti pengguna menggunakan arahan sejarah:

Pada bila-bila masa, anda boleh memeriksa sebarang aktiviti pengguna (jika anda root) dengan menggunakan sejarah perintah yang dicatat sebagai pengguna yang ingin anda pantau:

# sejarah

Sejarah perintah membaca bash_history fail setiap pengguna. Sudah tentu, fail ini boleh dicabul, dan anda sebagai root dapat membaca fail ini secara langsung tanpa memanggil sejarah perintah. Namun, jika anda ingin memantau aktiviti berjalan disarankan.

Saya harap artikel ini mengenai arahan keselamatan Linux yang penting berguna. Terus ikuti LinuxHint untuk mendapatkan lebih banyak petua dan kemas kini mengenai Linux dan rangkaian.

Phenquestions

Phenquestions