Pengenalan ringkas kepada Fierce

Hari ini, kami akan memperkenalkan Fierce, pemetaan rangkaian yang hebat, dan alat pengimbasan port. Selalunya digunakan untuk mencari ruang IP dan nama host yang tidak bersebelahan di seluruh rangkaian, Fierce lebih daripada sekadar pengimbas IP sederhana atau alat DDoS. Ini adalah alat pengintaian hebat yang digunakan oleh komuniti whitehat di seluruh dunia.

Fierce dirancang khusus untuk rangkaian korporat dan digunakan untuk mencari kemungkinan sasaran dalam rangkaian sistem mereka. Mampu mengimbas domain dalam beberapa minit, Fierce menjadi alat pilihan untuk melakukan pemeriksaan kerentanan di rangkaian besar.

Atribut

Beberapa ciri yang menentukan termasuk:

- melakukan carian terbalik untuk julat yang ditentukan

- Pengimbasan julat IP dalaman dan luaran

- Mampu melakukan imbasan Kelas C keseluruhan

- menghitung rekod DNS pada sasaran

- Keupayaan kekuatan Brute yang sangat baik ditambah dengan carian terbalik sekiranya kekuatan brute gagal mengesan banyak hos

- Penemuan Server Nama dan serangan Zon Transfer

Untuk melihat lebih banyak perincian mengenai fungsi dan utiliti keajaiban kejuruteraan perisian ini, jalankan bendera -h di atasnya.

Bagaimana Fierce melakukan Pengimbasan

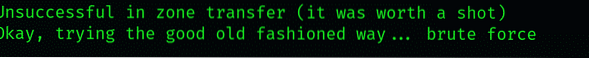

Walaupun alat pengintip yang begitu berguna dan berkesan, ia berfungsi agak sederhana. Ia memulakan proses pengimbasan dengan serangan brute force jika tidak mungkin melakukan pemindahan zon domain sasaran dengan mudah. Fierce menggunakan senarai kata yang telah ditentukan yang mengandungi kemungkinan subdomain yang dapat dikesannya. Sekiranya subdomain tidak ada dalam senarai, subdomain tidak akan dapat dikesan.

Melakukan imbasan asas dengan Fierce

Mari tunjukkan bagaimana Fierce berfungsi dengan imbasan mudah dengan tetapan lalai. Di sini, kami melakukan imbasan asas di (nama laman web).com). Untuk memulakan pengimbasan, ketik:

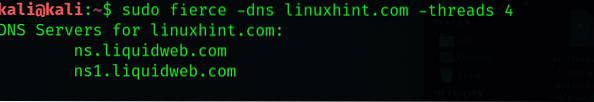

$ sengit -dns linuxhint.com -threads 4

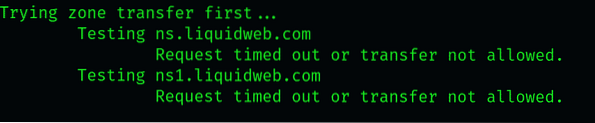

Imbasan menanyakan nama pelayan di mana laman web sasaran dihoskan. Seterusnya, ia akan mencuba pemindahan zon terhadap pelayan tersebut, yang kemungkinan besar akan gagal tetapi, pada masa yang jarang berlaku, mungkin berfungsi. Ini kebanyakannya kerana pertanyaan DNS yang dibuat oleh imbasan berakhir terhadap pelayan pihak ketiga.

Sekiranya pemindahan zon gagal, pemindaian akan cuba mencari rekod wildcard A, yang relevan kerana menyenaraikan semua subdomain yang secara automatik diberikan ke alamat IP. Rekod DNS A kelihatan seperti:

Rekod ini mungkin atau mungkin tidak ada untuk laman web tertentu, tetapi jika ada (katakanlah untuk laman web yang disebut laman web kami), ia akan kelihatan seperti:

Perhatikan bagaimana ia menunjukkan suhu diselesaikan ke a.b.c.d. Ini sebahagiannya disebabkan oleh fakta bahawa dalam DNS, nilai *, menyelesaikan subdomain ke alamat IP-nya. Percubaan untuk melakukan subdomain yang memaksa dilakukan biasanya dilakukan dan dinetralkan oleh jenis rekod ini. Namun, kami dapat memperoleh beberapa data yang relevan dengan mencari nilai tambahan.

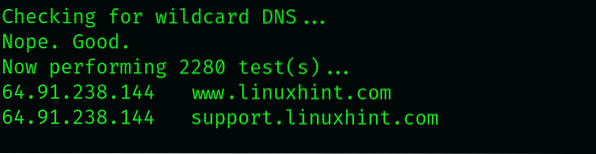

Sebagai contoh, anda boleh mengetahui sama ada subdomain itu sah dengan melihat IP yang diselesaikan. Sekiranya beberapa URL diselesaikan ke IP tertentu, URL tersebut mungkin akan dilupuskan untuk melindungi pelayan dari imbasan seperti yang kami lakukan di sini. Biasanya, laman web dengan nilai IP yang unik adalah nyata.

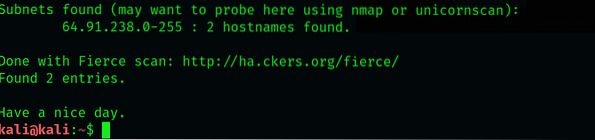

Beralih ke hasil imbasan yang lain, anda akan melihat bahawa 11 entri dikesan dari 1594 perkataan yang kami periksa. Dalam kes kami, kami menjumpai satu entri (c.xkcd.com) yang mengandungi maklumat penting setelah memeriksa secara menyeluruh. Mari kita lihat apa yang ada pada entri ini.

Melihat beberapa maklumat di sini, seseorang dapat mengetahui bahawa beberapa di antaranya mungkin merupakan subdomain yang tidak dapat dikesan oleh Fierce. Kami boleh menggunakan coretan dari sini untuk memperbaiki senarai kata yang digunakan imbasan untuk mengesan subdomain.

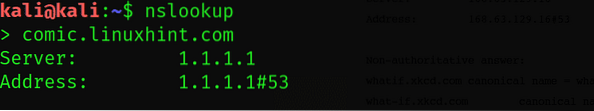

Mari kita suruh Fierce untuk melakukan carian DNS fwd dan terbalik dengan arahan nslookup.

$ nsihat

Utiliti nslookup telah memeriksa komik.linuxhint.subdomain com dan gagal mendapat keputusan. Walau bagaimanapun, ini adalah penyelidikan untuk memeriksa apa.linuxhint.subdomain com telah memberikan beberapa hasil yang besar: iaitu respons rekod CN dan A.

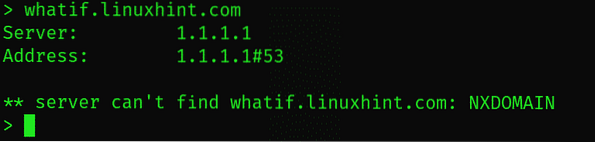

$ nslookup> whatif.linuxhint.com

Mari kita perhatikan "whatif".linuxhint.hasil subdomain com

Perhatikan rekod CNAME, yang pada dasarnya adalah pengalihan. Contohnya, jika CNAME menerima pertanyaan untuk whatif.xkcd.com, ia akan mengalihkan permintaan ke subdomain dummy yang serupa. Kemudian ada dua lagi catatan CNAME, yang akhirnya memberikan permintaan pada prod.i.ssl.global.dengan pantas.net, yang berada di alamat IP, seperti yang dilihat oleh catatan A terakhir.

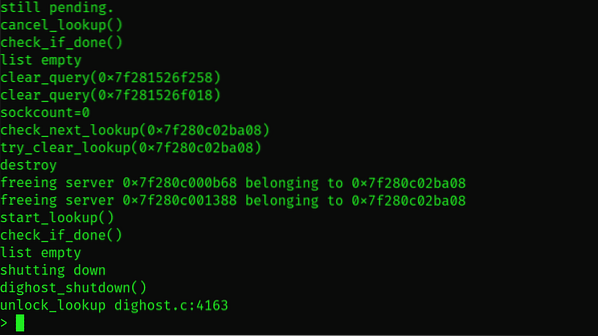

Anda boleh memasuki mod verbose nslookup dengan mengetik set jenis nslookup d2 untuk melihat hasilnya dengan lebih terperinci.

$ nslookup> tetapkan d2$ nslookup> whatif.linuxhint.com

Kami sangat mengesyorkan agar anda membiasakan diri dengan arahan nslookup. Ia tersedia di semua sistem operasi yang popular, dan ini menjimatkan banyak masa anda ketika anda mencari pelayan untuk subdomain.

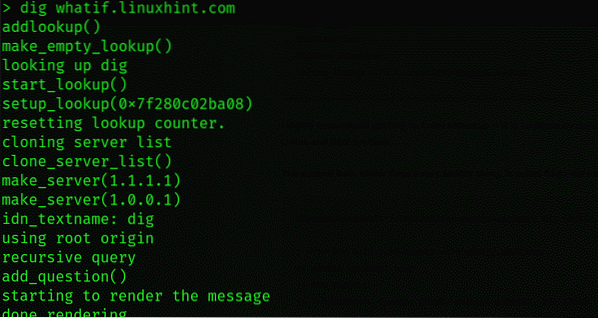

Terdapat satu lagi alat hebat yang disebut dig, yang mempunyai fungsi serupa. Aktifkan penggalian, dan anda akan ditunjukkan perkara berikut:

$ nslookup> gali whatif.linuxhint.com

Dengan IP yang dikembalikan, kami dapat memanfaatkan beberapa perkara yang lebih berguna mengenai rangkaian yang telah kami imbas. Sekiranya kami melakukan pentest untuk sebuah syarikat, kami mungkin mendapat idea mengenai ruang IP awam mereka dan boleh menjamin penyiasatan Ips yang berkaitan untuk penyelidikan.

Ringkasnya:

Seperti yang telah kita sebutkan sebelum ini, Fierce lebih daripada sekadar pengimbas rangkaian sederhana. Kami telah menyenaraikan di bawah beberapa arahan dan penggunaannya; Saya cadangkan anda mencuba seterusnya.

- Senarai kata -let anda menentukan fail senarai kata yang akan mencari pelayan untuk subdomain.

- sambungkan - Ciri ini mewujudkan hubungan dengan subdomain yang dikenal pasti semasa imbasan

- kelewatan - menentukan kelewatan dalam beberapa saat antara pertanyaan ke pelayan

- dnsserver - hantar permintaan dnsserver

- fail - memuat turun hasil imbasan ke direktori yang ditentukan

Phenquestions

Phenquestions