Tutorial ini akan memfokuskan pada penggunaan Nmap utama, i.e., metodologi penemuan host dan penemuan host. Adalah baik untuk diperhatikan bahawa ini bukan panduan pemula untuk bekerja dengan Nmap atau metodologi Pengumpulan maklumat dalam ujian Penetrasi.

Apa itu Host Discovery

Proses penemuan host Nmap merujuk pada penghitungan host rangkaian untuk mengumpulkan maklumat mengenai mereka untuk membina rancangan serangan dalam ujian pen.

Semasa penemuan host, Nmap menggunakan elemen seperti Ping dan skrip bawaan untuk mencari Sistem Operasi, port, dan menjalankan perkhidmatan menggunakan protokol TCP dan UDP. Sekiranya ditentukan, anda boleh mengaktifkan enjin skrip Nmap yang menggunakan pelbagai skrip untuk mencari kerentanan terhadap hos.

Proses penemuan host yang digunakan oleh Nmap menggunakan paket ICMP mentah. Paket ini boleh dilumpuhkan atau ditapis oleh firewall (jarang) dan pentadbir sys yang sangat berhati-hati. Walau bagaimanapun, Nmap memberi kami imbasan siluman, seperti yang akan kita lihat dalam tutorial ini.

Mari kita mulakan.

Penemuan Rangkaian

Tanpa membuang banyak masa, marilah kita memeriksa pelbagai kaedah untuk melakukan penemuan host dan mengatasi pelbagai batasan yang disebabkan oleh peranti keselamatan rangkaian seperti firewall.

1: Ping ICMP klasik

Anda boleh melakukan penemuan host dengan mudah Permintaan gema ICMP di mana tuan rumah membalas dengan Balasan gema ICMP.

Untuk menghantar permintaan gema ICMP dengan Nmap, masukkan perintah:

$ nmap -PE -sn 192.168.0.16Keluarannya akan menyerupai seperti di bawah:

Bermula Nmap 7.91 (https: // nmap.org)laporan imbasan untuk 192.168.0.16

Hos sudah habis (0.Latensi 11an).

Alamat MAC: EC: 08: 6B: 18: 11: D4 (Tp-link Technologies)

Nmap selesai: 1 alamat IP (1 hos ke atas) diimbas dalam 0.62 saat

Dalam perintah di atas, kami memberitahu Nmap untuk mengirim permintaan ping echo (-PE) ke sasaran. Sekiranya ia menerima balasan ICMP, maka hosnya habis.

Di bawah ini adalah tangkapan skrin Wireshark arahan nmap -sn -PE:

Pertimbangkan sumber yang disediakan di bawah untuk mengetahui lebih lanjut mengenai protokol ICMP.

https: // linkfy.ke / ICMP

NOTA: Permintaan gema ICMP tidak boleh dipercayai dan tidak membuat kesimpulan berdasarkan respons. Sebagai contoh, pertimbangkan permintaan yang sama kepada Microsoft.com

$ nmap -sn -PE microsoft.comHasilnya akan seperti di bawah:

Bermula Nmap 7.91 Nota: Tuan rumah kelihatan turun.Sekiranya benar, tetapi menyekat probe ping kami, cuba -Pn

Nmap selesai:

1 alamat IP (0 hos ke atas) diimbas dalam 2.51 saat

Berikut tangkapan skrin untuk analisis Wireshark:

2: TCP SYN Ping

Kaedah penemuan host lain adalah dengan menggunakan pindai Nmap TCP SYN. Sekiranya anda biasa dengan ketiga-tiga jabat tangan TCP SYN / ACK, Nmap meminjam dari teknologi dan menghantar permintaan ke pelbagai port untuk menentukan sama ada hos sudah habis atau menggunakan penapis yang dibenarkan.

Sekiranya kita menyuruh Nmap menggunakan SYN ping, ia akan menghantar paket ke port sasaran, dan jika host sudah habis, ia bertindak balas dengan paket ACK. Sekiranya hos tidak berfungsi, ia bertindak balas dengan paket RST.

Gunakan perintah seperti yang ditunjukkan di bawah ini untuk menjalankan permintaan ping SYN.

sudo nmap -sn -PS scanme.nmap.orgRespons dari arahan ini harus menunjukkan sama ada hos naik atau turun. Berikut adalah penapis permintaan Wireshark.

tcp.bendera.syn && tcp.bendera.ack

NOTA: Kami menggunakan -PS untuk menentukan bahawa kami ingin menggunakan permintaan ping TCP SYN, yang boleh menjadi kaedah yang lebih efisien daripada paket ICMP mentah. Berikut adalah permintaan Nmap Microsoft.com menggunakan TCP SYN.

$ nmap -sn -PS microsoft.comKeluaran ditunjukkan di bawah:

Bermula Nmap 7.91 (https: // nmap.org)Laporan imbasan Nmap untuk microsoft.com (104.215.148.63)

Hos sudah habis (0.Latensi 29an).

Alamat lain untuk microsoft.com (tidak diimbas): 40.112.72.205 13.77.161.179 40.113.200.201 40.76.4.15

Nmap selesai:

1 alamat IP (1 hos ke atas) diimbas dalam 1.08 saat

3: TCP ACK Ping

Kaedah TCP ACK ping adalah anak permintaan ping SYN. Ia berfungsi sama tetapi sebaliknya menggunakan paket ACK. Dalam kaedah ini, NMAP mencuba sesuatu yang pintar.

Ia bermula dengan menghantar paket TCP ACK kosong ke host. Sekiranya tuan rumah berada di luar talian, paket tersebut tidak akan mendapat sambutan. Sekiranya dalam talian, tuan rumah akan bertindak balas dengan paket RST yang menunjukkan bahawa hos sudah habis.

Sekiranya anda tidak biasa dengan RST (set semula paket), itu adalah paket yang dihantar setelah penerimaan paket TCP yang tidak dijangka. Oleh kerana paket ACK yang dihantar oleh Nmap bukan tindak balas kepada SYN, host harus mengembalikan paket RST.

Untuk memulakan ping Nmap ACK, gunakan perintah sebagai:

$ nmap -sn -PA 192.168.0.16Diberikan output di bawah:

Bermula Nmap 7.91 (https: // nmap.org)Laporan imbasan Nmap untuk 192.168.0.16

Hos sudah habis (0.Latensi 15an).

Alamat MAC: EC: 08: 6B: 18: 11: D4 (Tp-link Technologies)

Nmap selesai:

1 alamat IP (1 hos ke atas) diimbas dalam 0.49 saat

4: UDP Ping

Mari kita bincangkan pilihan lain untuk penemuan host di Nmap, i.e., UDP ping.

UDP ping berfungsi dengan menghantar paket UDP ke port yang ditentukan dari host sasaran. Sekiranya hos berada dalam talian, paket UDP mungkin menemui port tertutup dan bertindak balas dengan port ICMP yang tidak dapat dihubungi. Sekiranya hos dimatikan, permintaan akan pelbagai mesej ralat ICMP seperti TTL terlampaui atau tidak ada respons.

Port lalai untuk ping UDP ialah 40, 125. Ping UDP adalah teknik yang baik untuk digunakan ketika melakukan penemuan host untuk host di belakang firewall dan penapis. Itu kerana kebanyakan Firewall mencari dan menyekat TCP tetapi membenarkan trafik protokol UDP.

Untuk menjalankan penemuan host Nmap dengan ping UDP, gunakan arahan di bawah:

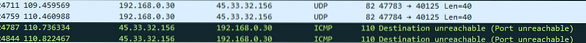

sudo nmap -sn -PU scanme.nmap.orgOutput dari perintah di atas dapat diperiksa menggunakan Wireshark, seperti yang ditunjukkan dalam tangkapan layar di bawah. Penapis Wireshark digunakan - udp.pelabuhan == 40125

Seperti yang anda lihat dalam tangkapan skrin di atas, Nmap mengirimkan ping UDP ke IP 45.33.32.156 (imbasan.nmap.org). Pelayan bertindak balas dengan ICMP tidak dapat dijangkau, yang menunjukkan bahawa hos sudah habis.

5: ARP Ping

Kami tidak dapat melupakan kaedah ARP ping yang berfungsi dengan baik untuk penemuan host dalam Rangkaian Tempatan. Kaedah ARP ping berfungsi dengan menghantar satu siri probe ARP ke julat alamat IP yang diberikan dan menemui hos langsung. ARP ping cepat dan sangat dipercayai.

Untuk menjalankan ping ARP menggunakan Nmap, gunakan arahan:

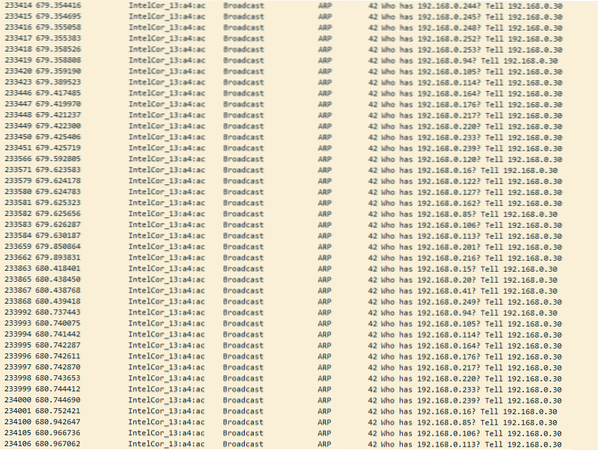

sudo nmap -sn -PR 192.168.0.1/24Sekiranya anda memeriksa perintah dengan Wireshark dan menapis ARP dari sumber 192.168.0.30, anda akan mendapat tangkapan skrin permintaan siasatan Penyiaran ARP seperti gambar di bawah. Penapis Wireshark yang digunakan adalah: arp.src.proto_ipv4 == 192.168.0.30

TCP SYN Stealth

Anda akan mendapati bahawa imbasan SYN adalah pilihan yang baik untuk penemuan host kerana cepat dan dapat mengimbas rangkaian port dalam beberapa saat, dengan syarat sistem keselamatan seperti firewall tidak mengganggu. SYN juga sangat kuat dan tersembunyi kerana berfungsi dengan permintaan TCP yang tidak lengkap.

Saya tidak akan memperincikan bagaimana TCP SYN / ACK berfungsi, tetapi anda boleh mengetahui lebih lanjut mengenainya dari pelbagai sumber yang disediakan di bawah:

- https: // linkfy.ke / tcpWiki

- https: // linkfy.untuk / 3-cara-berjabat tangan-dijelaskan

- https: // linkfy.ke / 3-cara-anantomi

Untuk menjalankan Nmap TCP SYN stealth scan, gunakan arahan:

sudo nmap -sS 192.168.0.1/24Saya telah memberikan tangkapan Wireshark arahan Nmap -sS dan penemuan Nmap hasil imbasan, memeriksanya dan melihat bagaimana ia berfungsi. Cari permintaan TCP yang tidak lengkap dengan paket RST.

- https: // linkfy.ke / wireshark-capture

- https: // linkfy.ke / nmap-output-txt

Kesimpulannya

Untuk merakam, kami telah menumpukan perhatian untuk membincangkan cara menggunakan ciri penemuan host Nmap dan mendapatkan maklumat mengenai hos yang ditentukan. Kami juga membincangkan kaedah mana yang harus digunakan ketika anda perlu melakukan penemuan host untuk host di belakang firewall, menyekat permintaan ping ICMP, dan banyak lagi.

Terokai Nmap untuk mendapatkan pengetahuan yang lebih mendalam.

Phenquestions

Phenquestions