Nmap sangat berguna. Beberapa ciri Nmap adalah:

- Nmap hebat dan boleh digunakan untuk mengimbas rangkaian pelbagai mesin yang besar dan besar

- Nmap mudah alih dengan cara yang menyokong beberapa sistem operasi seperti FreeBSD, Windows, Mac OS X, NetBSD, Linux, dan banyak lagi

- Nmap dapat mendukung banyak teknik untuk pemetaan rangkaian yang meliputi pengesanan OS, mekanisme pengimbasan port, dan pengesanan versi. Oleh itu ia Fleksibel

- Nmap mudah digunakan kerana merangkumi ciri yang lebih disempurnakan dan dapat dimulakan dengan hanya menyebut "host sasaran nmap -v-A". Ia merangkumi GUI dan antara muka baris perintah

- Nmap sangat popular kerana boleh dimuat turun oleh ratusan hingga ribuan orang setiap hari kerana tersedia dengan pelbagai OS seperti Redhat Linux, Gentoo, dan Debian Linux, dll.

Tujuan utama Nmap adalah menjadikan internet selamat untuk pengguna. Ia juga disediakan secara percuma. Dalam pakej Nmap, beberapa alat penting terlibat ialah uping, ncat, nmap, dan ndiff. Dalam artikel ini, kita akan memulakan dengan melakukan imbasan asas pada sasaran.

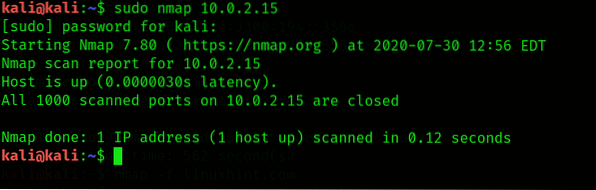

Pada langkah pertama, buka terminal baru dan tulis sintaks berikut: nmap

Dengan memperhatikan output, Nmap dapat mengenali port terbuka, seperti jika mereka UDP atau TCP, juga dapat mencari alamat IP dan menentukan protokol lapisan aplikasi. Untuk mengeksploitasi ancaman dengan lebih baik, penting untuk mengenal pasti pelbagai perkhidmatan dan pelabuhan terbuka sasaran.

Dengan menggunakan Nmap, melakukan scan siluman

Pada port terbuka, pada mulanya, Nmap membuat jabat tangan tiga arah TCP. Setelah berjabat tangan dibuat, maka semua mesej akan ditukar. Dengan mengembangkan sistem seperti itu, kita akan diketahui sasarannya. Oleh itu, imbasan siluman dilakukan semasa menggunakan Nmap. Ia tidak akan membuat jabat tangan TCP yang lengkap. Dalam proses ini, pertama, sasaran ditipu oleh alat penyerang ketika paket TCP SYN dikirim ke port tertentu jika terbuka. Pada langkah kedua, paket dihantar kembali ke alat penyerang. Akhirnya, paket TCP RST dikirim oleh penyerang untuk mengatur semula sambungan pada sasaran.

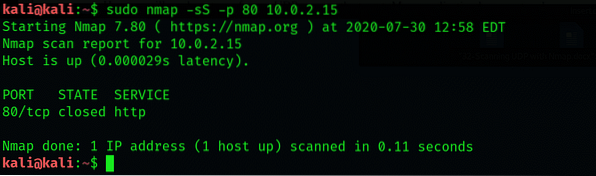

Mari kita lihat contoh di mana kita akan memeriksa port 80 di Metasploitable VM dengan Nmap menggunakan stealth scan. Operator -s digunakan untuk stealth scan, operator -p digunakan untuk mengimbas port tertentu. Perintah nmap berikut dilaksanakan:

$ sudo nmap -sS, -p 80 10.0.2.15

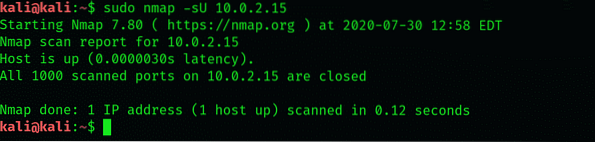

Dengan menggunakan Nmap, mengimbas port UDP

Di sini kita akan melihat bagaimana melakukan imbasan UDP pada sasaran. Banyak protokol lapisan aplikasi mempunyai UDP sebagai protokol pengangkutan. Pengendali -sU digunakan untuk melakukan imbasan port UDP pada sasaran tertentu. Ini dapat dilakukan dengan menggunakan sintaks berikut:

$ sudo nmap -sU 10.0.2.15

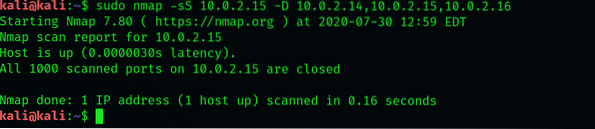

Pengesanan mengelak menggunakan Nmap

Alamat IP disertakan dalam tajuk paket ketika paket dihantar dari satu peranti ke yang lain. Begitu juga, alamat IP sumber disertakan dalam semua paket semasa melakukan imbasan rangkaian pada sasaran. Nmap juga menggunakan umpan yang akan menipu sasaran dengan cara yang sepertinya timbul dari pelbagai alamat IP sumber dan bukannya satu. Untuk umpan, operator -D digunakan bersama dengan alamat IP rawak.

Di sini kita akan mengambil contoh. Katakan kita mahu mengimbas 10.10.10.100 alamat IP, maka kita akan menetapkan tiga umpan seperti 10.10.10.14, 10.10.10.15, 10.10.10.19. Untuk ini, arahan berikut digunakan:

$ sudo nmap -sS 10.0.2.15 -D 10.0.2.14, 10.0.2.15, 10.0.2.16

Dari keluaran di atas, kami perhatikan bahawa paket tersebut mempunyai umpan, dan alamat IP sumber digunakan semasa imbasan port pada sasaran.

Firewall mengelak dengan menggunakan Nmap

Banyak organisasi atau perusahaan mengandungi perisian firewall pada infrastruktur rangkaian mereka. Firewall akan menghentikan imbasan rangkaian, yang akan menjadi cabaran bagi penguji penembusan. Beberapa operator digunakan di Nmap untuk mengelakkan firewall:

-f (untuk memecahkan paket)

-mtu (digunakan untuk menentukan unit transmisi maksimum khusus)

-D RND: (10 untuk membuat sepuluh umpan rawak)

-port sumber (digunakan untuk menipu port sumber)

Kesimpulan:

Dalam artikel ini, saya telah menunjukkan kepada anda cara melakukan imbasan UDP menggunakan alat Nmap di Kali Linux 2020. Saya juga telah menjelaskan semua butiran dan kata kunci yang diperlukan yang digunakan dalam alat Nmap.

Phenquestions

Phenquestions