Pemasangan:

Pertama sekali, jalankan arahan berikut pada sistem Linux anda untuk mengemas kini repositori pakej anda:

[dilindungi e-mel]: ~ $ sudo apt-get kemas kiniSekarang jalankan arahan berikut untuk memasang pakej autopsi:

[dilindungi e-mel]: ~ $ sudo pasang autopsiIni akan dipasang Autopsi Kit Sleuth pada sistem Linux anda.

Untuk sistem berasaskan windows, muat turun sahaja Autopsi dari laman web rasminya https: // www.sleuthkit.org / autopsi /.

Penggunaan:

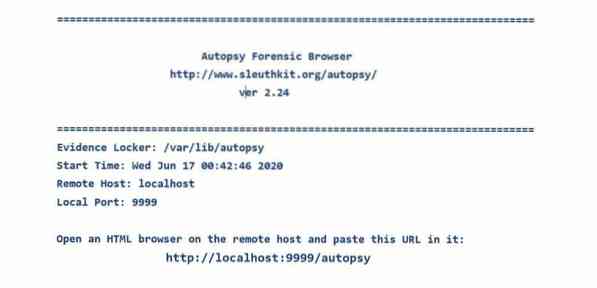

Mari jalankan Autopsi dengan menaip $ autopsi di terminal. Ini akan membawa kita ke layar dengan maklumat mengenai lokasi loker bukti, waktu mula, port tempatan, dan versi Autopsi yang kita gunakan.

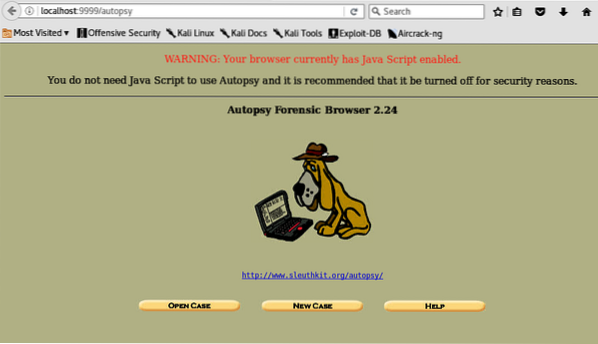

Kami dapat melihat pautan di sini yang boleh membawa kami ke autopsi. Semasa menavigasi ke http: // localhost: 9999 / autopsi di mana-mana penyemak imbas web, kami akan disambut oleh laman utama, dan sekarang kami dapat mula menggunakannya Autopsi.

Membuat kes:

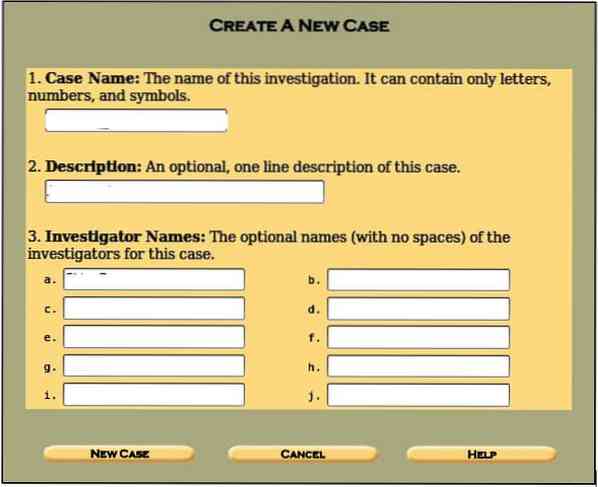

Perkara pertama yang perlu kita lakukan ialah membuat kes baru. Kita boleh melakukannya dengan mengklik salah satu daripada tiga pilihan (Open case, New case, Help) di halaman utama Autopsy. Setelah mengkliknya, kita akan melihat skrin seperti ini:

Masukkan butiran seperti yang disebutkan, i.e., nama kes, nama penyiasat, dan keterangan kes untuk mengatur maklumat dan bukti kami menggunakan untuk penyiasatan ini. Sebilangan besar masa, terdapat lebih daripada satu penyiasat yang melakukan analisis forensik digital; oleh itu, terdapat beberapa bidang yang perlu diisi. Setelah selesai, anda boleh mengklik Kes baru butang.

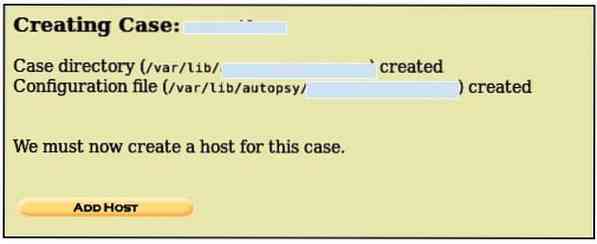

Ini akan membuat kes dengan maklumat yang diberikan dan menunjukkan kepada anda lokasi di mana direktori kes dibuat i.e./ var / makmal / autopsi /

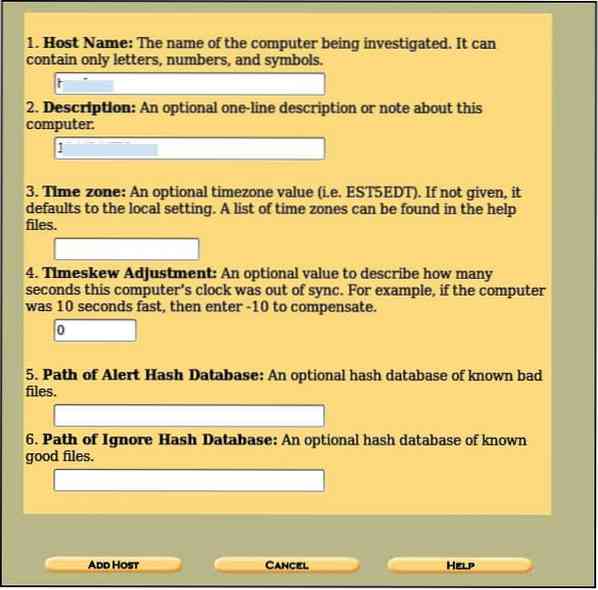

Di sini kita tidak perlu mengisi semua bidang yang diberikan. Kita hanya perlu mengisi medan Hostname di mana nama sistem yang disiasat dimasukkan dan penerangan ringkas mengenainya. Pilihan lain adalah pilihan, seperti menentukan jalan di mana hash buruk akan disimpan atau jalan di mana orang lain akan pergi atau menetapkan zon waktu pilihan kita. Selepas menyelesaikan ini, klik pada Tambah Hos butang untuk melihat butiran yang telah anda nyatakan.

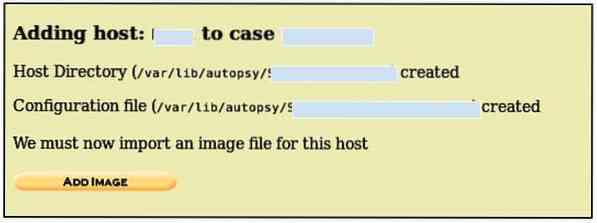

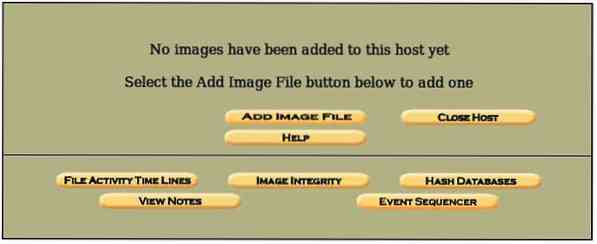

Sekarang hos ditambahkan, dan kami mempunyai lokasi semua direktori penting, kami dapat menambahkan gambar yang akan dianalisis. Klik pada Tambah Imej untuk menambah fail gambar dan skrin seperti ini akan muncul:

Dalam keadaan di mana anda harus menangkap gambar mana-mana partisi atau pemacu sistem komputer tertentu, Gambar cakera dapat diperoleh dengan menggunakan dcfldd utiliti. Untuk mendapatkan gambar, anda boleh menggunakan arahan berikut,

[dilindungi e-mel]: ~ $ dcfldd if =bs = 512 kiraan = 1 hash =

sekiranya =destinasi pemacu yang anda mahu mempunyai imej

daripada =tujuan di mana gambar yang disalin akan disimpan (boleh menjadi apa sahaja, e.g., cakera keras, USB dll)

bs = saiz blok (bilangan bait untuk disalin pada satu masa)

hash =jenis hash (e.g md5, sha1, sha2, dll.) (pilihan)

Kita juga boleh menggunakan dd utiliti untuk menangkap gambar pemacu atau partisi menggunakan

[dilindungi e-mel]: ~ $ dd jika =hitung = 1 hash =

Terdapat beberapa kes di mana kami mempunyai beberapa data berharga Ram untuk siasatan forensik, jadi apa yang harus kita lakukan adalah menangkap Ram Ram untuk analisis memori. Kami akan melakukannya dengan menggunakan arahan berikut:

[dilindungi e-mel]: ~ $ dd if = / dev / fmem of =hash =

Kita boleh melihat lebih jauh dd pelbagai pilihan penting utiliti untuk menangkap gambar partition atau ram fizikal dengan menggunakan arahan berikut:

[dilindungi e-mel]: ~ $ dd --helppilihan bantuan dd

bs = BYTES membaca dan menulis hingga byte bytes pada satu masa (lalai: 512);

mengatasi ibs dan obs

cbs = BYTES menukar byte bytes pada satu masa

conv = CONVS menukar fail mengikut senarai simbol yang dipisahkan koma

hitung = N salin sahaja blok input N

ibs = BYTES dibaca hingga byte bytes pada satu masa (lalai: 512)

if = FILE dibaca dari FILE dan bukannya stdin

iflag = FLAGS dibaca mengikut senarai simbol yang dipisahkan koma

obs = BYTES menulis byte bytes pada satu masa (lalai: 512)

daripada = FILE tulis ke FILE dan bukannya stdout

oflag = FLAGS tulis mengikut senarai simbol yang dipisahkan koma

cari = N langkau N blok berukuran obs pada permulaan output

skip = N skip N blok berukuran ibs pada awal input

status = TINGKAT TINGKAT maklumat untuk dicetak ke stderr;

'tiada' menekan segala-galanya kecuali mesej ralat,

'noxfer' menekan statistik perpindahan akhir,

'kemajuan' menunjukkan statistik pemindahan berkala

N dan BYTES boleh diikuti oleh akhiran darab berikut:

c = 1, w = 2, b = 512, kB = 1000, K = 1024, MB = 1000 * 1000, M = 1024 * 1024, xM = M,

GB = 1000 * 1000 * 1000, G = 1024 * 1024 * 1024, dan seterusnya untuk T, P, E, Z, Y.

Setiap simbol CONV mungkin:

ascii dari EBCDIC ke ASCII

ebcdic dari ASCII ke EBCDIC

ibm dari ASCII ke EBCDIC alternatif

blok pad rekod baru yang ditamatkan dengan ruang hingga saiz cbs

buka blok ganti ruang belakang dalam rekod bersaiz cbs dengan baris baru

lcase menukar huruf besar menjadi huruf kecil

ucase menukar huruf kecil ke huruf besar

jarang berusaha mencari dan bukannya menulis output untuk blok input NUL

swab menukar setiap pasangan bait input

pad segerak setiap blok input dengan ukuran NUL hingga ibs; semasa digunakan

dengan blok atau buka blokir, pad dengan ruang dan bukannya NUL

gagal sekiranya fail output sudah ada

nocreat jangan buat fail output

notrunc jangan memotong fail output

noerror diteruskan setelah kesalahan membaca

fdatasync secara fizikal menulis data fail output sebelum selesai

fsync juga, tetapi juga menulis metadata

Setiap simbol FLAG mungkin:

append append mode (masuk akal hanya untuk output; conv = notrunc dicadangkan)

gunakan langsung I / O langsung untuk data

direktori gagal kecuali direktori

dsync menggunakan I / O yang disegerakkan untuk data

segerakkan juga, tetapi juga untuk metadata

fullblock mengumpul blok input penuh (iflag sahaja)

nonblock menggunakan non-block I / O

waktu tengah hari jangan mengemas kini masa akses

nocache Permintaan untuk menjatuhkan cache.

Kami akan menggunakan gambar bernama 8-jpeg-carian-dd kami telah menjimatkan sistem kami. Gambar ini dibuat untuk kes ujian oleh Brian Carrier untuk menggunakannya dengan autopsi dan boleh didapati di internet untuk kes ujian. Sebelum menambahkan gambar, kita harus memeriksa hash md5 gambar ini sekarang dan membandingkannya kemudian setelah memasukkannya ke loker bukti, dan keduanya harus sesuai. Kami dapat menjana md5 jumlah gambar kami dengan menaip perintah berikut di terminal kami:

[dilindungi e-mel]: ~ $ md5sum 8-jpeg-search-ddIni akan berjaya. Lokasi di mana fail gambar disimpan / ubuntu / Desktop / 8-jpeg-search-dd.

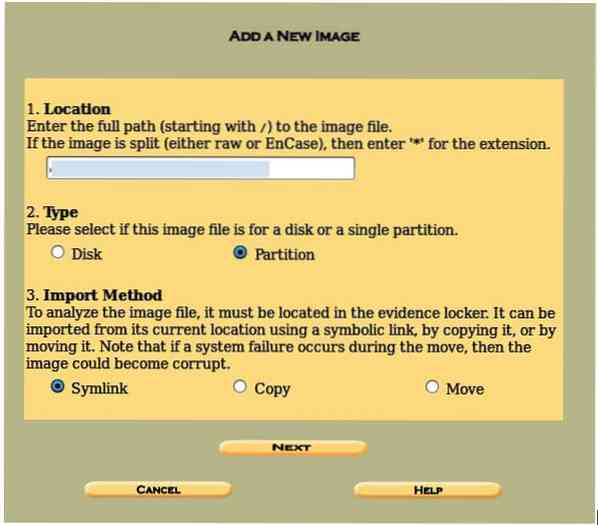

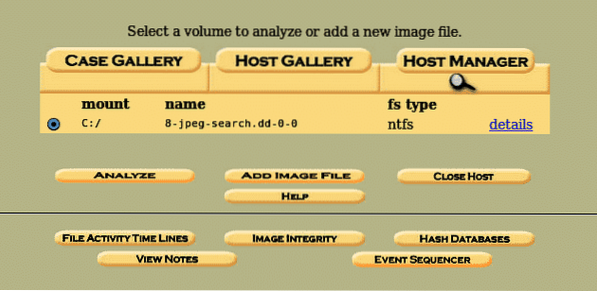

Yang penting kita harus memasuki keseluruhan jalan di mana gambar itu berada i.r / ubuntu / desktop / 8-jpeg-search-dd dalam kes ini. Symlink dipilih, yang menjadikan fail gambar tidak rentan terhadap masalah yang berkaitan dengan menyalin fail. Kadang-kadang anda akan mendapat ralat "gambar tidak sah", periksa jalan ke fail gambar, dan pastikan garis miring ke depan "/ " ada di sana. Klik pada Seterusnya akan menunjukkan kepada kami perincian gambar kami yang mengandungi Sistem fail menaip, Pemacu gunung, dan juga md5 nilai fail gambar kami. Klik pada Tambah untuk meletakkan fail gambar di loker bukti dan klik okey. Skrin seperti ini akan muncul:

Di sini kami berjaya mendapatkan imej dan mematikan gambar kami Menganalisis bahagian untuk menganalisis dan mendapatkan data berharga dalam erti digital forensik. Sebelum beralih ke bahagian "analisa", kita dapat memeriksa perincian gambar dengan mengklik pilihan perincian.

Ini akan memberi kita perincian fail gambar seperti sistem fail yang digunakan (NTFS dalam kes ini), partition mount, nama gambar, dan membolehkan pencarian kata kunci dan pemulihan data lebih cepat dengan mengekstrak rentetan keseluruhan jilid dan juga ruang yang tidak diperuntukkan. Setelah melalui semua pilihan, klik butang kembali. Sekarang sebelum kita menganalisis fail gambar kita, kita harus memeriksa integriti gambar dengan mengklik butang Integriti Imej dan menghasilkan hash md5 gambar kita.

Perkara penting yang perlu diperhatikan ialah hash ini akan sesuai dengan yang telah kita hasilkan melalui jumlah md5 pada permulaan prosedur. Setelah selesai, klik pada Tutup.

Analisis:

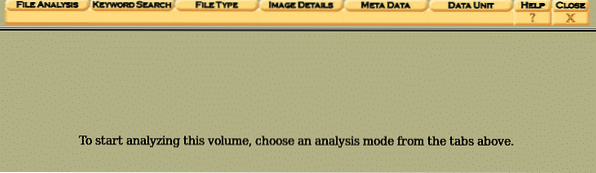

Sekarang kita telah membuat kes kita, memberikannya nama host, menambahkan keterangan, melakukan pemeriksaan integriti, kita dapat memproses pilihan analisis dengan mengklik Menganalisis butang.

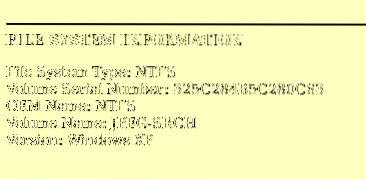

Kita dapat melihat mod Analisis yang berbeza, i.e., Analisis Fail, Pencarian Kata Kunci, Jenis fail, Perincian gambar, Unit Data. Pertama sekali, kami mengklik Detail Gambar untuk mendapatkan maklumat fail.

Kita dapat melihat maklumat penting mengenai gambar kita seperti jenis sistem fail, nama sistem operasi, dan yang paling penting, Nombor siri. Nombor siri Volume penting di mahkamah kerana ia menunjukkan bahawa gambar yang anda analisa sama atau salinannya.

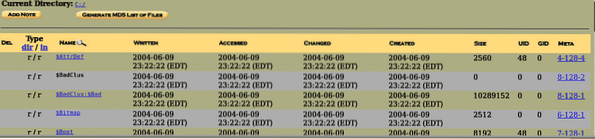

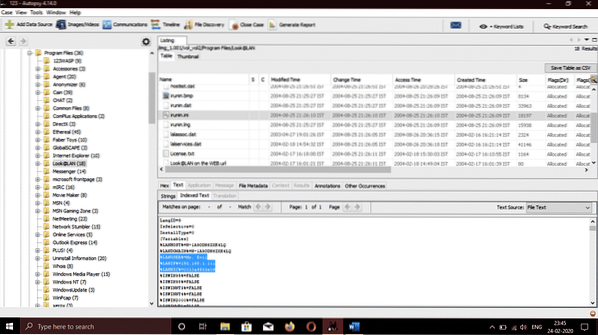

Mari kita lihat di Analisis Fail pilihan.

Kami dapat menemui sekumpulan direktori dan fail yang terdapat di dalam gambar. Mereka disenaraikan dalam urutan lalai, dan kita dapat menavigasi dalam mod penyemakan fail. Di sebelah kiri, kita dapat melihat direktori semasa yang ditentukan, dan di bawahnya, kita dapat melihat kawasan di mana kata kunci tertentu dapat dicari.

Di hadapan nama fail, terdapat 4 bidang bernama ditulis, diakses, diubah, dibuat. Tertulis bermaksud tarikh dan masa fail terakhir ditulis, Diakses bermaksud fail terakhir kali diakses (dalam kes ini satu-satunya tarikh boleh dipercayai), Berubah bermaksud kali terakhir data deskriptif diubahsuai, Dicipta bermaksud tarikh dan masa fail dibuat, dan MetaData menunjukkan maklumat mengenai fail selain daripada maklumat umum.

Di bahagian atas, kita akan melihat pilihan untuk Menjana hash md5 fail. Dan sekali lagi, ini akan memastikan integriti semua fail dengan menghasilkan hash md5 semua fail dalam direktori semasa.

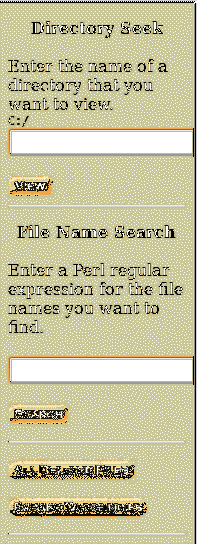

Bahagian kiri Analisis fail tab mengandungi empat pilihan utama, i.e., Pencarian direktori, carian nama fail, semua fail yang dihapuskan, mengembangkan direktori. Cari direktori membolehkan pengguna mencari direktori yang dikehendaki. Pencarian nama fail membolehkan mencari fail tertentu di direktori yang diberikan,

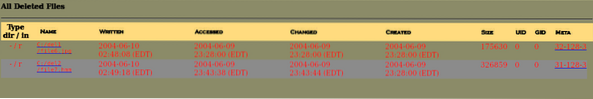

Semua fail yang dipadamkan mengandungi fail yang dihapus dari gambar yang mempunyai format yang sama, i.e., pilihan bertulis, diakses, dibuat, metadata dan berubah dan ditunjukkan dengan warna merah seperti yang diberikan di bawah:

Kita dapat melihat bahawa fail pertama adalah jpeg fail, tetapi fail kedua mempunyai lanjutan dari "Hmm". Mari lihat metadata fail ini dengan mengklik metadata di sebelah kanan.

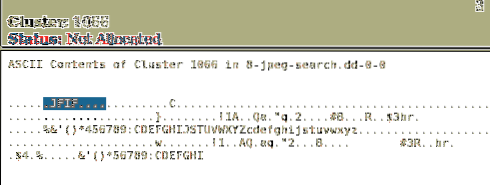

Kami mendapati bahawa metadata mengandungi a JFIF kemasukan, yang bermaksud Format Pertukaran Fail JPEG, jadi kami dapati itu hanya fail gambar dengan lanjutan "hmm". Kembangkan direktori mengembangkan semua direktori dan membolehkan kawasan yang lebih besar berfungsi dengan direktori dan fail dalam direktori yang diberikan.

Menyusun Fail:

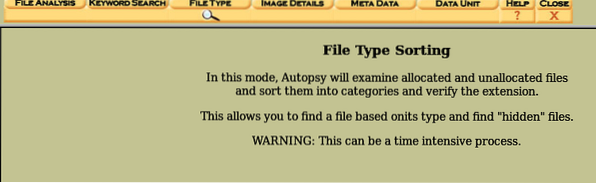

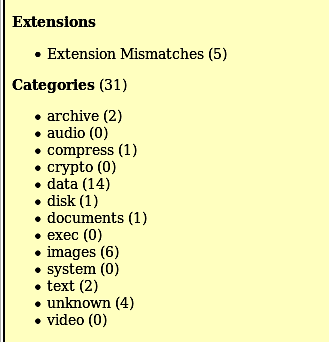

Menganalisis metadata semua fail tidak mungkin, jadi kita harus menyusunnya dan menganalisisnya dengan menyusun fail yang ada, dihapus, dan tidak dialokasikan dengan menggunakan Jenis fail tab.'

Untuk menyusun kategori fail supaya kita dapat memeriksa kategori dengan kategori yang sama dengan mudah. Jenis fail mempunyai pilihan untuk menyusun jenis fail yang sama ke dalam satu kategori, i.e., Arkib, audio, video, gambar, metadata, fail exec, fail teks, dokumen, fail termampat, dan lain-lain.

Perkara penting dalam melihat fail yang disusun adalah bahawa Autopsi tidak membenarkan melihat fail di sini; sebaliknya, kita mesti melihat ke lokasi di mana ia disimpan dan melihatnya di sana. Untuk mengetahui di mana ia disimpan, klik Lihat Fail yang Disusun pilihan di sebelah kiri skrin. Lokasi yang akan diberikannya sama seperti yang kami tentukan semasa membuat casing pada langkah pertama i.e./ var / lib / autopsi /

Untuk membuka semula kes ini, buka autopsi dan Klik pada salah satu pilihan "Kes Terbuka."

Kes: 2

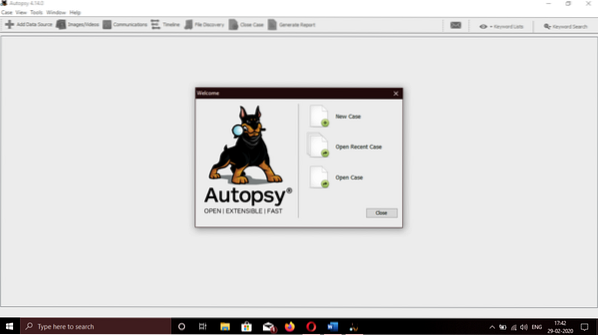

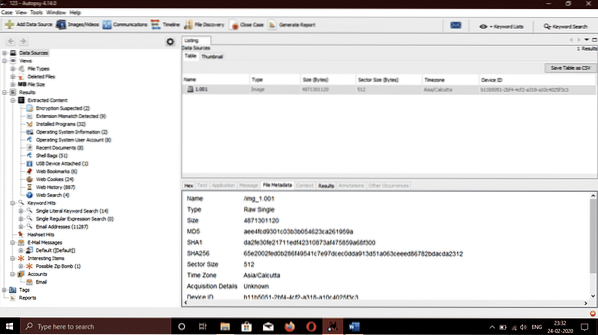

Mari lihat analisis gambar lain menggunakan Autopsi pada sistem operasi windows dan cari maklumat penting apa yang boleh kita perolehi dari peranti storan. Perkara pertama yang perlu kita lakukan ialah membuat kes baru. Kita boleh melakukannya dengan mengklik salah satu dari tiga pilihan (Open case, New case, Open case baru-baru ini) di laman utama Autopsy. Setelah mengkliknya, kita akan melihat skrin seperti ini:

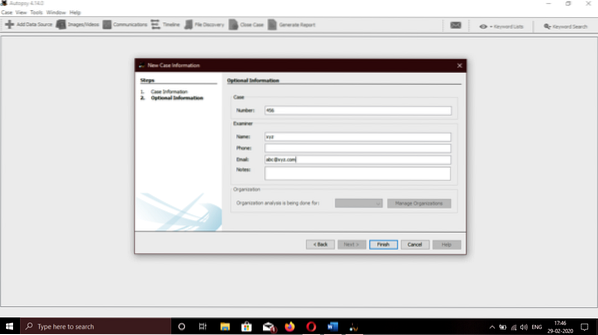

Berikan nama kes, dan jalan untuk menyimpan fail kemudian masukkan butiran seperti yang disebutkan, i.e., nama kes, nama pemeriksa, dan keterangan kes untuk menyusun maklumat dan bukti kami menggunakan siasatan ini. Dalam kebanyakan kes, terdapat lebih dari satu pemeriksa yang melakukan siasatan.

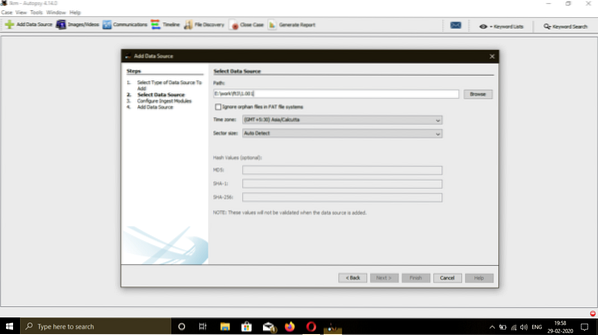

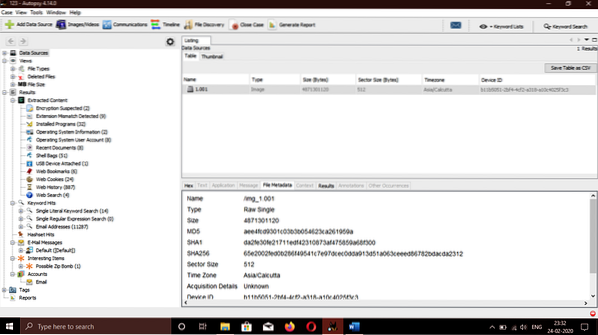

Sekarang berikan gambar yang ingin anda kaji. E01(Format saksi pakar), AFF(format forensik lanjutan), format mentah (DD), dan gambar forensik memori serasi. Kami telah menyimpan imej sistem kami. Gambar ini akan digunakan dalam penyiasatan ini. Kita harus memberikan jalan penuh ke lokasi gambar.

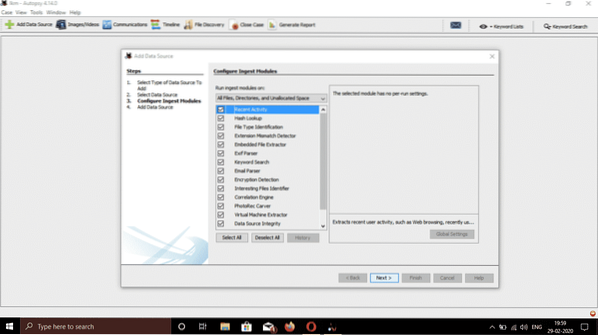

Ia akan meminta untuk memilih pelbagai pilihan seperti Analisis Garis Masa, Memfilter Hash, Mengukir Data, Data Exif, Memperoleh Artifak Web, mencari kata kunci, penghurai e-mel, pengekstrakan fail Terbenam, Pemeriksaan aktiviti terkini, dll. Klik pilih semua untuk pengalaman terbaik dan klik butang seterusnya.

Setelah selesai, klik selesai dan tunggu prosesnya selesai.

Analisis:

Terdapat dua jenis analisis, Analisis Mati, dan Analisis Langsung:

Pemeriksaan mati berlaku ketika kerangka penyelidikan yang dilakukan digunakan untuk melihat informasi dari kerangka yang berspekulasi. Pada ketika ini berlaku, Autopsi kit Sleuth boleh berlari di kawasan di mana kemungkinan kerosakan dihapuskan. Autopsi dan Kit Sleuth menawarkan bantuan untuk format mentah, Saksi Pakar, dan AFF.

Siasatan langsung berlaku apabila kerangka prasangka dipecah ketika sedang berjalan. Dalam kes ini, Autopsi kit Sleuth boleh berjalan di mana-mana kawasan (apa-apa selain ruang terhad). Ini sering digunakan semasa reaksi kejadian semasa episod tersebut disahkan.

Sekarang sebelum kita menganalisis fail gambar kita, kita harus memeriksa integriti gambar dengan mengklik butang Integriti Imej dan menghasilkan hash md5 gambar kita. Perkara penting yang perlu diperhatikan ialah hash ini akan sesuai dengan yang kita ada pada gambar pada awal prosedur. Gambar hash penting kerana ia memberitahu sama ada gambar yang diberikan telah diubah atau tidak.

Sementara itu, Autopsi telah menyelesaikan prosedurnya, dan kami mempunyai semua maklumat yang kami perlukan.

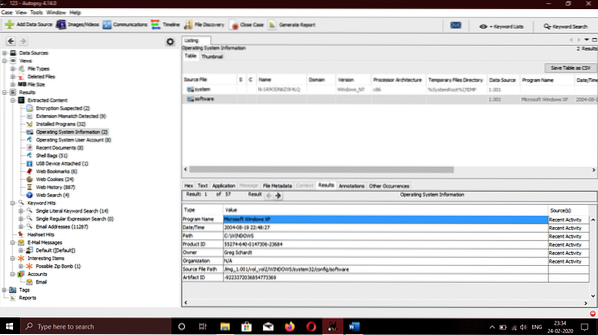

- Pertama sekali, kami akan memulakan dengan maklumat asas seperti sistem operasi yang digunakan, kali terakhir pengguna log masuk, dan orang terakhir yang mengakses komputer semasa kecelakaan. Untuk ini, kami akan pergi ke Hasil> Kandungan yang Diekstrak> Maklumat Sistem Operasi di sebelah kiri tingkap.

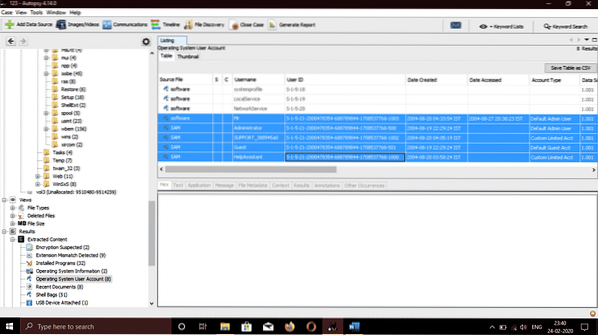

Untuk melihat jumlah akaun dan semua akaun yang berkaitan, kami pergi ke Hasil> Kandungan yang Diekstrak> Akaun Pengguna Sistem Operasi. Kami akan melihat skrin seperti ini:

Maklumat seperti orang terakhir yang mengakses sistem, dan di hadapan nama pengguna, terdapat beberapa bidang yang dinamakan diakses, diubah, dibuat. Diakses bermaksud kali terakhir akaun diakses (dalam kes ini, satu-satunya tarikh boleh dipercayai) dan cdihayati semula bermaksud tarikh dan masa akaun itu dibuat. Kita dapat melihat bahawa pengguna terakhir yang mengakses sistem diberi nama Encik. Jahat.

Mari pergi ke Fail program folder dihidupkan C memandu yang terletak di sebelah kiri skrin untuk mengetahui alamat fizikal dan internet sistem komputer.

Kita dapat melihat IP (Protokol Internet) alamat dan MAC alamat sistem komputer yang tertera.

Mari pergi ke Hasil> Kandungan yang Diekstrak> Program yang Dipasang, kita dapat lihat berikut adalah perisian berikut yang digunakan dalam menjalankan tugas jahat yang berkaitan dengan serangan tersebut.

- Cain & abel: Alat penghidup paket dan kata sandi kata laluan yang kuat digunakan untuk mengendus paket.

- Anonymizer: Alat yang digunakan untuk menyembunyikan trek dan aktiviti yang dilakukan pengguna jahat.

- Ethereal: Alat yang digunakan untuk memantau lalu lintas rangkaian dan menangkap paket di rangkaian.

- Cute FTP: Perisian FTP.

- NetStumbler: Alat yang digunakan untuk menemui titik akses tanpa wayar

- WinPcap: Alat terkenal yang digunakan untuk akses rangkaian lapisan pautan dalam sistem operasi windows. Ia menyediakan akses tahap rendah ke rangkaian.

Di dalam / Windows / sistem32 lokasi, kita dapat mencari alamat e-mel yang digunakan pengguna. Kita boleh melihat MSN e-mel, Hotmail, alamat e-mel Outlook. Kita juga dapat melihat SMTP alamat e-mel di sini.

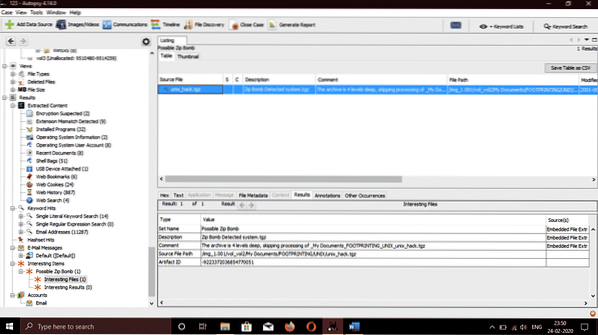

Mari pergi ke lokasi di mana Autopsi menyimpan kemungkinan fail berbahaya dari sistem. Navigasi ke Hasil> Item Menarik, dan kita dapat melihat sebuah bom zip yang dinamakan unix_hack.tgz.

Semasa kami menavigasi ke / Pengitar semula lokasi, kami menjumpai 4 fail boleh laku yang dihapus bernama DC1.exe, DC2.exe, DC3.exe, dan DC4.exe.

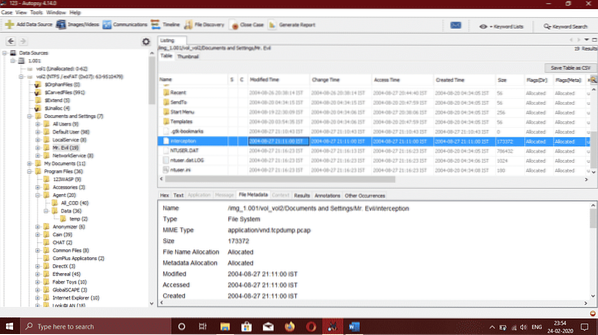

- Ethereal, terkenal menghidu alat yang boleh digunakan untuk memantau dan memintas semua jenis lalu lintas rangkaian berwayar dan tanpa wayar juga ditemui. Kami memasang kembali paket yang ditangkap dan direktori di mana ia disimpan / Dokumen, nama fail dalam folder ini adalah Pemintasan.

Kami dapat melihat dalam file ini data seperti yang digunakan oleh mangsa Browser dan jenis komputer tanpa wayar dan mendapat tahu bahawa itu adalah Internet Explorer pada Windows CE. Laman web yang dilayari oleh mangsa adalah YAHOO dan MSN .com, dan ini juga terdapat dalam fail Interception.

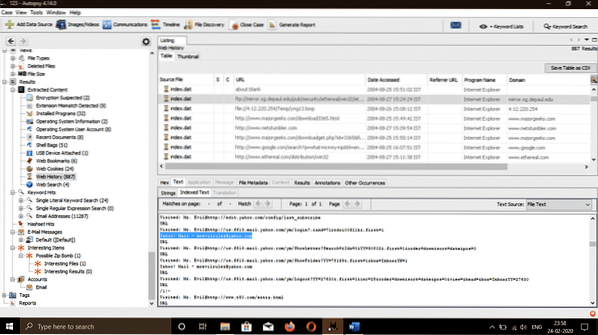

Semasa menemui kandungan Hasil> Kandungan yang Diekstrak> Sejarah web,

Kita dapat melihat dengan menjelajahi metadata fail yang diberikan, sejarah pengguna, laman web yang dikunjunginya, dan alamat e-mel yang dia berikan untuk log masuk.

Memulihkan Fail yang Dihapus:

Pada bahagian awal artikel, kami telah menemui cara mengekstrak maklumat penting dari gambar mana-mana peranti yang dapat menyimpan data seperti telefon bimbit, cakera keras, sistem komputer, dll. Di antara bakat yang paling asas untuk agen forensik, pemulihan rekod yang terhapus mungkin adalah yang paling penting. Seperti yang mungkin anda ketahui, dokumen yang "dipadam" tetap berada di dalam peranti penyimpanan kecuali jika ditimpa. Memadam rekod ini pada dasarnya menjadikan peranti boleh diakses untuk ditimpa. Ini menunjukkan jika suspek menghapus rekod bukti sehingga ditimpa kerangka dokumen, mereka tetap dapat diakses oleh kami untuk mendapatkan kembali.

Sekarang kita akan melihat bagaimana memulihkan fail atau rekod yang dihapus menggunakan Autopsi kit Sleuth. Ikuti semua langkah di atas, dan apabila gambar diimport, kita akan melihat skrin seperti ini:

Di sebelah kiri tetingkap, jika kita mengembangkan lagi Jenis Fail pilihan, kita akan melihat sekumpulan kategori bernama Arkib, audio, video, gambar, metadata, fail exec, fail teks, dokumen (html, pdf, perkataan, .ppx, dll.), fail yang dimampatkan. Sekiranya kita klik gambar, ia akan menunjukkan semua gambar yang dipulihkan.

Sedikit lebih jauh di bawah, dalam subkategori Jenis Fail, kita akan melihat nama pilihan Fail yang Dihapus. Apabila mengklik ini, kita akan melihat beberapa pilihan lain dalam bentuk tab berlabel untuk analisis di tetingkap kanan bawah. Tab diberi nama Heks, Hasil, Teks Terindeks, Rentetan, dan Metadata. Di tab Metadata, kita akan melihat empat nama ditulis, diakses, diubah, dibuat. Tertulis bermaksud tarikh dan masa fail terakhir ditulis, Diakses bermaksud fail terakhir kali diakses (dalam kes ini satu-satunya tarikh boleh dipercayai), Berubah bermaksud kali terakhir data deskriptif diubahsuai, Dicipta bermaksud tarikh dan masa fail dibuat. Sekarang untuk memulihkan fail yang dihapuskan yang kita mahu, klik pada fail yang dipadam dan pilih Eksport. Ini akan meminta lokasi di mana fail akan disimpan, pilih lokasi, dan klik okey. Suspek akan sering berusaha menutup jejaknya dengan memadam pelbagai fail penting. Kami tahu sebagai orang forensik bahawa sehingga dokumen-dokumen tersebut ditimpa oleh sistem fail, dokumen-dokumen tersebut dapat diambil.

Kesimpulan:

Kami telah melihat prosedur untuk mengekstrak maklumat berguna dari gambar sasaran kami menggunakan Autopsi kit Sleuth bukannya alat individu. Autopsi adalah pilihan tepat untuk mana-mana penyiasat forensik dan kerana kepantasan dan kebolehpercayaannya. Autopsi menggunakan beberapa pemproses teras yang menjalankan proses latar secara selari, yang meningkatkan kelajuannya dan memberi kita hasil dalam jumlah masa yang lebih sedikit dan memaparkan kata kunci yang dicari sebaik sahaja ia dijumpai di skrin. Dalam era di mana alat forensik adalah keperluan, Autopsi menyediakan ciri teras yang sama tanpa kos seperti alat forensik berbayar lain.

Autopsi mendahului reputasi beberapa alat berbayar serta menyediakan beberapa ciri tambahan seperti analisis pendaftaran dan analisis artifak web, yang tidak digunakan oleh alat lain. Autopsi terkenal dengan penggunaan semula jadi yang intuitif. Klik kanan pantas membuka dokumen penting. Itu menyiratkan masa sifar bertahan untuk mengetahui apakah istilah pencarian eksplisit ada pada gambar, telefon, atau PC kita yang sedang diperhatikan. Pengguna juga boleh mundur ketika pencarian mendalam berubah menjadi jalan buntu, menggunakan tangkapan sejarah ke belakang dan ke depan untuk membantu mengikuti cara mereka. Video juga dapat dilihat tanpa aplikasi luar, mempercepat penggunaan.

Perspektif gambar kecil, rakaman dan jenis dokumen mengatur penyaringan fail yang baik dan memberi tanda untuk mengerikan, menggunakan pemisah set hash khusus hanya sebahagian daripada sorotan yang berbeza yang dapat dijumpai di Autopsi kit Sleuth versi 3 menawarkan peningkatan yang ketara dari Versi 2.Teknologi Asas secara amnya mensubsidi karya pada Versi 3, di mana Brian Carrier, yang menyampaikan sebahagian besar karya pada rendisi sebelumnya Autopsi, adalah CTO dan ketua kriminologi maju. Dia juga dilihat sebagai master Linux dan telah menyusun buku-buku mengenai subjek perlombongan maklumat yang dapat diukur, dan Basis Technology mencipta Kit Sleuth. Oleh itu, pelanggan kemungkinan besar merasa sangat yakin bahawa mereka mendapat barang yang layak, item yang tidak akan lenyap dalam masa terdekat, dan item yang mungkin akan dapat dipastikan akan berlaku.

Phenquestions

Phenquestions