Tetapi hari ini, kita akan membincangkan tentang pengimbas pelabuhan hebat lain: Unicornscan, dan cara menggunakannya dalam percubaan anda seterusnya di port. Seperti alat popular lain untuk pengecasan port seperti nmap, ia mempunyai beberapa ciri hebat yang unik untuk dirinya sendiri. Salah satu ciri tersebut ialah ia dapat menghantar paket dan menerimanya melalui dua utas yang berbeza, tidak seperti perangkaan port yang lain.

Dikenal dengan kemampuan imbasan TCP dan UDP asinkronnya, Unicornscan membolehkan penggunanya menemui perincian mengenai sistem rangkaian melalui protokol pengimbasan alternatif.

Atribut Unicornscan

Sebelum kita mencuba rangkaian dan imbasan port dengan unicornscan, mari kita soroti beberapa ciri penentu:

- Pengimbasan TCP tanpa asinkron dengan setiap bendera TCP atau gabungan bendera

- Pengimbasan UDP khusus protokol tak segerak

- antara muka yang unggul untuk mengukur tindak balas dari rangsangan yang diaktifkan TCP / IP

- Pengesanan OS dan aplikasi jarak jauh yang aktif dan pasif

- Pembalakan dan penapisan fail PCAP

- mampu menghantar paket dengan cap jari OS yang berbeza daripada OS host.

- Output pangkalan data hubungan untuk menyimpan hasil imbasan anda

- Sokongan modul yang disesuaikan agar sesuai dengan sistem yang diuji

- Paparan set data yang disesuaikan.

- Mempunyai tumpukan TCP / IP, ciri khas yang membezakannya daripada pengimbas port lain

- Comes yang dibina di Kali Linux, tidak perlu memuat turun

Melakukan imbasan mudah dengan Unicornscan

Imbasan paling asas denganUnicornscan membolehkan kita mengimbas satu IP host. Taipkan yang berikut di antara muka untuk melakukan imbasan asas dengan Unicornscan

$ sudo unicornscan 192.168.100.35

Di sini, kami telah mencuba imbasan ini pada sistem dengan Win 7 disambungkan ke rangkaian kami. Imbasan asas telah menyenaraikan semua port TCP pada sistem yang kami imbas. Perhatikan persamaan dengan -sS scan di nmap, dan bagaimana kuncinya adalah bahawa ia tidak menggunakan ICMP secara lalai. Dari pelabuhan yang disebutkan, hanya pelabuhan 135.139.445 dan 554 yang dibuka.

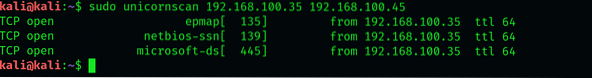

Mengimbas banyak IP dengan Unicornscan

Kami akan membuat sedikit pengubahsuaian dalam sintaks imbasan asas untuk mengimbas banyak hos, dan anda akan melihat perbezaan halus dari perintah imbasan yang kami gunakan dalam nmap dan hping. Sasaran diletakkan secara berurutan untuk memulakan pengimbasan:

$ sudo unicornscan 192.168.100.35 192.168.100.45

Pastikan anda tidak meletakkan koma di antara alamat, jika tidak, antara muka tidak akan mengenali perintah.

Mengimbas rangkaian Kelas C dengan Unicornscan

Mari teruskan untuk mengimbas keseluruhan rangkaian kelas C kami. Kami akan menggunakan notasi CIDR seperti 192.168.1.0/24 untuk mengimbas semua 255 alamat IP host. Sekiranya kita menemui semua IP dengan port 31 terbuka, kita akan menambah: 31 selepas notasi CIDC:

$ sudo unicornscan 192.168.100.35/24: 31

Unicornscan telah berjaya mengembalikan kami ke semua host yang membuka port 31. Perkara menarik tentang unicornscan adalah bahawa ia tidak berhenti di rangkaian kami, di mana kelajuan adalah faktor yang membatasi. Katakan bahawa semua sistem dengan port 1020 terbuka mempunyai kerentanan tertentu. Tanpa ada idea tentang di mana sistem ini, kita dapat mengimbas semuanya. Walaupun mengimbas sebilangan besar sistem dapat memakan waktu lama, akan lebih baik jika kita membahagikannya ke dalam imbasan yang lebih kecil.

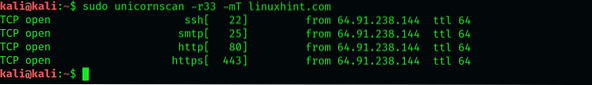

Pengimbasan TCP dengan Unicornscan

Unicornscan juga mampu melakukan imbasan TCP. Kami akan menetapkan laman webX.com sebagai sasaran kami dan cari port 67 dan 420. Untuk imbasan khusus ini, kami akan menghantar 33 paket sesaat. Sebelum menyebut port, kami akan mengarahkan unicornscan untuk menghantar 33 paket sesaat dengan menambahkan -r33 dalam sintaks dan -mT untuk menunjukkan bahawa kami ingin mengimbas (m) menggunakan protokol TCP. Nama laman web akan dilanjutkan dengan bendera ini.

$ sudo unicornscan -r33 -mT linuxhint.com: 67,420

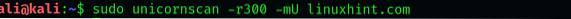

Pengimbasan UDP:

Kami juga dapat mengimbas port UDP dengan unicornscan. Jenis:

$ sudo unicornscan -r300 -mU linuxhint.com

Perhatikan bahawa kita telah menggantikan T dengan U dalam sintaks. Ini untuk menentukan bahawa kami sedang mencari port UDP kerana Unicornscan hanya menghantar paket TCP SYN secara lalai.

Imbasan kami belum melaporkan port UDP terbuka. Ini kerana port UDP terbuka biasanya merupakan penemuan yang jarang berlaku. Walau bagaimanapun, ada kemungkinan anda akan menemui 53 port terbuka atau 161 port.

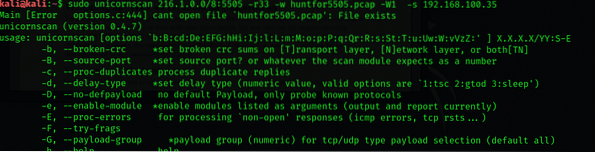

Menyimpan hasil ke fail PCAP

Anda boleh mengeksport paket yang diterima ke fail PCAP di direktori pilihan anda dan melakukan analisis rangkaian kemudian. Untuk mencari hos dengan port 5505 terbuka, ketik

$ sudo unicornscan 216.1.0.0/8: 5505 -r500 -w huntfor5505.pcap-W1 -s 192.168.100.35

Mengemas -Mengapa kami mengesyorkan Unicornscan

Ringkasnya, ia melakukan semua yang dilakukan pengimbas port biasa dan melakukannya dengan lebih baik. Sebagai contoh, pengimbasan jauh lebih cepat dengan unicornscan berbanding dengan portcanner lain, kerana mereka menggunakan TCP / IP stack sistem operasi sasaran. Ini sangat berguna ketika anda mengimbas rangkaian korporat besar sebagai pentester. Anda mungkin menemui beratus-ratus ribu alamat, dan masa menjadi faktor penentu sejauh mana kejayaan imbasan.

Lembaran Menipu Unicornscan

Berikut adalah lembaran cheat ringkas untuk membantu imbasan asas dengan Unicornscan yang mungkin berguna.

SYN: -mTImbasan ACK: -mTsA

Imbasan sirip: -mTsF

Imbasan kosong: -mTs

Imbasan Xmas: -mTsFPU

Sambungkan Sambungkan: -msf -Iv

Imbasan Xmas penuh: -mTFSRPAU

port imbasan 1 hingga 5: hos (-mT): 1-5

Kesimpulan:

Dalam tutorial ini, saya telah menerangkan alat unicornscan dan cara menggunakannya dengan contoh. Saya harap anda mempelajari asas-asasnya, dan artikel ini membantu anda dalam pentesting melalui Kali Linux.

Phenquestions

Phenquestions