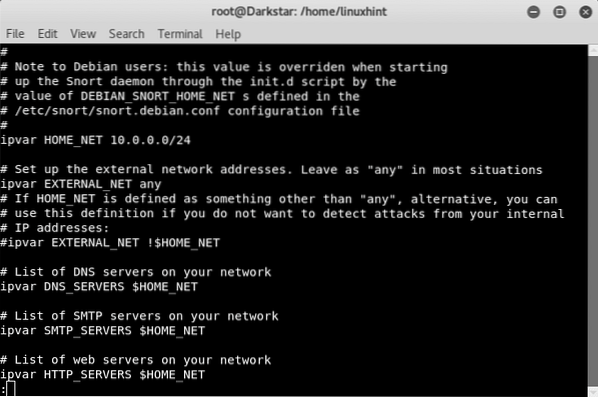

Untuk tutorial ini, rangkaian yang akan kita gunakan adalah: 10.0.0.0/24. Edit / etc / snort / snort anda.fail conf dan dan ganti "mana-mana" di sebelah $ HOME_NET dengan maklumat rangkaian anda seperti yang ditunjukkan dalam contoh tangkapan skrin di bawah:

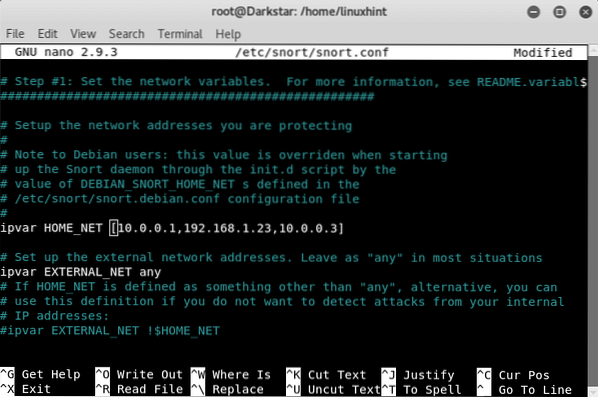

Sebagai alternatif anda juga dapat menentukan alamat IP tertentu untuk memantau dipisahkan dengan koma antara [] seperti yang ditunjukkan dalam tangkapan skrin ini:

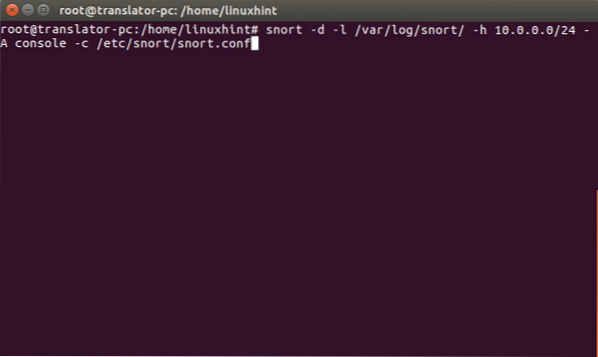

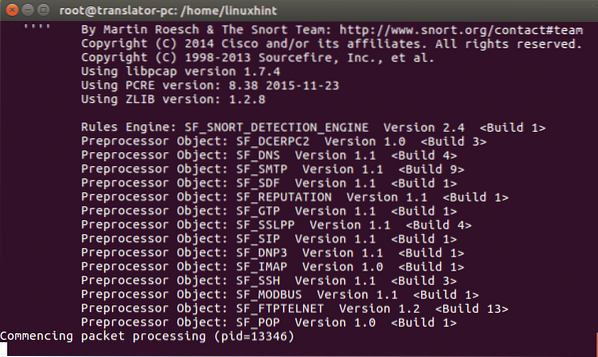

Sekarang mari kita mulakan dan jalankan perintah ini pada baris arahan:

# snort -d -l / var / log / snort / -h 10.0.0.0/24 -Sebuah konsol -c / etc / snort / snort.pengesahanDi mana:

d = menyuruh mendengus menunjukkan data

l = menentukan direktori log

h = menentukan rangkaian yang akan dipantau

A = memerintahkan snort untuk mencetak amaran di konsol

c = menentukan Snort fail konfigurasi

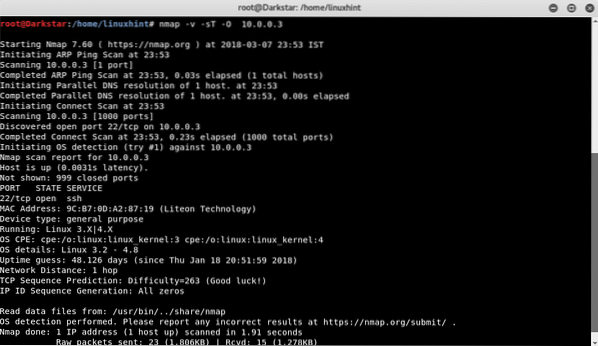

Mari melancarkan imbasan pantas dari peranti lain menggunakan nmap:

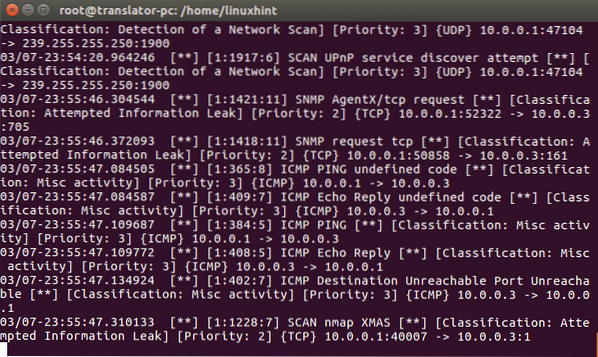

Dan mari kita lihat apa yang berlaku di konsol snort:

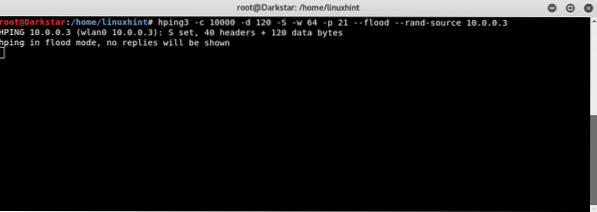

Snort mengesan imbasan, sekarang juga dari peranti lain yang memungkinkan menyerang dengan DoS menggunakan hping3

# hping3 -c 10000 -d 120 -S -w 64 -p 21 --banjir --rand-sumber 10.0.0.3

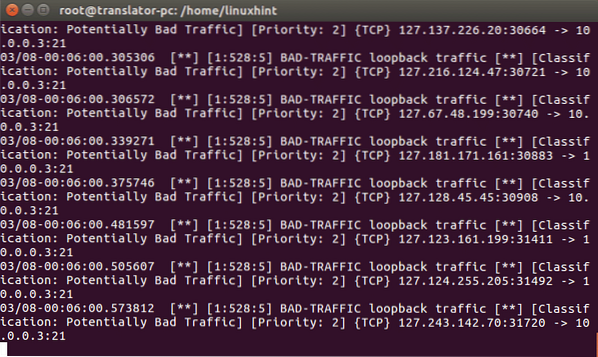

Peranti yang memaparkan Snort mengesan lalu lintas buruk seperti yang ditunjukkan di sini:

Oleh kerana kami mengarahkan Snort menyimpan log, kami dapat membacanya dengan menjalankan:

# mendengus -rPengenalan Peraturan Snort

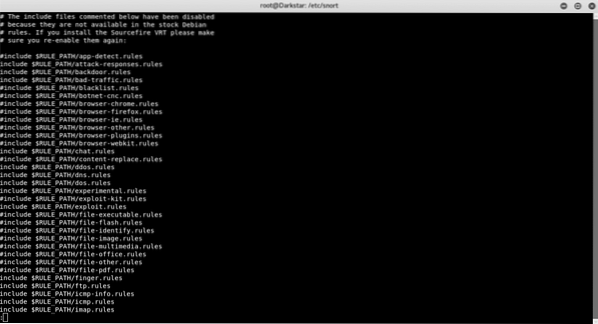

Mod NIDS Snort berfungsi berdasarkan peraturan yang ditentukan dalam / etc / snort / snort.fail conf.

Di dalam dengkuran.fail conf kita dapat mencari peraturan yang dikomentari dan tidak dikomentari seperti yang anda lihat di bawah:

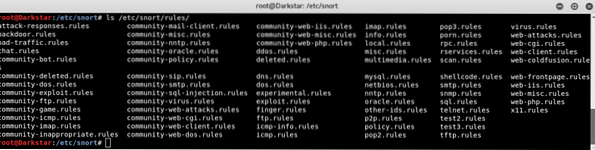

Jalan aturan biasanya adalah / etc / snort / Rules, di sana kita dapat mencari fail peraturan:

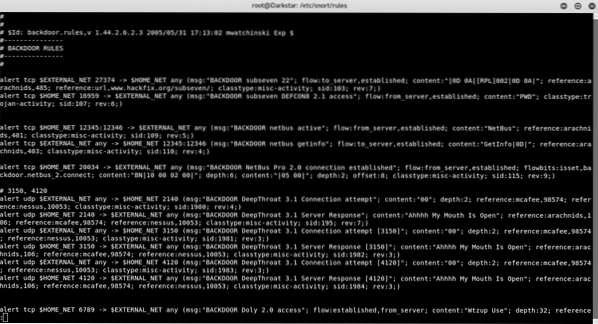

Mari kita lihat peraturan yang berlaku di kawasan belakang:

Terdapat beberapa peraturan untuk mencegah serangan pintu belakang, secara mengejutkan ada peraturan terhadap NetBus, kuda trojan yang menjadi popular beberapa dekad yang lalu, mari kita lihat dan saya akan menerangkan bahagiannya dan cara kerjanya:

amaran tcp $ HOME_NET 20034 -> $ EXTERNAL_NET mana-mana (msg: "BACKDOOR NetBus Pro 2.0 sambunganditubuhkan "; flow: from_server, stable;

bit aliran: Isset, pintu belakang.netbus_2.sambung; kandungan: "BN | 10 00 02 00 |"; kedalaman: 6; kandungan: "|

05 00 | "; kedalaman: 2; ofset: 8; classtype: misc-activity; sid: 115; rev: 9;)

Peraturan ini memerintahkan snort untuk memberi amaran mengenai sambungan TCP pada port 20034 yang dihantar ke sumber mana pun dalam rangkaian luaran.

-> = menentukan arah lalu lintas, dalam hal ini dari rangkaian terlindung kami ke jalan luaran

msg = Memerintahkan amaran untuk memasukkan pesan tertentu ketika memaparkan

kandungan = cari kandungan tertentu dalam paket. Ini boleh merangkumi teks jika antara "" atau data binari jika antara | |

kedalaman = Keamatan analisis, dalam peraturan di atas kita melihat dua parameter yang berbeza untuk dua isi yang berbeza

mengimbangi = memberitahu Snort bait permulaan setiap paket untuk mula mencari kandungan

jenis klas = memberitahu tentang jenis serangan yang diperingatkan Snort

sid: 115 = pengecam peraturan

Menciptakan peraturan kita sendiri

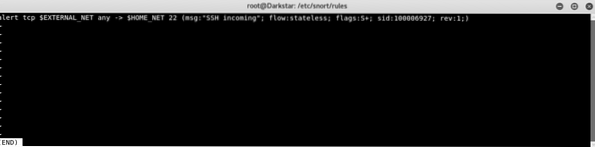

Sekarang kita akan membuat peraturan baru untuk memberitahu mengenai sambungan SSH yang masuk. Buka / etc / snort / Rules / peraturan anda.peraturan, dan sisipkan teks berikut:

amaran tcp $ EXTERNAL_NET mana -> $ HOME_NET 22 (msg: "SSH masuk";aliran: tidak bernegara; bendera: S +; sid: 100006927; rev: 1;)

Kami memberitahu Snort untuk memberi amaran mengenai sebarang sambungan tcp dari sumber luaran ke port ssh kami (dalam hal ini port default) termasuk pesan teks "SSH INCOMING", di mana stateless mengarahkan Snort untuk mengabaikan keadaan sambungan.

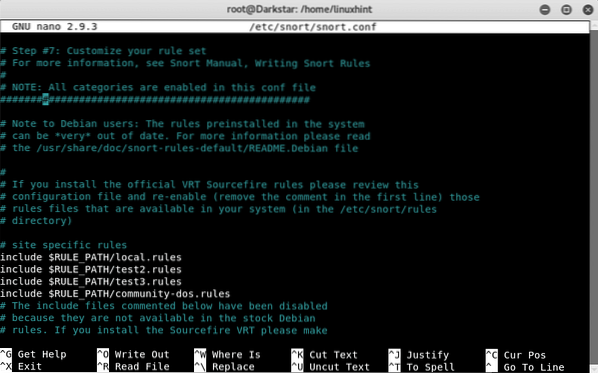

Sekarang, kita perlu menambahkan peraturan yang kita buat untuk kita / dll / mendengus / mendengus.pengesahan fail. Buka fail konfigurasi di editor dan cari # 7, yang merupakan bahagian dengan peraturan. Tambahkan peraturan yang tidak dikira seperti pada gambar di atas dengan menambahkan:

sertakan $ RULE_PATH / peraturan anda.peraturanBukannya "peraturan anda.peraturan ", tetapkan nama fail anda, dalam kes saya dulu ujian3.peraturan.

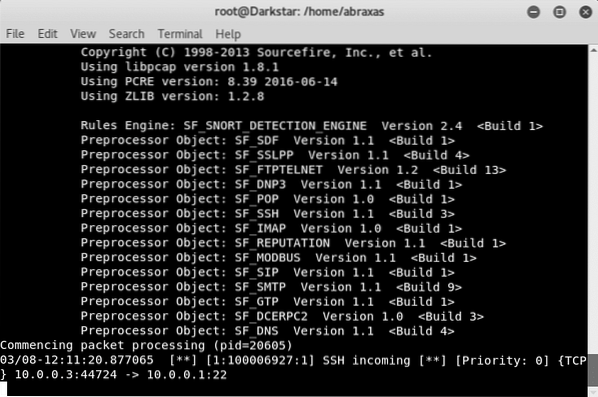

Setelah selesai jalankan Snort sekali lagi dan lihat apa yang berlaku.

#snort -d -l / var / log / snort / -h 10.0.0.0/24 -Sebuah konsol -c / etc / snort / snort.pengesahanssh ke peranti anda dari peranti lain dan lihat apa yang berlaku:

Anda dapat melihat bahawa kemasukan SSH dikesan.

Dengan pelajaran ini saya harap anda tahu bagaimana membuat peraturan asas dan menggunakannya untuk mengesan aktiviti pada sistem. Lihat juga tutorial tentang Cara Menetapkan Snort dan Mula Menggunakannya dan tutorial yang sama tersedia dalam bahasa Sepanyol di Linux.lat.

Phenquestions

Phenquestions