Mod tambahan biasanya digunakan untuk melakukan tindakan satu kali selepas eksploitasi, tetapi anda boleh melakukan lebih banyak lagi dengan alat menarik ini, seperti membuat pengimbas kerentanan dan pengimbas port anda sendiri. Artikel ini akan melihat secara terperinci modul bantu khususnya, dan belajar bagaimana membuat fuzzer dengannya.

Langkah 1: Navigasi ke Direktori Metasploit

Pertama, lancarkan Kali Linux dan pergi ke direktori Metasploit Framework. Taipkan perkara berikut dalam antara muka Kali:

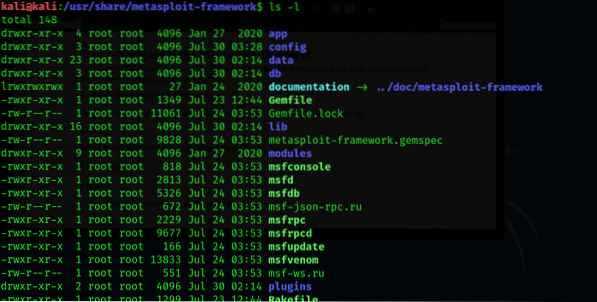

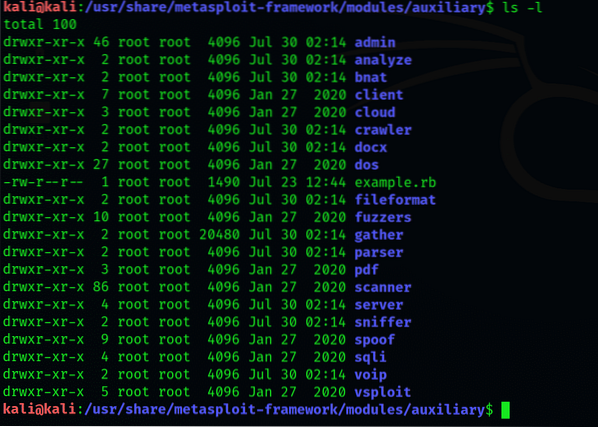

Untuk melihat kandungannya di sini dengan lebih baik, ubah paparan direktori dengan memasukkan yang berikut:

$ ls -l

Tatal ke modul subdirektori dan sekali lagi, taip:

modul $ cd

Output ini menunjukkan pelbagai jenis modul di Metasploit, termasuk:

- Eksploitasi

- Muatan

- Nod

- Hantar

- Pengekod

- Pembantu

Sekarang, kita akan memeriksa modul tambahan dengan lebih terperinci.

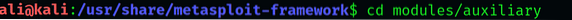

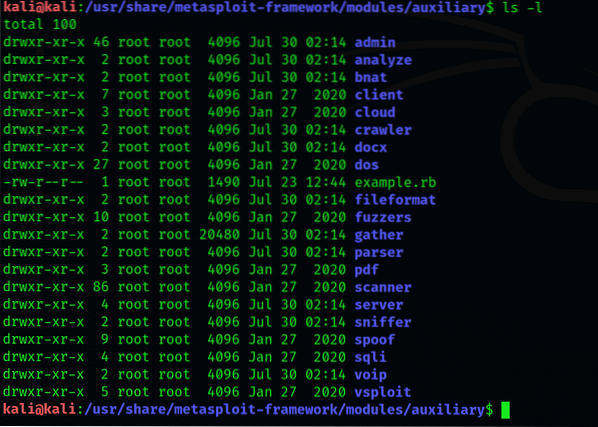

Langkah 2: Kembangkan Direktori Bantuan

Masukkan direktori tambahan

$ cd modul / tambahan

Ini akan membahagikan direktori modul tambahan kepada beberapa subdirektori. Hasilnya akan memaparkan senarai subdirektori yang komprehensif, bermula dengan direktori admin.

Membuat Fuzzer

Sebelum meneruskan, pertama kita akan menentukan apa kabur adalah.

Fuzzing: Pengenalan Ringkas

Fuzzing adalah praktik dalam disiplin pengujian perisian yang melibatkan memasukkan input secara rawak dan tidak dijangka ke dalam program komputer untuk menentukan semua kemungkinan kerosakan yang mungkin dihadapi oleh sistem. Meletakkan terlalu banyak data atau input rawak ke dalam kawasan yang berubah-ubah menyebabkan buffer overflow, kerentanan kritikal, yang menjadi perhatian Fuzzing sebagai teknik pemeriksaan.

Bukan hanya buffer overflow kerentanan serius, tetapi juga sering menjadi kaedah masuk untuk penggodam ketika mereka berusaha masuk ke dalam sistem.

Proses Fuzzing

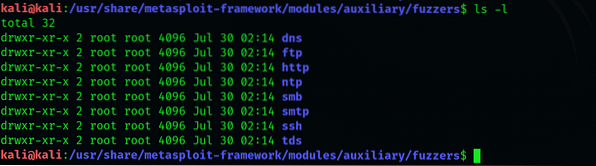

Pergi ke direktori fuzzer dan perhatikan senarai:

fuzzer $ cd

Jenis-jenis fuzzer yang dipamerkan akan merangkumi yang berikut: dns, ftp, http, smb, smtp, ssh, dan tds.

Perhatian yang menarik bagi kami di sini adalah ftp.

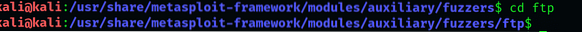

Seterusnya, buka direktori fuzzers:

$ cd ftp

Dari dua jenis yang dipaparkan di sini, kami akan menggunakan "tp_pre_post fuzzer", bukan "client_ft.rb."

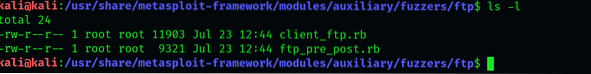

Buka msfconsole, cari "tp_pre_post fuzzer", dan jalankan. Dalam arahan msf, ketik perkara berikut:

$ msfconsole

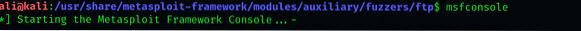

Msfconsole akan menyenaraikan hanya modul-modul yang menjadi tambahan dan mengabaikan jenis lain. Perhatikan bahawa semua mod yang disajikan memiliki kata kunci ftp, memerlukan proses untuk menyusun modul seperti yang diperintahkan oleh perintah.

Hasil carian menunjukkan beberapa modul yang berbeza; kita hanya akan menggunakan modul "tambahan / fuzzers / ftp / ftp_pre_post". Anda boleh melihat perincian mengenai fungsi yang dimiliki mod ini dengan menaip msf> info.

Sekarang, muatkan modul ini dengan menaip:

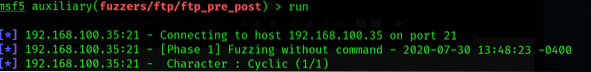

$ msf> gunakan pembantu / fuzzers / ftp / ftp_pre_post

Seperti yang anda lihat, modul dapat mengambil beberapa input yang berbeza. Kami akan menggunakan alamat IP tertentu. Dalam contoh ini, kami menggunakan sistem dengan OS Windows 2003 sebagai sasaran yang ditentukan untuk menguji fuzzer kami.

Tetapkan alamat IP dan jalankan modul:

$ msf> tetapkan RHOSTS (masukkan IP di sini)

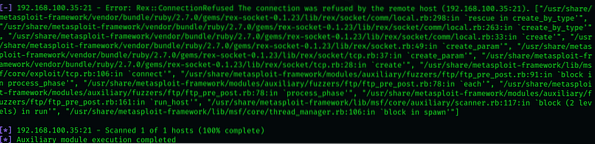

Fuzzer akan dimulakan dengan cahaya 10 bait dan perlahan-lahan mulai membanjiri sistem dengan input yang lebih besar, naik 10 bita dengan setiap lelaran. Ukuran maksimum adalah 20000 byte secara lalai, yang dapat diubah mengikut jenis sistem.

Ini adalah proses yang sangat berbelit-belit dan panjang, jadi bersabarlah. Fuzzer akan berhenti pada had ukuran yang ditentukan, atau ketika mengesan beberapa mesej ralat.

Kesimpulannya

Artikel ini menerangkan apa itu fuzzers: modul tambahan yang membolehkan kami memeriksa sistem kelemahan, termasuk overflow buffer, yang paling penting kerana sering ditimpa eksploitasi. Artikel itu juga menerangkan bagaimana melakukan fuzzing pada sistem dengan tp_pre_post fuzzer. Walaupun merupakan komponen kerangka Metasploit yang relatif lebih sederhana, bahan bakar boleh sangat berguna ketika melakukan ujian pen.

Jelas, ini bukan satu-satunya yang mampu dimiliki oleh modul bantu; terdapat beratus-ratus modul yang berbeza yang melayani pelbagai tujuan yang berbeza untuk menguji sistem anda.

Phenquestions

Phenquestions