Pembersihan input adalah proses pembersihan input, sehingga data yang dimasukkan tidak digunakan untuk mencari atau mengeksploitasi lubang keselamatan di laman web atau pelayan.

Rentan laman web sama ada tidak disenyawakan atau sangat buruk dan tidak lengkap. Ia secara tidak langsung serang. Muatan secara tidak langsung dihantar ke mangsa. The kod jahat dimasukkan ke dalam laman web oleh penyerang, dan kemudian menjadi bahagian daripadanya. Setiap kali pengguna (mangsa) mengunjungi laman sesawang, kod jahat dipindahkan ke penyemak imbas. Oleh itu, pengguna tidak menyedari apa-apa yang berlaku.

Dengan XSS, penyerang dapat:

- Memanipulasi, memusnahkan, atau merosakkan laman web.

- Mendedahkan data pengguna yang sensitif

- Tangkap kuki sesi yang disahkan pengguna

- Muat naik halaman Phishing

- Arahkan pengguna ke kawasan yang berniat jahat

XSS telah berada di OWASP Top Ten sejak dekad yang lalu. Lebih daripada 75% web permukaan terdedah kepada XSS.

Terdapat 4 jenis XSS:

- XSS yang disimpan

- XSS yang dicerminkan

- XSS berasaskan DOM

- XSS buta

Semasa memeriksa XSS di pentest, seseorang mungkin bosan mencari suntikan. Sebilangan besar pentesters menggunakan Alat XSS untuk menyelesaikan tugas. Mengautomasikan proses bukan sahaja menjimatkan masa dan usaha tetapi, yang lebih penting, memberikan hasil yang tepat.

Hari ini kita akan membincangkan beberapa alat yang percuma dan bermanfaat. Kami juga akan membincangkan cara memasang dan menggunakannya.

XSSer:

XSSer atau cross-site scripter adalah kerangka automatik yang membantu pengguna mencari dan mengeksploitasi kerentanan XSS di laman web. Ia mempunyai perpustakaan pra-pemasangan sekitar 1300 kerentanan, yang membantu memintas banyak WAF.

Mari lihat bagaimana kita dapat menggunakannya untuk mencari kerentanan XSS!

Pemasangan:

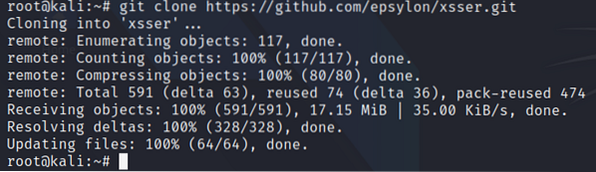

Kita perlu mengklon xsser dari repo GitHub berikut.

$ git klon https: // github.com / epsylon / xsser.git

Sekarang, xsser ada di sistem kami. Jelajahi folder xsser dan jalankan persediaan.py

$ cd xsserpersediaan $ python3.py

Ia akan memasang sebarang kebergantungan, yang sudah dipasang dan akan memasang xsser. Kini tiba masanya untuk menjalankannya.

Jalankan GUI:

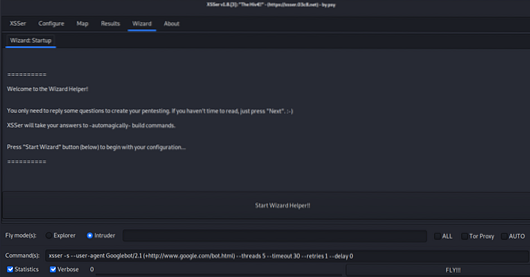

$ python3 xsser --gtkTetingkap seperti ini akan muncul:

Sekiranya anda seorang pemula, lihat ahli sihir. Sekiranya anda seorang profesional, saya akan mengesyorkan mengkonfigurasi XSSer mengikut keperluan anda sendiri melalui tab konfigurasi.

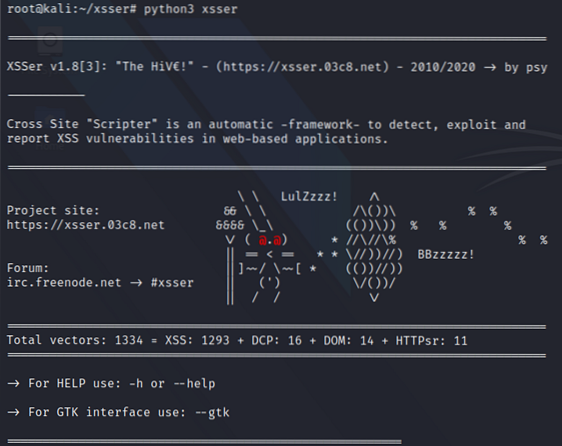

Jalankan di Terminal:

$ python3 xsser

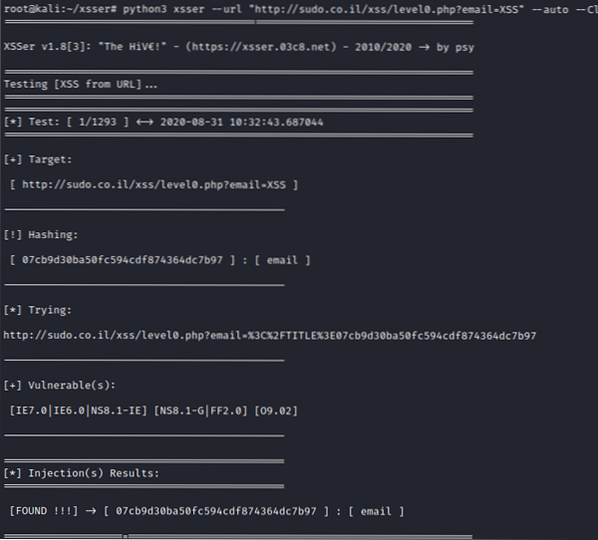

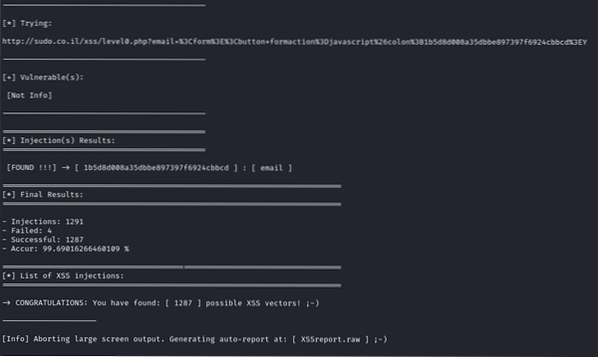

Berikut adalah laman web yang mencabar anda untuk memanfaatkan XSS. Kami akan menemui beberapa kelemahan dengan menggunakan xsser. Kami memberikan URL sasaran kepada xsser, dan ia akan mula memeriksa kelemahan.

Setelah selesai, hasilnya akan disimpan dalam fail. Berikut adalah laporan XSS.mentah. Anda sentiasa boleh kembali untuk melihat muatan mana yang berfungsi. Oleh kerana ini merupakan cabaran peringkat pemula, kebanyakan kelemahan adalah DITEMUKAN di sini.

XSSniper:

Cross-Site Sniper, juga dikenali sebagai XSSniper, adalah alat penemuan xss lain dengan fungsi pengimbasan massa. Ini mengimbas sasaran untuk parameter GET dan kemudian memasukkan muatan XSS ke dalamnya.

Keupayaannya merangkak URL sasaran untuk pautan relatif dianggap sebagai ciri berguna lain. Setiap pautan yang dijumpai ditambahkan ke barisan imbasan dan diproses, jadi lebih mudah untuk menguji keseluruhan laman web.

Pada akhirnya, kaedah ini tidak mudah dibendung, tetapi kaedah heuristik yang baik untuk mencari titik suntikan dan menguji strategi melepaskan diri. Juga, kerana tidak ada peniruan penyemak imbas, anda harus menguji suntikan yang dijumpai secara manual terhadap pelbagai perlindungan xss penyemak imbas.

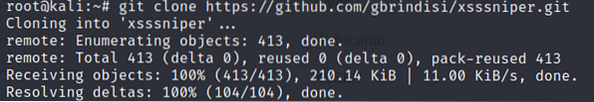

Untuk memasang XSSniper:

$ git klon https: // github.com / gbrindisi / xsssniper.git

XSStrike:

Alat pengesanan skrip lintas tapak ini dilengkapi dengan:

- 4 penghurai tulisan tangan

- penjana muatan pintar

- enjin pembakaran yang kuat

- crawler yang sangat pantas

Ia berkaitan dengan Pengimbasan XSS yang dipantulkan dan DOM.

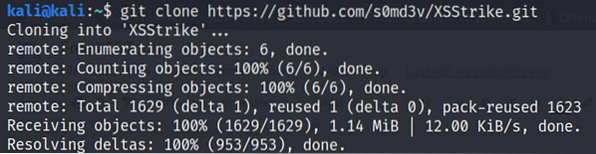

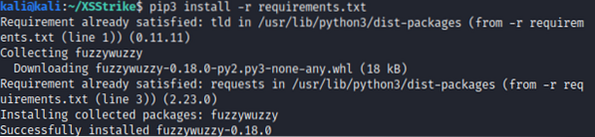

Pemasangan:

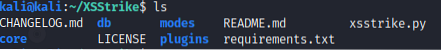

$ ls

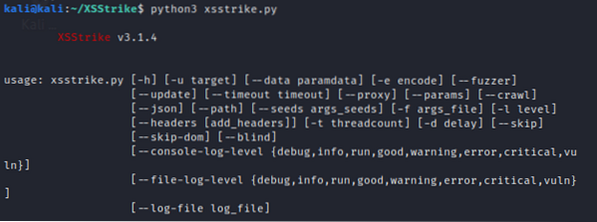

Penggunaan:

Hujah pilihan:

Imbasan URL tunggal:

$ python xsstrike.py -u http: // contoh.com / carian.php?q = pertanyaanContoh merangkak:

$ python xsstrike.py -u "http: // contoh.com / halaman.php "- merangkakPemburu XSS:

Ini adalah kerangka kerja yang dilancarkan baru-baru ini dalam bidang kerentanan XSS, dengan kelebihan pengurusan, organisasi & pemantauan yang mudah. Ia biasanya berfungsi dengan menyimpan log tertentu melalui fail HTML dari laman web. Untuk mencari apa-apa jenis kerentanan skrip lintas-laman, termasuk XSS buta (yang, biasanya, sering terlewat) sebagai kelebihan berbanding alat XSS biasa.

Pemasangan:

$ sudo apt-get install git (jika belum dipasang)$ git klon https: // github.com / wajibprogrammer / xsshunter.git

Konfigurasi:

- jalankan skrip konfigurasi sebagai:

$ ./ menghasilkan_config.py- sekarang mulakan API sebagai

$ sudo apt-get install python-virtualenv python-dev libpq-dev libffi-dev$ cd xsshunter / api /

$ virtualenv env

$ . env / bin / aktifkan

$ pip memasang -r syarat.txt

$ ./ apiserver.py

Untuk menggunakan pelayan GUI, anda harus mengikuti dan melaksanakan perintah berikut:

$ cd xsshunter / gui /$ virtualenv env

$ .env / bin / aktifkan

$ pip memasang -r syarat.txt

$ ./ pengawal.py

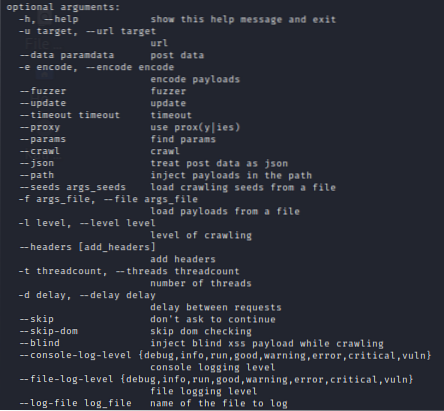

W3af:

Alat ujian kerentanan sumber terbuka lain yang terutama menggunakan JS untuk menguji halaman web tertentu untuk kelemahan. Keperluan utama adalah mengkonfigurasi alat sesuai dengan permintaan anda. Setelah selesai, ia akan berfungsi dengan berkesan dan mengenal pasti kerentanan XSS. Ia adalah alat berasaskan plugin yang terbahagi kepada tiga bahagian:

- Inti (untuk fungsi asas dan menyediakan perpustakaan untuk pemalam)

- UI

- Pemalam

Pemasangan:

Untuk memasang w3af ke sistem Linux anda, ikuti langkah-langkah di bawah:

Klon repo GitHub.

$ sudo git clone https: // github.com / andresriancho / w3af.gitPasang versi yang anda mahu gunakan.

> Sekiranya anda ingin menggunakan versi GUI:

$ sudo ./ w3af_guiSekiranya anda lebih suka menggunakan versi konsol:

$ sudo ./ w3af_consoleKedua-duanya memerlukan pemasangan pergantungan jika belum dipasang.

Skrip dibuat di / tmp / skrip.sh, yang akan memasang semua pergantungan untuk anda.

Versi GUI w3af diberikan seperti berikut:

Sementara itu, versi konsol adalah alat pandangan terminal tradisional (CLI).

Penggunaan

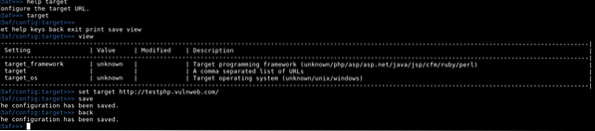

1. Konfigurasikan sasaran

Dalam sasaran, perintah jalankan menu tetapkan sasaran TARGET_URL.

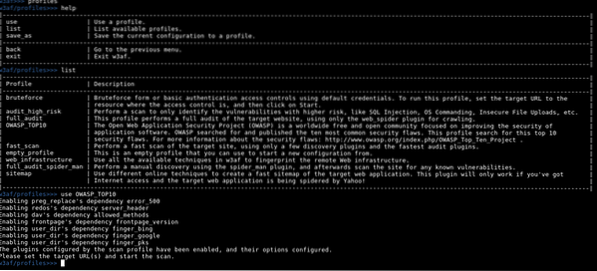

2. Konfigurasi profil audit

W3af dilengkapi dengan beberapa profil yang telah mengkonfigurasi plugin dengan betul untuk menjalankan audit. Untuk menggunakan profil, jalankan perintah, gunakan PROFILE_NAME.

3. Pemalam konfigurasi

4. Konfigurasi HTTP

5. Jalankan audit

Untuk maklumat lebih lanjut, pergi ke http: // w3af.org /:

Penghentian:

Alat ini sesuai setitis di lautan kerana internet penuh dengan alat yang luar biasa. Alat seperti Burp dan webscarab juga dapat digunakan untuk mengesan XSS. Juga, memberi sokongan kepada komuniti sumber terbuka yang luar biasa, yang hadir dengan penyelesaian menarik untuk setiap masalah baru dan unik.

Phenquestions

Phenquestions