Pengguna akhir dapat menggunakan SAML SSO untuk mengesahkan ke satu atau lebih akaun AWS dan mendapatkan akses ke kedudukan tertentu berkat integrasi Okta dengan AWS. Pentadbir Okta boleh memuat turun peranan ke dalam Okta dari satu atau lebih AWS dan memperuntukkannya kepada pengguna. Lebih-lebih lagi, pentadbir Okta juga boleh menetapkan lamanya sesi pengguna yang disahkan menggunakan Okta. Skrin AWS yang mengandungi senarai peranan pengguna AWS diberikan kepada pengguna akhir. Mereka mungkin memilih peranan log masuk untuk diasumsikan, yang akan menentukan kebenaran mereka selama sesi yang disahkan itu.

Untuk menambahkan satu akaun AWS ke Okta, ikuti arahan berikut yang diberikan di bawah:

Mengkonfigurasi Okta sebagai Penyedia Identiti:

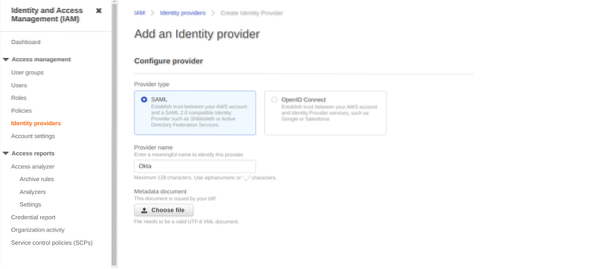

Pertama sekali, anda harus mengkonfigurasi Okta sebagai Penyedia Identiti dan mewujudkan sambungan SAML. Log masuk ke konsol AWS anda dan pilih pilihan "Identity and Access Management" dari menu lungsur turun. Dari bar menu, buka "Penyedia Identiti" dan buat contoh baru untuk penyedia identiti dengan mengklik "Tambah Penyedia.Layar baru akan muncul, yang dikenal sebagai layar Konfigurasi Penyedia.

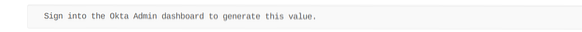

Di sini pilih "SAML" sebagai "Jenis Penyedia," masukkan "Okta" sebagai "Nama penyedia," dan muat naik Dokumen Metadata yang mengandungi baris berikut:

Setelah selesai mengkonfigurasi Penyedia Identiti, pergi ke senarai Penyedia Identiti dan salin nilai "Penyedia ARN" untuk Penyedia Identiti yang baru anda kembangkan.

Menambah Penyedia Identiti sebagai Sumber Yang Dipercayai:

Setelah mengkonfigurasi Okta sebagai Penyedia Identiti yang dapat diambil dan diperuntukkan oleh Okta kepada pengguna, anda boleh membina atau mengemas kini kedudukan IAM yang ada. Okta SSO hanya dapat menawarkan peranan pengguna yang dikonfigurasikan untuk memberi akses ke Penyedia Identiti Okta SAML yang dipasang sebelumnya.

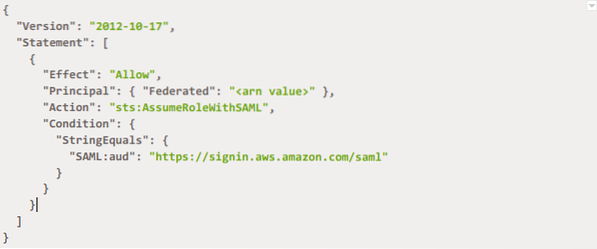

Untuk memberi akses kepada peranan yang sudah ada dalam akaun, pilih dulu peranan yang ingin anda gunakan oleh Okta SSO dari pilihan "Peranan" dari bar menu. Edit "Perhubungan Amanah" untuk peranan itu dari tab hubungan teks. Untuk membenarkan SSO di Okta menggunakan Penyedia Identiti SAML yang anda konfigurasikan sebelumnya, anda perlu mengubah dasar hubungan kepercayaan IAM. Sekiranya dasar anda kosong, tulis kod berikut dan ganti

Jika tidak, hanya edit dokumen yang sudah ditulis. Sekiranya anda ingin memberi akses kepada peranan baru, pergi ke Buat Peranan dari tab Peranan. Untuk jenis entiti yang dipercayai, gunakan SAML 2.0 persekutuan. Meneruskan kebenaran setelah memilih nama IDP sebagai penyedia SAML, i.e., Okta, dan membenarkan pengurusan dan akses kawalan program. Pilih dasar yang akan diberikan kepada peranan baru itu dan selesaikan konfigurasi.

Menjana kunci Akses API untuk Okta untuk memuat turun peranan:

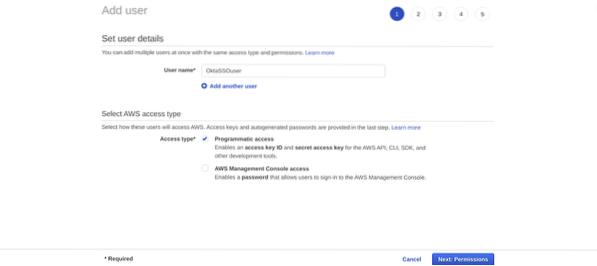

Agar Okta secara automatik mengimport senarai kemungkinan peranan dari akaun anda, buat pengguna AWS dengan kebenaran unik. Ini menjadikan pentadbir cepat dan selamat untuk mewakilkan pengguna dan kumpulan ke peranan AWS tertentu. Untuk melakukan ini, pilih IAM dari konsol terlebih dahulu. Dalam senarai itu, klik pada Pengguna dan Tambah Pengguna dari panel itu.

Klik pada Permissions setelah menambahkan nama pengguna dan memberikan akses program. Buat Dasar setelah memilih pilihan "Lampirkan kebijakan" secara langsung dan klik "Buat kebijakan."Tambahkan kod yang diberikan di bawah, dan Dokumen Polisi anda akan kelihatan seperti ini:

Untuk perincian, rujuk dokumentasi AWS jika diperlukan. Masukkan nama pilihan polisi anda. Kembali ke tab Tambah Pengguna anda dan lampirkan dasar yang baru dibuat. Cari dan pilih dasar yang baru anda buat. Sekarang simpan kunci yang dipaparkan, i.e., Id Kunci Akses dan Kunci Akses Rahsia.

Mengkonfigurasi Persekutuan akaun AWS:

Setelah Menyelesaikan semua langkah di atas, buka Aplikasi persekutuan akaun AWS dan ubah beberapa tetapan lalai di Okta. Di tab Log Masuk, edit jenis persekitaran anda. URL ACS boleh ditetapkan di kawasan URL ACS. Secara amnya, kawasan URL ACS adalah pilihan; anda tidak perlu memasukkannya jika jenis persekitaran anda sudah ditentukan. Masukkan nilai ARN Penyedia penyedia identiti yang telah anda buat semasa mengkonfigurasi Okta dan tentukan juga tempoh sesi. Gabungkan semua peranan yang ada yang diberikan kepada sesiapa sahaja dengan mengklik pilihan Join All Roles.

Setelah menyimpan semua perubahan ini, pilih tab seterusnya, i.e., Tab penyediaan, dan edit spesifikasinya. Penyatuan aplikasi AWS Account Federation tidak menyokong penyediaan. Sediakan akses API ke Okta untuk memuat turun senarai peranan AWS yang digunakan semasa penugasan pengguna dengan mengaktifkan integrasi API. Masukkan nilai kunci yang telah anda simpan setelah membuat kunci akses di medan masing-masing. Berikan ID semua akaun yang disambungkan dan sahkan bukti kelayakan API dengan mengklik pada pilihan Uji kelayakan API.

Buat Pengguna dan Ubah Atribut Akaun untuk mengemas kini semua fungsi dan izin. Sekarang, pilih pengguna ujian dari skrin Tetapkan Orang yang akan menguji sambungan SAML. Pilih semua peraturan yang ingin anda tetapkan kepada pengguna ujian tersebut dari peranan Pengguna SAML yang terdapat di Skrin Tugasan Pengguna. Setelah menyelesaikan proses penugasan, papan pemuka Okta ujian memaparkan ikon AWS. Klik pada pilihan tersebut setelah log masuk ke akaun pengguna ujian. Anda akan melihat skrin semua tugas yang diperuntukkan kepada anda.

Kesimpulan:

SAML membolehkan pengguna menggunakan satu set kelayakan yang dibenarkan dan berhubung dengan aplikasi dan perkhidmatan web berkemampuan SAML lain tanpa log masuk lebih lanjut. AWS SSO menjadikannya mudah untuk mengawasi akses gabungan ke pelbagai rekod, perkhidmatan, dan aplikasi AWS dan memberikan pengalaman masuk tunggal kepada semua rekod, perkhidmatan, dan aplikasi mereka dari satu tempat. AWS SSO bekerjasama dengan Penyedia Identiti pilihan sendiri, i.e., Okta atau Azure melalui protokol SAML.

Phenquestions

Phenquestions