Pasang Sistem Pengesanan Pencerobohan (IDS) untuk mengetahui sama ada sistem telah diretas

Perkara pertama yang perlu dilakukan setelah disyaki serangan penggodam adalah dengan menyiapkan IDS (Intrusion Detection System) untuk mengesan anomali dalam trafik rangkaian. Setelah serangan berlaku, peranti yang dikompromikan dapat menjadi zombie automatik di perkhidmatan penggodam. Sekiranya penggodam menentukan tugas automatik dalam peranti mangsa, tugas-tugas ini cenderung menghasilkan lalu lintas yang tidak normal yang dapat dikesan oleh Sistem Pengesanan Pencerobohan seperti OSSEC atau Snort yang masing-masing memerlukan tutorial khusus, kami mempunyai berikut untuk anda mulakan dengan paling popular:

- Konfigurasikan Snort IDS dan Buat Peraturan

- Bermula dengan OSSEC (Sistem Pengesanan Pencerobohan)

- Makluman Snort

- Memasang dan Menggunakan Sistem Pengesanan Pencerobohan Snort untuk Melindungi Pelayan dan Rangkaian

Selain itu, untuk penyediaan IDS dan konfigurasi yang betul, anda perlu melaksanakan tugas tambahan yang disenaraikan di bawah.

Pantau aktiviti Pengguna untuk mengetahui apakah sistem telah diretas

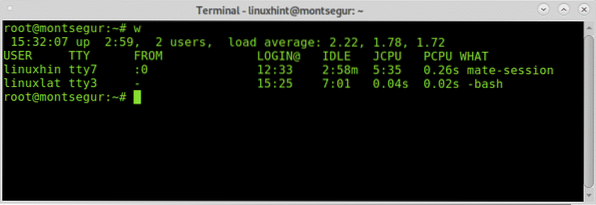

Sekiranya anda mengesyaki anda diretas, langkah pertama adalah untuk memastikan penyusup tidak masuk ke sistem anda, anda boleh mencapainya dengan menggunakan perintah "w"Atau"who", Yang pertama mengandungi maklumat tambahan:

# w

Nota: perintah "w" dan "siapa" mungkin tidak menunjukkan pengguna yang log masuk dari terminal semu seperti terminal Xfce atau terminal MATE.

Lajur pertama menunjukkan nama pengguna, dalam kes ini linuxhint dan linuxlat dicatat, lajur kedua TTY menunjukkan terminal, lajur DARI menunjukkan alamat pengguna, dalam hal ini tidak ada pengguna jarak jauh tetapi jika mereka berada, anda dapat melihat alamat IP di sana. The [dilindungi e-mel] lajur menunjukkan masa log masuk, lajur JCPU meringkaskan minit proses yang dijalankan di terminal atau TTY. yang PCPU menunjukkan CPU yang digunakan oleh proses yang disenaraikan di lajur terakhir APA. Maklumat CPU adalah anggaran dan tidak tepat.

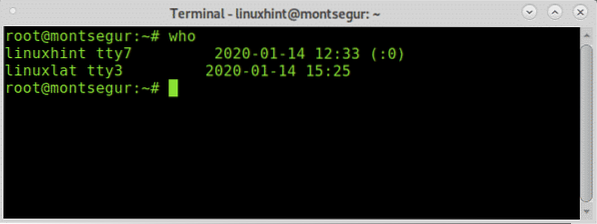

Semasa w sama dengan pelaksanaan waktu rehat, who dan ps -a alternatif lain tetapi kurang bermaklumat adalah perintah "who":

# who

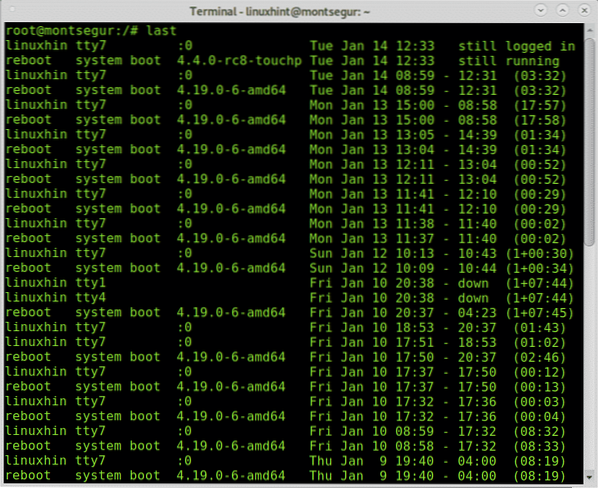

Cara lain untuk mengawasi aktiviti pengguna adalah melalui perintah "terakhir" yang memungkinkan untuk membaca fail wtmp yang mengandungi maklumat mengenai akses masuk, sumber masuk, masa masuk, dengan ciri-ciri untuk meningkatkan peristiwa masuk tertentu, untuk mencuba jalankan:

# terakhir

Keluaran menunjukkan nama pengguna, terminal, alamat sumber, masa log masuk dan tempoh keseluruhan masa sesi.

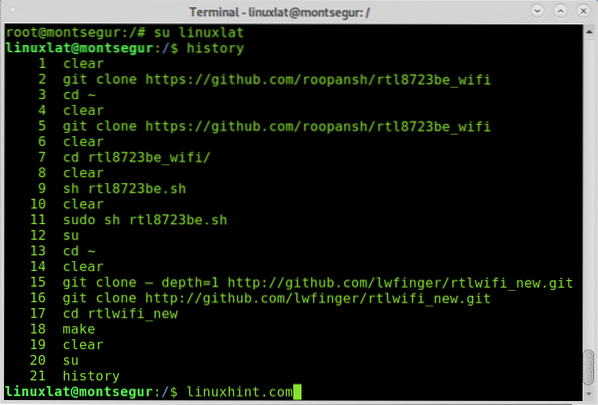

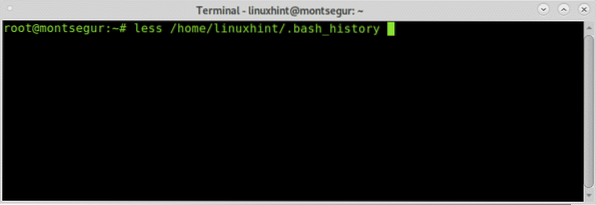

Sekiranya anda mengesyaki aktiviti jahat oleh pengguna tertentu, anda boleh menyemak sejarah bash, log masuk sebagai pengguna yang anda ingin siasat dan jalankan perintah sejarah seperti contoh berikut:

# su# sejarah

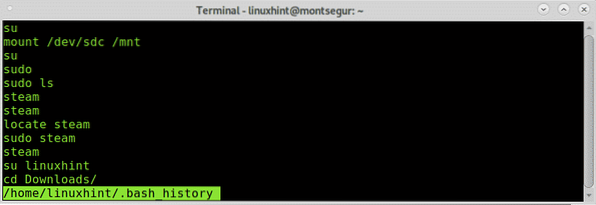

Di atas anda dapat melihat sejarah perintah, perintah ini berfungsi dengan membaca fail ~ /.sejarah_bash terletak di rumah pengguna:

# kurang / rumah /

Anda akan melihat di dalam fail ini output yang sama daripada ketika menggunakan perintah “sejarah".

Sudah tentu fail ini dapat dihapus dengan mudah atau isinya dipalsukan, maklumat yang diberikan olehnya tidak boleh dianggap sebagai fakta, tetapi jika penyerang menjalankan perintah "buruk" dan lupa untuk membuang sejarah itu akan ada di sana.

Memeriksa lalu lintas rangkaian untuk mengetahui apakah sistem telah diretas

Sekiranya penggodam melanggar keselamatan anda, ada kemungkinan besar dia meninggalkan pintu belakang, cara untuk mendapatkan kembali, skrip yang menyampaikan maklumat tertentu seperti spam atau melombong bitcoin, pada tahap tertentu jika dia menyimpan sesuatu di sistem anda untuk menyampaikan atau menghantar maklumat yang anda mesti ada dapat memerhatikannya dengan memantau lalu lintas anda mencari aktiviti yang tidak biasa.

Untuk memulakan mari jalankan perintah iftop yang tidak masuk pada pemasangan standard Debian secara lalai. Di laman web rasminya, Iftop digambarkan sebagai "perintah utama untuk penggunaan jalur lebar".

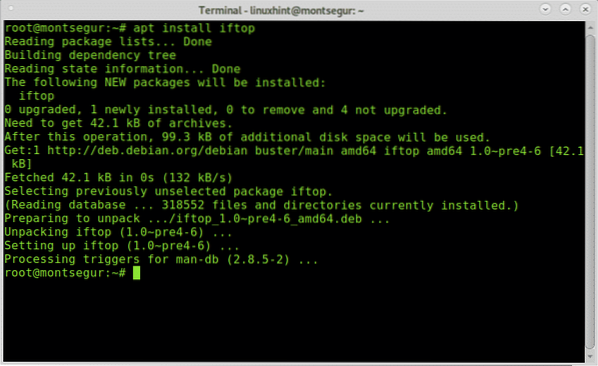

Untuk memasangnya di Debian dan edaran Linux berdasarkan jalankan:

# apt pasang iftop

Setelah dipasang jalankan dengan sudo:

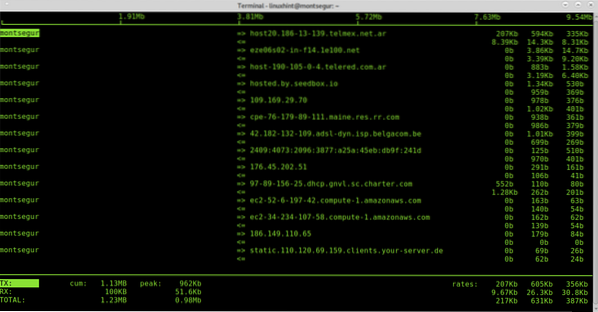

# sudo iftop -i

Lajur pertama menunjukkan localhost, dalam kes ini montsegur, => dan <= indicates if traffic is incoming or outgoing, then the remote host, we can see some hosts addresses, then the bandwidth used by each connection.

Semasa menggunakan iftop tutup semua program menggunakan lalu lintas seperti penyemak imbas web, utusan, untuk membuang sebanyak mungkin sambungan yang disetujui untuk menganalisis apa yang tersisa, mengenal pasti lalu lintas pelik tidak sukar.

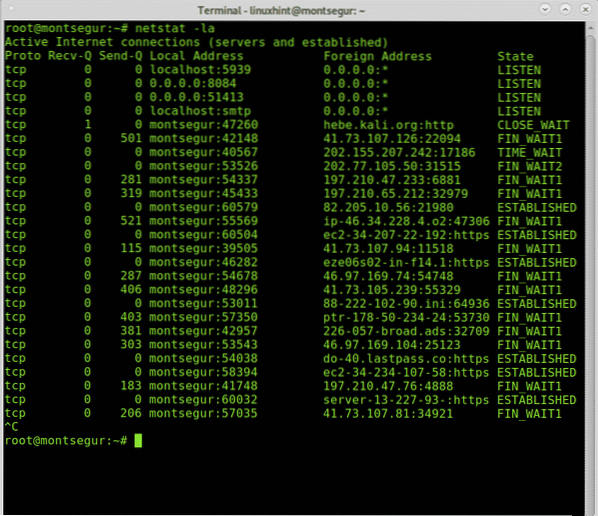

Perintah netstat juga merupakan salah satu pilihan utama ketika memantau lalu lintas rangkaian. Perintah berikut akan menunjukkan port mendengar (l) dan aktif (a).

# netstat -la

Anda boleh mendapatkan lebih banyak maklumat mengenai netstat di Cara memeriksa port terbuka di Linux.

Memeriksa proses untuk mengetahui sama ada sistem telah diretas

Dalam setiap OS apabila ada yang salah, salah satu perkara pertama yang kami cari adalah proses untuk mengenal pasti yang tidak diketahui atau sesuatu yang mencurigakan.

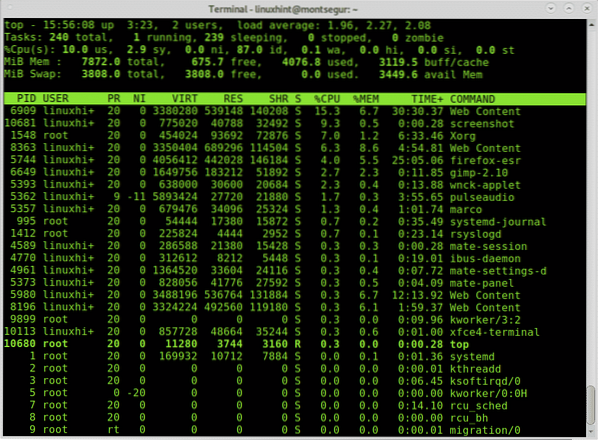

# atas

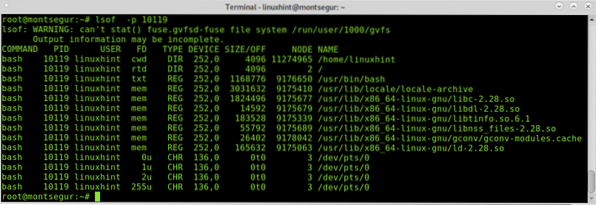

Berbeza dengan virus klasik, teknik peretasan moden mungkin tidak menghasilkan paket besar jika penggodam ingin mengelakkan perhatian. Periksa arahan dengan teliti dan gunakan perintah tersebut lsof -p untuk proses yang mencurigakan. Perintah lsof memungkinkan untuk melihat fail apa yang dibuka dan prosesnya yang berkaitan.

# lsof -p

Proses di atas 10119 termasuk dalam sesi bash.

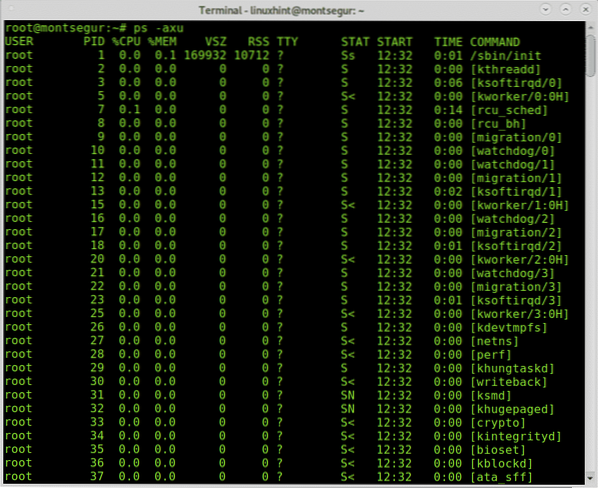

Sudah tentu untuk memeriksa proses ada perintahnya ps juga.

# ps -axu

Output ps -axu di atas menunjukkan pengguna dalam kolum pertama (root), ID Proses (PID), yang unik, penggunaan CPU dan memori oleh setiap proses, memori maya dan ukuran set penduduk, terminal, keadaan proses, masa mula dan arahan yang memulakannya.

Sekiranya anda mengenal pasti sesuatu yang tidak normal, anda boleh menyemaknya dengan nombor PID.

Memeriksa sistem anda untuk jangkitan Rootkits:

Rootkit adalah antara ancaman yang paling berbahaya bagi peranti jika tidak lebih buruk, setelah rootkit dikesan tidak ada penyelesaian lain selain memasang semula sistem, kadang-kadang rootkit bahkan dapat memaksa penggantian perkakasan. Nasib baik ada arahan mudah yang dapat membantu kita mengesan rootkit yang paling terkenal, chkrootkit perintah (periksa rootkit).

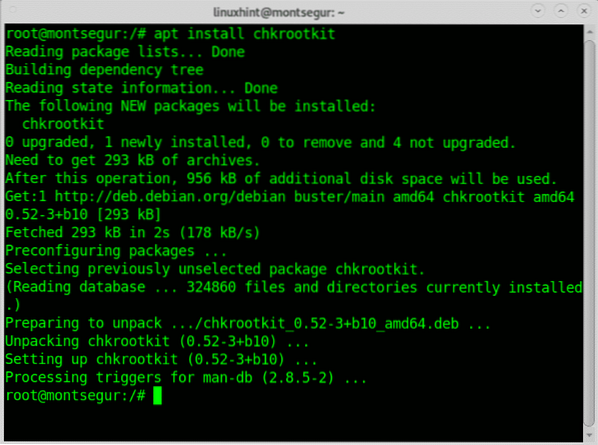

Untuk memasang Chkrootkit pada Debian dan edaran Linux berdasarkan dijalankan:

# apt pasang chkrootkit

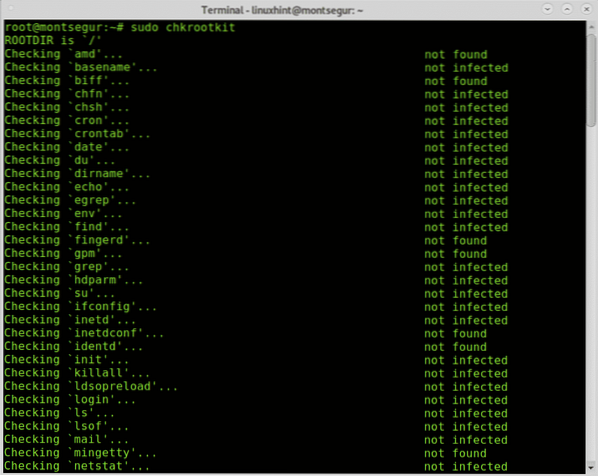

Setelah dipasang, jalankan:

Seperti yang anda lihat, tidak ada rootkit yang terdapat di sistem.

Saya harap anda dapati tutorial ini mengenai Cara Mengesan Jika Sistem Linux Anda Telah Diretas ”berguna.

Phenquestions

Phenquestions