Nikto melakukan lebih daripada 6700 ujian terhadap laman web. Sebilangan besar ujian untuk kedua-dua kerentanan keselamatan dan pelayan web yang salah dikonfigurasikan menjadikannya peranti untuk kebanyakan pakar keselamatan dan pentester. Nikto boleh digunakan untuk menguji Laman Web dan Pelayan Web atau Host Maya untuk kelemahan keselamatan yang diketahui dan salah konfigurasi fail, program dan pelayan. Ia dapat menemui isi atau skrip yang diabaikan dan lain-lain yang sukar untuk mengenal pasti masalah dari sudut pandangan luar.

Pemasangan

Memasang Nikto pada sistem Ubuntu pada dasarnya mudah kerana pakej itu sudah dapat diakses di repositori lalai.

Mula-mula mengemas kini repositori sistem, kami akan menggunakan arahan berikut:

[dilindungi e-mel]: ~ $ sudo apt-get kemas kini & & sudo apt-get peningkatanSetelah mengemas kini sistem anda. Sekarang Jalankan arahan berikut untuk Pasang Nikto.

[dilindungi e-mel]: ~ $ sudo apt-get install nikto -ySetelah selesai proses pemasangan, gunakan arahan berikut untuk memeriksa apakah nikto dipasang dengan betul atau tidak:

[dilindungi e-mel]: ~ $ nikto- Nikto v2.1.6

------------------------------------------------------------

Sekiranya arahan memberikan nombor versi Nikto itu bermaksud pemasangan berjaya.

Penggunaan

Sekarang kita akan melihat bagaimana kita boleh menggunakan Nikto dengan pelbagai pilihan baris arahan untuk melakukan pengimbasan web.

Secara amnya Nikto hanya memerlukan host untuk mengimbas yang boleh ditentukan -h atau -tuan rumah pilihan misalnya jika kita perlu mengimbas mesin yang ipnya 192.168.30.128 kita akan menjalankan Nikto seperti berikut dan imbasannya akan kelihatan seperti ini:

[dilindungi e-mel]: ~ $ nikto -h 192.168.30.128- Nikto v2.1.6

------------------------------------------------------------

+ IP Sasaran: 192.168.30.128

+ Nama Hos Sasaran: 192.168.30.128

+ Pelabuhan Sasaran: 80

+ Masa Mula: 2020-04-11 10:01:45 (GMT0)

------------------------------------------------------------

+ Pelayan: nginx / 1.14.0 (Ubuntu)

... hirup ..

+ /: Pemasangan Wordpress dijumpai.

+ / wp-log masuk.php: Log masuk Wordpress dijumpai

+ Apache / 2.4.10 nampaknya ketinggalan zaman

+ Tajuk X-XSS-Protection tidak ditentukan. Header ini boleh memberi petunjuk kepada ejen pengguna

untuk melindungi daripada beberapa bentuk XSS

+ Pelayan mungkin membocorkan inod melalui ETags

------------------------------------------------------------

+ 1 hos diuji

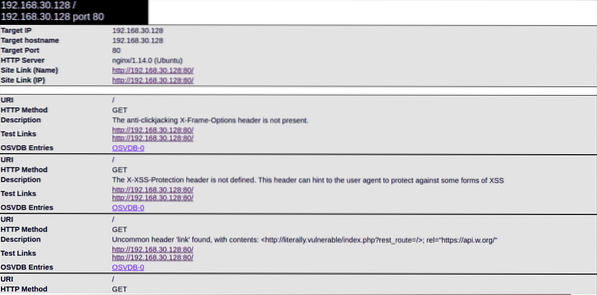

Output ini mempunyai banyak maklumat berguna .Nikto telah mengesan pelayan Web, kerentanan XSS, maklumat Php dan pemasangan WordPress.

OSVDB

Item dalam imbasan nikto dengan awalan OSVDB adalah kerentanan yang dilaporkan dalam Pangkalan Data Kerentanan Sumber Terbuka (serupa dengan pangkalan data kerentanan lain seperti Kerentanan dan pendedahan biasa, Pangkalan Data Kerentanan Nasional dll).Ini sangat berguna berdasarkan skor keterukannya ,

Menentukan Pelabuhan

Seperti yang anda lihat dari hasil di atas, apabila port tidak ditentukan, Nikto akan mengimbas port 80 secara lalai . Sekiranya pelayan web berjalan di port lain, anda harus menentukan nombor port dengan menggunakan -hlm atau -pelabuhan pilihan.

[dilindungi e-mel]: ~ $ nikto -h 192.168.30.128 -p 65535- Nikto v2.1.6

------------------------------------------------------------

+ IP Sasaran: 192.168.30.128

+ Nama Hos Sasaran: 192.168.30.128

+ Pelabuhan Sasaran: 65535

+ Masa Mula: 2020-04-11 10:57:42 (GMT0)

------------------------------------------------------------

+ Pelayan: Apache / 2.4.29 (Ubuntu)

+ Tajuk X-Frame-Options anti-clickjacking tidak ada.

+ Apache / 2.4.29 nampaknya sudah ketinggalan zaman

+ OSVDB-3233: / icons / README: Fail lalai Apache dijumpai.

+ Kaedah HTTP yang dibenarkan: PILIHAN, KEPALA, DAPATKAN, POST

1 hos diimbas ..

Dari maklumat di atas kita dapat melihat bahawa terdapat beberapa tajuk yang membantu menunjukkan bagaimana laman web dikonfigurasi. Anda juga boleh mendapatkan beberapa maklumat berair dari direktori rahsia.

Anda boleh menentukan beberapa port dengan menggunakan koma seperti:

[dilindungi e-mel]: ~ $ nikto -h 192.168.30.128 -p 65535,65536Atau anda boleh menentukan pelbagai port seperti:

[dilindungi e-mel]: ~ $ nikto -h 192.168.30.128 -p 65535-65545Menggunakan URL untuk menentukan host sasaran

Untuk menentukan sasaran dengan URL-nya, kami akan menggunakan perintah:

[dilindungi e-mel]: ~ $ nikto -h http: // www.contoh.comNikto hasil imbasan boleh dieksport dalam format yang berbeza seperti CSV, HTML, XML dll. Untuk menyimpan hasil dalam format output tertentu, anda perlu menentukan -o (output) pilihan dan juga -f (format) pilihan.

Contoh:

[dilindungi e-mel]: ~ $ nikto -h 192.168.30.Ujian 128 -o.html -F htmlSekarang kita dapat mengakses laporan melalui penyemak imbas

Parameter penalaan

Komponen lain yang layak di Nikto adalah kemungkinan untuk mencirikan ujian menggunakan - Penalaan parameter. Ini akan membolehkan anda menjalankan ujian yang anda perlukan yang dapat menjimatkan banyak masa:

- Fail dimuatnaik

- Fail / log yang menarik

- Salah konfigurasi

- Pendedahan maklumat

- Suntikan (XSS dll)

- Pengambilan fail jauh

- Penolakan perkhidmatan (DOS)

- Pengambilan fail jauh

- Shell jarak jauh - Pelaksanaan perintah

- Suntikan SQL

- Langkau Pengesahan

- Pengenalan perisian

- Kemasukan sumber jauh

- Pelaksanaan penalaan terbalik (semua kecuali ditentukan)

Sebagai contoh untuk menguji suntikan SQL dan pengambilan fail Jauh, kami akan menulis arahan berikut:

[dilindungi e-mel]: ~ $ nikto -h 192.168.30.128 -Tuning 79 -o test.html -F htmlPasangkan imbasan dengan Metasploit

Salah satu perkara paling menarik mengenai Nikto ialah anda dapat memasangkan output imbasan dengan format yang dapat dibaca Metasploit. Dengan melakukan ini, anda boleh menggunakan output Nikto di Metasploit untuk mengeksploitasi kerentanan tertentu. Untuk melakukannya, gunakan perintah di atas dan tambahkan -Format msf+ hingga akhirnya. Ini akan membantu memasangkan data dengan cepat dengan eksploitasi bersenjata.

[dilindungi e-mel]: ~ $ nikto -hKESIMPULAN

Nikto adalah alat penilaian pelayan web yang terkenal dan mudah digunakan untuk mengetahui kemungkinan masalah dan kelemahan dengan cepat. Nikto seharusnya menjadi keputusan pertama anda ketika menguji pelayan web dan aplikasi web. Nikto menyaring 6700 dokumen / program yang mungkin berisiko, memeriksa bentuk usang lebih dari 1250 pelayan, dan menyesuaikan masalah eksplisit di lebih daripada 270 pelayan seperti yang ditunjukkan oleh laman web pihak berkuasa Nikto. Anda harus tahu bahawa menggunakan nikto bukanlah prosedur tersembunyi yang bermaksud bahawa Sistem Pengesanan Pencerobohan dapat mengesannya dengan mudah. Itu dibuat untuk analisis keselamatan, jadi siluman tidak pernah menjadi keutamaan.

Phenquestions

Phenquestions