WireGuard adalah protokol komunikasi sumber terbuka point-to-point yang popular yang digunakan untuk membuat terowong Rangkaian Peribadi Maya yang selamat dan pantas. VPN ini dirancang untuk digunakan dalam Kernel Linux. WireGuard adalah VPN ringan yang memberikan kelajuan yang sangat cepat kepada pengguna.

Artikel ini menunjukkan cara memasang dan menyiapkan WireGuard pada sistem CentOS 8 anda. Pemasangan dan penyediaan WireGuard jauh lebih mudah daripada VPN yang sudah ada, seperti OpenVPN, dan ini adalah sebab utama di sebalik popularitasnya yang semakin meningkat di komuniti Linux.

Gambaran keseluruhan

Artikel ini terdiri daripada dua bahagian:

- Pada bahagian pertama, kami akan memasang dan mengkonfigurasi mesin CentOS 8 yang akan berfungsi sebagai Pelayan VPN WireGuard.

- Pada bahagian kedua, kami akan memasang dan mengkonfigurasi mesin CentOS 8 yang akan berfungsi sebagai Pelanggan VPN WireGuard.

Memasang dan Mengkonfigurasi WireGuard pada CentOS 8 Server

Di bahagian ini, kami akan menyediakan mesin CentOS 8 yang akan bertindak sebagai pelayan dengan memasang WireGuard.

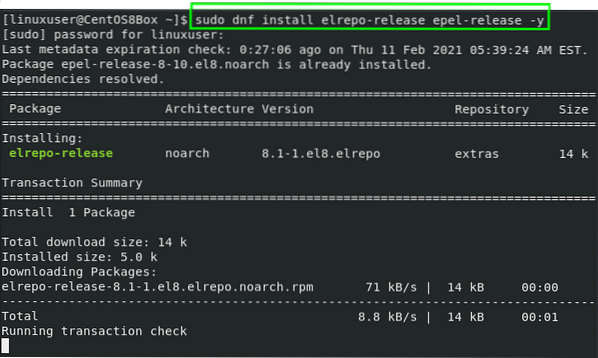

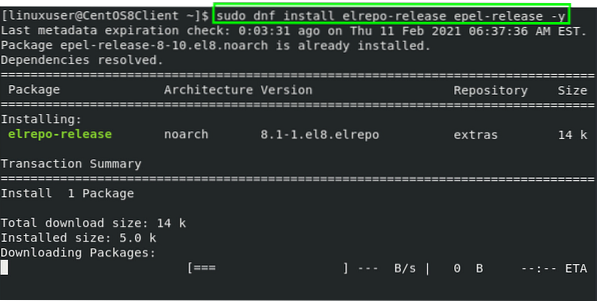

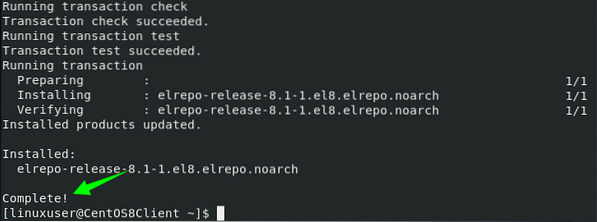

Langkah 1: Tambahkan EPEL dan Elrepo Repositori

Untuk memulakan pemasangan WireGuard di CentOS 8, pertama, tambahkan repositori EPEL dan Elrepo untuk memasang modul kernel dan alat WireGuard.

$ sudo dnf pasang epel-release elrepo-release -y

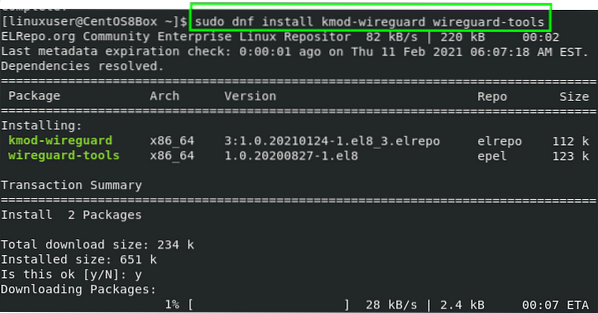

Sekarang, setelah memasang repositori yang diperlukan, pasang modul kernel dan alat WireGuard.

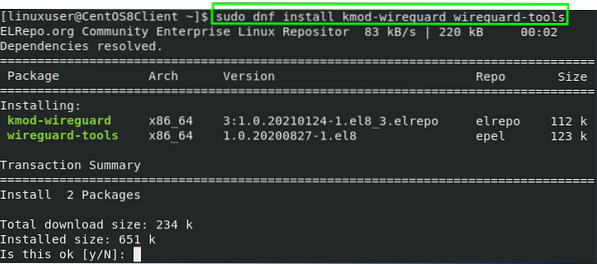

Langkah 2: Pasang Modul Kernel dan Alat WireGuard

Modul kernel dan alat WireGuard dapat dipasang dengan cepat dari repositori EPEL dan Elrepo dengan mengeluarkan perintah berikut:

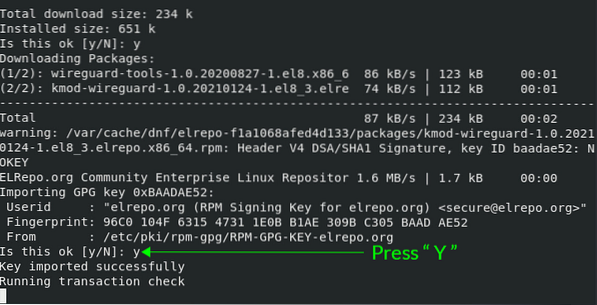

$ sudo dnf memasang alat-alat wireguard kmod-wireguard

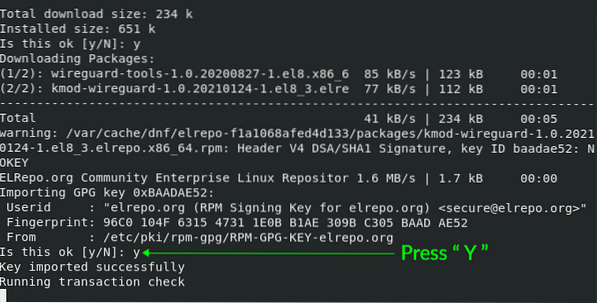

Apabila anda diminta izin untuk mengimport dan menambahkan kunci GPG ke sistem CentOS 8, izinkan tindakan ini dengan mengetik "Y" dan tekan "Enter."

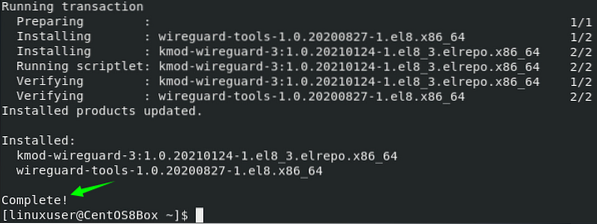

Setelah berjaya memasang alat WireGuard, kami sekarang akan melakukan beberapa konfigurasi.

Langkah 3: Buat Kunci Awam dan Peribadi

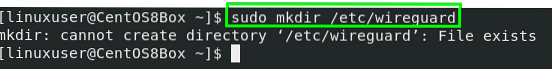

Pertama, kami akan membuat direktori '/ etc / wireguard' baru sehingga kami dapat mengkonfigurasi pelayan VPN dalam direktori. Untuk membuat direktori '/ etc / wireguard' baru dalam sistem CentOS 8, keluarkan arahan berikut.

sudo mkdir / etc / wireguard

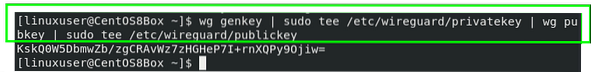

Setelah membuat direktori, buat kunci awam dan peribadi menggunakan alat baris perintah "wg" dan "tee". Perintah untuk membuat kunci peribadi dan awam adalah seperti berikut.

$ wg genkey | sudo tee / etc / wireguard / privatekey | wg pubkey | sudo tee / etc / wireguard / publickey

Kunci yang dihasilkan akan dicetak setelah pelaksanaan perintah di atas.

Langkah 4: Konfigurasi Peranti Terowong untuk Mengarahkan Lalu Lintas VPN

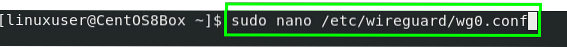

Untuk menyiapkan peranti, buat file konfigurasi di direktori '/ etc / wireguard' dan buka fail menggunakan editor nano.

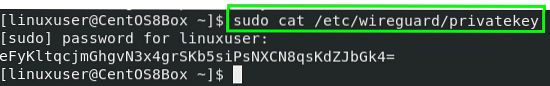

Sebelum membuat fail konfigurasi, dapatkan Kunci Peribadi menggunakan arahan berikut.

$ sudo cat / etc / wireguard / privatekey

Simpan kunci persendirian di suatu tempat; anda memerlukan kunci ini kemudian dalam fail konfigurasi.

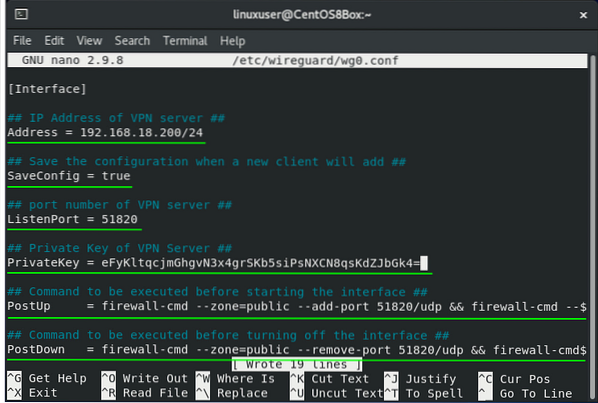

Sekarang, buat “wg0.fail conf ”.

$ sudo nano / etc / wireguard / wg0.pengesahan

Tambahkan kandungan yang diberikan di bawah ke “/ etc / wireguard / wg0.fail conf ”.

[Antara muka]## Alamat IP pelayan VPN ##

Alamat = 192.168.18.200/24

## Simpan konfigurasi apabila pelanggan baru akan menambah ##

SaveConfig = benar

## nombor port pelayan VPN ##

ListenPort = 51820

## Kunci Peribadi Pelayan VPN ##

PrivateKey = SERVER_PRIVATE_KEY

## Perintah yang harus dilaksanakan sebelum memulakan antara muka ##

PostUp = firewall-cmd --zone = public --add-port 51820 / udp && firewall-cmd --zone = public --add-masquerade

## Perintah yang harus dilaksanakan sebelum mematikan antara muka ##

PostDown = firewall-cmd --remove-port 51820 / udp --zone = public && firewall-cmd --remove-masquerade --zone = awam

Fail konfigurasi ini mengandungi syarat utama berikut:

- Alamat - alamat IP peribadi untuk Antara Muka (wg0).

- SimpanConfig = true - menjimatkan keadaan antara muka semasa memulakan semula atau mematikan pelayan.

- DengarkanPort - port di mana daemon WireGuard mendengar.

- PrivateKey - kunci yang baru sahaja kita hasilkan.

- PostUp - arahan ini akan dilaksanakan sebelum menyalakan antara muka

- PostDown - arahan ini akan dilaksanakan sebelum mematikan antara muka.

Setelah memahami fail Konfigurasi dengan cukup baik, anda boleh menyimpan fail dan keluar menggunakan pintasan papan kekunci (CTRL + S) dan (CTRL + X).

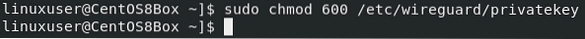

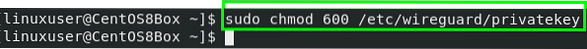

Langkah 5: Tetapkan Keistimewaan Konfigurasi dan "privatekey" File

Sekarang, kami akan menjadikan pelayan VPN sedikit lebih selamat. Pengguna asas seharusnya tidak mempunyai hak untuk membaca fail konfigurasi dan fail 'privatekey'. Untuk memberikan akses ke fail ini, kami akan mengubah mod kedua file ini menjadi 600. Perintah untuk menetapkan kebenaran diberikan di bawah.

$ sudo chmod 600 / etc / wireguard / privatekey

Setelah menyelesaikan kebenaran, kami akan menyalakan antara muka (wg0) menggunakan alat baris perintah wg-quick.

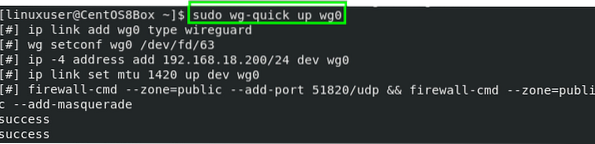

Langkah 6: Mulakan Antaramuka

Untuk menghidupkan antara muka, keluarkan arahan yang diberikan di bawah:

$ sudo wg-cepat naik wg0

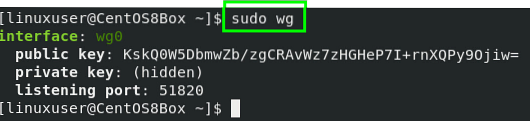

Sekiranya anda memperoleh output yang ditunjukkan dalam tangkapan skrin di atas, anda telah berjaya memulakan antara muka. Kami sekarang akan memeriksa status antara muka.

$ sudo wg

Aktifkan antara muka untuk memulakan secara automatik antara muka semasa boot pelayan CentOS 8.

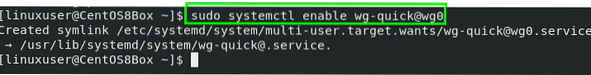

$ sudo systemctl mengaktifkan wg-quick @ wg0

Pada peringkat ini, persediaan pelayan telah selesai. Sekarang, jika anda ingin menyediakan pelayan VPN ini untuk NAT, anda perlu mengaktifkan pemajuan IPv4.

Langkah 7: Dayakan Pemajuan IPv4

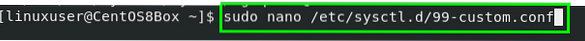

Untuk mengaktifkan penerusan IPv4 untuk NAT, buat "99-custom.fail conf di “/ etc / sysctl.d ”direktori menggunakan penyunting nano.

$ sudo nano / etc / sysctl.d / 99-adat.pengesahan

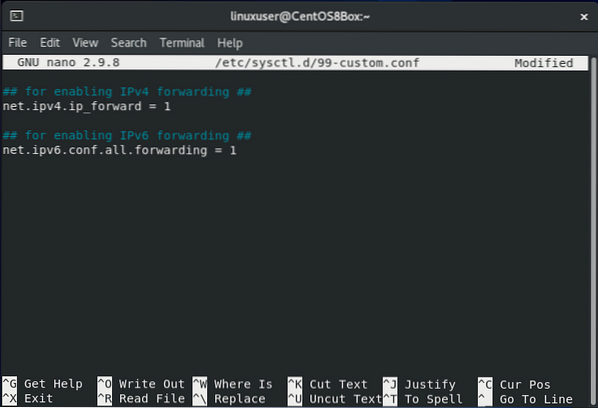

Tambahkan kandungan berikut ke “/ etc / sysctl.d / 99-adat.conf ”

## untuk membolehkan penerusan IPv4 ##bersih.ipv4.ip_forward = 1

Untuk mengaktifkan pemajuan IPv6, tambahkan kandungan berikut ke “/ etc / sysctl.d / 99-adat.fail conf ”juga.

## untuk membolehkan penerusan IPv6 ##bersih.ipv6.pengesahan.semua.memajukan = 1

Setelah mengaktifkan penerusan IPv4, simpan fail dan keluar menggunakan jalan pintas (CTRL + S) dan (CTRL + X).

Mari kita teruskan untuk memasang mesin WireGuard Client.

Pemasangan dan Konfigurasi WireGuard VPN pada CentOS 8 Client

Di bahagian ini, kami akan menyediakan mesin CentOS 8 yang akan bertindak sebagai pelanggan. Proses memasang dan mengkonfigurasi klien WireGuard VPN akan hampir sama seperti yang berlaku untuk pelayan VPN WireGuard.

Langkah 1: Tambahkan Repositori EPEL dan Elrepo

Pertama, kami akan menambahkan repositori EPEL dan Elrepo untuk memasang modul kernel dan alat WireGuard:

$ sudo dnf pasang epel-release elrepo-release -y

Sekarang, setelah memasang repositori yang diperlukan, kami akan memasang modul kernel dan WireGuard Tools.

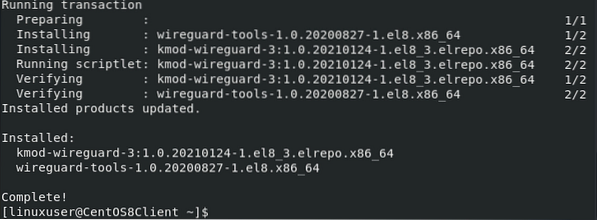

Langkah 2: Pasang modul Kernel dan Alat WireGuard

Modul kernel dan alat WireGuard kini dapat dipasang dari repositori EPEL dan Elrepo dengan mengeluarkan perintah berikut.

$ sudo dnf memasang alat-alat wireguard kmod-wireguard

Apabila anda diminta izin untuk mengimport dan menambahkan kunci GPG ke sistem CentOS 8, izinkan perubahan dengan mengetik "Y" dan tekan "Enter"."

Setelah alat WireGuard berjaya dipasang, mesin CentOS 8 Client perlu dikonfigurasikan juga.

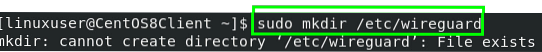

Langkah 3: Buat Kunci Awam dan Peribadi

Pada langkah ini, kita akan membuat direktori '/ etc / wireguard' baru di mesin Pelanggan. Untuk membuat direktori '/ etc / wireguard' baru dalam sistem CentOS 8 anda, masukkan perintah berikut.

sudo mkdir / etc / wireguard

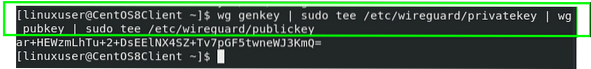

Setelah membuat direktori, buat kunci awam dan peribadi menggunakan alat baris perintah "wg" dan "tee". Perintah untuk membuat kunci peribadi dan awam disediakan di bawah.

$ wg genkey | sudo tee / etc / wireguard / privatekey | wg pubkey | sudo tee / etc / wireguard / publickey

Kekunci yang dihasilkan sekarang akan dicetak.

Langkah 4: Konfigurasi untuk Mengarahkan Lalu Lintas VPN

Pada langkah ini, kita akan membuat fail konfigurasi di direktori '/ etc / wireguard' dan membukanya menggunakan editor nano.

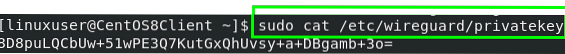

Sebelum membuat fail konfigurasi, dapatkan kunci Peribadi menggunakan arahan berikut.

$ sudo cat / etc / wireguard / privatekey

Simpan kunci persendirian di suatu tempat; anda akan memerlukannya kemudian dalam fail konfigurasi.

Sekarang, buat “wg0.fail conf ”.

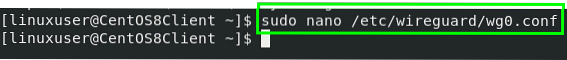

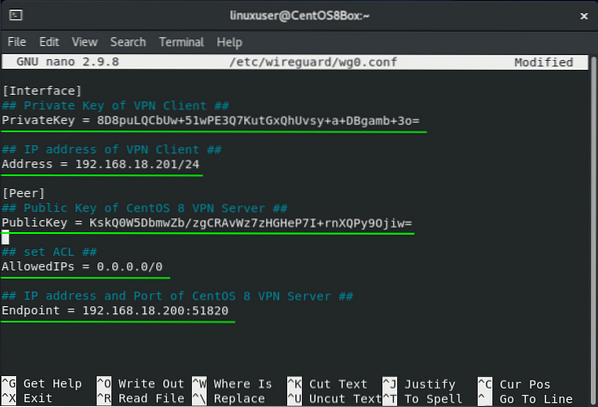

$ sudo nano / etc / wireguard / wg0.pengesahan

Tambahkan kandungan yang diberikan di bawah ke “/ etc / wireguard / wg0.fail conf ”

[Antara muka]## Kunci Peribadi Pelanggan VPN ##

PrivateKey = 8D8puLQCbUw + 51wPE3Q7KutGxQhUvsy + a + DBgamb + 3o =

## Alamat IP Pelanggan VPN ##

Alamat = 192.168.18.201/24

[Rakan sebaya]

## Kunci Awam Pelayan VPN CentOS 8 ##

PublicKey = VWndJ4oB7ZJwC / 7UOm ++ OLDrbAxMPsR2yd0cl3sEkUI =

## tetapkan ACL ##

DibolehkanIP = 0.0.0.0/0

## Alamat IP dan Pelabuhan Pelayan VPN CentOS 8 ##

Titik Akhir = 192.168.18.200: 51820

Fail konfigurasi mengandungi syarat utama berikut:

- PrivateKey - kunci yang dihasilkan pada mesin pelanggan.

- Alamat - alamat IP untuk Antara Muka (wg0).

- PublicKey - kunci awam mesin pelayan VPN yang ingin kami sambungkan.

- DibolehkanIP - semua alamat IP yang dibenarkan untuk aliran lalu lintas menggunakan VPN.

- Titik Akhir - kami akan memberikan alamat IP dan nombor port mesin pelayan CentOS 8 yang ingin kami sambungkan.

Kami juga telah mengkonfigurasi mesin pelanggan. Simpan fail dan keluar menggunakan pintasan papan kekunci (CTRL + S) dan (CTRL + X).

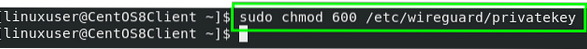

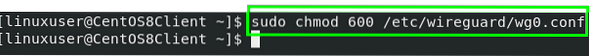

Langkah 5: Tetapkan Keistimewaan Konfigurasi dan "privatekey" File

Sekarang, kita akan mengubah mod dan menetapkan hak istimewa fail konfigurasi dan file "privatekey" menjadi 600. Masukkan arahan berikut untuk menetapkan kebenaran.

$ sudo chmod 600 / etc / wireguard / privatekey

Sekarang setelah kita menyelesaikan izin, kita dapat menjalankan antarmuka (wg0) menggunakan alat baris perintah "wg-quick".

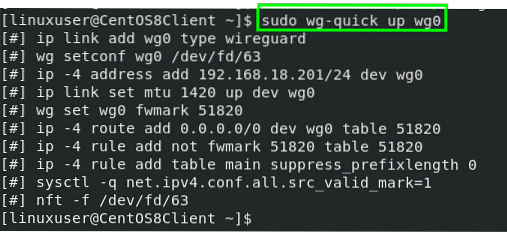

Langkah 6: Mulakan Antaramuka

Untuk menghidupkan antara muka, keluarkan arahan yang diberikan di bawah:

$ sudo wg-cepat naik wg0

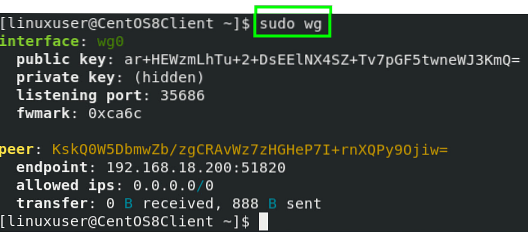

Kami kini berjaya memulakan antara muka. Seterusnya, kami akan memeriksa status antara muka.

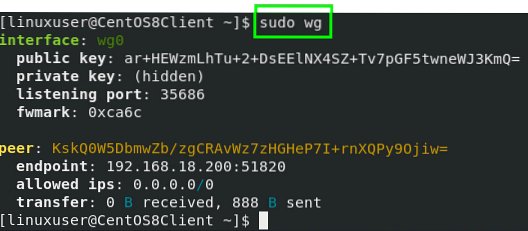

$ sudo wg

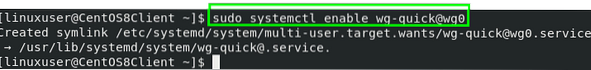

Aktifkan antara muka untuk memulakan secara automatik antara muka semasa boot pelayan CentOS 8.

$ sudo systemctl mengaktifkan wg-quick @ wg0

Pada peringkat ini, klien juga disiapkan.

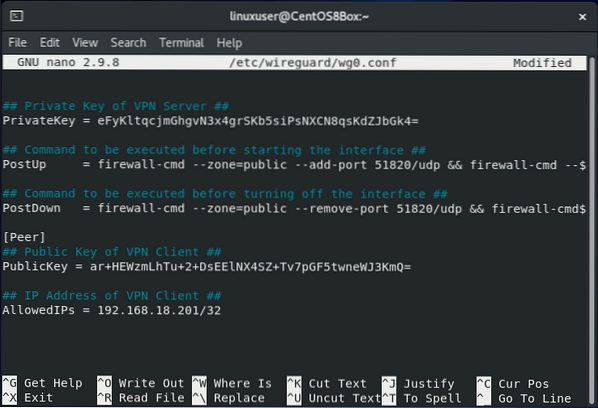

Langkah 7: Tambahkan Alamat IP dan Kunci Awam Pelanggan ke Pelayan CentOS 8

Langkah terakhir adalah menambahkan alamat IP dan kunci awam mesin klien VPN ke fail konfigurasi mesin pelayan CentOS 8 WireGuard VPN.

Kembali ke mesin pelayan dan tambahkan kandungan berikut ke “/ etc / wireguard / wg0.fail conf ”.

[Rakan sebaya]## Kunci Awam Pelanggan VPN ##

PublicKey = dmfO9pirB315slXOgxXtmrBwAqPy07C57EvPks1IKzA =

## Alamat IP Pelanggan VPN ##

DibolehkanIP = 192.168.10.2/32

Setelah mengemas kini fail konfigurasi pelayan VPN, simpan fail dan keluar menggunakan pintasan papan kekunci (CTRL + S) dan (CTRL + X).

Terowong ini kini telah dibina, dan semua lalu lintas akan dilalui melalui pelayan VPN CentOS 8 WireGuard.

Langkah 8: Sahkan Sambungan Terowong

Untuk mengesahkan bahawa pelayan CentOS 8 WireGuard VPN telah dipasang dan dikonfigurasi dengan betul, keluarkan arahan yang diberikan di bawah ini untuk mengesahkan bahawa lalu lintas mengalir melalui Pelayan VPN WireGuard yang dikonfigurasi.

$ sudo wg

Dan itu sahaja! Anda telah berjaya mengkonfigurasi dan mewujudkan pelayan VPN WireGuard.

Kesimpulannya

Artikel ini menunjukkan kepada anda cara memasang dan mengkonfigurasi WireGuard VPN pada mesin CentOS 8 anda dan mengatur sistem sebagai pelayan VPN. Kami juga menunjukkan kepada anda cara menyiapkan CentOS 8 WireGuard VPN Client dan mengkonfigurasi klien untuk merutekan lalu lintas melalui pelayan VPN WireGuard.

Phenquestions

Phenquestions