REMnux

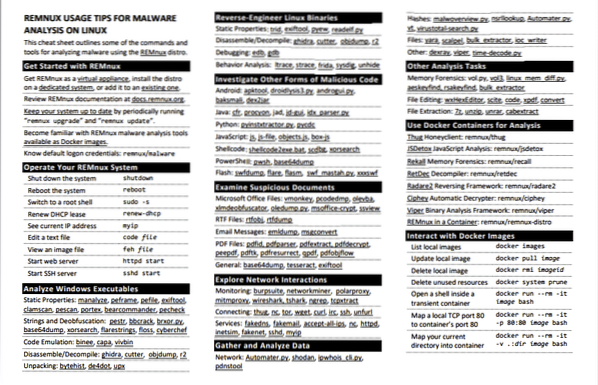

Pembongkaran perisian hasad komputer untuk mengkaji tingkah lakunya dan memahami apa sebenarnya yang dilakukannya disebut Kejuruteraan Berbalik Malware. Untuk menentukan sama ada fail yang boleh dieksekusi mengandungi perisian hasad atau apakah itu hanya dapat dieksekusi biasa, atau untuk mengetahui apa yang benar-benar dilakukan oleh file yang dapat dilaksanakan dan kesannya terhadap sistem, terdapat sebaran Linux khas REMnux. REMnux adalah distro ringan berbasis Ubuntu yang dilengkapi dengan semua alat dan skrip yang diperlukan untuk melakukan analisis malware terperinci pada fail atau perisian tertentu yang dapat dilaksanakan. REMnux dilengkapi dengan alat sumber terbuka dan bebas yang dapat digunakan untuk memeriksa semua jenis fail, termasuk yang dapat dilaksanakan. Beberapa alat di REMnux malah boleh digunakan untuk memeriksa kod JavaScript dan program Flash yang tidak jelas atau kabur.

Pemasangan

REMnux boleh dijalankan di mana-mana pengedaran berasaskan Linux, atau dalam kotak maya dengan Linux sebagai sistem operasi host. Langkah pertama ialah memuat turun REMnux sebaran dari laman web rasminya, yang boleh dilakukan dengan memasukkan perintah berikut:

[dilindungi e-mel]: ~ $ wget https: // REMnux.org / remnux-cliPastikan untuk memastikan bahawa ia adalah fail yang sama yang anda mahukan dengan membandingkan tandatangan SHA1. Tandatangan SHA1 dapat dihasilkan dengan menggunakan arahan berikut:

[dilindungi e-mel]: ~ $ sha256sum remnux-cliKemudian, pindahkan ke direktori lain yang bernama "Remnux" dan berikan kebenaran yang boleh dilaksanakan dengan menggunakan “Chmod + x." Sekarang, jalankan arahan berikut untuk memulakan proses pemasangan:

[dilindungi e-mel]: ~ $ mkdir remnux[dilindungi e-mel]: ~ $ cd remnux

[dilindungi e-mel]: ~ $ mv… / remux-cli ./

[dilindungi e-mel]: ~ $ chmod + x remnux-cli

// Pasang Remnux

[dilindungi e-mel]: ~ $ sudo pasang remnux

Mulakan semula sistem anda, dan anda akan dapat menggunakan yang baru dipasang REMnux distro mengandungi semua alat yang tersedia untuk prosedur teknik terbalik.

Perkara lain yang berguna mengenai REMnux adalah bahawa anda boleh menggunakan gambar dok yang popular REMnux alat untuk melaksanakan tugas tertentu dan bukannya memasang keseluruhan pengedaran. Sebagai contoh, RetDec alat digunakan untuk membongkar kod mesin dan memerlukan input dalam pelbagai format fail, seperti fail exe 32-bit / 62-bit, fail elf, dll. Rekall adalah alat hebat lain yang mengandungi gambar pelabuhan yang dapat digunakan untuk melakukan beberapa tugas berguna, seperti mengekstrak data memori dan mengambil data penting. Untuk memeriksa JavaScript yang tidak jelas, alat dipanggil JSdetox boleh juga digunakan. Imej Docker alat ini terdapat di REMnux repositori di Hab Docker.

Analisis perisian hasad

-

Entropi

Memeriksa ketidakpastian aliran data dipanggil Entropi. Aliran data byte yang konsisten, misalnya, semua nol atau semua, mempunyai 0 Entropy. Sebaliknya, jika data dienkripsi atau terdiri daripada bit alternatif, ia akan mempunyai nilai entropi yang lebih tinggi. Paket data yang dienkripsi dengan baik mempunyai nilai entropi yang lebih tinggi daripada paket data biasa kerana nilai bit dalam paket yang dienkripsi tidak dapat diramalkan dan berubah lebih cepat. Entropy mempunyai nilai minimum 0 dan nilai maksimum 8. Penggunaan utama analisis Entropy dalam perisian hasad adalah untuk mencari perisian hasad dalam fail yang dapat dilaksanakan. Sekiranya yang dapat dieksekusi mengandung malware berbahaya, kebanyakannya, ia dienkripsi sepenuhnya sehingga AntiVirus tidak dapat menyelidiki kandungannya. Tahap entropi fail seperti itu sangat tinggi, berbanding dengan fail biasa, yang akan menghantar isyarat kepada penyiasat mengenai sesuatu yang mencurigakan dalam kandungan fail. Nilai entropi yang tinggi bermaksud pengumpulan aliran data yang tinggi, yang merupakan petunjuk jelas tentang sesuatu yang mencurigakan.

-

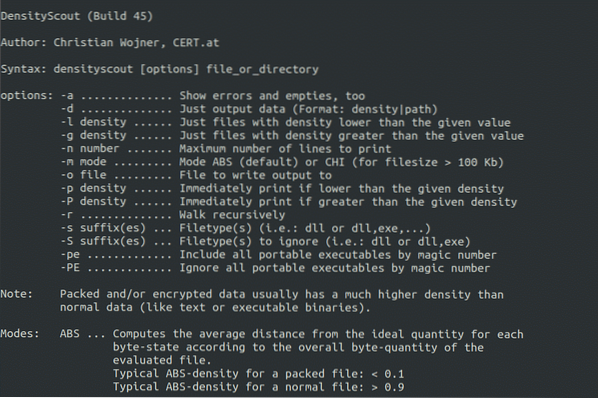

Pengakap Ketumpatan

Alat berguna ini dibuat untuk satu tujuan: untuk mencari perisian hasad dalam sistem. Biasanya apa yang dilakukan penyerang adalah membungkus malware dalam data yang diacak (atau menyandikan / menyulitkannya) sehingga tidak dapat dikesan oleh perisian anti-virus. Density Scout mengimbas jalur sistem fail yang ditentukan dan mencetak nilai entropi setiap fail di setiap jalur (bermula dari yang tertinggi hingga yang paling rendah). Nilai yang tinggi akan membuat penyiasat curiga dan dia akan menyiasat fail tersebut dengan lebih lanjut. Alat ini tersedia untuk sistem operasi Linux, Windows, dan Mac. Density Scout juga mempunyai menu bantuan yang menunjukkan pelbagai pilihan yang disediakannya, dengan sintaks berikut:

ubuntu @ ubuntu: ~ densityscout --h

-

ByteHist

ByteHist adalah alat yang sangat berguna untuk menghasilkan grafik atau histogram mengikut tahap pengumpulan data (entropi) dari pelbagai fail. Ini menjadikan kerja penyiasat menjadi lebih mudah, kerana alat ini bahkan membuat histogram sub-bahagian dari fail yang dapat dilaksanakan. Ini bermakna sekarang, penyiasat dapat dengan mudah fokus pada bahagian di mana kecurigaan berlaku dengan hanya melihat histogram. Histogram fail yang kelihatan normal akan sama sekali berbeza dengan yang berniat jahat.

Pengesanan Anomali

Malwares boleh dibungkus dengan normal menggunakan utiliti yang berbeza, seperti UPX. Utiliti ini mengubah tajuk fail yang boleh dilaksanakan. Apabila seseorang cuba membuka fail ini menggunakan debugger, header yang diubah akan mematikan debugger sehingga penyiasat tidak dapat melihatnya. Untuk kes-kes ini, Mengesan Anomali alat digunakan.

-

Pengimbas PE (Portable Executables)

PE Scanner adalah skrip berguna yang ditulis dalam Python yang digunakan untuk mengesan entri TLS yang mencurigakan, cap waktu tidak sah, bahagian dengan tahap entropi yang mencurigakan, bahagian dengan ukuran mentah panjang sifar, dan perisian hasad yang dikemas dalam fail exe, antara fungsi lain.

-

Imbasan Exe

Alat hebat lain untuk mengimbas fail exe atau dll untuk tingkah laku pelik adalah imbasan EXE. Utiliti ini memeriksa bidang header yang dapat dilaksanakan untuk tahap entropi yang mencurigakan, bahagian dengan ukuran mentah panjang sifar, perbezaan checksum, dan semua jenis tingkah laku fail yang tidak biasa. EXE Scan mempunyai ciri-ciri hebat, menghasilkan laporan terperinci dan mengotomatisasi tugas, yang menjimatkan banyak masa.

Tali Kekeliruan

Penyerang boleh menggunakan a beralih kaedah untuk mengaburkan rentetan dalam fail boleh laku yang berniat jahat. Terdapat beberapa jenis pengekodan yang boleh digunakan untuk penyamaran. Sebagai contoh, ROT pengekodan digunakan untuk memutar semua watak (huruf kecil dan huruf besar) dengan sebilangan kedudukan. XOR pengekodan menggunakan kunci rahsia atau frasa laluan (pemalar) untuk mengekod atau XOR fail. ROL mengekod bait fail dengan memutarnya selepas sebilangan bit. Terdapat pelbagai alat untuk mengekstrak rentetan bingung ini dari fail tertentu.

-

Pencarian XOR

XORsearch digunakan untuk mencari kandungan dalam fail yang dikodkan menggunakan Algoritma ROT, XOR, dan ROL. Ia akan memaksa semua nilai kunci satu-byte. Untuk nilai yang lebih lama, utiliti ini memerlukan banyak masa, sebab itulah anda mesti menentukan rentetan yang anda cari. Beberapa rentetan berguna yang biasanya terdapat dalam malware adalah “http"(Selalunya, URL disembunyikan dalam kod malware), "Program ini" (header file diubah dengan menulis "Program ini tidak dapat dijalankan di DOS" dalam banyak hal). Setelah menemui kunci, semua bait dapat disahkod menggunakannya. Sintaks XORsearch adalah seperti berikut:

ubuntu @ ubuntu: ~ xorsearch -s-

brutexor

Setelah mencari kunci menggunakan program seperti carian xor, rentetan xor, dll., seseorang boleh menggunakan alat hebat yang dipanggil brutexor untuk menguatkan sebarang fail untuk rentetan tanpa menentukan rentetan yang diberikan. Semasa menggunakan -f pilihan, keseluruhan fail boleh dipilih. Fail boleh dipaksa terlebih dahulu dan rentetan yang diekstrak disalin dalam fail lain. Kemudian, setelah melihat rentetan yang diekstrak, seseorang dapat mencari kuncinya, dan sekarang, dengan menggunakan kunci ini, semua rentetan yang dikodkan menggunakan kunci tersebut dapat diekstrak.

ubuntu @ ubuntu: ~ brutexor.pyubuntu @ ubuntu: ~ brutexor.py -f -k

Pengekstrakan Artifak dan Data Berharga (Dihapus)

Untuk menganalisis imej cakera dan cakera keras dan mengekstrak artifak dan data berharga dari mereka menggunakan pelbagai alat seperti Pisau bedah, Terutama, dan lain-lain., seseorang mesti membuat gambar sedikit demi sedikit supaya tidak ada data yang hilang. Untuk membuat salinan gambar ini, terdapat pelbagai alat yang tersedia.

-

dd

dd digunakan untuk membuat gambar pemacu yang kedengaran secara forensik. Alat ini juga memberikan pemeriksaan integriti dengan membenarkan perbandingan hash gambar dengan pemacu cakera asal. Alat dd boleh digunakan seperti berikut:

ubuntu @ ubuntu: ~ dd if =if = Pemacu sumber (contohnya, / dev / sda)

of = Lokasi destinasi

bs = Ukuran blok (bilangan bait untuk disalin pada satu masa)

-

dcfldd

dcfldd adalah alat lain yang digunakan untuk pencitraan cakera. Alat ini seperti versi utiliti dd yang ditingkatkan. Ini memberikan lebih banyak pilihan daripada dd, seperti hashing pada masa pengimejan. Anda boleh meneroka pilihan dcfldd menggunakan arahan berikut:

ubuntu @ ubuntu: ~ dcfldd -hPenggunaan: dcfldd [PILIHAN]…

bs = BYTES force ibs = BYTES dan obs = BYTES

conv = KEYWORDS menukar fail mengikut senarai kata kunci yang dipisahkan dengan koma

hitung = BLOK hanya menyalin blok input BLOK

ibs = BYTES membaca byte bytes pada satu masa

if = FILE dibaca dari FILE dan bukannya stdin

obs = BYTES menulis byte BYTES pada satu masa

daripada = FILE tulis ke FILE dan bukannya stdout

CATATAN: of = FILE boleh digunakan beberapa kali untuk menulis

output ke beberapa fail secara serentak

daripada: = KOMAND exec dan output output untuk memproses KOMAND

skip = BLOCKS skip BLOK blok berukuran ibs pada awal input

pattern = HEX menggunakan corak binari yang ditentukan sebagai input

textpattern = TEXT menggunakan TEXT berulang sebagai input

errlog = FILE menghantar mesej ralat ke FILE dan juga stderr

hash = NAMA sama ada md5, sha1, sha256, sha384 atau sha512

algoritma lalai adalah md5. Untuk memilih berbilang

algoritma untuk berjalan serentak memasukkan nama

dalam senarai yang dipisahkan dengan koma

hashlog = FILE hantar output hash MD5 ke FILE dan bukannya stderr

jika anda menggunakan pelbagai algoritma hash, anda

boleh menghantar masing-masing ke fail berasingan menggunakan

konvensyen ALGORITHMlog = FILE, misalnya

md5log = FILE1, sha1log = FILE2, dll.

hashlog: = COMMAND exec dan tulis hashlog untuk memproses COMMAND

ALGORITHMlog: = KOMAND juga berfungsi dengan cara yang sama

hashconv = [sebelum | selepas] melakukan hashing sebelum atau selepas penukaran

format hash = FORMAT memaparkan setiap hashwindow mengikut FORMAT

bahasa mini format hash dijelaskan di bawah

format totalhash = FORMAT memaparkan jumlah nilai hash mengikut FORMAT

status = [on | off] memaparkan mesej status berterusan di stderr

keadaan lalai adalah "aktif"

statusinterval = N mengemas kini mesej status setiap blok N

nilai lalai adalah 256

vf = FILE mengesahkan bahawa FILE sesuai dengan input yang ditentukan

verifylog = FILE hantar hasil pengesahan ke FILE dan bukannya stderr

verifylog: = COMMAND exec dan tulis mengesahkan hasil untuk memproses COMMAND

--bantu paparkan pertolongan ini dan keluar

--maklumat versi keluaran versi dan keluar

-

Terutama

Terutama digunakan untuk mengukir data dari file gambar menggunakan teknik yang dikenali sebagai file ukiran. Fokus utama pengukiran fail adalah mengukir data menggunakan header dan footer. Fail konfigurasi mengandungi beberapa tajuk, yang dapat diedit oleh pengguna. Terutama mengekstrak tajuk dan membandingkannya dengan yang terdapat dalam fail konfigurasi. Sekiranya sesuai, ia akan dipaparkan.

-

Pisau bedah

Scalpel adalah alat lain yang digunakan untuk pengambilan data dan pengekstrakan data dan relatif lebih pantas daripada Terutamanya. Scalpel melihat kawasan penyimpanan data yang disekat dan mula memulihkan fail yang dipadam. Sebelum menggunakan alat ini, baris jenis fail mesti dibebaskan dengan membuangnya # dari garis yang dikehendaki. Scalpel tersedia untuk kedua-dua sistem operasi Windows dan Linux dan dianggap sangat berguna dalam penyelidikan forensik.

-

Pengekstrak Pukal

Massal Extractor digunakan untuk mengekstrak ciri, seperti alamat e-mel, nombor kad kredit, URL, dll. Alat ini mengandungi banyak fungsi yang memberikan kelajuan yang besar untuk tugas-tugas. Untuk penyahmampatan fail yang rosak sebahagiannya, digunakan secara pukal. Ia boleh mengambil fail seperti jpgs, pdf, dokumen perkataan, dll. Ciri lain dari alat ini ialah ia membuat histogram dan grafik jenis fail yang dipulihkan, menjadikannya lebih mudah bagi penyiasat untuk melihat tempat atau dokumen yang diinginkan.

Menganalisis PDF

Memiliki sistem komputer yang ditambal sepenuhnya dan antivirus terkini tidak semestinya sistem itu selamat. Kod jahat boleh masuk ke dalam sistem dari mana sahaja, termasuk PDF, dokumen berniat jahat, dll. Fail pdf biasanya terdiri daripada tajuk, objek, jadual rujukan silang (untuk mencari artikel), dan treler. "/ OpenAction" dan "/ AA" (Tindakan Tambahan) memastikan bahawa kandungan atau aktiviti berjalan secara semula jadi. "/ Nama," "/ AcroForm," dan "/Tindakan" juga dapat menunjukkan dan menghantar isi atau aktiviti. "/ JavaScript" menunjukkan JavaScript untuk dijalankan. "/Pergi ke*" mengubah pandangan ke tujuan yang telah ditentukan di dalam PDF atau dalam rekod PDF yang lain. "/ Pelancaran" menghantar program atau membuka arkib. "/ URI" memperoleh aset melalui URL-nya. "/ SubmitForm" dan "/ GoToR" dapat menghantar maklumat ke URL. "/ RichMedia" boleh digunakan untuk memasang Flash dalam PDF. "/ ObjStm" dapat menyelimuti objek di dalam Streaming Objek. Perhatikan kekeliruan dengan kod hex, misalnya, "/ JavaScript" lawan "/ J # 61vaScript." Fail Pdf dapat diselidiki menggunakan pelbagai alat untuk menentukan sama ada fail tersebut mengandungi JavaScript atau kod shell.

-

pdfid.py

pdfid.py adalah skrip Python yang digunakan untuk mendapatkan maklumat mengenai PDF dan tajuknya. Mari kita lihat dengan mudah menganalisis PDF menggunakan pdfid:

ubuntu @ ubuntu: ~ python pdfid.py berniat jahat.pdfPDFiD 0.2.1 / rumah / ubuntu / Desktop / berniat jahat.pdf

Tajuk PDF:% PDF-1.7

obj 215

endobj 215

aliran 12

aliran akhir 12

xref 2

treler 2

permulaanxref 2

/ Halaman 1

/ Encrypt 0

/ ObjStm 2

/ JS 0

/ JavaScript 2

/ AA 0

/ OpenAction 0

/ AcroForm 0

/ JBIG2Dekod 0

/ RichMedia 0

/ Lancarkan 0

/ EmbeddedFile 0

/ XFA 0

/ Warna> 2 ^ 24 0

Di sini, anda dapat melihat bahawa kod JavaScript terdapat di dalam fail PDF, yang paling sering digunakan untuk mengeksploitasi Adobe Reader.

-

peepdf

peepdf mengandungi semua yang diperlukan untuk analisis fail PDF. Alat ini memberi penyiasat melihat aliran encode dan decode, pengeditan metadata, kod shell, pelaksanaan kod shell, dan JavaScript berbahaya. Peepdf mempunyai tandatangan untuk banyak kelemahan. Semasa menjalankannya dengan fail pdf yang berniat jahat, peepdf akan mendedahkan kerentanan yang diketahui. Peepdf adalah skrip Python dan menyediakan pelbagai pilihan untuk menganalisis PDF. Peepdf juga digunakan oleh pengekod jahat untuk mengemas PDF dengan JavaScript berbahaya, yang dilaksanakan setelah membuka fail PDF. Analisis kod shell, pengekstrakan konten berbahaya, pengekstrakan versi dokumen lama, pengubahsuaian objek, dan pengubahsuaian penapis hanyalah beberapa kemampuan yang luas dari alat ini.

ubuntu @ ubuntu: ~ python peepdf.py berniat jahat.pdfFail: berniat jahat.pdf

MD5: 5b92c62181d238f4e94d98bd9cf0da8d

SHA1: 3c81d17f8c6fc0d5d18a3a1c110700a9c8076e90

SHA256: 2f2f159d1dc119dcf548a4cb94160f8c51372a9385ee60dc29e77ac9b5f34059

Saiz: 263069 bait

Versi: 1.7

Perduaan: Betul

Linearisasi: Salah

Disulitkan: Salah

Kemas kini: 1

Objek: 1038

Aliran: 12

URI: 156

Komen: 0

Kesalahan: 2

Aliran (12): [4, 204, 705, 1022, 1023, 1027, 1029, 1031, 1032, 1033, 1036, 1038]

Aliran Xref (1): [1038]

Aliran objek (2): [204, 705]

Dikodkan (11): [4, 204, 705, 1022, 1023, 1027, 1029, 1031, 1032, 1033, 1038]

Objek dengan URI (156): [11, 12, 13, 14, 15, 16, 24, 27, 28, 29, 30, 31, 32, 33,

34, 35, 36, 37, 38, 39, 40, 41, 42, 43, 44, 45, 46, 47, 48, 49, 50, 51, 52, 53,

54, 55, 56, 57, 58, 59, 60, 61, 62, 63, 64, 65, 66, 67, 68, 69, 70, 71, 72, 73,

74, 75, 76, 77, 78, 79, 80, 81, 82, 83, 84, 85, 86, 87, 88, 89, 90, 91, 92, 93,

94, 95, 96, 97, 98, 99, 100, 101, 102, 103, 104, 105, 106, 107, 108, 109, 110,

111, 112, 113, 114, 115, 116, 117, 118, 119, 120, 121, 122, 123, 124, 125, 126,

127, 128, 129, 130, 131, 132, 133, 134, 135, 136, 137, 138, 139, 140, 141, 142,

143, 144, 145, 146, 147, 148, 149, 150, 151, 152, 153, 154, 155, 156, 157, 158,

159, 160, 161, 162, 163, 164, 165, 166, 167, 168, 169, 170, 171, 172, 173, 174, 175]

Elemen mencurigakan: / Nama (1): [200]

Kotak Pasir Cuckoo

Kotak pasir digunakan untuk memeriksa tingkah laku program yang tidak diuji atau tidak dipercayai dalam persekitaran yang selamat dan realistik. Selepas memasukkan fail Kotak Pasir Cuckoo, dalam beberapa minit, alat ini akan mendedahkan semua maklumat dan tingkah laku yang berkaitan. Malwares adalah senjata utama penyerang dan Cuckoo adalah pertahanan terbaik yang dapat dimiliki. Pada masa kini, hanya mengetahui bahawa perisian hasad masuk ke dalam sistem dan menghapusnya tidak mencukupi, dan penganalisis keselamatan yang baik mesti menganalisis dan melihat tingkah laku program untuk menentukan kesan pada sistem operasi, keseluruhan konteksnya, dan sasaran utamanya.

Pemasangan

Cuckoo boleh dipasang pada sistem operasi Windows, Mac, atau Linux dengan memuat turun alat ini melalui laman web rasmi: https: // cuckoosandbox.org /

Agar Cuckoo berfungsi dengan lancar, seseorang mesti memasang beberapa modul dan perpustakaan Python. Ini dapat dilakukan dengan menggunakan perintah berikut:

ubuntu @ ubuntu: ~ sudo apt-get install python python-pippython-dev mongodb postgresql libpq-dev

Untuk Cuckoo menunjukkan output yang menunjukkan tingkah laku program di rangkaian memerlukan sniffer paket seperti tcpdump, yang dapat dipasang menggunakan perintah berikut:

ubuntu @ ubuntu: ~ sudo apt-get install tcpdumpUntuk memberi fungsi PLth programmer Python untuk melaksanakan klien dan pelayan, m2crypto boleh digunakan:

ubuntu @ ubuntu: ~ sudo apt-get install m2cryptoPenggunaan

Cuckoo menganalisis pelbagai jenis fail, termasuk PDF, dokumen perkataan, eksekusi, dll. Dengan versi terkini, bahkan laman web boleh dianalisis menggunakan alat ini. Cuckoo juga dapat menurunkan lalu lintas rangkaian atau mengarahkannya melalui VPN. Alat ini bahkan membuang lalu lintas rangkaian atau trafik rangkaian berkemampuan SSL, dan itu dapat dianalisis lagi. Skrip PHP, URL, fail html, skrip asas visual, zip, fail dll, dan hampir semua jenis fail lain dapat dianalisis menggunakan Cuckoo Sandbox.

Untuk menggunakan Cuckoo, anda mesti menghantar sampel dan kemudian menganalisis kesan dan kelakuannya.

Untuk menghantar fail binari, gunakan arahan berikut:

# cuckoo hantarUntuk menghantar URL, gunakan arahan berikut:

# cuckoo hantarUntuk menetapkan batas waktu untuk analisis, gunakan arahan berikut:

# cuckoo serahkan masa tamat = 60anUntuk menetapkan harta yang lebih tinggi untuk binari tertentu, gunakan arahan berikut:

# cuckoo menyerahkan - keutamaan 5Sintaks asas Cuckoo adalah seperti berikut:

# cuckoo submit - exe paket - argumen pilihan = dosometaskSetelah analisis selesai, sejumlah fail dapat dilihat di direktori "CWD / penyimpanan / analisis," mengandungi hasil analisis pada sampel yang disediakan. Fail yang terdapat dalam direktori ini merangkumi yang berikut:

- Analisis.log: Mengandungi hasil proses selama masa analisis, seperti kesalahan runtime, pembuatan fail, dll.

- Ingatan.pembuangan: Mengandungi analisis dump memori penuh.

- Pembuangan.pcap: Mengandungi dump jaringan yang dibuat oleh tcpdump.

- Fail: Mengandungi setiap fail yang diusahakan atau dipengaruhi oleh perisian hasad.

- Dump_susun.pcap: Mengandungi bentuk lambakan yang mudah difahami.fail pcap untuk mencari aliran TCP.

- Log: Mengandungi semua log yang dibuat.

- Tembakan: Mengandungi tangkapan gambar desktop semasa pemprosesan perisian hasad atau pada masa malware berjalan di sistem Cuckoo.

- Tlsmaster.txt: Mengandungi rahsia induk TLS yang ditangkap semasa pelaksanaan perisian hasad.

Kesimpulannya

Terdapat persepsi umum bahawa Linux bebas virus, atau kemungkinan mendapat malware pada OS ini sangat jarang terjadi. Lebih daripada separuh pelayan web berasaskan Linux atau Unix. Dengan begitu banyak sistem Linux yang melayani laman web dan lalu lintas internet yang lain, penyerang melihat vektor serangan besar dalam perisian hasad untuk sistem Linux. Jadi, penggunaan mesin AntiVirus setiap hari tidak akan mencukupi. Untuk mempertahankan diri daripada ancaman malware, terdapat banyak penyelesaian keselamatan Antivirus dan endpoint yang tersedia. Tetapi untuk menganalisis perisian hasad secara manual, REMnux dan Cuckoo Sandbox adalah pilihan terbaik yang ada. REMnux menyediakan pelbagai jenis alat dalam sistem pengedaran ringan dan mudah dipasang yang sangat baik bagi mana-mana penyiasat forensik dalam menganalisis fail berbahaya dari semua jenis perisian hasad. Beberapa alat yang sangat berguna sudah dijelaskan secara terperinci, tetapi itu bukan semua yang dimiliki oleh REMnux, itu hanyalah hujung gunung es. Beberapa alat yang paling berguna dalam sistem pengedaran REMnux merangkumi yang berikut:

Untuk memahami tingkah laku program yang mencurigakan, tidak dipercayai, atau pihak ketiga, alat ini mesti dijalankan dalam persekitaran yang selamat dan realistik, seperti Kotak Pasir Cuckoo, sehingga kerosakan tidak dapat dilakukan pada sistem operasi host.

Menggunakan kawalan rangkaian dan teknik pengerasan sistem memberikan lapisan keselamatan tambahan pada sistem. Tindak balas insiden atau teknik penyiasatan forensik digital juga mesti ditingkatkan secara berkala untuk mengatasi ancaman perisian hasad terhadap sistem anda.

Phenquestions

Phenquestions