H.D.Moore, pakar keselamatan rangkaian, membuat Metasploit di Perl pada tahun 2003. Dia merancang untuk menjadi alat eksploitasi automatik yang menghilangkan keperluan berterusan dari pengesahan manual. Versi pertama dikeluarkan dengan jumlah eksploitasi yang terhad. Kemudian, ia disesuaikan dengan Ruby, yang memungkinkan banyak pakar keselamatan siber untuk mengembangkan lagi projek ini. Menjelang tahun 2006, kerangka kerja terdiri daripada lebih 200 eksploitasi.

Dalam artikel ini, pertama-tama kita akan memperkenalkan kerangka kerja Metasploit, merangkumi berbagai antarmuka dan komponennya, dan melakukan tugas tingkat permukaan dengan Metasploit Framework, yang akan memerlukan pencarian alamat e-mel di mesin pencari.

Pengenalan Ringkas kepada Komponen Metasploit

Sesetengah antara muka Rangka Kerja Metasploit yang boleh anda berinteraksi termasuk yang berikut:

- msfconsole - shell interaktif yang membolehkan navigasi dan manipulasi

- msfcli - memanggil terminal / cmd

- msfgui - bermaksud Muka Pengguna Grafik Metasploit Framework

- Armitage - alat GUI berasaskan Java yang memudahkan tugas Metasploit

- Antara Muka Web Komuniti Metasploit - antara muka ini dibangunkan oleh eapid7 untuk mengoptimumkan kerangka kerja untuk ujian pen

Selanjutnya, terdapat beberapa modul yang mengembangkan fungsi Metasploit.

Modul

Modul adalah coretan kod yang digunakan oleh kerangka Metasploit untuk menyelesaikan tugas eksploitasi dan pengimbasan. Rangka kerja Metasploit mengandungi modul berikut:

Mengeksploitasi: modul yang memulakan eksploitasi dengan memberi penyerang akses ke sistem sasaran. Setelah masuk ke dalam sistem yang dikompromikan, eksploitasi mula dieksploitasi dengan memuat naik modul muatan.

Muatan: Setelah disuntik oleh kerangka kerja, modul muatan membolehkan penyerang menavigasi sistem dan memindahkan data ke dan dari sistem. Tahap kebebasan dalam hal tindakan tersebut bergantung pada seni bina muatan dan seberapa sesuai dengan OS sistem yang dilanggar.

Bantuan: Modul tambahan membolehkan anda melakukan tindakan sewenang-wenangnya, seperti pengimbasan port, pengaburan, pengintaian, serangan dos, dll

Nops: Muatan boleh jatuh semasa mendarat di lokasi memori yang tidak sah. Modul Nop menghalang ini daripada berlaku dengan mengulangi arahan mesin dari awal jika muatan berlaku untuk mencapai lokasi yang tidak sah.

Pos: Eksploitasi pasca bermula setelah berjaya memasuki sistem yang dikompromikan. Modul pos merangkumi fungsi yang membantu dalam eksploitasi pasca, seperti memudahkan navigasi melalui sistem. Modul pos juga membolehkan anda menyerang sistem lain dalam rangkaian.

Pengekod: Tujuan utama pengekod adalah untuk mengelakkan pengesanan dari sistem. Modul ini menolak sistem untuk melakukan tugas tertentu yang mungkin membahayakan eksploitasi dan serangan, seperti pemeriksaan oleh antivirus atau sekatan dari firewall.

Pendengar: Modul-modul ini mencari sambungan dari modul muatan ke sistem yang dikompromikan. Ini membantu meningkatkan hubungan dan menentukan koordinasi yang muncul antara komponen Metasploit.

Eksploitasi dengan Metasploit

Sekarang setelah kami memperkenalkan kerangka kerja Metasploit dan pelbagai komponennya, kami akan mulai dengan eksploitasi.

Mengekstrak Alamat E-mel yang Tersedia untuk Mesin dari Mesin Pencari

Kami akan memulakan dengan mengumpulkan beberapa id e-mel dari mesin carian

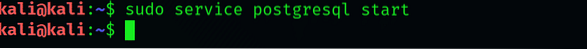

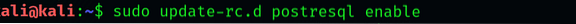

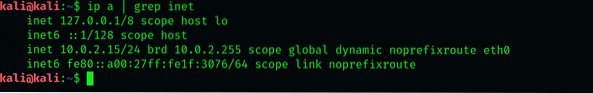

Pertama, lancarkan Metasploit melalui antara muka msfconsole, setelah mengaktifkan perkhidmatan PostgreSQL.

$ sudo perkhidmatan postgresql bermula

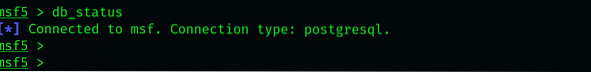

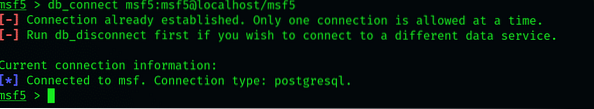

Dengan semua itu, anda mesti menyambungkan pangkalan data ke msfconsole. Periksa sama ada sambungan sudah dibuat dengan menaip arahan di bawah:

$ db_status

Semoga sambungannya terjalin, dan Metasploit berfungsi dengan baik. Sekiranya itu tidak berlaku, cuba lagi dan periksa semula status pangkalan data dengan memasukkan arahan berikut:

$ db_connect msf5: msf5 @ localhost / msf5

Sekiranya sambungan tidak berjaya dibuat, anda masih boleh meneruskan. Walaupun anda akan kehilangan beberapa ciri canggih, ciri-ciri yang ada cukup untuk menyelesaikan tugas

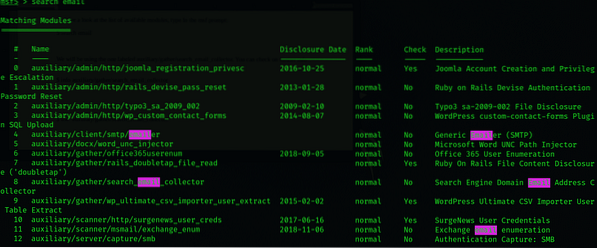

Untuk melihat senarai modul yang tersedia, ketik prompt msf:

$ e-mel carian

Kami akan menggunakan modul berlabel tambahan / mengumpulkan / search_email_collector. Anda boleh memeriksa maklumat lebih lanjut mengenai modul ini dengan mengetik arahan berikut:

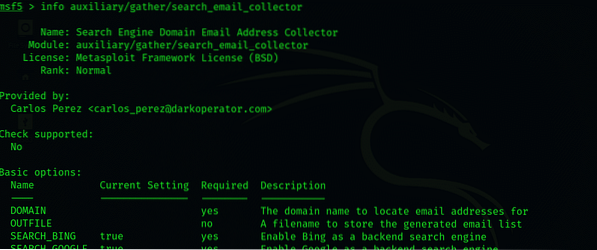

$ info tambahan / kumpulkan / search_email_collector

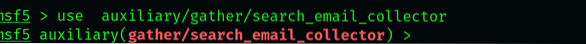

Untuk menggunakan modul, ketik arahan berikut:

$ gunakan bantu / kumpulkan / cari_email_kolektor

Untuk melihat apa yang boleh anda lakukan dengan modul ini, masukkan yang berikut:

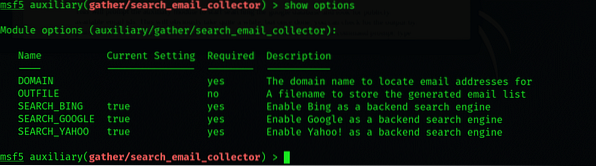

$ tunjuk pilihan

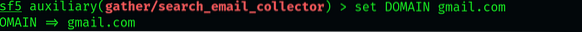

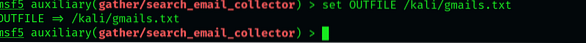

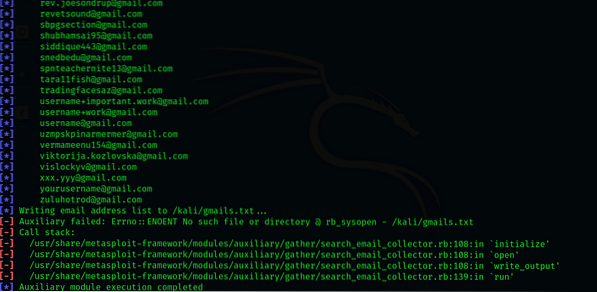

Untuk memulakan dengan pengekstrakan, tetapkan domain ke id GMAIL terlebih dahulu dan arahkan modul untuk menyimpan fail dalam .fail txt.

$ tetapkan DOMAIN gmail.com

Kemudian, ketik arahan berikut:

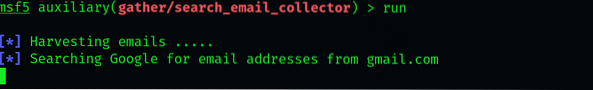

$ larian

Ini akan mendorong modul bantu untuk mula mencari pangkalan data Google dan mencari id e-mel yang tersedia untuk umum. Ini akan mengambil masa yang agak lama, tetapi setelah selesai, anda dapat memeriksa output dengan pergi ke sebutan yang dipilih dan mengakses .fail txt. Untuk mengakses fail dari command prompt, masukkan yang berikut:

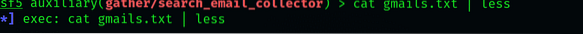

$ kucing gmails.txt | kurang

Kesimpulannya

Panduan ringkas untuk pemula ini adalah untuk membiasakan anda dengan muatan Metasploit. Artikel tersebut menunjukkan kepada anda cara menggunakan antara muka msfconsole untuk mencari id e-mel di mesin carian. Saya memilih aktiviti ini secara khusus, kerana ia intuitif dan mudah difahami dengan cepat. Saya juga telah menjelaskan secara terperinci fungsi tambahan yang dimiliki Metasploit, dan potensinya dalam kerja pengujian pen.

Saya harap anda dapati panduan ringkas ini berguna dan tutorial ini telah mendorong minat anda untuk melihat lebih lanjut mengenai alat yang rumit dan serba boleh ini untuk ujian pen.

Phenquestions

Phenquestions