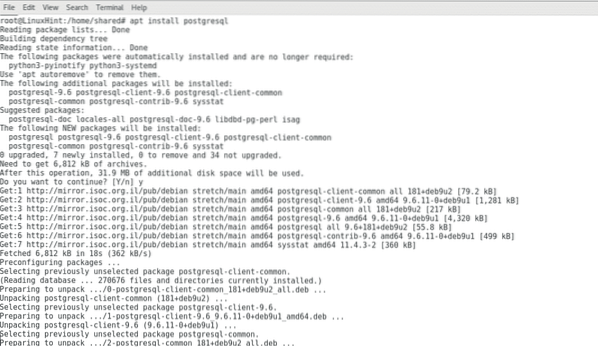

Memasang PostgreSQL

Metasploit bergantung pada PostgreSQL untuk sambungan pangkalan data, untuk memasangnya pada sistem berasaskan Debian / Ubuntu yang dijalankan:

pasang postgresql

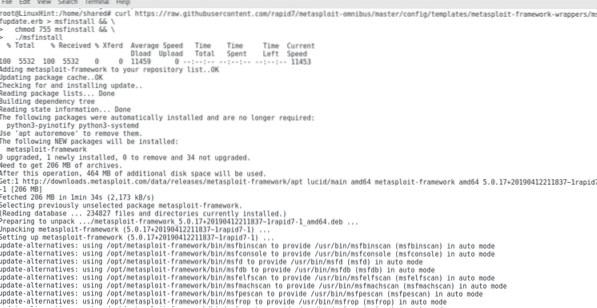

Untuk memuat turun dan memasang metasploit jalankan:

curl https: // mentah.githubusercontent.com / quick7 / metasploit-omnibus / master / config /templat / metasploit-framework-pembungkus / msfupdate.erb> msfinstall && \

chmod 755 msfinstall && \

./ msfinstall

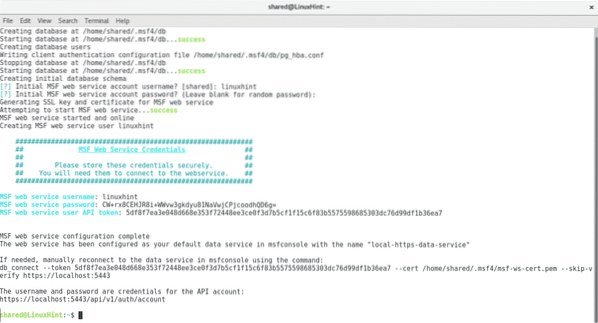

Selepas pemasangan berakhir untuk membuat pangkalan data dijalankan:

msfdb init

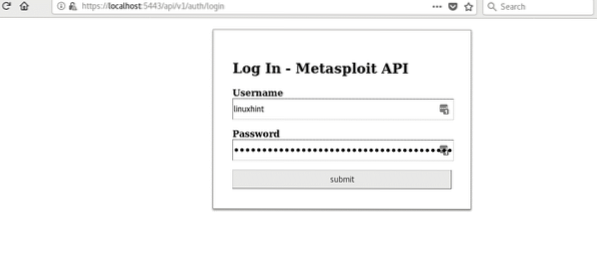

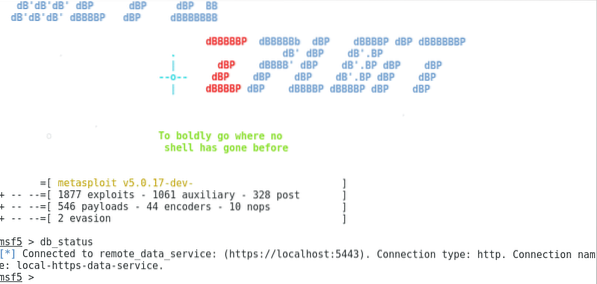

Semasa proses tersebut, anda akan diminta nama pengguna atau kata laluan, anda boleh mengabaikan kata laluan, di akhir anda akan melihat nama pengguna yang anda tetapkan ke pangkalan data, kata laluan dan token dan di bawah URL https: // localhost: 5443 / api / v1 / auth / akaun, mengaksesnya dan log masuk menggunakan nama pengguna dan kata laluan.

Untuk membuat pangkalan data dan kemudian jalankan:

Selepas melancarkan jenis metasploit “db_status"Untuk memastikan sambungan berfungsi dengan baik seperti yang ditunjukkan dalam gambar di atas.

Nota: Sekiranya anda menemui masalah dengan pangkalan data, cubalah perintah berikut:

perkhidmatan postgresql dimulakan semulastatus postgresql perkhidmatan

msfdb mengehadkan semula

msfconsole

Pastikan postgresql berjalan semasa memeriksa statusnya.

Bermula dengan metasploit, arahan asas:

menolongcari

menggunakan

belakang

tuan rumah

maklumat

menunjukkan pilihan

set

jalan keluar

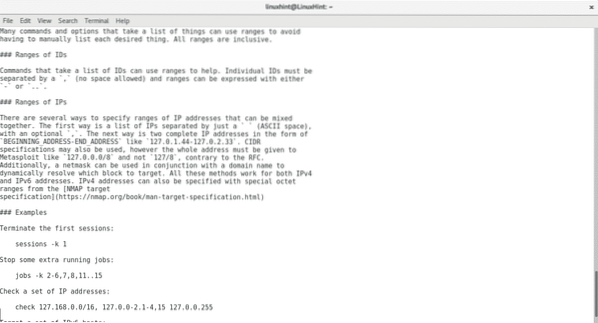

Arahan menolong akan mencetak halaman manual untuk metasploit, perintah ini tidak memerlukan keterangan.

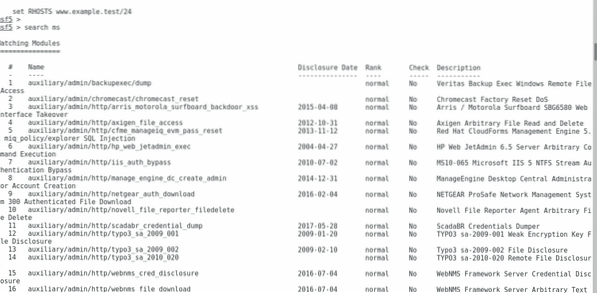

Arahan cari berguna untuk mencari eksploitasi, mari cari eksploitasi terhadap Microsoft, ketik “cari ms"

Ia akan menunjukkan senarai Modul dan Eksploitasi Tambahan yang berguna untuk peranti Microsoft yang sedang berjalan.

Modul Auxiliary di Metasploit adalah alat bantu, ia menambahkan ciri ke metasploit seperti brute force, mengimbas kelemahan tertentu, penyetempatan sasaran dalam rangkaian, dll.

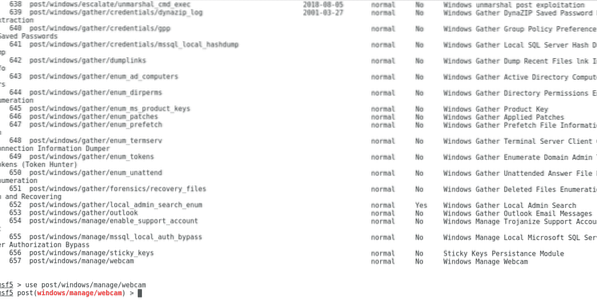

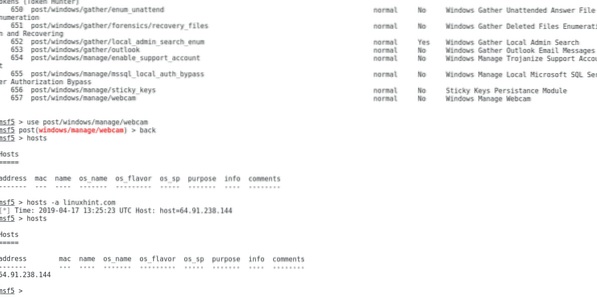

Untuk tutorial ini, kami tidak mempunyai sasaran sebenar untuk menguji tetapi kami akan menggunakan modul tambahan untuk mengesan peranti kamera dan mengambil gambar. Jenis:

gunakan pos / tingkap / urus / kamera web

Seperti yang anda lihat modul dipilih, sekarang mari kita kembali dengan menaip “belakang"Dan taip"tuan rumah"Untuk melihat senarai sasaran yang ada.

Senarai hos kosong, anda boleh menambahkannya dengan menaip:

hos-linuxhint.com

Gantikan linuxhint.com untuk hos yang anda mahu sasarkan.

Jenis tuan rumah sekali lagi dan anda akan melihat sasaran baru ditambahkan.

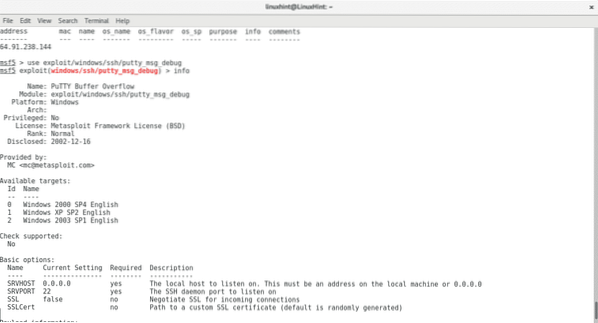

Untuk mendapatkan maklumat mengenai eksploitasi atau modul, pilih dan ketik "info", jalankan perintah berikut:

gunakan exploit / windows / ssh / putty_msg_debugmaklumat

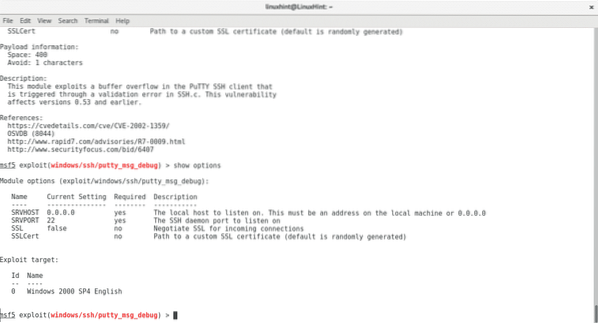

Maklumat arahan akan memberikan maklumat mengenai eksploitasi dan cara menggunakannya, selain itu anda dapat menjalankan perintah “menunjukkan pilihan", Yang hanya akan menunjukkan arahan penggunaan, jalankan:

menunjukkan pilihan

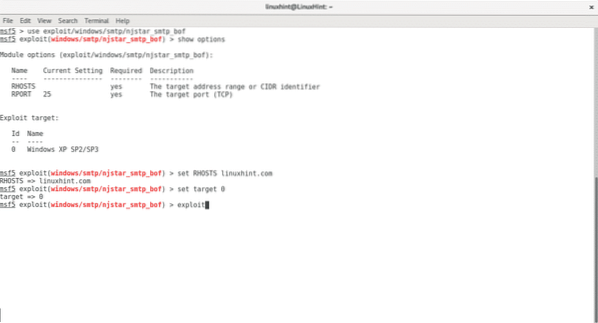

Jenis belakang dan pilih eksploitasi jarak jauh, jalankan:

gunakan exploit / windows / smtp / njstar_smtp_bofmenunjukkan pilihan

tetapkan linuxhint RHOSTS.com

tetapkan sasaran 0

mengeksploitasi

Gunakan arahan set seperti dalam gambar untuk menentukan host jarak jauh (RHOSTS), host tempatan (LOCALHOSTS) dan sasaran, setiap eksploitasi dan modul mempunyai keperluan maklumat yang berbeza.

Jenis jalan keluar untuk meninggalkan program mendapatkan terminal kembali.

Jelas eksploitasi tidak akan berfungsi kerana kita tidak menyasarkan pelayan yang rentan, tetapi itulah cara metasploit berfungsi untuk melakukan serangan. Dengan mengikuti langkah-langkah di atas, anda dapat memahami bagaimana perintah asas digunakan.

Anda juga boleh menggabungkan Metasploit dengan pengimbas kerentanan seperti OpenVas, Nessus, Nexpose dan Nmap. Cukup eksport hasil carian semula pengimbas ini sebagai XML dan jenis Metasploit

db_import reporttoimport.XMLTaip “tuan rumah"Dan anda akan melihat hos laporan dimuat ke metasploit.

Tutorial ini adalah pengenalan pertama untuk penggunaan konsol Metasploit dan ini adalah arahan asas. Saya harap anda berguna untuk memulakan dengan perisian yang kuat ini.

Terus ikuti LinuxHint untuk mendapatkan lebih banyak petua dan kemas kini mengenai Linux.

Phenquestions

Phenquestions