Kaedah yang berbeza untuk Melindungi SSH Server

Semua tetapan konfigurasi SSH pelayan boleh dilakukan dengan mengubahsuai ssh_config fail. Fail konfigurasi ini dapat dibaca dengan mengetik perintah berikut di Terminal.

[dilindungi e-mel]: ~ $ cat / etc / ssh / ssh_configCATATAN: Sebelum mengedit fail ini, Anda mesti mempunyai hak root.

Sekarang kita membincangkan pelbagai cara untuk selamat SSH pelayan. Berikut adalah beberapa kaedah yang boleh kita gunakan untuk menjadikannya SSH pelayan lebih selamat

- Dengan menukar Lalai SSH Pelabuhan

- Menggunakan Kata Laluan yang Kuat

- Menggunakan Kunci Awam

- Membolehkan IP tunggal masuk

- Melumpuhkan Kata Laluan Kosong

- Menggunakan Protokol 2 untuk SSH Pelayan

- Dengan Melumpuhkan Pemajuan X11

- Menetapkan Waktu Henti Menganggur

- Menetapkan Percubaan Kata Laluan Terhad

Sekarang kita membincangkan semua kaedah ini satu persatu.

Dengan Menukar Port SSH Lalai

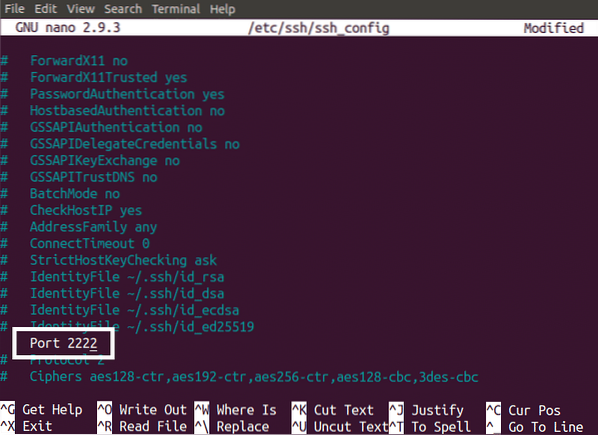

Seperti yang dijelaskan sebelumnya, secara lalai SSH menggunakan Port 22 untuk komunikasi. Lebih mudah bagi penggodam untuk menggodam data anda jika mereka tahu port mana yang digunakan untuk komunikasi. Anda boleh melindungi pelayan anda dengan menukar lalai SSH pelabuhan. Untuk menukar SSH pelabuhan, buka sshd_config fail menggunakan editor nano dengan menjalankan perintah berikut di Terminal.

[dilindungi e-mel]: ~ $ nano / etc / ssh / ssh_configCari garis di mana nombor port disebut dalam fail ini dan hapus # tanda sebelum "Pelabuhan 22" dan ubah nombor port ke port yang anda inginkan dan simpan failnya.

Menggunakan Kata Laluan yang Kuat

Sebilangan besar Pelayan diretas kerana kata laluan yang lemah. Kata laluan yang lemah lebih senang digodam oleh penggodam. Kata laluan yang kuat dapat menjadikan pelayan anda lebih selamat. Berikut adalah petua untuk kata laluan yang kuat

- Gunakan gabungan huruf besar dan huruf kecil

- Gunakan nombor dalam kata laluan anda

- Gunakan kata laluan yang panjang

- Gunakan watak khas dalam kata laluan anda

- Jangan sekali-kali menggunakan nama atau tarikh lahir anda sebagai kata laluan

Menggunakan Kunci Awam untuk Melindungi Pelayan SSH

Kami boleh log masuk ke kami SSH pelayan menggunakan dua cara. Yang satu menggunakan Kata Laluan dan yang lain menggunakan Kunci Awam. Menggunakan kunci awam untuk log masuk jauh lebih selamat daripada menggunakan kata laluan untuk log masuk SSH pelayan.

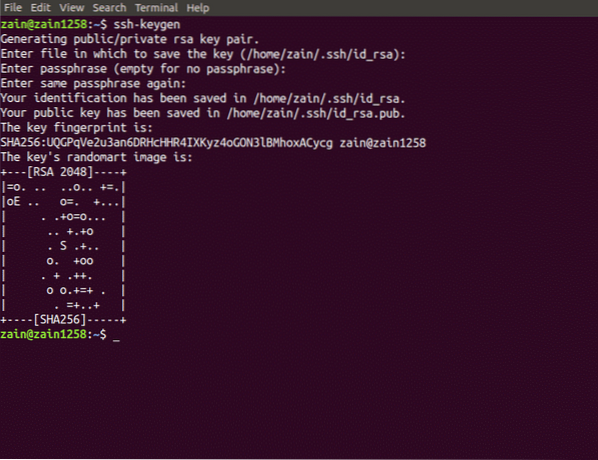

Kekunci boleh dihasilkan dengan menjalankan perintah berikut di Terminal

[dilindungi e-mel]: ~ $ ssh-keygenApabila anda menjalankan perintah di atas, Ini akan meminta anda memasukkan jalan untuk kunci peribadi dan awam anda. Kunci peribadi akan disimpan oleh "Id_rsa" nama dan kunci awam akan disimpan oleh “Id_rsa.pub ” nama. Secara lalai, kunci akan disimpan di direktori berikut

/ rumah / nama pengguna /.ssh /

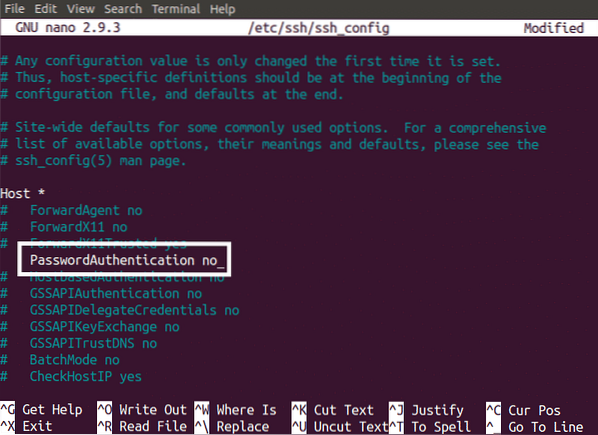

Setelah membuat kunci awam gunakan kekunci ini untuk mengkonfigurasi SSH log masuk dengan kunci. Setelah memastikan bahawa kunci berfungsi untuk masuk ke dalam anda SSH pelayan, sekarang lumpuhkan log masuk berdasarkan kata laluan. Ini boleh dilakukan dengan menyunting kami ssh_config fail. Buka fail di editor yang anda mahukan. Sekarang keluarkan # sebelum ini "Pengesahan Kata Laluan ya" dan gantikannya dengan

Pengesahan Kata Laluan No

Sekarang anda SSH pelayan hanya dapat diakses dengan kunci awam dan akses melalui kata laluan telah dilumpuhkan

Membolehkan IP Tunggal log masuk

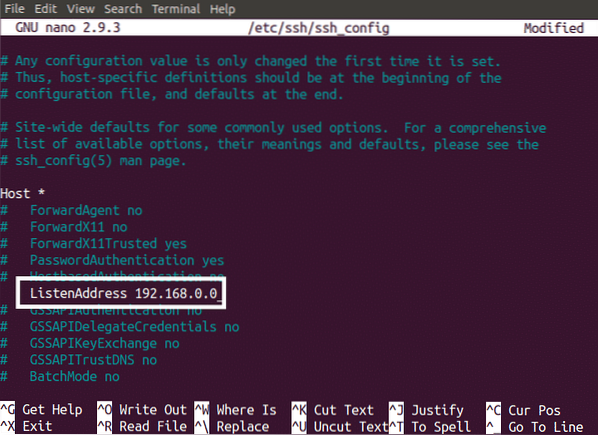

Secara lalai anda boleh SSH ke pelayan anda dari mana-mana alamat IP. Pelayan dapat dibuat lebih selamat dengan membenarkan satu IP mengakses pelayan anda. Ini dapat dilakukan dengan menambahkan baris berikut di anda ssh_config fail.

Dengarkan Alamat 192.168.0.0Ini akan menyekat semua IP untuk masuk ke dalam anda SSH pelayan selain dari IP yang Dimasukkan (i.e. 192.168.0.0).

CATATAN: Masukkan IP mesin anda di tempat “192.168.0.0 ".

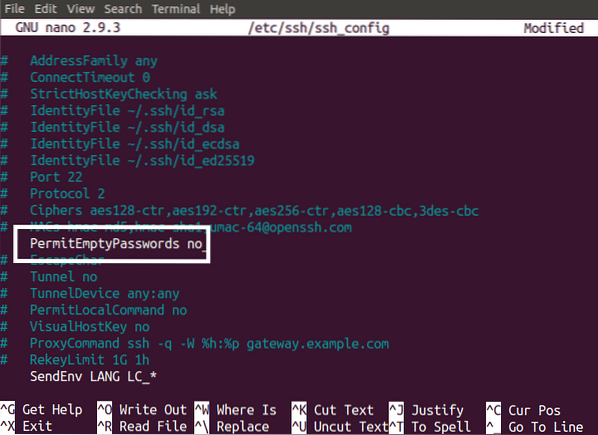

Melumpuhkan Kata Laluan Kosong

Jangan sekali-kali membenarkan masuk SSH Pelayan dengan kata laluan kosong. Sekiranya kata laluan kosong dibolehkan, pelayan anda lebih cenderung diserang oleh penyerang brute force. Untuk melumpuhkan Log masuk kata laluan kosong, buka ssh_config fail dan buat perubahan berikut

PermitEmptyPasswords No

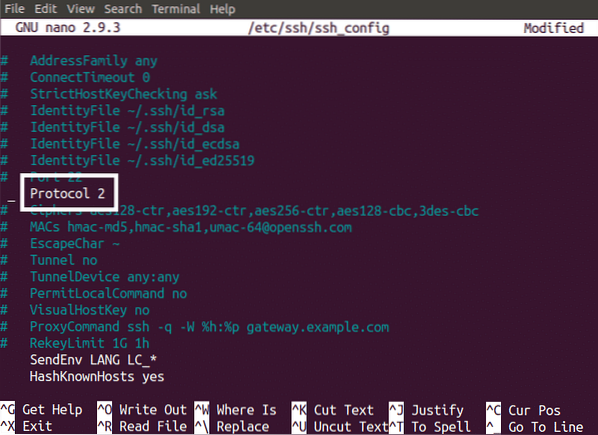

Menggunakan Protokol 2 untuk Pelayan SSH

Protokol sebelumnya digunakan untuk SSH ialah SSH 1. Secara lalai protokol ditetapkan ke SSH 2 tetapi jika tidak ditetapkan ke SSH 2, anda mesti mengubahnya menjadi SSH 2. Protokol SSH 1 mempunyai beberapa masalah yang berkaitan dengan keselamatan dan masalah ini telah diperbaiki dalam protokol SSH 2. Untuk menukarnya, edit ssh_config fail seperti gambar di bawah

Protokol 2

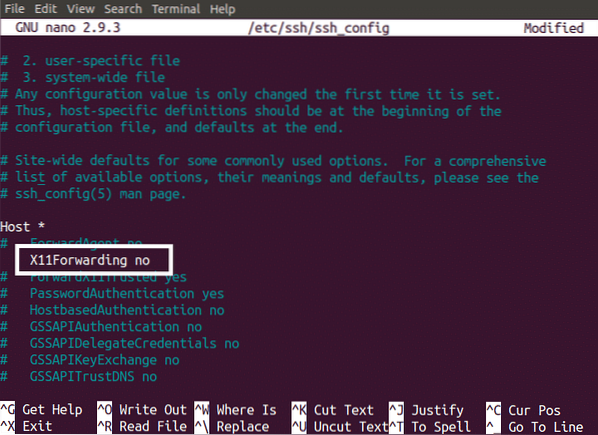

Dengan Melumpuhkan Pemajuan X11

Ciri Penerusan X11 memberikan Antaramuka Pengguna Grafik (GUI) anda SSH pelayan kepada pengguna jauh. Sekiranya Penerusan X11 tidak dilumpuhkan, maka mana-mana penggodam, yang telah menggodam sesi SSH anda, dapat dengan mudah mencari semua data di pelayan anda. Anda boleh mengelakkannya dengan melumpuhkan X11 Forwarding. Ini boleh dilakukan dengan menukar ssh_config fail seperti gambar di bawah

X11Meneruskan no

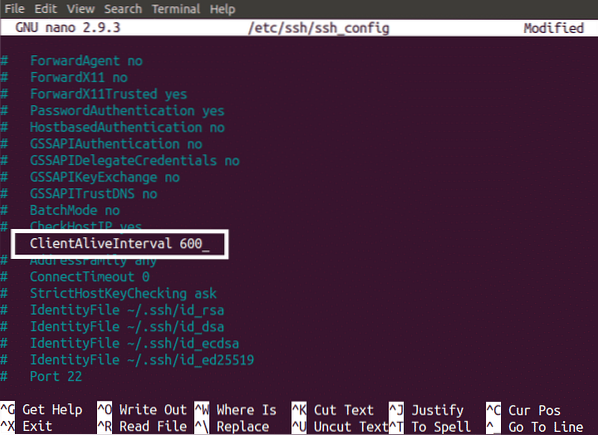

Menetapkan Waktu Henti Menganggur

Waktu tunggu terbiar bermaksud, jika anda tidak melakukan aktiviti dalam aktiviti anda SSH pelayan untuk selang waktu tertentu, anda akan keluar dari pelayan anda secara automatik

Kami dapat meningkatkan langkah keselamatan untuk kami SSH pelayan dengan menetapkan masa tamat masa terbiar. Contohnya anda SSH pelayan anda dan setelah beberapa ketika anda sibuk melakukan beberapa tugas lain dan lupa untuk keluar dari sesi anda. Ini adalah risiko keselamatan yang sangat tinggi untuk anda SSH pelayan. Masalah keselamatan ini dapat diatasi dengan menetapkan waktu tunggu yang tidak berfungsi. Waktu tunggu terbiar dapat diatur dengan mengubah kita ssh_config fail seperti gambar di bawah

KlienAliveInterval 600Dengan menetapkan waktu tunggu tidak aktif ke 600, sambungan SSH akan terputus setelah 600 saat (10 minit) tidak ada aktiviti.

Menetapkan Percubaan Kata Laluan Terhad

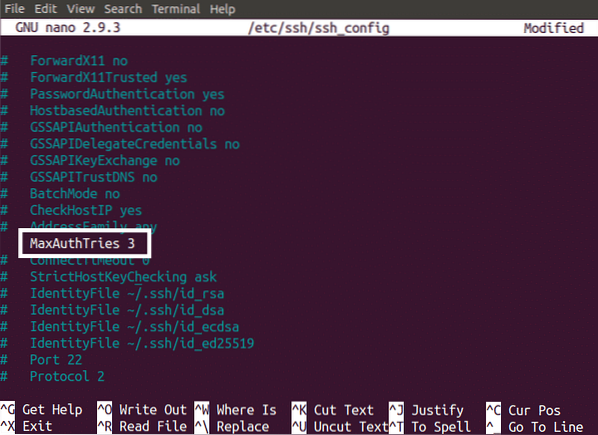

Kita juga boleh membuat SSH pelayan selamat dengan menetapkan bilangan percubaan kata laluan tertentu. Ini sangat berguna untuk menyerang penyerang brute force. Kita boleh menetapkan had untuk percubaan kata laluan dengan menukar ssh_config fail.

MaxAuthTries 3

Memulakan semula Perkhidmatan SSH

Banyak kaedah di atas perlu dimulakan semula SSH perkhidmatan setelah menggunakannya. Kita boleh memulakan semula SSH perkhidmatan dengan menaip arahan berikut di Terminal

[dilindungi e-mel]: ~ $ ssh mulakan semula perkhidmatanKesimpulannya

Setelah menerapkan perubahan di atas pada anda SSH pelayan, sekarang pelayan anda jauh lebih selamat daripada sebelumnya dan tidak mudah bagi penyerang brute force untuk menggodam anda SSH pelayan.

Phenquestions

Phenquestions