- Pengenalan kepada Nmap Idle Scan

- Mencari peranti zombie

- Menjalankan Imbasan Nmap Idle

- Kesimpulannya

- Artikel berkaitan

Pengenalan kepada Nmap Idle Scan

Dua tutorial terakhir yang diterbitkan di LinuxHint mengenai Nmap difokuskan pada kaedah imbasan tersembunyi termasuk imbasan SYN, NULL dan imbasan Xmas. Walaupun kaedah ini mudah dikesan oleh firewall dan Intrusion Detection Systems, kaedah ini merupakan kaedah yang sukar untuk belajar sedikit sebanyak mengenai Model Internet atau Suite Protokol Internet, bacaan ini juga mesti dilakukan sebelum mempelajari teori di sebalik Idle Scan, tetapi tidak harus belajar bagaimana menerapkannya secara praktikal.

Idle Scan yang dijelaskan dalam tutorial ini adalah teknik yang lebih canggih dengan menggunakan perisai (disebut Zombie) antara penyerang dan sasaran, jika imbasan dikesan oleh sistem pertahanan (firewall atau IDS) ia akan menyalahkan alat perantaraan (zombie) sebaliknya daripada komputer penyerang.

Serangan pada dasarnya terdiri dari penempaan perisai atau alat perantaraan. Penting untuk mengetengahkan langkah yang paling penting dalam serangan jenis ini bukanlah dengan melakukan serangan terhadap sasaran tetapi untuk mencari alat zombie. Artikel ini tidak akan menumpukan pada kaedah pertahanan, kerana teknik pertahanan terhadap serangan ini dapat anda akses secara percuma ke bahagian yang berkaitan dalam buku Pencegahan Pencerobohan dan Respons Aktif: Menyebarkan Jaringan dan Host IPS.

Selain aspek Internet Protocol Suite yang dijelaskan di Nmap Basics, Nmap Stealth Scan dan Xmas Scan untuk memahami bagaimana Idle Scan berfungsi, anda mesti tahu apa itu ID IP. Setiap datagram TCP yang dihantar mempunyai ID sementara yang unik yang membolehkan pemecahan dan pemasangan semula paket terpecah posterior berdasarkan ID tersebut, yang disebut IP ID. ID IP akan bertambah secara bertahap sesuai dengan jumlah paket yang dikirimkan, oleh itu berdasarkan nombor ID IP anda dapat mengetahui jumlah paket yang dikirimkan oleh suatu perangkat.

Apabila anda menghantar paket SYN / ACK yang tidak diminta, respons akan menjadi paket RST untuk menetapkan semula sambungan, paket RST ini akan mengandungi nombor ID IP. Sekiranya pertama kali anda menghantar paket SYN / ACK yang tidak diminta ke peranti zombie, ia akan bertindak balas dengan paket RST yang menunjukkan ID IPnya, langkah kedua adalah memalsukan ID IP ini untuk menghantar paket SYN palsu ke sasaran, menjadikannya percaya kepada anda adakah Zombie, sasaran akan memberi tindak balas (atau tidak) kepada zombie, pada langkah ketiga anda mengirim SYN / ACK baru ke zombie untuk mendapatkan paket RST sekali lagi untuk menganalisis kenaikan ID IP.

Buka port:

| LANGKAH 1 Hantarkan SYN / ACK yang tidak diminta ke peranti zombie untuk mendapatkan paket RST yang menunjukkan ID IP zombie. | LANGKAH 2 Kirim paket SYN palsu yang diposisikan sebagai zombie, menjadikan sasaran untuk memberi respons SYN / ACK yang tidak diminta kepada zombie, menjadikannya menjawab RST baru yang dikemas kini. | LANGKAH 3 Kirim SYN / ACK yang tidak diminta ke zombie untuk menerima paket RST untuk menganalisis ID IP baru yang dikemas kini. |

|  |  |

Sekiranya port sasaran terbuka, ia akan menjawab peranti zombie dengan paket SYN / ACK yang mendorong zombie untuk menjawab dengan paket RST meningkatkan ID IPnya. Kemudian, apabila penyerang menghantar SYN / ACK lagi ke zombie, ID IP akan meningkat +2 seperti yang ditunjukkan dalam jadual di atas.

Sekiranya port ditutup, sasaran tidak akan menghantar paket SYN / ACK ke zombie tetapi RST dan ID IPnya akan tetap sama, apabila penyerang menghantar ACK / SYN baru ke zombie untuk memeriksa ID IPnya, ia akan ditingkatkan hanya +1 (kerana ACK / SYN yang dihantar oleh zombie, tanpa kenaikan dengan diprovokasi oleh sasaran). Lihat jadual di bawah.

Pelabuhan tertutup:

| LANGKAH 1 Sama seperti di atas | LANGKAH 2 Dalam kes ini, sasaran menjawab zombie dengan paket RST dan bukannya SYN / ACK, mencegah zombie daripada menghantar RST yang boleh meningkatkan ID IP-nya. | LANGKAH 2 Penyerang menghantar SYN / ACK dan jawapan zombie dengan hanya peningkatan yang dibuat ketika berinteraksi dengan penyerang dan bukan dengan sasaran. |

|  |  |

Apabila port disaring, sasaran tidak akan menjawab sama sekali, ID IP juga akan tetap sama kerana tidak ada tindak balas RST yang akan dibuat dan ketika penyerang mengirim SYN / ACK baru ke zombie untuk menganalisis ID IP hasilnya akan sama seperti dengan port tertutup. Berbeza dengan imbasan SYN, ACK dan Xmas yang tidak dapat membezakan antara port terbuka dan yang disaring tertentu, serangan ini tidak dapat membezakan antara port yang ditutup dan yang disaring. Lihat jadual di bawah.

Port yang ditapis:

| LANGKAH 1 Sama seperti di atas | LANGKAH 2 Dalam kes ini tidak ada jawapan dari sasaran yang menghalang zombie daripada menghantar RST yang boleh meningkatkan ID IP-nya. | LANGKAH 3 Sama seperti di atas |

|  |  |

Mencari peranti zombie

Nmap NSE (Nmap Scripting Engine) menyediakan skrip IPIDSEQ untuk mengesan peranti zombie yang rentan. Dalam contoh berikut, skrip digunakan untuk mengimbas port 80 sasaran 1000 rawak untuk mencari host yang rentan, host rentan diklasifikasikan sebagai Tambahan atau kenaikan sedikit endian. Contoh tambahan penggunaan NSE, walaupun tidak berkaitan dengan Idle Scan dijelaskan dan ditunjukkan di Cara mengimbas perkhidmatan dan kerentanan dengan Nmap dan Menggunakan skrip nmap: Nmap banner ambil.

Contoh IPIDSEQ untuk mencari calon zombie secara rawak:

nmap -p80 --skrip ipidseq -iR 1000

Seperti yang anda lihat terdapat beberapa host calon zombie yang rentan TETAPI semuanya positif positif. Langkah paling sukar ketika melakukan imbasan Idle adalah mencari alat zombie yang rentan, sukar kerana banyak sebab:

- Banyak ISP menyekat imbasan jenis ini.

- Sebilangan besar Sistem Operasi memberikan ID IP secara rawak

- Firewall dan honeypots yang dikonfigurasikan dengan baik boleh kembali positif positif.

Dalam kes seperti ini ketika cuba melakukan imbasan Idle, anda akan mendapat ralat berikut:

"... tidak dapat digunakan kerana belum mengembalikan sebarang siasatan kami - mungkin ia sudah habis atau tembok api.

PENUTUP!"

Sekiranya anda bernasib baik dalam langkah ini, anda akan menemui sistem Windows lama, sistem kamera IP lama atau pencetak rangkaian lama, contoh terakhir ini disyorkan oleh buku Nmap.

Semasa mencari zombi yang rentan, anda mungkin ingin melebihi Nmap dan melaksanakan alat tambahan seperti Shodan dan pengimbas yang lebih pantas. Anda juga boleh menjalankan imbasan rawak yang mengesan versi untuk mencari kemungkinan sistem yang rentan.

Menjalankan Imbasan Nmap Idle

Perhatikan contoh berikut tidak dikembangkan dalam senario sebenar. Untuk tutorial ini, zombie Windows 98 disiapkan melalui VirtualBox yang menjadi sasaran Metasploitable juga di bawah VirtualBox.

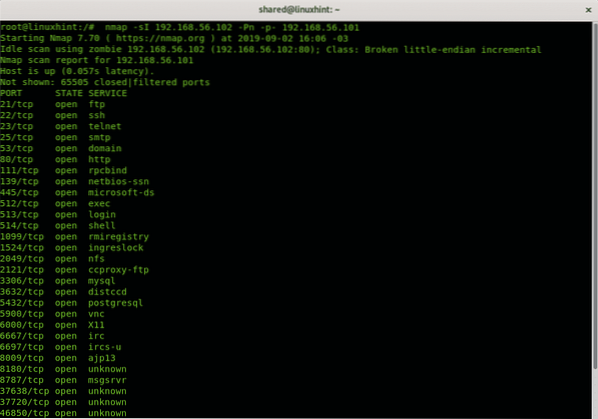

Contoh berikut melangkau penemuan host dan memerintahkan Imbas Idle menggunakan IP 192.168.56.102 sebagai peranti zombie untuk mengimbas port 80.21.22 dan 443 dari sasaran 192.168.56.101.

nmap -Pn -sI 192.168.56.102 -p80,21,22,443 192.168.56.101

Di mana:

nmap: memanggil program

-Pn: melangkau penemuan hos.

-sI: Imbas Idle

192.168.56.102: Windows 98 zombie.

-p80,21,22,443: memerintahkan untuk mengimbas port yang disebutkan.

192.68.56.101: adalah sasaran Metasploitable.

Dalam contoh berikut hanya pilihan yang menentukan port diubah untuk -p- memerintahkan Nmap untuk mengimbas 1000 port yang paling biasa.

nmap -sI 192.168.56.102 -Pn -p- 192.168.56.101

Kesimpulannya

Pada masa lalu, kelebihan terbesar dari Idle Scan ialah kedua-duanya tetap tidak dikenali dan memalsukan identiti peranti yang tidak difilter atau dipercayai oleh sistem pertahanan, kedua-dua penggunaan kelihatan usang kerana kesukaran untuk mencari zombie yang rentan , mungkin, tentu saja). Tinggal tanpa nama menggunakan perisai akan lebih praktikal dengan menggunakan rangkaian awam, sementara firewall atau IDS tidak mungkin digabungkan dengan sistem lama dan rentan sebagai dipercayai.

Saya harap anda dapati tutorial ini mengenai Nmap Idle Scan berguna. Terus ikuti LinuxHint untuk mendapatkan lebih banyak petua dan kemas kini mengenai Linux dan rangkaian.

Artikel berkaitan:

- Cara mengimbas perkhidmatan dan kerentanan dengan Nmap

- Imbasan Steam Nmap

- Jejak dengan Nmap

- Menggunakan skrip nmap: Ambil sepanduk Nmap

- pengimbasan rangkaian nmap

- nmap ping sapu

- bendera nmap dan apa yang mereka lakukan

- Iptables untuk pemula

Phenquestions

Phenquestions