Penggodam mahu tidak dikenali dan sukar dikesan semasa melakukan kerja mereka. Alat boleh digunakan untuk menyembunyikan identiti penggodam agar tidak terdedah. VPN (Virtual Private Network), Proxyservers dan RDP (Remote Desktop Protocol) adalah beberapa alat untuk menjaga identiti mereka.

Untuk melakukan ujian penetrasi tanpa nama dan mengurangkan kemungkinan pengesanan identiti, penggodam perlu menggunakan mesin perantara yang alamat IPnya akan ditinggalkan di sistem sasaran. Ini boleh dilakukan dengan menggunakan proksi. Proksi atau pelayan proksi adalah komputer khusus atau sistem perisian yang berjalan di komputer yang bertindak sebagai perantara antara peranti akhir, seperti komputer dan pelayan lain yang pelanggan meminta perkhidmatan dari. Dengan menyambung ke Internet melalui proksi, alamat IP pelanggan tidak akan ditunjukkan melainkan IP pelayan proksi. ia dapat memberikan pelanggan lebih banyak privasi, jika hanya berhubung terus ke Internet.

Dalam artikel ini, saya akan membincangkan mengenai perkhidmatan tanpa nama terbina dalam Kali Linux dan atau sistem berasaskan ujian penembusan yang lain, itu adalah Proksi.

CIRI-CIRI PROXYCHAINS

- Sokong pelayan proksi SOCKS5, SOCKS4, dan HTTP CONNECT.

- Rangkaian proksi boleh dicampur dengan jenis proksi yang berbeza dalam senarai

- Proksi rantai juga menyokong segala jenis kaedah pilihan rantai, seperti: rawak, yang mengambil proksi rawak dalam senarai yang disimpan dalam fail konfigurasi, atau proksi rantai dalam senarai pesanan yang tepat, proksi yang berbeza dipisahkan oleh baris baru dalam fail. Terdapat juga pilihan dinamik, yang membolehkan rantai Proksi melalui proksi siaran langsung, ia akan mengecualikan proksi yang mati atau tidak dapat dijangkau, pilihan dinamik yang sering disebut pilihan pintar.

- Rangkaian proksi boleh digunakan dengan pelayan, seperti squid, sendmail, dll.

- Proxychains mampu melakukan penyelesaian DNS melalui proksi.

- Proksi boleh mengendalikan sebarang aplikasi klien TCP, iaitu., nmap, telnet.

SINTAX PROXYCHAINS

Daripada menjalankan alat uji penembusan, atau membuat banyak permintaan ke sasaran mana pun secara langsung menggunakan IP kami, kami membiarkan membiarkan Proksi menutup dan menangani pekerjaan. Tambahkan perintah "proxychains" untuk setiap pekerjaan, itu bermaksud kami mengaktifkan perkhidmatan Proxychains. Sebagai contoh, kami ingin mengimbas hos yang tersedia dan portnya di rangkaian kami menggunakan Nmap menggunakan Rangkaian Proksi yang seharusnya kelihatan seperti ini:

proxychains nmap 192.168.1.1/24

Mari luangkan masa sebentar untuk memecahkan sintaks di atas:

- rantaian proksi : beritahu mesin kami untuk menjalankan perkhidmatan proksi

- nmap : rantai proksi pekerjaan apa yang akan dilindungi

- 192.168.1.1/24 atau sebarang hujah diperlukan oleh pekerjaan atau alat tertentu, dalam hal ini julat imbasan kami diperlukan oleh Nmap untuk menjalankan imbasan.

Selesaikan, sintaksnya mudah, kerana ia hanya menambah rantai proksi pada permulaan setiap perintah. Selebihnya selepas perintah proksi adalah tugas dan hujahnya.

CARA MENGGUNAKAN PROXYCHAINS

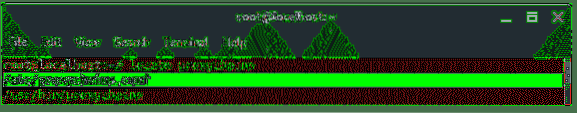

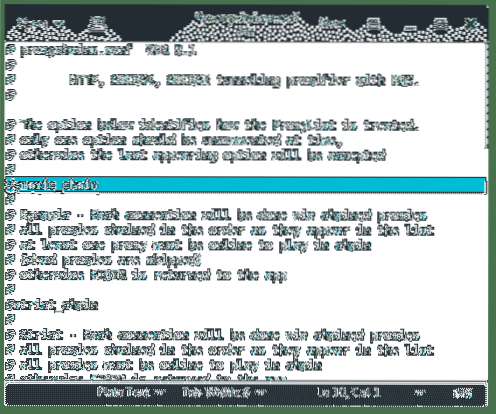

Sebelum menggunakan proxychains, kita perlu menyediakan fail konfigurasi proxychains. Kami juga memerlukan senarai pelayan proksi. Fail konfigurasi proksi terletak di / etc / proksi.pengesahan

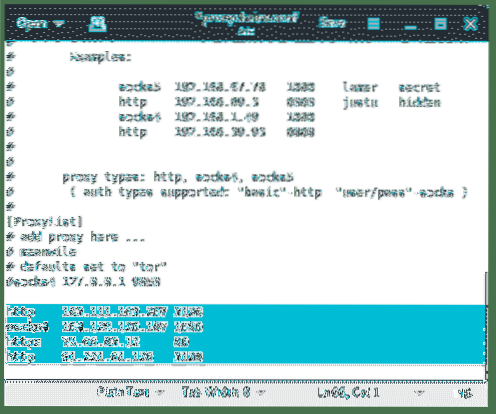

Buka rantaian proksi.pengesahan failkan dalam editor teks yang anda mahukan dan sediakan beberapa konfigurasi. Tatal ke bawah sehingga anda sampai di bahagian bawah, di hujung fail anda akan dapati:

[ProxyList] # tambahkan proksi di sini… # meanwile # lalai ditetapkan & amp; amp; amp; quot; tor& amp; amp; amp; quot; stoking4 127.0.0.1 9050

Secara lalai proksi langsung menghantar lalu lintas terlebih dahulu melalui hos kami di 127.0.0.1 pada port 9050 (konfigurasi Tor lalai). Sekiranya anda menggunakan Tor, biarkan seperti sedia ada. Sekiranya anda tidak menggunakan Tor, anda perlu mengulas baris ini.

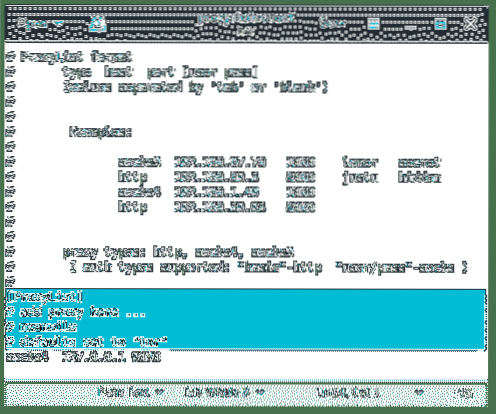

Sekarang, kita perlu menambahkan lebih banyak proksi. Terdapat pelayan proksi percuma di Internet, anda mungkin melihatnya di Google atau mengklik pautan ini Di sini saya menggunakan perkhidmatan proksi percuma NordVPN, kerana ia mempunyai maklumat yang sangat terperinci di laman web mereka seperti yang anda lihat di bawah.

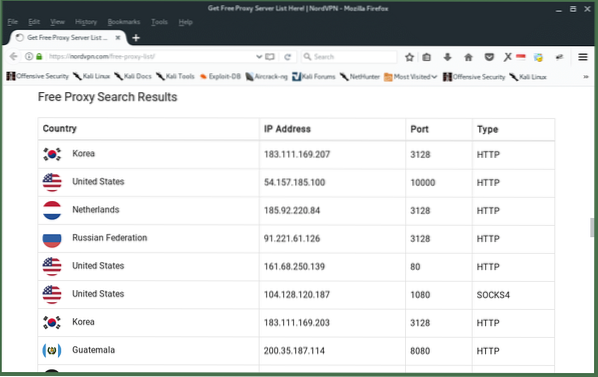

Komen proksi lalai untuk Tor jika anda tidak menggunakan Tor kemudian tambahkan proksi pada fail konfigurasi Proksi, kemudian simpan. kelihatan seperti ini:

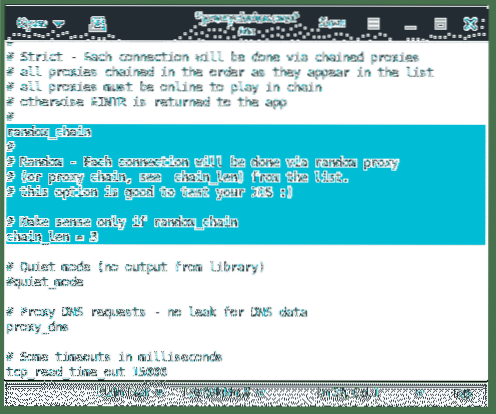

DYNAMIC_CHAIN VS RANDOM_CHAIN

Rantai dinamik akan membolehkan kami menjalankan trafik kami melalui setiap proksi dalam senarai kami, dan jika salah satu proksi tergendala atau tidak bertindak balas, proksi yang mati dilangkau, secara automatik akan pergi ke proksi seterusnya dalam senarai tanpa membuang ralat. Setiap sambungan akan dilakukan melalui proksi yang dirantai. Semua proksi akan dirantai mengikut urutan seperti yang terdapat dalam senarai. Mengaktifkan rantai dinamik membolehkan lebih banyak nama dan pengalaman penggodaman tanpa masalah. Untuk mengaktifkan rantai dinamik, dalam fail konfigurasi, gariskan "rantai_ dinamik".

Rantai rawak akan membolehkan rantai proksi memilih alamat IP secara rawak dari senarai kami dan setiap kali kami menggunakan rantai proksi, rantai proksi akan kelihatan berbeza dengan sasaran, menjadikannya lebih sukar untuk mengesan lalu lintas kami dari sumbernya.

Untuk mengaktifkan komen rantai rawak keluar "rantai dinamik" dan "rantai rawak". Oleh kerana kami hanya dapat menggunakan salah satu pilihan ini dalam satu masa, pastikan anda memberi komen mengenai pilihan lain di bahagian ini sebelum menggunakan rantai proksi.

Anda juga mungkin ingin melepaskan baris dengan "chain_len". Pilihan ini akan menentukan berapa banyak alamat IP dalam rantai anda yang akan digunakan dalam membuat rantai proksi rawak anda.

Baiklah, sekarang anda tahu bagaimana penggodam menggunakan rantai proksi untuk menutup identiti mereka dan tetap tidak dikenali tanpa perlu risau dikesan oleh IDS sasaran atau penyiasat forensik.

Phenquestions

Phenquestions