Salah satu aspek yang membezakan Nikto yang memisahkannya dari pengimbas lain dan mengesahkannya sebagai pentester adalah bahawa ia tidak dapat digunakan secara diam-diam. Oleh itu penyalahgunaan blackhat mudah dikesan. Dan ini sangat beruntung bagi kami, kerana sebaliknya Nikto adalah juggernaut yang jauh melebihi alternatifnya ketika melakukan imbasan web.

Tidak seperti pengimbas web lain, di mana maklumat tersebut disajikan dalam format yang rumit, dan hampir tidak dapat dipahami, Nikto dengan jelas menarik perhatian setiap kelemahan dan dalam rancangan pertama laporan yang dikemukakannya. Inilah sebabnya mengapa ia sering dianggap sebagai standard industri di antara beberapa komuniti putih di seluruh dunia.

Mari lihat bagaimana kita dapat menyiapkan dan memulakan ujian pen dengan Nikto.

1-Menetapkan Nikto

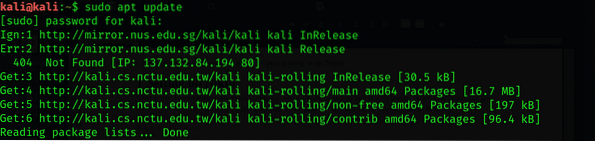

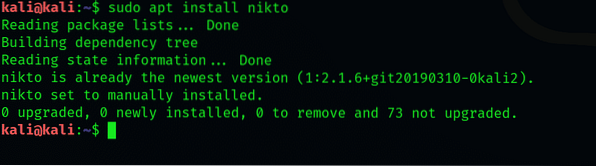

Periksa kategori analisis kerentanan dalam Kali Linux untuk melihat apakah ada; jika tidak, anda boleh mendapatkan Nikto dari GitHubnya kerana ia adalah sumber terbuka atau menggunakan perintah pemasangan apt di Kali Linux:

$ sudo apt kemas kini

Pengguna Mac boleh menggunakan Homebrew untuk memasang Nikto:

$ brew pasang nikto2-Bermula

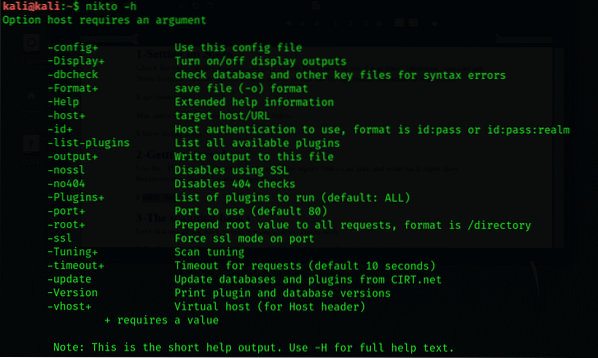

Gunakan -Bantuan untuk melihat panduan terperinci mengenai semua input yang boleh diambil oleh Nikto dan apa yang dilakukan oleh setiap input. Disyorkan untuk mereka yang baru mengenali ini.

$ nikto -membantu

3-Asas pengimbasan

Mari kita bincangkan semua sintaks asas yang boleh kita ajarkan kepada Nikto.

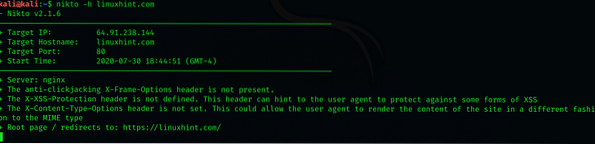

Ganti IP lalai atau nama hos dengan nama hos pilihan anda:

$ nikto -h linuxhint.com

Kita boleh melakukan imbasan asas untuk mencari port43 dan SSL, yang banyak digunakan di laman web HTTP. Walaupun Nikto tidak memerlukan anda untuk menentukan jenisnya, penentuan membantu Nikto menjimatkan masa dengan mengimbas.

Ke tentukan laman web SSL, gunakan sintaks berikut

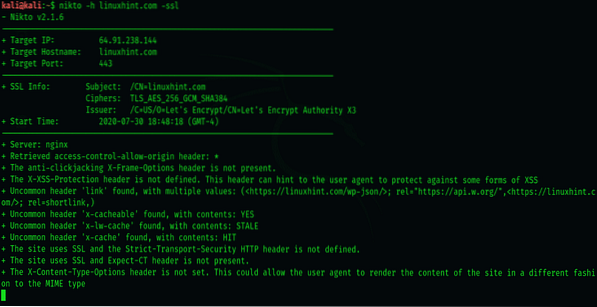

$ nikto -h linuxhint.com -ssl

Laman web SSL 4-Scanning dengan Nikto

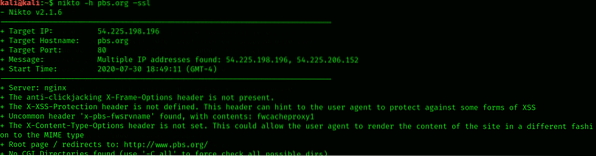

Di sini, kami mengimbas pbs.org untuk demonstrasi. Kami juga akan belajar di bahagian ini mengenai pelbagai maklumat yang dilaporkan oleh Nikto setelah selesai dengan pengimbasan. Untuk memulakan pengimbasan, ketik:

$ nikto -h pbs.org -ssl

Kami telah melakukan imbasan cepat pbs.org

Setelah menyambung ke port 443, ia memaparkan beberapa maklumat mengenai cipher yang dapat kita periksa. Maklumat di sini tidak begitu relevan dengan apa yang cuba kami lakukan, jadi kami akan terus melakukan imbasan yang lebih terperinci.

5-Mengimbas alamat IP

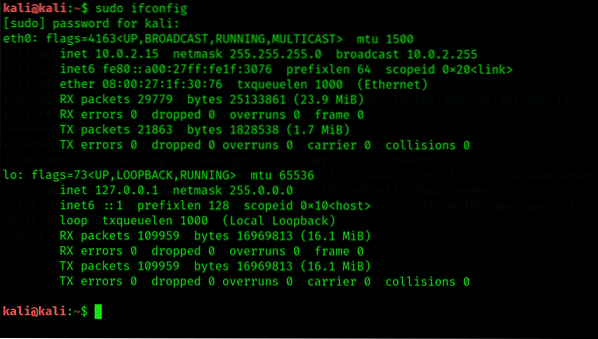

Nikto juga dapat digunakan di rangkaian tempatan untuk mencari pelayan terbenam. Untuk melakukan itu, kita perlu mengetahui alamat IP kita. Taipkan berikut di terminal arahan untuk melihat alamat IP penggunaan mesin tempatan anda.

$ sudo ifconfig

Alamat IP yang kami perlukan adalah alamat yang diikuti dengan 'inet', jadi catatlah. Anda boleh menyelesaikan rangkaian anda dengan menjalankan ipcalc di atasnya, yang anda boleh muat turun dan pasang dengan mudah dengan memasang ipcalc jika anda belum memasangnya.

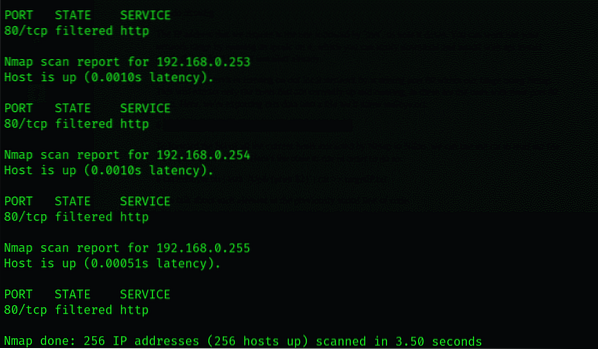

Mari mengimbas perkhidmatan yang dijalankan di rangkaian tempatan kami dengan mengimbas port 80 dalam jangkauan kami menggunakan Nmap. Ini hanya akan mengekstrak hos yang sedang berjalan dan sedang berjalan, kerana ini adalah host dengan port 80 mereka terbuka. Di sini, kami mengeksport data ini ke dalam fail yang akan kami namakan nullbye.txt:

$ sudo nmap -p 80 192.168.0.0/24 -oG linuxhint.txt

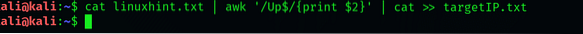

Untuk meneruskan senarai semua host semasa yang diekstrak oleh Nmap ke Nikto, kami dapat menggunakan kucing untuk membaca fail yang kami eksportkan maklumatnya ke. Inilah kod yang boleh dijalankan untuk melakukannya:

$ cat linuxhint.txt | awk '/ Naik $ / cetak $ 2' | kucing >> targetIP.txt

Mari kita bincangkan setiap elemen dalam baris kod yang dinyatakan sebelumnya.

awk- mencari corak dalam fail yang disasarkan yang mengikuti 'cat' dalam sintaks

Ke atas- mengenai hakikat bahawa tuan rumah ada

Cetak $ 2- bermaksud anda mengarahkan untuk mencetak perkataan kedua di setiap baris .fail txt

sasaranIP.txt hanyalah fail yang kami kirimkan data kami, yang mana dalam kes anda, anda boleh menamakannya mengikut keinginan anda.

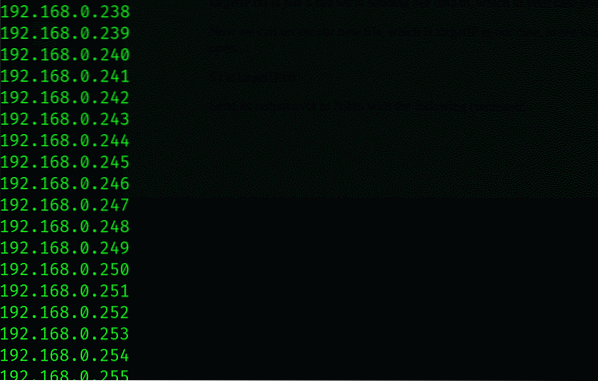

Sekarang kita dapat mengakses fail baru kita, yang merupakan targetIP dalam kes kita, untuk melihat alamat IP yang dibuka oleh port 80.

$ kucing sasaranIP.txt

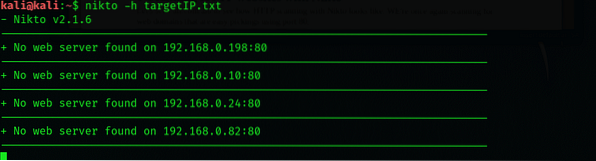

Hantarkan hasilnya ke Nikto dengan arahan berikut:

$ nikto -h targetIP.txt

Perhatikan bagaimana hasilnya serupa di sini jika dibandingkan dengan hasil yang kami terima dalam pengimbasan web SSL.

6-Mengimbas laman web HTTP dengan Nikto

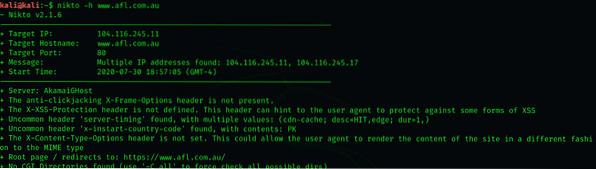

Mari kita imbas afl.com.alu untuk melihat bagaimana pengimbasan HTTP dengan Nikto. KAMI sekali lagi mengimbas domain web yang mudah dipilih menggunakan port 80.

$ nikto -h www.afl.com.au

Maklumat yang paling relevan dengan pengguna kami adalah direktori yang terdapat di dalamnya. Kita boleh menggunakannya untuk memperoleh bukti kelayakan pengguna, antara lain yang salah dikonfigurasikan atau tidak sengaja dibiarkan terbuka untuk diakses.

Gandingan Nikto dengan Metasploit

Setelah anda selesai dengan pengimbasan web, anda akhirnya akan terus melakukan ujian pena sebenar, lebih baik menggunakan Metasploit. Oleh itu, ada baiknya Nikto hadir dengan fungsi yang membolehkan anda mengeksport maklumat ke alat pengimbuhan lain.

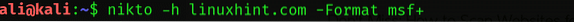

Untuk mengeksport maklumat ke dalam format yang dapat dibaca oleh Metasploit, anda boleh melakukan imbasan seperti yang telah kami jelaskan di atas, tetapi tambahkan -Format msf + selepas kodnya, seperti:

$ nikto -h linuxhint.com -Format msf+

Mengemas barang:

Ini adalah panduan ringkas untuk membantu anda memulakan dengan Nikto, pengimbas laman web yang paling dipuji dan dipercayai di kalangan penguji pen. Kami telah mencari cara untuk menentukan titik lemah untuk menguji kerentanan dengan nikto dan bagaimana mengeksportnya ke Metasploit untuk melakukan eksploitasi yang lebih tepat. Oleh kerana kemampuannya mengesan lebih dari 6700 fail / CGI berbahaya, dan kemampuan menangkap kuki dan cetakan, kami mengesyorkan pemula untuk meneroka alat yang rumit ini.

Ikuti kemas kini dan ikutannya dan, sementara itu, baca beberapa tutorial lain mengenai ujian pen.

Phenquestions

Phenquestions