Oleh kerana terdapat beberapa sambungan TCP yang terlibat dalam rangkaian HTTP, seringkali ada kaedah yang terlibat dalam pengenalan pengguna web. Sama ada kaedah tertentu sesuai ditentukan oleh token sesi yang dihantar oleh pelayan web ke penyemak imbas pengguna setelah pengesahan berjaya. ID sesi atau sesi token adalah rentetan panjang yang diberikan kepada pelawat semasa lawatan pertama mereka ke laman web. Terdapat banyak cara untuk memasukkan ID sesi; ia boleh dimasukkan ke dalam URL atau tajuk permintaan https yang diterima, atau disimpan sebagai kuki.

Sebilangan besar sesi penyemak imbas dan aplikasi web rentan terhadap serangan ID sesi, walaupun kebanyakan dapat digunakan untuk merampas hampir semua sistem di luar sana.

Serangan rampasan sesi, atau serangan rampasan kuki, mencuri atau meniru token sesi untuk mendapatkan akses ke sistem.

Terdapat beberapa cara yang berbeza untuk mengkompromikan token sesi:

- Dengan meramalkan token sesi yang lemah

- Melalui sesi menghidu

- Dengan cara serangan pihak klien (XSS, Kod JavaScript berbahaya, Trojan, dll.)

- Melalui serangan man-in-the-middle (MITM) (pancingan data, dll.)

Artikel ini memberikan panduan ringkas untuk menjalankan sesi ujian pen untuk memeriksa sama ada sistem terdedah kepada serangan yang disebutkan di atas.

Beberapa prasyarat:

- Sasaran lembut yang telah ditentukan untuk menjalankan ujian ini pada

- Mesin tempatan dengan versi Kali Linux yang terkini dipasang

- Penyemak imbas web

Lebih khusus lagi, kami akan menggunakan utiliti terbina dalam Ettercap, Hamster, dan Ferret yang terkenal dengan penggunaannya dalam melakukan serangan MITM.

Jalankan Ettercap

Pertama, kita perlu bersiap sedia untuk menyerang:

Buka utiliti Ettercap di Kali Linux. Untuk bekerja dengan GUI, buka terminal dan ketik:

$ ettercap -G

Tetingkap Ettercap GUI akan dipaparkan. Pergi ke menu dan pilih 'sniff> unisniff,' seperti yang ditunjukkan pada tetingkap berikut:

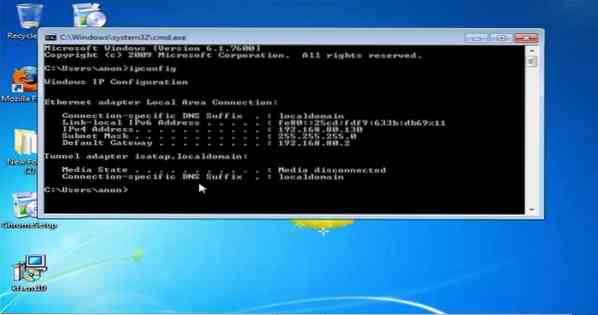

Seterusnya, buka terminal baru tanpa menutup terminal lain, dan taipkan arahan berikut:

$ ifconfigSetelah memasukkan arahan di atas, anda akan melihat antara muka rangkaian lalai anda. Sekarang, salin dan pilih di menu Ettercap.

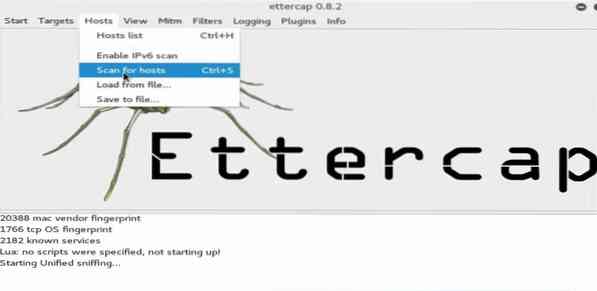

Setelah selesai, klik butang 'host' di menu dan pilih pilihan 'scan untuk host'. Kemudian, tunggu sehingga imbasan selesai.

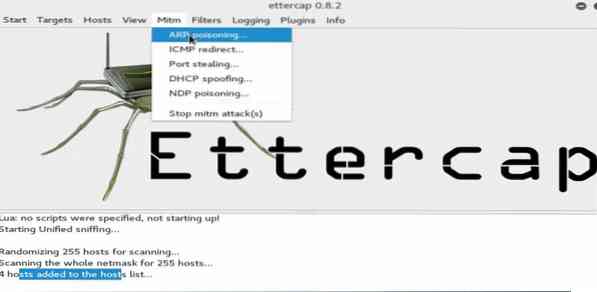

Hasilnya akan dipaparkan di sini. Dari submenu, klik pada tab MITM dan pilih 'ARP keracunan.'

Seterusnya, arahkan mesin menggunakan tab pilihan yang baru sahaja muncul. Aktifkan pilihan 'sniff remote network' dengan mencentang kotak di sebelahnya.

Kemudian, tekan butang mula dari menu ke serangan. Mesin anda sekarang akan menghidu sistem yang disambungkan ke rangkaian jauh anda.

Sekarang bahawa ettercap telah siap untuk serangan, biarkan berjalan di latar belakang dan terus melancarkan alat Ferret.

Mulakan pemalam Ferret

Untuk melancarkan plugin Ferret, buka terminal baru dan taip sintaks berikut, kemudian tekan Enter:

$ ferret -i eth0

Anda juga telah berjaya melancarkan alat musang. Seterusnya, kami akan meminimumkan tetingkap ini dan menghidupkan pemalam Hamster.

Lancarkan Hamster

Mulakan Hamster dengan menaip yang berikut ke terminal arahan baru:

$ hamster

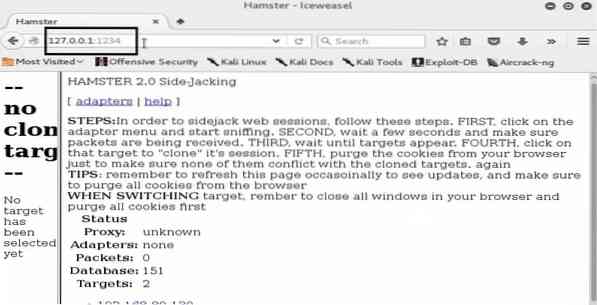

Ini akan mendengar loopback IP, yang, dalam kes kami, adalah [alamat IP] dan [nombor port]

Seterusnya, aktifkan penyemak imbas web dan taipkan nombor port dan IP loopback di terminal URL-nya untuk menyediakan antara muka web untuk Hamster:

Dengan utiliti Hamster yang disiapkan, kita mesti mengkonfigurasi penyesuai. Pergi ke pilihan di menu penyemak imbas dan klik 'eth0,' dan tunggu sehingga penyemak imbas muncul dengan beberapa hasil:

Kaji hasilnya dengan teliti setelah ia muncul. Anda akan melihat sejumlah besar alamat IP, termasuk alamat anda sendiri.

Di sini, kami telah menetapkan mesin tempatan (dengan Windows 7 OS) di rangkaian kami sebagai sasaran kami, dan IP-nya juga dipaparkan dalam hasil yang ditunjukkan. Periksa untuk mengetahui apakah alamat IP mesin sasaran anda dikesan.

Seterusnya, kami akan memilih alamat IP sasaran di antara muka web Hamster. Anda akan ditunjukkan kuki dan sesi yang direkodkan dalam penyemak imbas.

Lihat Sejarah Web Korban

Anda boleh mengklik pada setiap kuki yang dirakam untuk melihat apa yang sedang berlaku dalam sesi, laman web mana yang diakses, log sembang peribadi pengguna, sejarah pemindahan fail, dll. Anda boleh mengekstrak banyak maklumat di sini, kerana anda mungkin mempunyai banyak kuki.

Kacau-kacau dan lihat apa yang boleh anda gunakan. Dan ingat, semua yang boleh anda lakukan pada sistem yang anda uji-pena di sini, seorang penggodam juga boleh melakukannya, yang menunjukkan betapa terdedahnya sistem terhadap serangan mudah seperti itu.

Kesimpulannya

Semoga panduan ini dapat membantu anda melakukan serangan ID sesi pertama anda. Kami akan segera kembali dengan lebih banyak tindak lanjut mengenai serangan ID sesi, jadi terus kembali untuk mendapatkan lebih banyak kemas kini dan periksa artikel berkaitan serangan MITM di blog kami sementara ini.

Phenquestions

Phenquestions