Nota: untuk tutorial ini antara muka rangkaian enp2s0 dan alamat IP 192.168.0.2/7 digunakan sebagai contoh, ganti dengan yang betul.

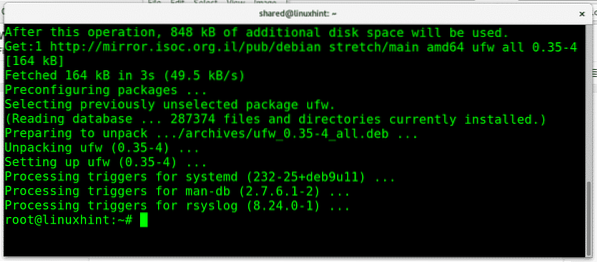

Memasang ufw:

Untuk memasang ufw pada Debian run:

pasang ufw

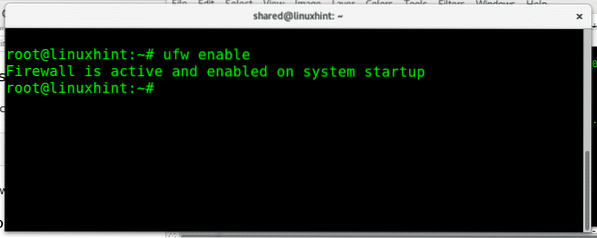

Untuk membolehkan UFW dijalankan:

ufw aktifkan

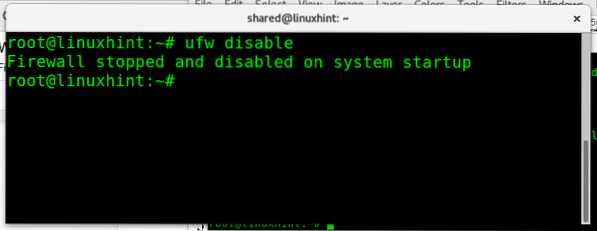

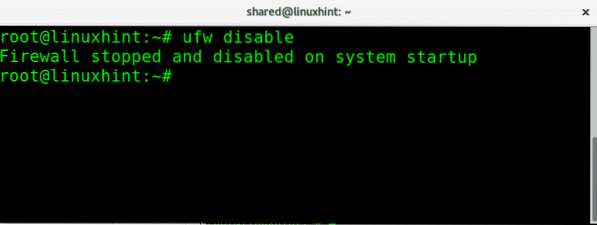

Untuk melumpuhkan UFW run:

ufw melumpuhkan

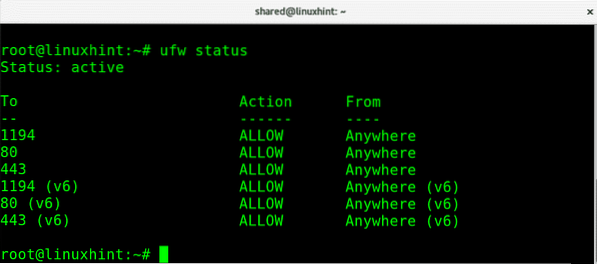

Sekiranya anda ingin melakukan pemeriksaan pantas mengenai status status firewall anda:

status ufw

Di mana:

Status: memberitahu sekiranya firewall aktif.

Ke: menunjukkan port atau perkhidmatan

Tindakan: menunjukkan polisi

Dari: menunjukkan kemungkinan sumber lalu lintas.

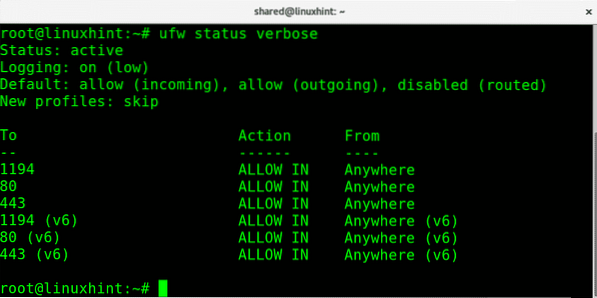

Kami juga dapat memeriksa status firewall dengan ketajaman dengan menjalankan:

status ufw verbose

Perintah kedua untuk melihat status firewall ini juga akan menunjukkan dasar lalai dan arah lalu lintas.

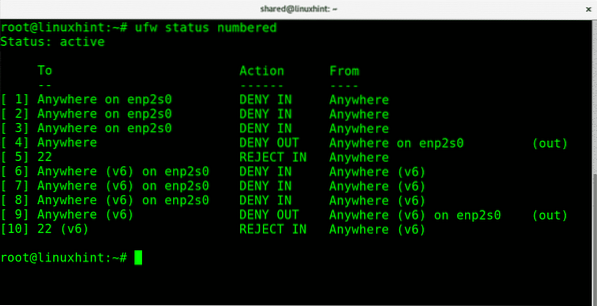

Sebagai tambahan kepada skrin berinformasi dengan "status ufw" atau "status ufw verbose" kami dapat mencetak semua peraturan bernombor jika membantu menguruskannya seperti yang akan anda lihat nanti. Untuk mendapatkan senarai nombor peraturan firewall anda, jalankan:

status ufw bernombor

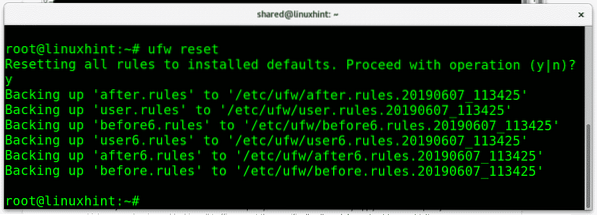

Pada tahap apa pun kita dapat menetapkan semula tetapan UFW ke konfigurasi lalai dengan menjalankan:

tetapkan semula ufw

Semasa menetapkan semula peraturan ufw, ia akan meminta pengesahan. Tekan Y untuk mengesahkan.

Pengenalan ringkas mengenai dasar Firewall:

Dengan setiap firewall kita dapat menentukan kebijakan lalai, rangkaian sensitif dapat menerapkan kebijakan yang membatasi yang bermaksud menolak atau menyekat semua lalu lintas kecuali yang dibenarkan secara khusus. Berbeza dengan polisi yang membatasi, firewall yang mengizinkan akan menerima semua lalu lintas kecuali yang disekat secara khusus.

Sebagai contoh, jika kita mempunyai pelayan web dan kita tidak mahu pelayan itu melayani lebih dari sekadar laman web yang sederhana, kita mungkin menerapkan dasar yang menyekat yang menyekat semua port kecuali port 80 (http) dan 443 (https), itu akan menjadi kebijakan yang membatasi kerana secara lalai semua port disekat melainkan anda menyahsekat port tertentu. Contoh firewall yang permisif adalah pelayan yang tidak dilindungi di mana kita hanya menyekat port masuk, misalnya, 443 dan 22 untuk pelayan Plesk kerana hanya port yang disekat. Selain itu kita boleh menggunakan ufw untuk membenarkan atau menolak pemajuan.

Memohon dasar yang ketat dan permisif dengan ufw:

Untuk mengehadkan semua lalu lintas masuk secara lalai menggunakan jalan ufw:

ufw lalai menolak masuk

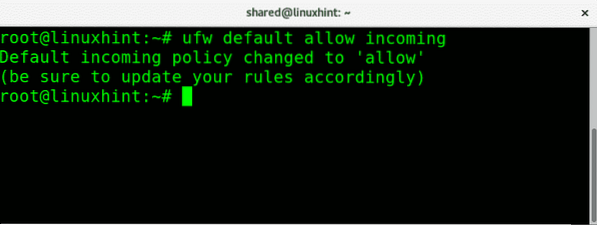

Untuk melakukan sebaliknya membolehkan semua lalu lintas masuk berjalan:

lalai ufw membenarkan masuk

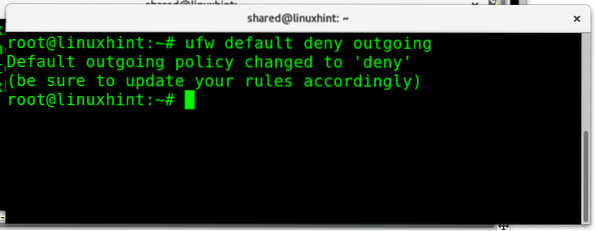

Untuk menyekat semua lalu lintas keluar dari rangkaian kami, sintaksnya serupa, untuk menjalankannya:

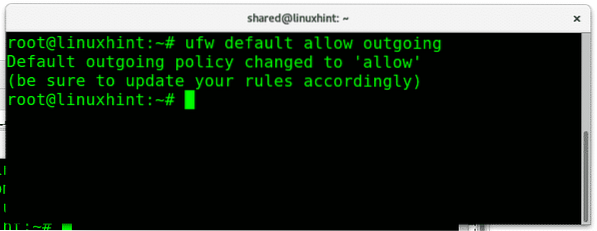

Untuk membenarkan semua lalu lintas keluar, kami hanya mengganti "menafikan"Untuk"benarkan", Untuk membolehkan lalu lintas keluar berjalan tanpa syarat:

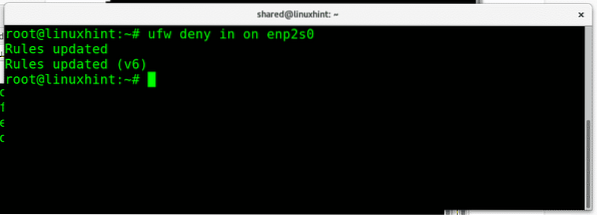

Kami juga boleh membenarkan atau menolak lalu lintas untuk antara muka rangkaian tertentu, dengan mematuhi peraturan yang berbeza untuk setiap antara muka, untuk menyekat semua lalu lintas masuk dari kad ethernet saya yang akan saya jalankan:

ufw menolak dalam enp2s0

Di mana:

ufw= memanggil program

menafikan= mentakrifkan dasar

dalam= lalu lintas masuk

enp2s0= antara muka ethernet saya

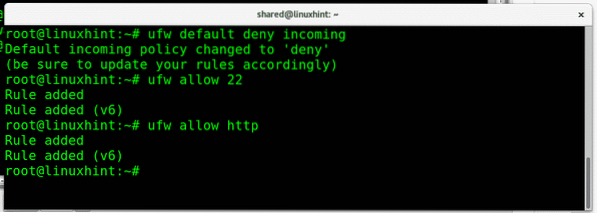

Sekarang, saya akan menerapkan dasar larangan lalai untuk lalu lintas masuk dan kemudian hanya membenarkan port 80 dan 22:

ufw lalai menolak masukufw membenarkan 22

ufw membenarkan http

Di mana:

Perintah pertama menyekat semua lalu lintas masuk, sementara yang kedua membenarkan sambungan masuk ke port 22 dan perintah ketiga membenarkan sambungan masuk ke port 80. Perhatikan bahawa ufw membolehkan kami memanggil perkhidmatan dengan nama port atau nama perkhidmatannya. Kita boleh menerima atau menolak sambungan ke port 22 atau ssh, port 80 atau http.

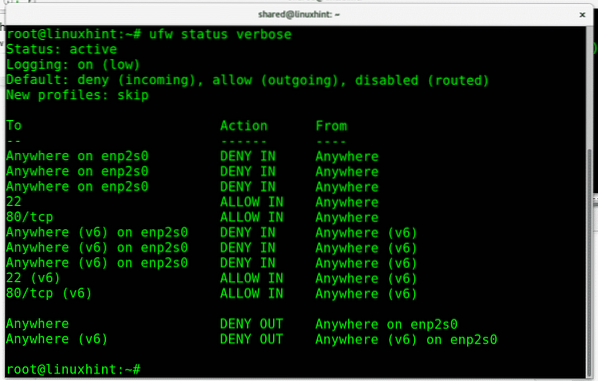

Perintah "status ufw kata kerja"Akan menunjukkan hasilnya:

Semua lalu lintas masuk ditolak sementara kedua perkhidmatan (22 dan http) yang kami izinkan tersedia.

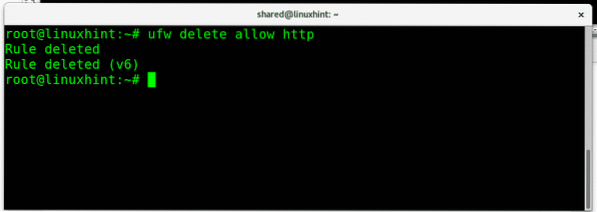

Sekiranya kita ingin membuang peraturan tertentu, kita dapat melakukannya dengan parameter “padam". Untuk membuang peraturan terakhir kami yang membenarkan lalu lintas masuk ke port http dijalankan:

ufw delete membenarkan http

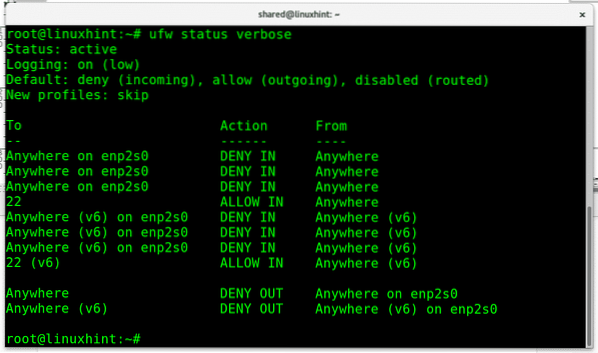

Mari kita periksa sama ada perkhidmatan http terus tersedia atau disekat dengan menjalankan status ufw verbose:

Port 80 tidak muncul lagi sebagai pengecualian, kerana port 22 adalah satu-satunya.

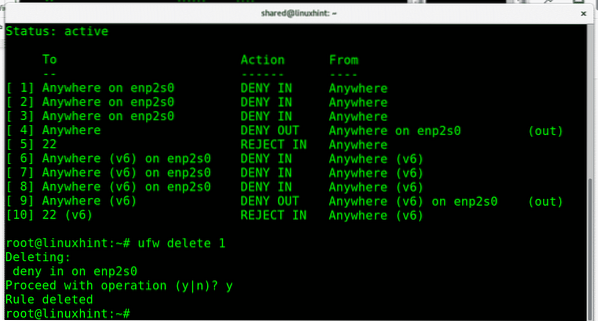

Anda juga dapat menghapus peraturan dengan hanya menggunakan ID berangka yang diberikan oleh perintah "status ufw bernombor"Disebutkan sebelumnya, dalam kes ini saya akan membuang HABIS polisi mengenai trafik masuk ke kad ethernet enp2s0:

ufw padam 1

Ia akan meminta pengesahan dan akan diteruskan sekiranya disahkan.

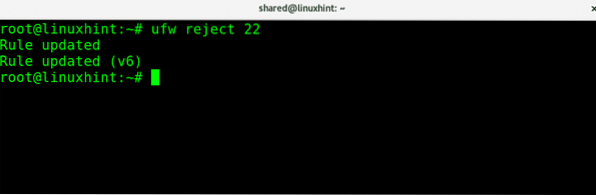

Tambahan untuk HABIS kita boleh menggunakan parameter REJEK yang akan memberitahu pihak lain bahawa sambungan itu ditolak, ke REJEK sambungan ke ssh yang boleh kita jalankan:

ufw menolak 22

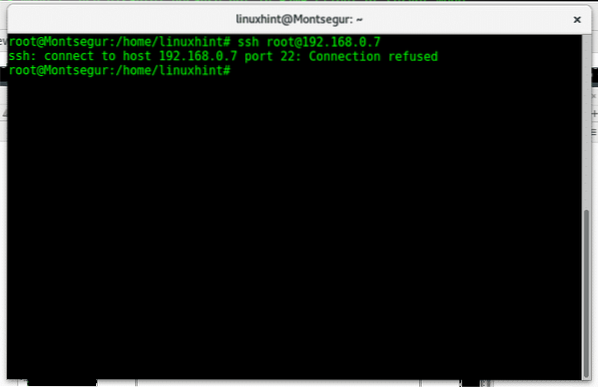

Kemudian, jika seseorang cuba memasuki port 22 kami, dia akan diberitahu bahawa sambungannya ditolak seperti dalam gambar di bawah.

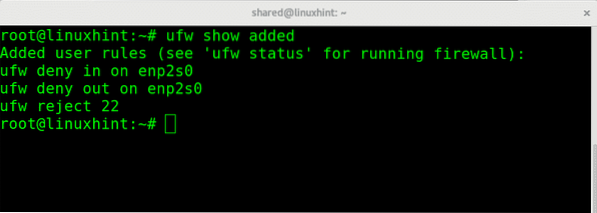

Pada tahap apa pun kita dapat memeriksa peraturan tambahan mengenai konfigurasi lalai dengan menjalankan:

rancangan ufw ditambah

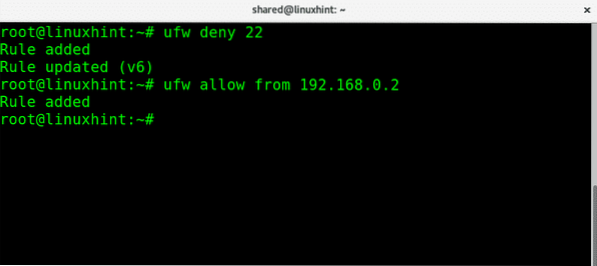

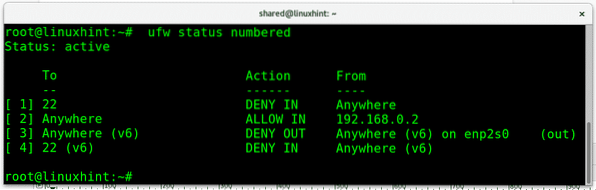

Kami boleh menolak semua sambungan sambil membenarkan alamat IP tertentu, dalam contoh berikut, saya akan menolak semua sambungan ke port 22 kecuali IP 192.168.0.2 yang akan dapat menghubungkan:

ufw menafikan 22ufw membenarkan dari 192.168.0.2

Sekarang jika kita memeriksa status ufw, anda akan melihat semua lalu lintas masuk ke port 22 ditolak (peraturan 1) sementara dibenarkan untuk IP yang ditentukan (peraturan 2)

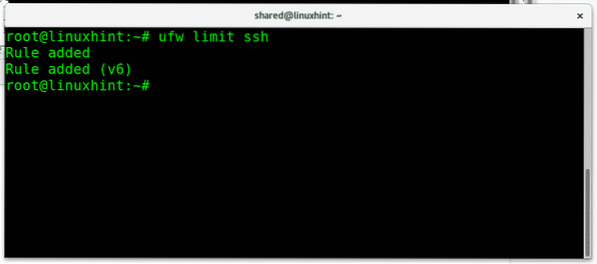

Kami dapat mengehadkan usaha log masuk untuk mencegah serangan brute force dengan menetapkan had berjalan:

had ufw ssh

Untuk mengakhiri tutorial ini dan belajar menghargai kemurahan hati ufw, mari kita ingat cara di mana kita dapat menolak semua lalu lintas kecuali satu IP menggunakan iptables:

iptables -A OUTPUT -d 192.168.0.2 -j TERIMA

iptables -P INPUT DROP

iptables -P OUTPUT DROP

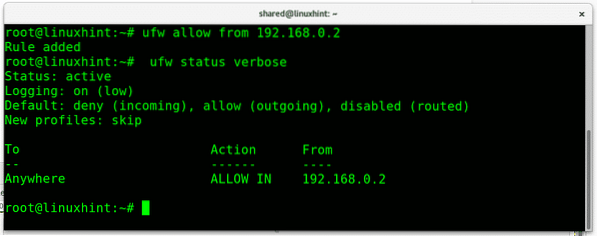

Perkara yang sama dapat dilakukan dengan hanya 3 baris yang lebih pendek dan sederhana menggunakan ufw:

ufw lalai menolak masukufw lalai menolak keluar

ufw membenarkan dari 192.168.0.2

Saya harap pengenalan ufw ini berguna. Sebelum sebarang pertanyaan mengenai UFW atau sebarang pertanyaan berkaitan Linux, jangan ragu untuk menghubungi kami melalui saluran sokongan kami di https: // support.linuxhint.com.

Artikel berkaitan

Iptables untuk pemula

Konfigurasikan Snort IDS dan Buat Peraturan

Phenquestions

Phenquestions