Polisi Firewall Terhad vs Permisif

Sebagai tambahan kepada sintaks yang perlu anda ketahui untuk menguruskan firewall, anda perlu menentukan tugas firewall untuk menentukan polisi apa yang akan dilaksanakan. Terdapat 2 dasar utama yang menentukan tingkah laku firewall, dan cara yang berbeza untuk melaksanakannya.

Apabila anda menambahkan peraturan untuk menerima atau menolak paket, sumber, destinasi, pelabuhan, dll. peraturan akan menentukan apa yang akan berlaku dengan lalu lintas atau paket yang tidak tergolong dalam peraturan firewall anda.

Contoh yang sangat mudah ialah: apabila anda menentukan sama ada anda memasukkan senarai hitam IP ke senarai putih atau menyenarai hitam.x.x.x, apa yang berlaku dengan yang lain?.

Katakan anda menyenaraikan lalu lintas yang berasal dari IP x.x.x.x.

A tidak sabar polisi bermaksud semua alamat IP yang bukan x.x.x.x boleh berhubung, oleh itu y.y.y.y atau z.z.z.z boleh menyambung. A kekangan polisi menolak semua lalu lintas yang berasal dari alamat yang bukan x.x.x.x.

Ringkasnya, firewall yang sesuai dengan semua lalu lintas atau paket yang tidak ditentukan di antara peraturannya tidak dibenarkan dilewati adalah kekangan. Firewall sesuai dengan yang dibenarkan oleh semua lalu lintas atau paket yang tidak ditentukan di antara peraturannya tidak sabar.

Polisi boleh berbeza untuk lalu lintas masuk dan keluar, banyak pengguna cenderung menggunakan kebijakan yang ketat untuk lalu lintas masuk yang menjaga dasar yang dibenarkan untuk lalu lintas keluar, ini berbeza bergantung pada penggunaan peranti yang dilindungi.

Iptables dan UFW

Walaupun Iptables adalah frontend bagi pengguna untuk mengkonfigurasi peraturan firewall kernel, UFW adalah frontend untuk mengkonfigurasi Iptables, mereka bukan pesaing sebenarnya, hakikatnya UFW membawa kemampuan untuk menyiapkan firewall yang disesuaikan dengan cepat tanpa belajar sintaks yang tidak ramah, namun beberapa peraturan dapat Tidak dapat diterapkan melalui UFW, peraturan khusus untuk mencegah serangan tertentu.

Tutorial ini akan menunjukkan peraturan yang saya anggap antara amalan firewall terbaik yang digunakan terutamanya tetapi tidak hanya dengan UFW.

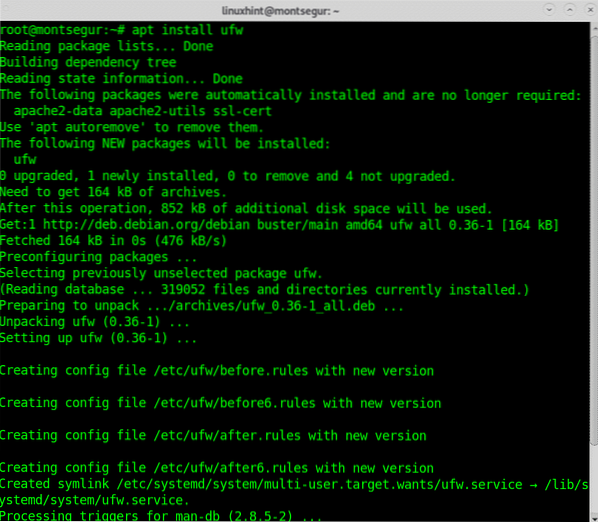

Sekiranya anda belum memasang UFW, pasang dengan menjalankan:

# apt pasang ufw

Bermula dengan UFW:

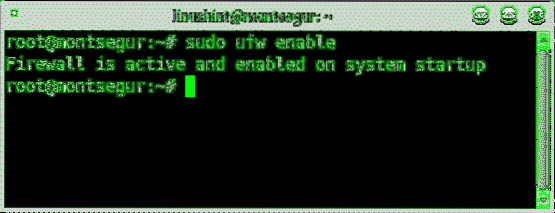

Untuk memulakan mari kita aktifkan firewall pada permulaan dengan menjalankan:

# sudo ufw aktifkan

Nota: jika diperlukan, anda dapat menonaktifkan firewall menggunakan sintaks yang sama dengan menggantikan "aktifkan" untuk "disable" (sudo ufw nonaktifkan).

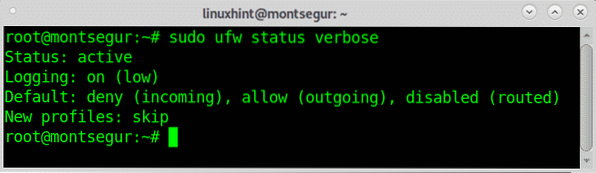

Pada bila-bila masa, anda dapat memeriksa status firewall dengan keterlaluan dengan menjalankan:

# sudo ufw status verbose

Seperti yang anda lihat dalam output, kebijakan lalai untuk lalu lintas masuk adalah ketat sementara untuk lalu lintas keluar kebijakannya tidak masuk akal, lajur "dinonaktifkan (diarahkan)" bermaksud penghalaan dan penerusan dinonaktifkan.

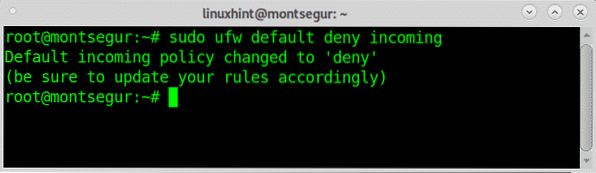

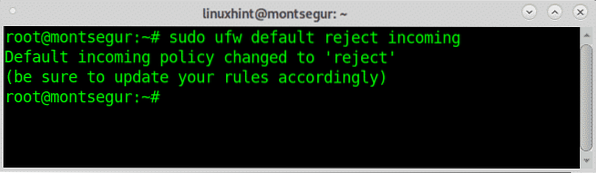

Bagi kebanyakan peranti, saya menganggap bahawa kebijakan yang ketat adalah sebahagian daripada amalan firewall terbaik untuk keselamatan, oleh itu mari kita mulakan dengan menolak semua lalu lintas kecuali yang kita tentukan sebagai boleh diterima, firewall yang ketat:

# sudo ufw lalai menolak masuk

Seperti yang anda lihat, firewall memberi amaran kepada kami untuk mengemas kini peraturan kami untuk mengelakkan kegagalan semasa melayani pelanggan yang berhubung dengan kami. Cara untuk melakukan perkara yang sama dengan Iptables adalah:

# iptables -A INPUT -j TURUNKANThe menafikan peraturan mengenai UFW akan memutuskan sambungan tanpa memberitahu pihak lain bahawa sambungan tersebut ditolak, jika anda ingin pihak lain mengetahui bahawa sambungan tersebut ditolak, anda boleh menggunakan peraturan tersebut. "menolak"Sebaliknya.

# sudo ufw lalai menolak masuk

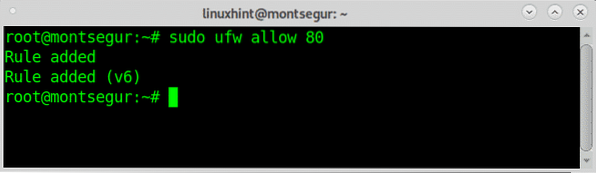

Setelah anda menyekat semua lalu lintas masuk secara bebas dari sebarang keadaan, mulailah menetapkan peraturan diskriminatif untuk menerima apa yang ingin kami terima secara khusus, sebagai contoh, jika kami menyediakan pelayan web dan anda ingin menerima semua petisyen yang datang ke pelayan web anda, port 80, jalankan:

# sudo ufw membenarkan 80

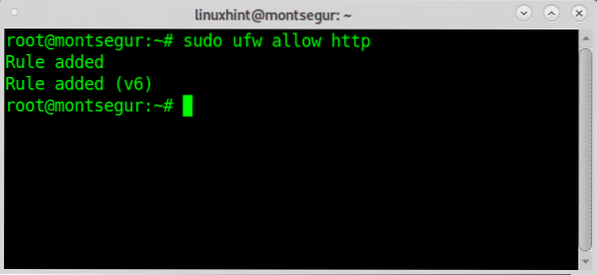

Anda boleh menentukan perkhidmatan dengan nombor port atau nama, misalnya anda boleh menggunakan prot 80 seperti di atas atau nama http:

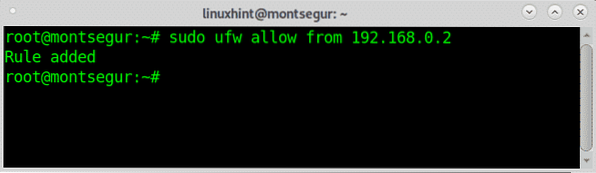

Sebagai tambahan kepada perkhidmatan, anda juga boleh menentukan sumber, misalnya, anda boleh menolak atau menolak semua sambungan masuk kecuali IP sumber.

# sudo ufw izinkan dari

Peraturan iptables biasa diterjemahkan ke UFW:

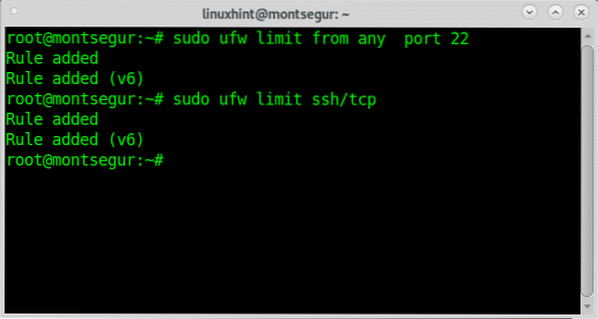

Mengehadkan rate_limit dengan UFW cukup mudah, ini memungkinkan kita untuk mencegah penyalahgunaan dengan mengehadkan bilangan yang dapat dibuat oleh setiap host, dengan UFW mengehadkan kadar untuk ssh adalah:

# had sudo ufw dari mana-mana port 22# sudo had ufw ssh / tcp

Untuk melihat bagaimana UFW mempermudah tugas di bawah ini, anda mempunyai terjemahan arahan UFW di atas untuk memberi arahan yang sama:

# sudo iptables -A ufw-user-input -p tcp -m tcp --dport 22 -m conntrack --ctstate BARU-m terbaru --set --nama DEFAULT --mask 255.255.255.0 - sumber

#sudo iptables -A ufw-user-input -p tcp -m tcp --dport 22 -m conntrack --ctstate BARU

-baru-baru ini --kemas kini --seconds 30 --hitungan 6 --nama DEFAULT --mask 255.255.255.255

--rsource -j ufw-had pengguna

# sudo iptables -A ufw-user-input -p tcp -m tcp --dport 22 -j ufw-user-limit-accept

Peraturan yang ditulis di atas dengan UFW adalah:

Saya harap anda dapati tutorial ini mengenai Praktik Terbaik untuk Keselamatan Debian Setup Debian berguna.

Phenquestions

Phenquestions