- Cara melumpuhkan akses root ssh pada Debian 10 Buster

- Alternatif untuk mendapatkan akses ssh anda

- Menapis port ssh dengan iptables

- Menggunakan pembungkus TCP untuk menapis ssh

- Melumpuhkan perkhidmatan ssh

- Artikel berkaitan

Cara melumpuhkan akses root ssh pada Debian 10 Buster

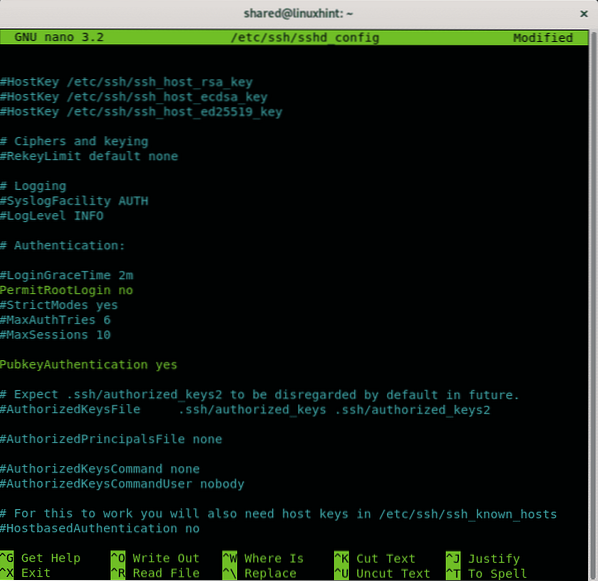

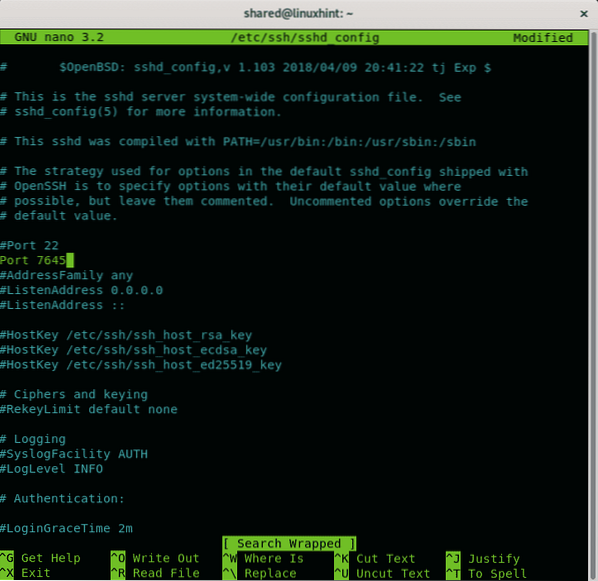

Untuk melumpuhkan akses root ssh, anda perlu mengedit fail konfigurasi ssh, pada Debian / etc / ssh / sshd_config, untuk mengeditnya menggunakan jalan penyunting teks nano:

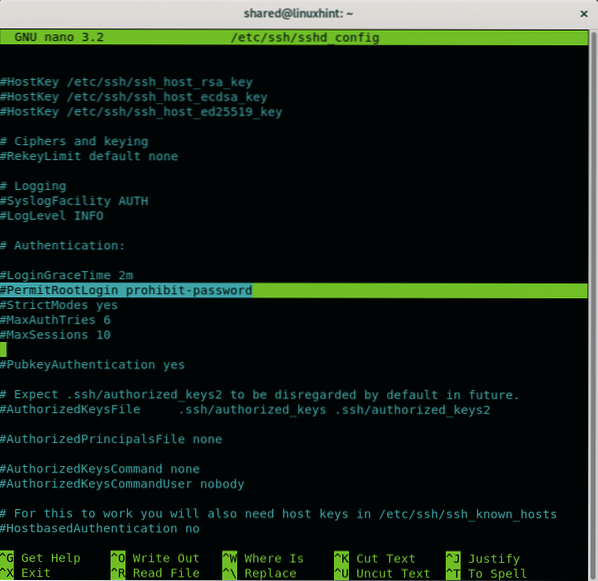

Di nano anda boleh menekan CTRL + W (di mana) dan taip PermitRoot untuk mencari baris berikut:

#PermitRootLogin melarang kata laluan

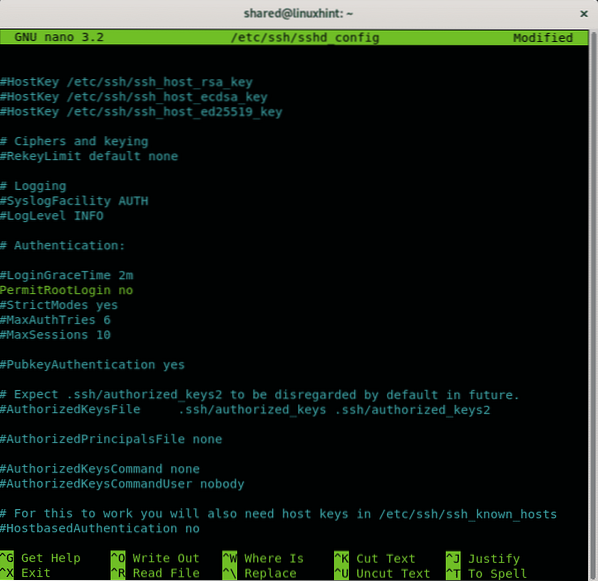

Untuk mematikan akses root melalui ssh hanya melepaskan baris dan ganti larangan-kata laluan untuk tidak seperti dalam gambar berikut.

Setelah melumpuhkan akses root tekan CTRL + X dan Y untuk menyimpan dan keluar.

The larangan-kata laluan pilihan menghalang log masuk kata laluan hanya membenarkan masuk melalui tindakan penggantian seperti kunci awam, mencegah serangan kekerasan.

Alternatif untuk mendapatkan akses ssh anda

Hadkan akses ke Pengesahan Kunci Awam:

Untuk melumpuhkan log masuk kata laluan yang hanya membenarkan log masuk menggunakan kunci Awam buka / etc / ssh / ssh_config fail konfigurasi sekali lagi dengan menjalankan:

Untuk melumpuhkan log masuk kata laluan yang hanya membenarkan log masuk menggunakan kunci Awam buka / etc / ssh / ssh_config fail konfigurasi sekali lagi dengan menjalankan:

nano / etc / ssh / sshd_configCari garis yang mengandungi Pengesahan Pubkey dan pastikan ia tertulis iya seperti dalam contoh di bawah:

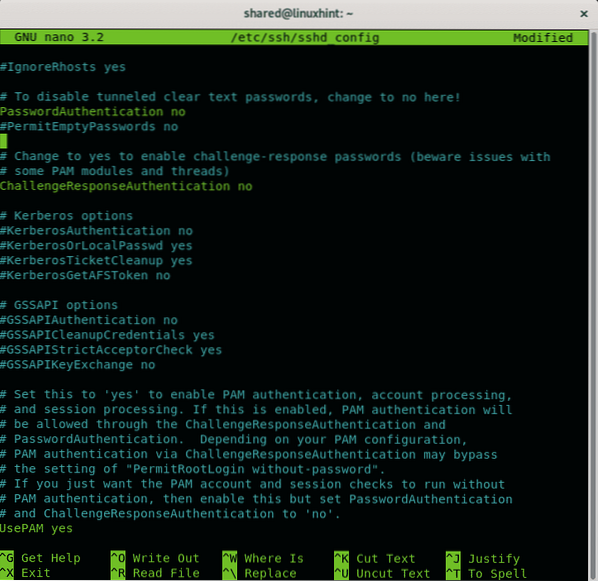

Pastikan pengesahan kata laluan dilumpuhkan dengan mencari baris yang mengandungi Pengesahan Kata Laluan, jika dikomentari itu, pastikan ia ditetapkan sebagai tidak seperti dalam gambar berikut:

Kemudian tekan CTRL + X dan Y untuk menyimpan dan keluar dari penyunting teks nano.

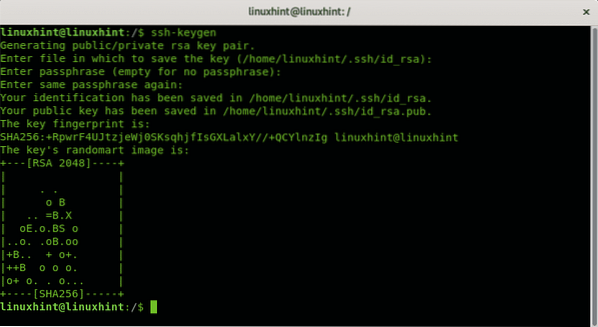

Sekarang sebagai pengguna yang anda mahu membenarkan akses ssh melalui anda perlu menghasilkan pasangan kunci peribadi dan awam. Jalankan:

ssh-keygenJawab urutan soalan meninggalkan jawapan pertama sebagai lalai dengan menekan ENTER, tetapkan frasa laluan anda, ulangi dan kunci akan disimpan di ~ /.ssh / id_rsa

Masukkan fail untuk menyimpan kunci (/ root /.ssh / id_rsa):

Masukkan frasa laluan (kosong tanpa frasa laluan):

Pengenalan anda telah disimpan di / root /.ssh / id_rsa.

Kunci awam anda telah disimpan di / root /.ssh / id_rsa.pub.

Cap jari utama adalah:

SHA256: 34 + uXVI4d3ik6ryOAtDKT6RaIFclVLyZUdRlJwfbVGo root @ linuxhint

Imej rawak kunci adalah:

+---[RSA 2048]----+

Untuk memindahkan pasangan kunci yang baru anda buat, anda boleh menggunakan ssh-copy-id perintah dengan sintaks berikut:

ssh-copy-idTukar port ssh lalai:

Buka / etc / ssh / ssh_config fail konfigurasi sekali lagi dengan menjalankan:

nano / etc / ssh / sshd_config

Katakan anda mahu menggunakan port 7645 dan bukannya port lalai 22. Tambahkan baris seperti dalam contoh di bawah:

Kemudian tekan CTRL + X dan Y untuk menyimpan dan keluar.

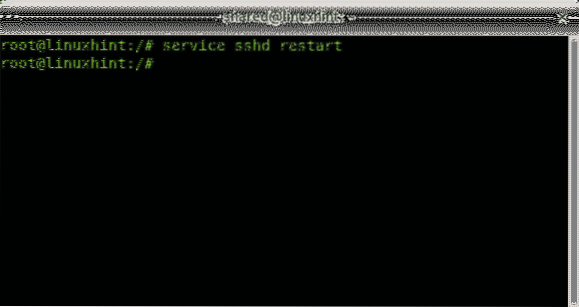

Mulakan semula perkhidmatan ssh dengan menjalankan:

perkhidmatan sshd mulakan semula

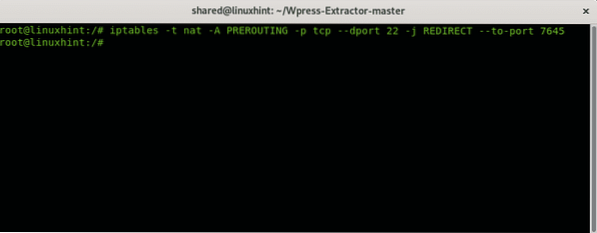

Maka anda harus mengkonfigurasi iptables untuk membenarkan komunikasi melalui port 7645:

iptables -t nat -A PREROUTING -p tcp --dport 22 -j REDIRECT --to-port 7645

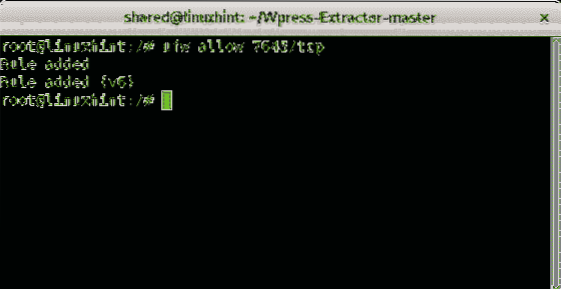

Anda juga boleh menggunakan UFW (Firewall Tanpa Komplikasi) sebagai gantinya:

ufw membenarkan 7645 / tcp

Menapis port ssh

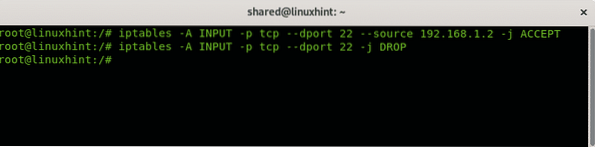

Anda juga dapat menentukan peraturan untuk menerima atau menolak sambungan ssh mengikut parameter tertentu. Sintaks berikut menunjukkan cara menerima sambungan ssh dari alamat IP tertentu menggunakan iptables:

iptables -A INPUT -p tcp --dport 22 --sumberiptables -A INPUT -p tcp --port 22 -j DROP

Baris pertama contoh di atas memerintahkan iptables untuk menerima permintaan TCP masuk (INPUT) ke port 22 dari IP 192.168.1.2. Baris kedua mengarahkan jadual IP untuk melepaskan semua sambungan ke port 22. Anda juga boleh menapis sumbernya dengan alamat mac seperti dalam contoh di bawah:

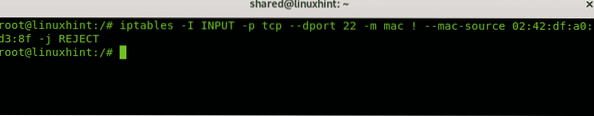

iptables -I INPUT -p tcp --port 22 -m mac ! --mac-source 02: 42: df: a0: d3: 8f-j REJEK

Contoh di atas menolak semua sambungan kecuali untuk peranti dengan alamat mac 02: 42: df: a0: d3: 8f.

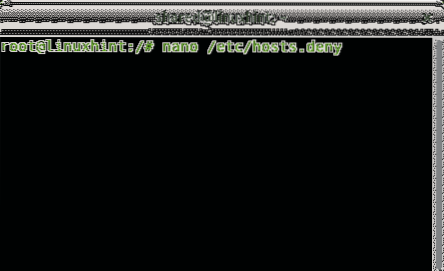

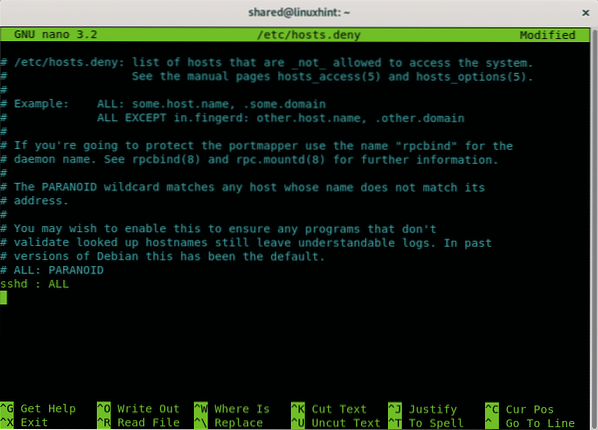

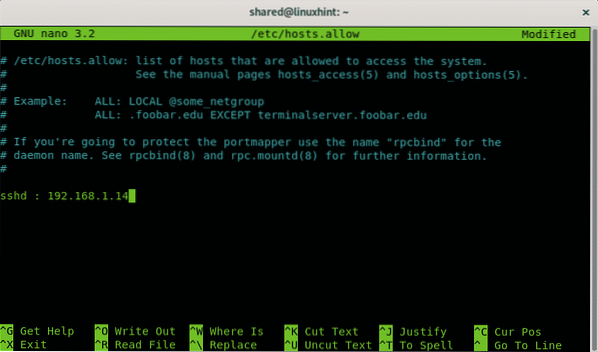

Menggunakan pembungkus TCP untuk menapis ssh

Cara lain untuk memasukkan alamat IP ke senarai putih melalui ssh sambil menolak yang lain adalah dengan mengedit host direktori.menafikan dan memusuhi.membenarkan terletak di / dll.

Untuk menolak semua hos dijalankan:

nano / etc / host.menafikan

Tambahkan baris terakhir:

sshd: SEMUA

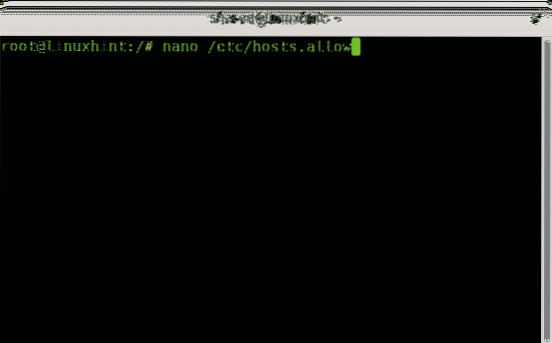

Tekan CTRL + X dan Y untuk menyimpan dan keluar. Sekarang untuk membenarkan host tertentu melalui ssh mengedit fail / etc / host.izinkan, untuk mengeditnya dijalankan:

nano / etc / host.benarkan

Tambahkan baris yang mengandungi:

sshd:

Tekan CTRL + X untuk menyimpan dan keluar dari nano.

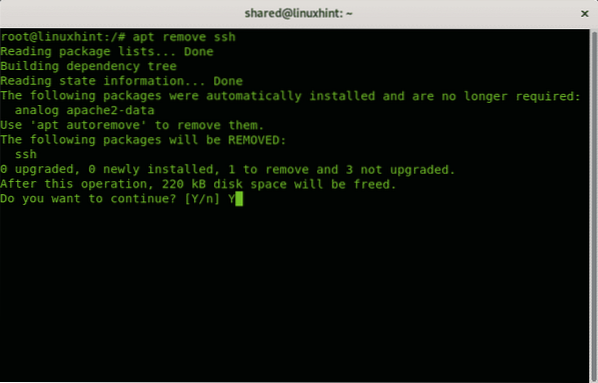

Melumpuhkan perkhidmatan ssh

Banyak pengguna domestik menganggap ssh tidak berguna, jika anda tidak menggunakannya sama sekali anda boleh membuangnya atau anda boleh menyekat atau menyaring port.

Pada Debian Linux atau sistem berasaskan seperti Ubuntu anda boleh membuang perkhidmatan menggunakan pengurus pakej yang tepat.

Untuk membuang perkhidmatan ssh:

Tekan Y jika diminta untuk menyelesaikan penyingkiran.

Itu semua mengenai langkah-langkah domestik untuk menjaga keselamatan.

Saya harap tutorial ini berguna, terus ikuti LinuxHint untuk mendapatkan lebih banyak petua dan tutorial mengenai Linux dan rangkaian.

Artikel berkaitan:

- Cara Mengaktifkan Pelayan SSH di Ubuntu 18.04 LTS

- Dayakan SSH pada Debian 10

- Pemajuan Port SSH di Linux

- Pilihan Konfigurasi SSH Umum Ubuntu

- Bagaimana dan Mengapa Menukar Port SSH Lalai

- Konfigurasikan Penerusan SSH X11 pada Debian 10

- Penyediaan, Penyesuaian dan Pengoptimuman Pelayan SSH Arch Linux

- Iptables untuk pemula

- Bekerja dengan Debian Firewalls (UFW)

Phenquestions

Phenquestions