Ciri enkripsi tahap sistem fail Btrfs masih tidak tersedia. Tetapi anda boleh menggunakan alat penyulitan pihak ketiga seperti dm-crypt untuk menyulitkan keseluruhan peranti storan sistem fail Btrfs anda.

Dalam artikel ini, saya akan menunjukkan kepada anda cara menyulitkan peranti storan yang ditambahkan ke sistem fail Btrfs dengan dm-crypt. Oleh itu, mari kita mulakan.

Singkatan

- LUKA - Persediaan Kunci Bersatu Linux

- HDD - Pemacu Cakera Keras

- SSD - Pemacu Keadaan Pepejal

Prasyarat

Untuk mengikuti artikel ini:

- Anda mesti menjalankan Fedora 33 Workstation atau Ubuntu 20.04 Pengedaran Linux LTS di komputer anda.

- Anda mesti mempunyai HDD / SSD percuma di komputer anda.

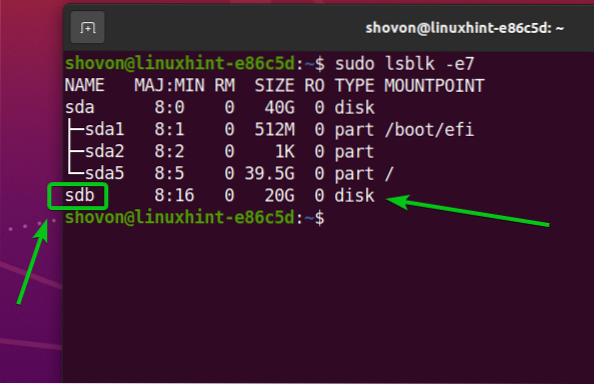

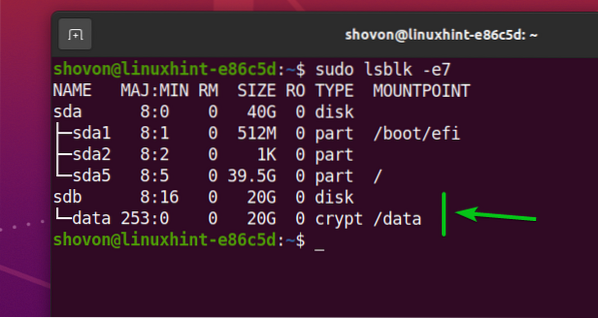

Seperti yang anda lihat, saya mempunyai HDD sdb pada Ubuntu 20 saya.Mesin 04 LTS. Saya akan menyulitkannya dan memformatnya dengan sistem fail Btrfs.

$ sudo lsblk -e7

Memasang Pakej Yang Diperlukan di Ubuntu 20.04 LTS

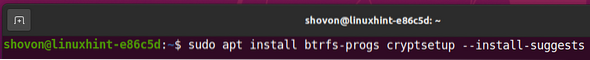

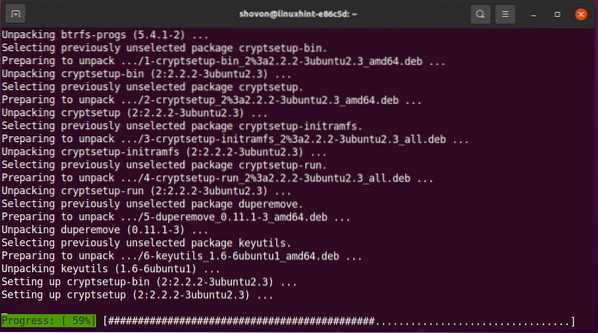

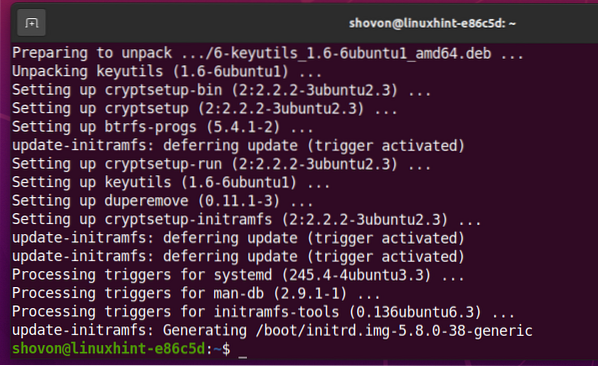

Untuk menyulitkan peranti storan dan memformatnya dengan sistem fail Btrfs, anda perlu mempunyai btrfs-progs dan set crypto pakej yang dipasang di Ubuntu 20 anda.Mesin 04 LTS. Nasib baik, pakej ini terdapat di repositori pakej rasmi Ubuntu 20.04 LTS.

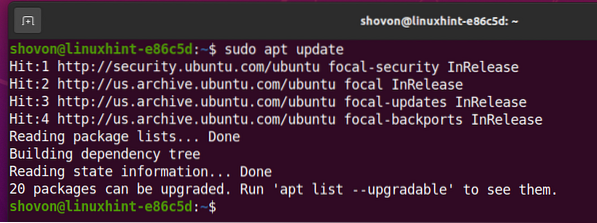

Pertama, kemas kini cache repositori pakej APT dengan arahan berikut:

$ sudo apt kemas kini

Untuk memasang btrfs-progs dan set crypto, jalankan arahan berikut:

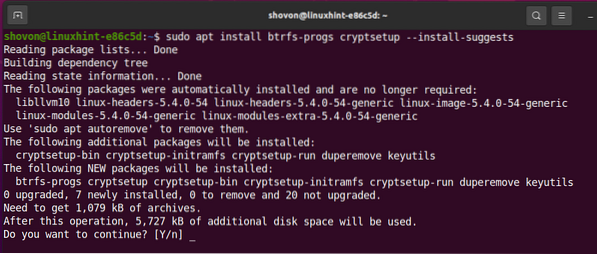

Untuk mengesahkan pemasangan, tekan Y dan kemudian tekan <Masukkan>.

The btrfs-progs dan set crypto pakej dan kebergantungannya sedang dipasang.

The btrfs-progs dan set crypto pakej harus dipasang pada ketika ini.

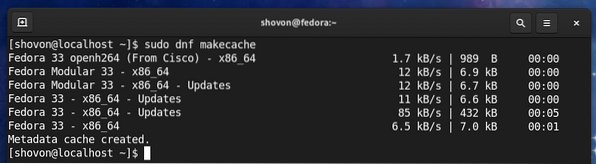

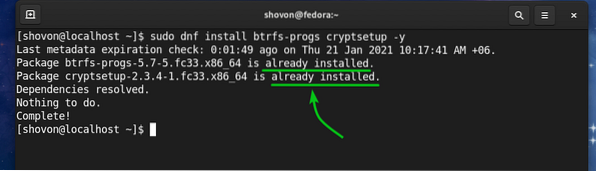

Memasang Pakej Yang Diperlukan di Fedora 33

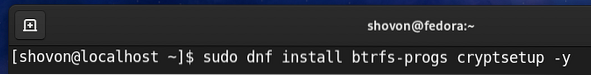

Untuk menyulitkan peranti storan dan memformatnya dengan sistem fail Btrfs, anda perlu mempunyai btrfs-progs dan set crypto pakej yang dipasang pada mesin Fedora 33 Workstation anda. Nasib baik, pakej ini terdapat di repositori pakej rasmi Fedora 33 Workstation.

Pertama, kemas kini cache repositori pakej DNF dengan arahan berikut:

$ sudo dnf makecache

Untuk memasang btrfs-progs dan set crypto, jalankan arahan berikut:

Fedora 33 Workstation menggunakan sistem fail Btrfs secara lalai. Oleh itu, kemungkinan besar pakej ini sudah dipasang, seperti yang anda lihat dalam tangkapan skrin di bawah. Sekiranya atas sebab tertentu, ia tidak dipasang, ia akan dipasang.

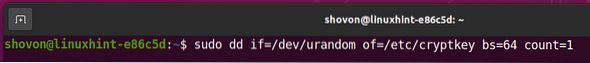

Menjana Kunci Penyulitan

Sebelum anda dapat menyulitkan peranti storan anda set crypto, anda perlu menghasilkan kunci rawak panjang 64 bait.

Anda boleh menghasilkan kunci penyulitan anda dan menyimpannya di / etc / cryptkey fail dengan arahan berikut:

$ sudo dd if = / dev / urandom of = / etc / cryptkey bs = 64 count = 1

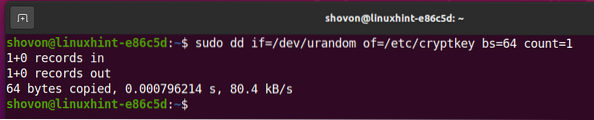

Kunci penyulitan baru harus dihasilkan dan disimpan di / etc / cryptkey fail.

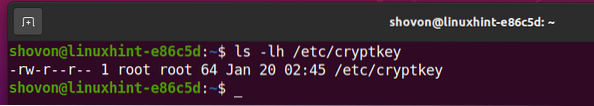

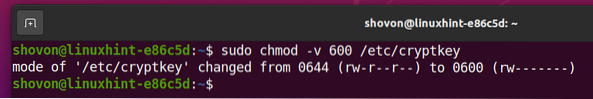

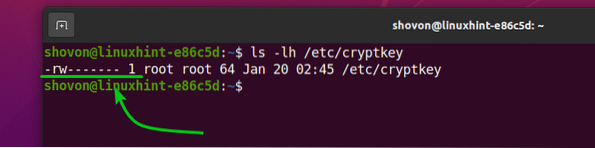

Fail kunci penyulitan / etc / cryptkey boleh dibaca oleh semua orang secara lalai, seperti yang anda lihat dalam tangkapan skrin di bawah. Ini adalah risiko keselamatan. Kami mahukan hanya akar pengguna dapat membaca / menulis kepada / etc / fail cryptkey.

Untuk membenarkan hanya pengguna root membaca / menulis ke / etc / fail cryptkey, ubah kebenaran fail seperti berikut:

Seperti yang anda lihat, hanya akar pengguna telah membaca / menulis (rw) kebenaran ke / etc / cryptkey fail. Jadi, tidak ada orang lain yang dapat melihat apa yang ada di / etc / cryptkey fail.

Menyulitkan Peranti Penyimpanan dengan dm-crypt

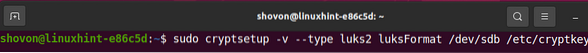

Setelah anda membuat kunci penyulitan, anda boleh menyulitkan peranti storan anda. katakan, sdb, dengan teknologi penyulitan cakera LUKS v2 (versi 2) seperti berikut:

$ sudo cryptsetup -v - type luks2 luksFormat / dev / sdb / etc / cryptkey

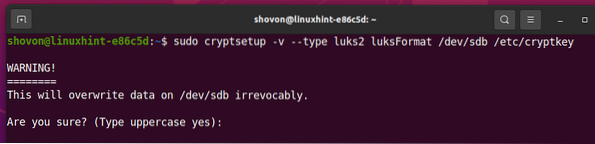

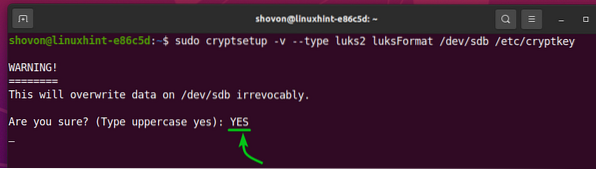

set crypto akan meminta anda mengesahkan operasi penyulitan.

NOTA: Semua data HDD / SSD anda harus dikeluarkan. Oleh itu, pastikan untuk memindahkan semua data penting anda sebelum anda berusaha menyulitkan HDD / SSD anda.

Untuk mengesahkan operasi penyulitan cakera, ketik YA (dalam huruf besar) dan tekan

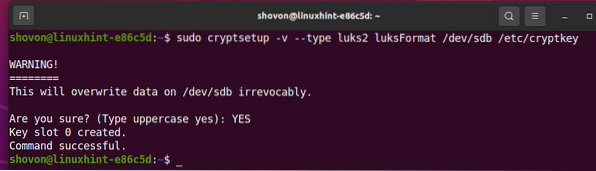

Pada ketika ini, peranti simpanan / dev / sdb harus disulitkan dengan kunci penyulitan / etc / cryptkey.

Membuka Peranti Penyimpanan Terenkripsi

Setelah anda menyulitkan peranti storan dengan set crypto, anda perlu membukanya dengan set crypto alat untuk dapat menggunakannya.

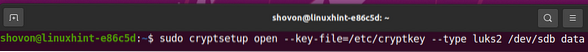

Anda boleh membuka peranti storan yang disulitkan sdb dan memetakannya ke komputer anda sebagai data peranti simpanan seperti berikut:

$ sudo cryptsetup open --key-file = / etc / cryptkey - type luks2 / dev / sdb data

Sekarang, peranti storan yang didekripsi akan tersedia di jalan tersebut / dev / mapper / data. Anda mesti membuat sistem fail yang anda inginkan di / dev / mapper / peranti data dan pasangkan / dev / mapper / peranti data bukannya / dev / sdb bermula dari sekarang.

Membuat Sistem Filem Btrfs pada Peranti yang Dienkripsi:

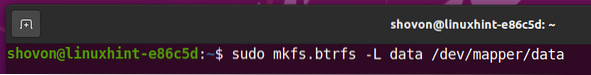

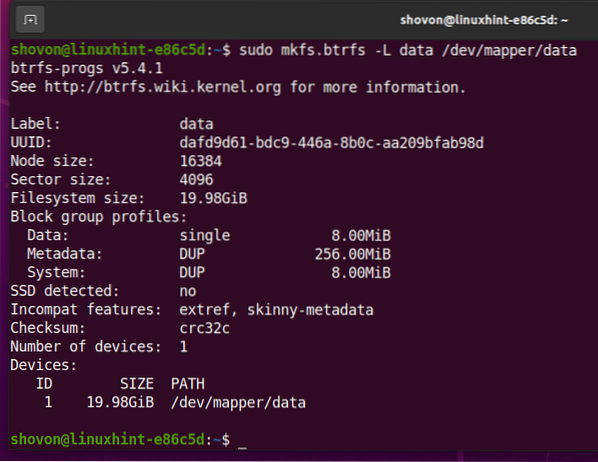

Untuk membuat sistem fail Btrfs pada peranti storan yang didekripsi / dev / mapper / data dengan data label, jalankan arahan berikut:

$ sudo mkfs.btrfs -L data / dev / mapper / data

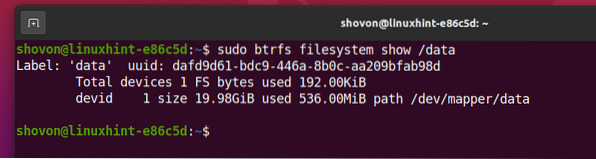

Sistem fail Btrfs harus dibuat pada / dev / mapper / peranti simpanan data, yang didekripsi dari peranti storan / dev / sdb (disulitkan dengan LUKS 2).

Pemasangan Sistem Filem Btrfs Terenkripsi

Anda juga boleh memasang sistem fail Btrfs yang telah anda buat lebih awal.

Katakan, anda ingin memasang sistem fail Btrfs yang telah anda buat sebelumnya di / data direktori.

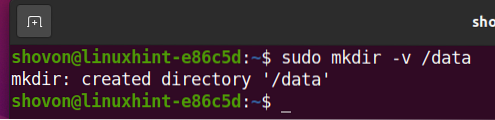

Jadi, buat / data direktori seperti berikut:

$ sudo mkdir -v / data

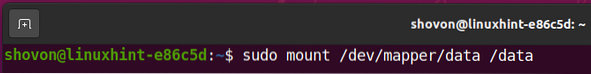

Untuk memasang sistem fail Btrfs yang dibuat di / dev / mapper / peranti simpanan data di dalam / data direktori, jalankan arahan berikut:

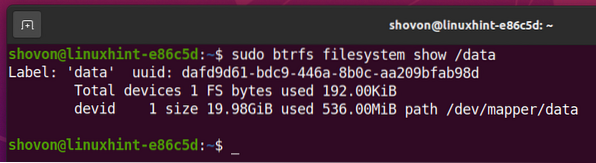

Seperti yang anda lihat, sistem fail Btrfs dibuat pada peranti penyimpanan yang disulitkan sdb dipasang di / data direktori.

Pemasangan Sistem Filem Btrfs Terenkripsi secara automatik pada Waktu Boot

Anda juga boleh memasang sistem fail Btrfs yang dienkripsi pada waktu boot.

Untuk memasang sistem fail Btrfs yang dienkripsi pada waktu boot, anda perlu:

- nyahsulitkan peranti storan / dev / sdb pada masa boot menggunakan / etc / cryptkey fail kunci penyulitan

- pasang peranti storan yang didekripsi / dev / mapper / data kepada / data direktori

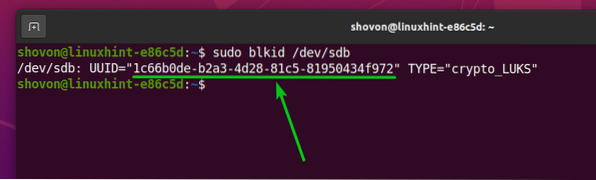

Pertama, cari UUID dari sdb peranti penyimpanan yang disulitkan dengan arahan berikut:

$ sudo blkid / dev / sdb

Seperti yang anda lihat, UUID dari sdb peranti storan yang disulitkan adalah 1c66b0de-b2a3-4d28-81c5-81950434f972. Ia akan berbeza bagi anda. Oleh itu, pastikan untuk mengubahnya dengan milik anda mulai sekarang.

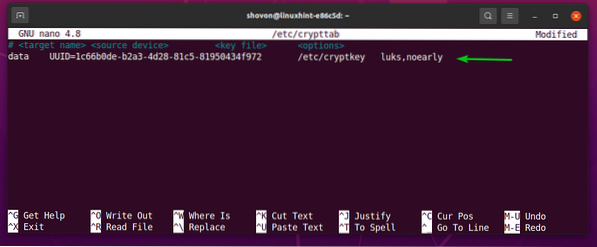

Untuk menyahsulit secara automatik sdb peranti simpanan pada waktu boot, anda mesti menambah entri untuk itu di / etc / crypttab fail.

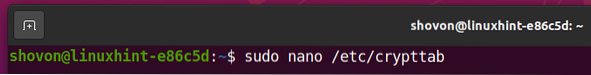

Buka / etc / crypttab fail dengan nano penyunting teks seperti berikut:

$ sudo nano / etc / crypttab

Tambahkan baris berikut di hujung / etc / crypttab fail jika anda menggunakan HDD.

Tambahkan baris berikut di hujung / etc / crypttab fail jika anda menggunakan SSD.

data UUID = 1c66b0de-b2a3-4d28-81c5-81950434f972 / etc / cryptkey luks, tanpa bising, buangSetelah selesai, tekan <Ctrl> + X, diikuti oleh Y, dan <Masukkan> untuk menyelamatkan / etc / crypttab fail.

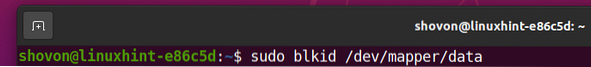

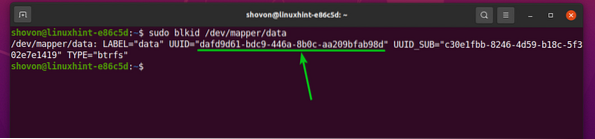

Sekarang, cari UUID yang disulitkan / dev / mapper / data peranti storan dengan arahan berikut:

Seperti yang anda lihat, UUID dari / dev / mapper / data peranti storan yang didekripsi adalah dafd9d61-bdc9-446a-8b0c-aa209bfab98d. Ia akan berbeza bagi anda. Oleh itu, pastikan untuk mengubahnya dengan milik anda mulai sekarang.

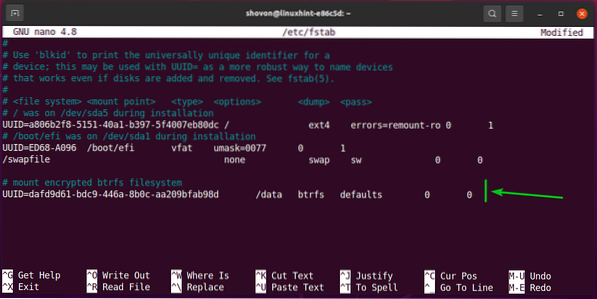

Untuk memasang peranti storan yang didekripsi secara automatik / dev / mapper / data di direktori / data pada waktu boot, anda harus menambahkan entri untuk itu di / etc / fstab fail.

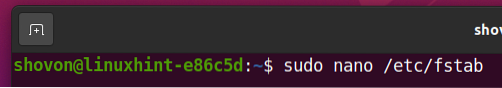

Buka / etc / fail fstab dengan nano penyunting teks seperti berikut:

$ sudo nano / etc / fstab

Sekarang, tambahkan baris berikut di hujung / etc / fstab fail:

Setelah selesai, tekan <Ctrl> + X, diikuti oleh Y, dan <Masukkan> untuk menyelamatkan / etc / fstab fail.

Akhirnya, but semula komputer anda agar perubahan tersebut berlaku.

Peranti penyimpanan yang disulitkan sdb didekripsi menjadi a data peranti storan, dan data peranti simpanan dipasang di / data direktori.

Seperti yang anda lihat, sistem fail Btrfs, yang dibuat di dekripsi / dev / mapper / data peranti simpanan dipasang di / data direktori.

Kesimpulannya

Dalam artikel ini, saya telah menunjukkan kepada anda cara mengenkripsi peranti penyimpanan menggunakan teknologi penyulitan LUKS 2 dengan cryptsetup. Anda juga belajar cara menyahsulitkan peranti storan yang dienkripsi dan memformatnya dengan sistem fail Btrfs juga. Serta cara mendekripsi peranti storan yang disulitkan secara automatik dan memasangnya pada waktu boot. Artikel ini akan membantu anda memulakan penyulitan sistem fail Btrfs.

Phenquestions

Phenquestions