Manusia adalah sumber terbaik dan titik akhir kelemahan keselamatan yang pernah ada. Kejuruteraan Sosial adalah sejenis serangan yang mensasarkan tingkah laku manusia dengan memanipulasi dan bermain dengan kepercayaan mereka, dengan tujuan untuk memperoleh maklumat sulit, seperti akaun perbankan, media sosial, e-mel, bahkan akses ke komputer sasaran. Tidak ada sistem yang selamat, kerana sistem itu dibuat oleh manusia.Vektor serangan yang paling biasa menggunakan serangan kejuruteraan sosial adalah menyebarkan pancingan data melalui spam e-mel. Mereka mensasarkan mangsa yang mempunyai akaun kewangan seperti maklumat perbankan atau kad kredit.

Serangan kejuruteraan sosial tidak langsung menyerang sistem, sebaliknya menggunakan interaksi sosial manusia dan penyerang berhadapan dengan mangsa secara langsung.

Adakah awak ingat Kevin Mitnick? Legenda Kejuruteraan Sosial pada zaman dahulu. Dalam kebanyakan metode serangannya, dia sering memperdayakan mangsa untuk mempercayai bahawa dia memegang kekuasaan sistem. Anda mungkin pernah melihat video demo Serangan Kejuruteraan Sosialnya di YouTube. Lihatlah!

Dalam posting ini saya akan menunjukkan kepada anda senario mudah bagaimana melaksanakan Social Engineering Attack dalam kehidupan seharian. Sangat mudah, ikuti tutorial dengan teliti. Saya akan menerangkan senario dengan jelas.

Serangan Kejuruteraan Sosial untuk mendapatkan akses e-mel

Tujuan: Mendapatkan maklumat akaun kelayakan e-mel

Penyerang: Saya

Sasaran: Kawan saya. (Betul? ya)

Peranti: Komputer atau komputer riba yang menjalankan Kali Linux. Dan telefon bimbit saya!

Persekitaran: Pejabat (di tempat kerja)

Alat: Kit Alat Kejuruteraan Sosial (SET)

Oleh itu, berdasarkan senario di atas, anda dapat membayangkan bahawa kami tidak memerlukan peranti mangsa, saya menggunakan komputer riba dan telefon saya. Saya hanya memerlukan kepalanya dan kepercayaan, dan kebodohan juga! Kerana, anda tahu, kebodohan manusia tidak dapat ditangani dengan serius!

Dalam kes ini, pertama-tama kita akan menyediakan halaman log masuk Akaun Gmail phishing di Kali Linux saya, dan menggunakan telefon saya untuk menjadi alat pencetus. Mengapa saya menggunakan telefon saya? Saya akan jelaskan di bawah, kemudian.

Nasib baik kita tidak akan memasang alat apa pun, mesin Kali Linux kita telah memasang SET (Kit Kejuruteraan Sosial) yang sudah dipasang sebelumnya, Itu sahaja yang kita perlukan. Oh ya, jika anda tidak tahu apa itu SET, saya akan memberi anda latar belakang pada alat ini.

Perisian Kejuruteraan Sosial, adalah reka bentuk untuk melakukan ujian penembusan sisi manusia. SET (sebentar lagi) dibangunkan oleh pengasas TrustedSec (https: // www.trustedsec.com / jurutera sosial-alat-set /), yang ditulis dalam Python, dan ia adalah sumber terbuka.

Baiklah, cukuplah kita lakukan latihan. Sebelum kita melakukan serangan kejuruteraan sosial, kita perlu membuat halaman phising kita terlebih dahulu. Di sini, saya duduk di meja saya, komputer saya (menjalankan Kali Linux) disambungkan ke internet rangkaian Wi-Fi yang sama dengan telefon bimbit saya (saya menggunakan android).

LANGKAH 1. SIAPKAN HALAMAN FISING

Setoolkit menggunakan antara muka Command Line, jadi jangan mengharapkan 'klik-klik' perkara di sini. Buka terminal dan taip:

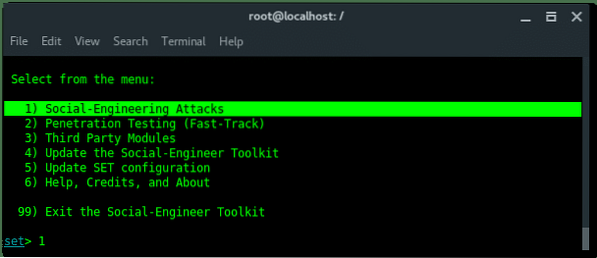

~ # setoolkitAnda akan melihat halaman selamat datang di bahagian atas dan pilihan serangan di bahagian bawah, anda akan melihat sesuatu seperti ini.

Ya, tentu saja, kita akan membuat persembahan Serangan Kejuruteraan Sosial, jadi pilih nombor 1 dan tekan ENTER.

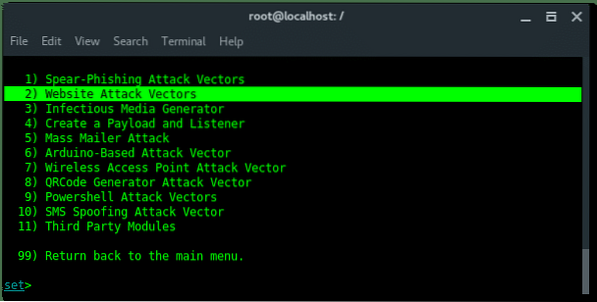

Dan kemudian anda akan dipaparkan pilihan seterusnya, dan memilih nombor 2. Vektor Serangan Laman Web. Pukul MASUK.

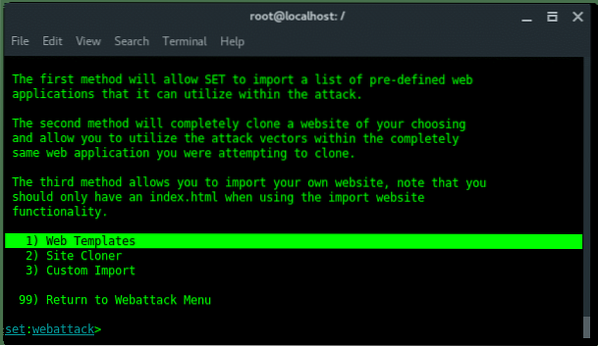

Seterusnya, kami memilih nombor 3. Kaedah Serangan Penuai Kredensial. Pukul Masukkan.

Pilihan lebih jauh lebih sempit, SET mempunyai halaman phising pra-format dari laman web popular, seperti Google, Yahoo, Twitter dan Facebook. Sekarang pilih nombor 1. Templat Web.

Kerana, Kali Linux PC saya dan telefon bimbit saya berada dalam rangkaian Wi-Fi yang sama, jadi masukkan penyerang (PC saya) alamat IP tempatan. Dan tekan MASUK.

PS: Untuk memeriksa alamat IP peranti anda, ketik: 'ifconfig'

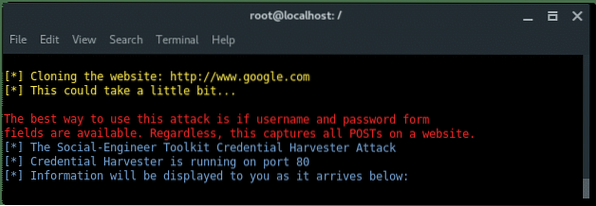

Baiklah setakat ini, kami telah menetapkan kaedah kami dan alamat IP pendengar. Dalam pilihan ini disenaraikan templat phising web yang telah ditentukan seperti yang saya nyatakan di atas. Oleh kerana kami mengarahkan halaman akaun Google, jadi kami memilih nombor 2. Google. Pukul MASUK.

yang

yang

Sekarang, SET memulakan Pelayan Web Kali Linux saya di port 80, dengan halaman log masuk akaun Google palsu. Penyediaan kami selesai. Sekarang saya sudah bersedia masuk ke bilik rakan saya untuk masuk ke halaman pancingan data ini menggunakan telefon bimbit saya.

LANGKAH 2. KEKOSONGAN MEMBUNUH

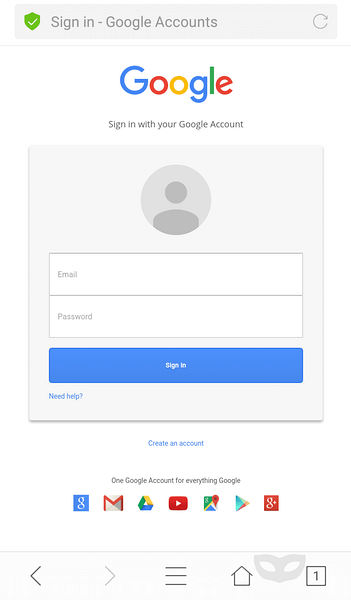

Sebab mengapa saya menggunakan telefon bimbit (android)? Mari lihat bagaimana halaman dipaparkan dalam penyemak imbas android terbina dalam saya. Oleh itu, saya mengakses pelayan web Kali Linux saya 192.168.43.99 di penyemak imbas. Dan inilah halaman:

Lihat? Nampak sangat nyata, tidak ada masalah keselamatan yang dipaparkan di atasnya. Bar URL yang menunjukkan tajuk dan bukan URL itu sendiri. Kami tahu yang bodoh akan mengenalinya sebagai halaman Google yang asal.

Oleh itu, saya membawa telefon bimbit saya, dan masuk ke kawan saya, dan bercakap dengannya seolah-olah saya gagal log masuk ke Google dan bertindak jika saya tertanya-tanya adakah Google mengalami kerosakan atau kesilapan. Saya memberikan telefon saya dan memintanya untuk mencuba masuk menggunakan akaunnya. Dia tidak mempercayai kata-kata saya dan segera mula memasukkan maklumat akaunnya seolah-olah tidak akan berlaku buruk di sini. Haha.

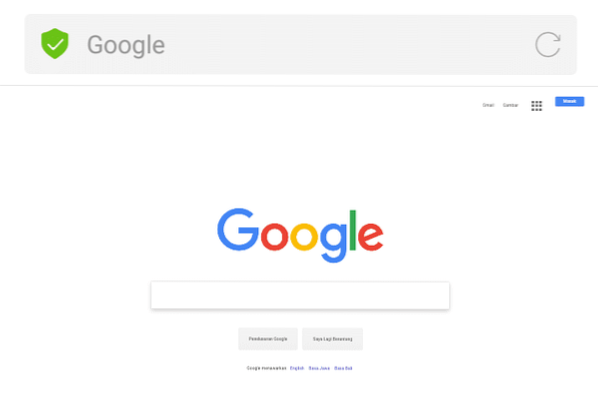

Dia sudah mengetik semua borang yang diperlukan, dan biarkan saya mengklik Log masuk butang. Saya mengklik butang ... Sekarang Ia memuat ... Dan kemudian kami mendapat halaman utama mesin carian Google seperti ini.

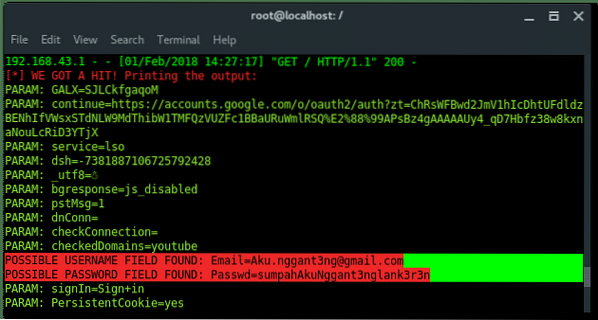

PS: Setelah mangsa mengklik Log masuk butang, ia akan menghantar maklumat pengesahan ke mesin pendengar kami, dan ia dicatat.

Tidak ada yang berlaku, saya katakan kepadanya, Log masuk butang masih ada, anda gagal log masuk. Dan kemudian saya membuka lagi halaman phising, sementara rakan lain yang bodoh ini datang kepada kami. Nah, kita ada mangsa lain.

Sehingga saya memotong ceramah, kemudian saya kembali ke meja saya dan memeriksa log SET saya. Dan di sini kita dapat,

Goccha ... Saya menjemput anda!!!

Kesimpulannya

Saya tidak pandai bercerita (itulah maksudnya), untuk menyimpulkan serangan sejauh ini langkah-langkahnya adalah:

- Buka 'setoolkit'

- Pilih 1) Serangan Kejuruteraan Sosial

- Pilih 2) Vektor Serangan Laman Web

- Pilih 3) Kaedah Penyerangan Kredensial

- Pilih 1) Templat Web

- Masukkan alamat IP

- Pilih Google

- Selamat memburu ^ _ ^

Phenquestions

Phenquestions