Salah satu contoh serangan tersebut adalah di mana mangsa masuk ke rangkaian wifi, dan penyerang di rangkaian yang sama meminta mereka memberikan bukti pengguna mereka di halaman memancing. Kami akan membincangkan teknik ini secara khusus, yang juga dikenali sebagai pancingan data.

Walaupun dapat dikesan melalui pengesahan dan pengesanan gangguan, itu adalah taktik biasa yang digunakan oleh banyak penggodam yang berjaya mencabutnya kerana tidak curiga. Oleh itu, perlu diketahui bagaimana ia berfungsi untuk setiap peminat keselamatan siber.

Untuk lebih spesifik mengenai demonstrasi yang kami tunjukkan di sini, kami akan menggunakan serangan manusia di tengah-tengah mengarahkan lalu lintas yang akan datang dari sasaran kami ke laman web palsu dan mendedahkan kata laluan dan nama pengguna WiFI.

Prosedurnya

Walaupun, terdapat lebih banyak alat di kali Linux yang sangat sesuai untuk melakukan serangan MITM, kami menggunakan Wireshark dan Ettercap di sini, yang keduanya datang sebagai utiliti yang telah dipasang di Kali Linux. Kami mungkin membincangkan perkara lain yang mungkin boleh kami gunakan pada masa akan datang.

Juga, kami telah menunjukkan serangan ke Kali Linux secara langsung, yang juga kami sarankan agar pembaca kami gunakan ketika melakukan serangan ini. Walaupun begitu, ada kemungkinan anda akan mendapat hasil yang sama menggunakan Kali di VirtualBox.

Fire-up Kali Linux

Lancarkan mesin Kali Linux untuk memulakan.

Sediakan fail konfigurasi DNS di Ettercap

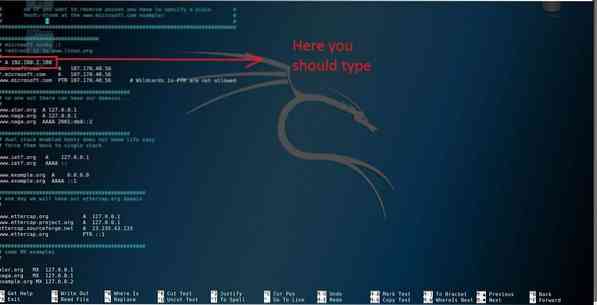

Siapkan terminal arahan dan ubah konfigurasi DNS Ettercap dengan mengetik sintaks berikut ke dalam editor pilihan anda.

$ gedit / etc / ettercap / etter.dnsAnda akan dipaparkan fail konfigurasi DNS.

Seterusnya, anda perlu menaip alamat anda di terminal

> * a 10.0.2.15

Periksa alamat IP anda dengan menaip ifconfig di terminal baru jika anda belum tahu apa itu.

Untuk menyimpan perubahan, tekan ctrl + x, dan tekan (y) ke bawah.

Sediakan pelayan Apache

Sekarang, kami akan memindahkan halaman keselamatan palsu kami ke lokasi di pelayan Apache dan menjalankannya. Anda perlu memindahkan halaman palsu anda ke direktori apache ini.

Jalankan arahan berikut untuk memformat direktori HTML:

$ Rm / Var / Www / Html / *Seterusnya, anda perlu menyimpan halaman keselamatan palsu anda dan memuat naiknya ke direktori yang telah kami sebutkan. Taipkan perkara berikut di terminal untuk memulakan muat naik:

$ mv / root / Desktop / palsu.html / var / www / htmlSekarang jalankan Pelayan Apache dengan arahan berikut:

$ sudo service apache2 bermulaAnda akan melihat bahawa pelayan berjaya dilancarkan.

Spoofing dengan Ettercap addon

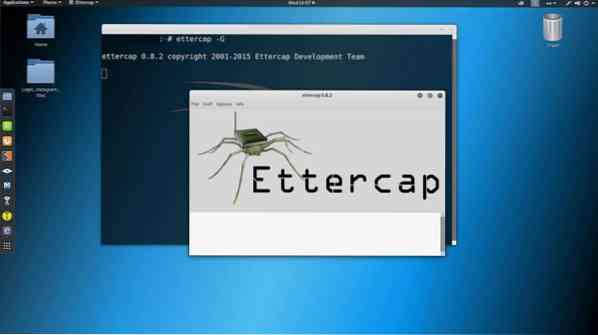

Sekarang kita akan melihat bagaimana Ettercap mula bermain. Kami akan melakukan spoofing DNS dengan Ettercap. Lancarkan aplikasi dengan menaip:

$ ettercap -G

Anda dapat melihat bahawa ia adalah utiliti GUI, yang menjadikannya lebih mudah untuk dinavigasi.

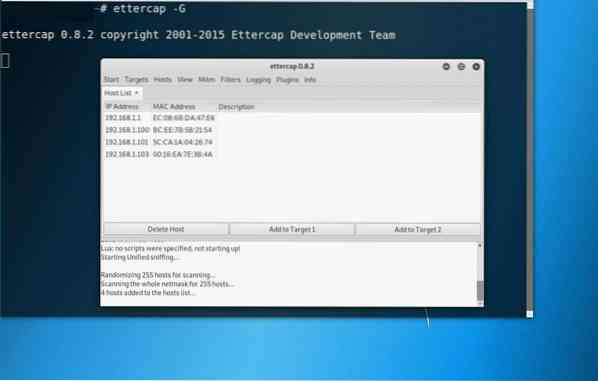

Setelah addon dibuka, anda menekan butang 'sniff bottom' dan memilih United sniffing

Pilih antara muka rangkaian yang sedang anda gunakan buat masa ini:

Dengan set itu, klik pada tab host dan pilih salah satu senarai. Sekiranya tidak ada hos yang sesuai, anda boleh mengklik hos imbas untuk melihat lebih banyak pilihan.

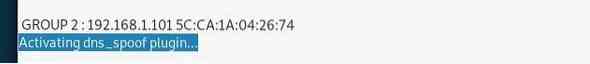

Seterusnya, tentukan mangsa menjadi sasaran 2 dan alamat IP anda sebagai sasaran 1. Anda boleh menetapkan mangsa dengan mengklik pada sasaran dua-butang dan kemudian hidupkan tambah ke butang sasaran.

Seterusnya, tekan tab mtbm dan pilih keracunan ARP.

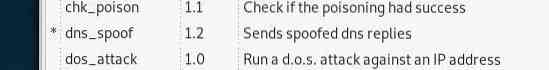

Sekarang arahkan ke tab Plugin dan klik pada bahagian “Manage the plugins” dan kemudian aktifkan DNS spoofing.

Kemudian pindah ke menu permulaan di mana anda akhirnya boleh memulakan dengan serangan.

Mengejar trafik Https dengan Wireshark

Di sinilah semuanya berpunca dari beberapa hasil yang dapat dilaksanakan dan relevan.

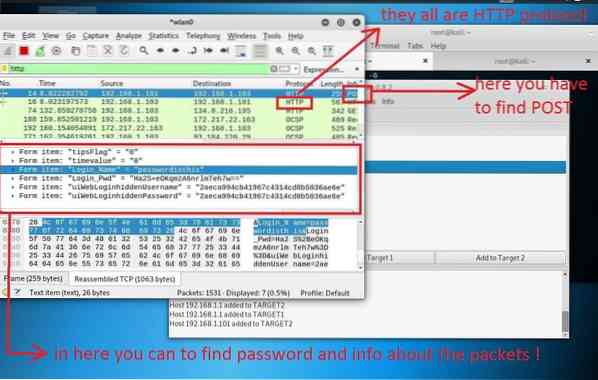

Kami akan menggunakan Wireshark untuk menarik lalu lintas https dan cuba mendapatkan kata laluan yang membentuknya.

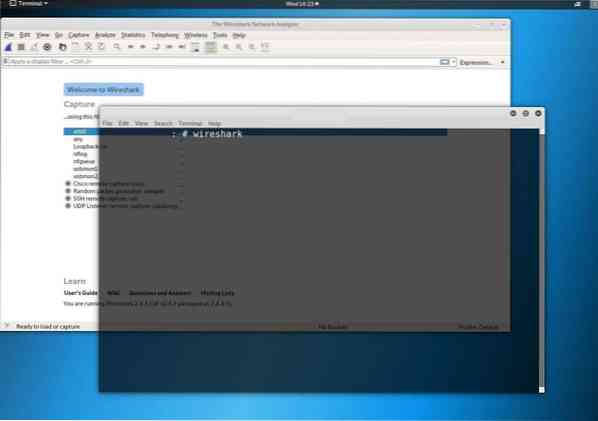

Untuk melancarkan Wireshark, panggil terminal baru dan masukkan Wireshark.

Dengan Wireshark aktif dan aktif, anda mesti memerintahkannya untuk menyaring sebarang paket lalu lintas selain dari paket https dengan mengetik HTTP di Terapkan penapis paparan dan tekan enter.

Sekarang, Wireshark akan mengabaikan setiap paket lain dan hanya menangkap paket https

Sekarang, perhatikan setiap, dan setiap paket yang mengandungi perkataan "pos" dalam keterangannya:

Kesimpulannya

Apabila kita bercakap mengenai penggodaman, MITM adalah bidang kepakaran yang luas. Satu jenis serangan MITM tertentu mempunyai beberapa cara unik yang dapat didekati, dan yang sama berlaku untuk serangan pancingan data.

Kami telah melihat kaedah termudah tetapi sangat berkesan untuk mendapatkan banyak maklumat berair yang mungkin mempunyai prospek masa depan. Kali Linux telah menjadikan perkara seperti ini sangat mudah sejak dilancarkan pada tahun 2013, dengan utiliti terbina dalam yang melayani satu tujuan atau yang lain.

Bagaimanapun, itu sahaja buat masa ini. Saya harap anda dapati tutorial cepat ini berguna, dan semoga ia dapat membantu anda memulakan serangan pancingan data. Ikuti lebih banyak tutorial mengenai serangan MITM.

Phenquestions

Phenquestions