Apa itu Ujian Penembusan Rangkaian?

Kod yang ketinggalan zaman, penambahan fitur, konfigurasi yang salah, atau pengembangan kaedah ofensif yang inovatif dapat mengakibatkan "kelemahan" dieksploitasi oleh kod jahat untuk mendapatkan akses atau melakukan tindakan pada sasaran jarak jauh (atau lokal). "Kelemahan" ini disebut "kerentanan" atau "lubang keselamatan".

Ujian penembusan, atau ujian pen, adalah tindakan mengaudit sasaran (pelayan, laman web, telefon bimbit, dll) untuk mempelajari lubang keselamatan yang memungkinkan penyerang menembus ke dalam peranti sasaran, untuk memintas komunikasi atau melanggar privasi atau keselamatan lalai.

Sebab utama kita semua mengemas kini OS (Sistem Operasi) dan perisian kita adalah untuk mencegah "pengembangan" kerentanan akibat kod lama.

Beberapa contoh lubang keselamatan mungkin termasuk kekuatan kata laluan, percubaan masuk, jadual sql yang terdedah, dll. Kerentanan ikonik ini untuk Microsoft Index Server mengeksploitasi penyangga dalam kod fail Windows dll yang membolehkan pelaksanaan kod jauh dengan kod jahat seperti Cacing CodeRed, direka seperti cacing lain untuk memanfaatkan sekeping kod yang salah ini.

Kerentanan dan kelemahan keselamatan muncul setiap hari atau mingguan di banyak Sistem Operasi yang menjadi pengecualian OpenBSD dan Microsoft Windows, itulah sebabnya Uji Penetrasi adalah antara tugas utama yang harus dilaksanakan oleh setiap sysadmin atau pengguna.

Alat Popular Ujian Penembusan

Nmap: Nmap (Network Mapper) dikenali sebagai Pisau Tentera Swiss Sysadmin, mungkin merupakan alat audit rangkaian dan keselamatan yang paling penting dan asas. Nmap adalah pengimbas port yang mampu menganggarkan identiti OS sasaran (jejak kaki) dan perisian yang mendengar di belakang port. Ini termasuk suite plugin yang memungkinkan untuk menguji penembusan melalui kekuatan kasar, kerentanan, dll. Anda dapat melihat 30 contoh Nmap di https: // linuxhint.com / 30_nmap_contoh /.

GSM / OpenVas: GreenBone Security Manager atau OpenVas adalah Nessus Security Scanner versi percuma atau komuniti. Ini adalah pengimbas pengguna yang sangat lengkap dan ramah yang mudah digunakan untuk mengenal pasti kerentanan, kesalahan konfigurasi dan lubang keselamatan secara umum pada sasaran. Walaupun Nmap mampu mencari kelemahan, ia memerlukan ketersediaan plugin yang dikemas kini dan beberapa kemampuan oleh pengguna. OpenVas mempunyai antara muka web yang intuitif, namun Nmap tetap menjadi alat wajib bagi mana-mana pentadbir rangkaian.

Metasploit: Fungsi utama Metasploit adalah pelaksanaan eksploitasi terhadap sasaran yang rentan, namun Metasploit dapat digunakan untuk mengimbas lubang keselamatan atau untuk mengesahkannya. Selain itu hasil imbasan yang dijalankan oleh Nmap, OpenVas dan pengimbas keselamatan lain dapat diimport ke Metasploit untuk dieksploitasi.

Ini hanya 3 contoh senarai alat keselamatan yang besar. Sangat digalakkan bagi sesiapa yang berminat dengan keselamatan untuk menyimpannya Senarai Alat Keselamatan Rangkaian Teratas sebagai sumber utama penggodaman atau alat keselamatan.

Contoh ujian Penembusan Nmap:

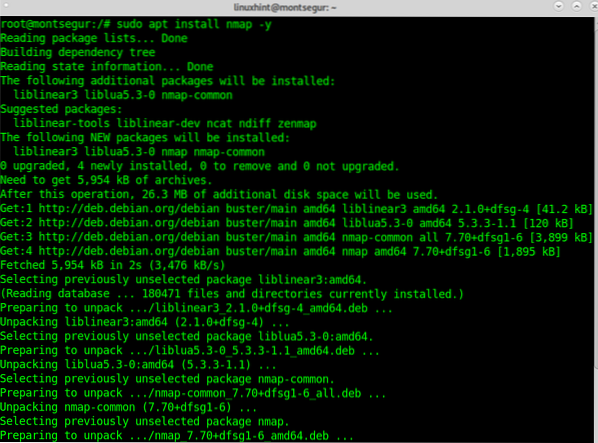

Untuk memulakan sistem Debian, jalankan:

# apt pasang nmap -y

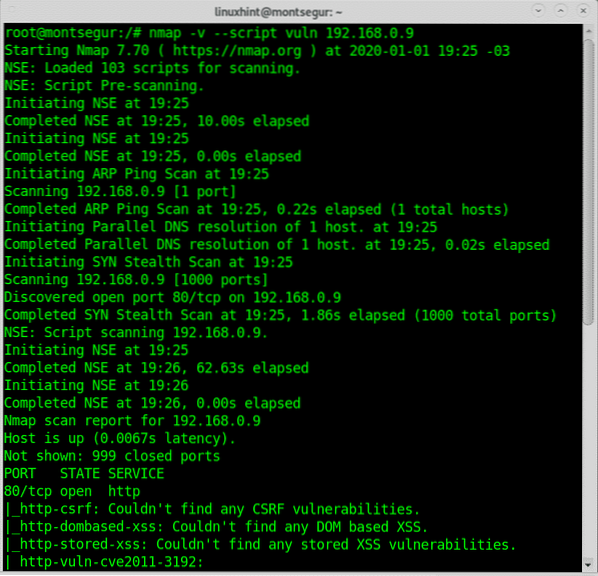

Setelah dipasang langkah pertama untuk mencuba Nmap untuk ujian penembusan dalam tutorial ini adalah untuk memeriksa kerentanan menggunakan lucah pemalam disertakan dalam Nmap NSE (Nmap Scripting Engine). Sintaks untuk menjalankan Nmap dengan plugin ini adalah:

# nmap -v --skrip lucahDalam kes saya, saya akan menjalankan:

# nmap -v --script vuln 192.168.0.9

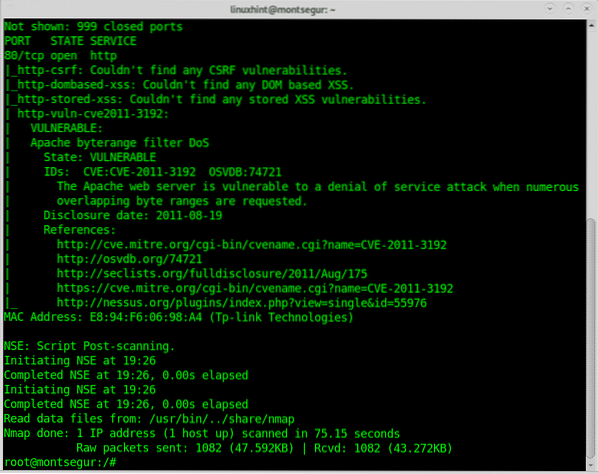

Di bawah ini anda akan melihat Nmap mendapati kelemahan mendedahkan peranti yang disasarkan kepada serangan Penolakan Perkhidmatan.

Hasilnya menawarkan pautan ke rujukan mengenai kerentanan, dalam hal ini saya dapat mencari maklumat terperinci https: // nvd.nist.gov / vuln / detail / CVE-2011-3192.

Contoh berikut menunjukkan pelaksanaan ujian pen menggunakan OpenVas, di akhir tutorial ini anda dapat mencari tutorial dengan contoh tambahan dengan Nmap.

Contoh Ujian Penembusan Openvas:

Untuk memulakan dengan OpenVas memuat turun Greenbone Community Edition dari https: // dl.tulang hijau.net / muat turun / VM / gsm-ce-6.0.0.iso untuk menyediakannya menggunakan VirtualBox.

Sekiranya anda memerlukan arahan untuk menyediakan VirtualBox pada Debian baca https: // linuxhint.com / install_virtualbox6_debian10 / dan kembali sebaik sahaja anda menamatkan pemasangan sebelum menyediakan Tetamu atau Virtual OS.

Pada VirtualBox ikuti arahan

Pilih pilihan berikut di wizard untuk VirtualBox dengan tangan melalui "Baru":

- Jenis: Linux

- Versi: Linux Lain (64bit)

- Memori: 4096 MB

- Harddisk: 18 GB

- CPU: 2

Sekarang buat cakera keras baru untuk mesin maya.

Berhati-hatilah bahawa sambungan rangkaian berfungsi dari dalam dan luar: Sistem memerlukan akses ke internet untuk penyiapannya. Untuk menggunakan antara muka web sistem, anda perlu mengakses sistem dari mana penyemak imbas web anda berjalan.

Audio, USB dan disket harus dilumpuhkan.

Sekarang klik pada Mula dan klik pada ikon folder untuk memilih gambar iso yang dimuat sebagai media untuk pemacu CD dan mulakan mesin maya seperti yang ditunjukkan dalam tangkapan skrin di bawah:

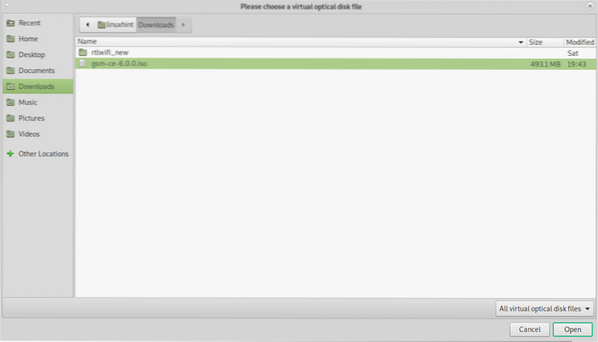

Lihat ke direktori yang mengandungi ISO, pilih dan tekan Buka.

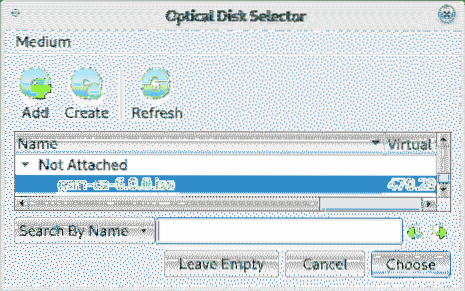

Pilih gambar ISO anda dan tekan Pilih.

Tekan Mulakan untuk melancarkan pemasang GSM.

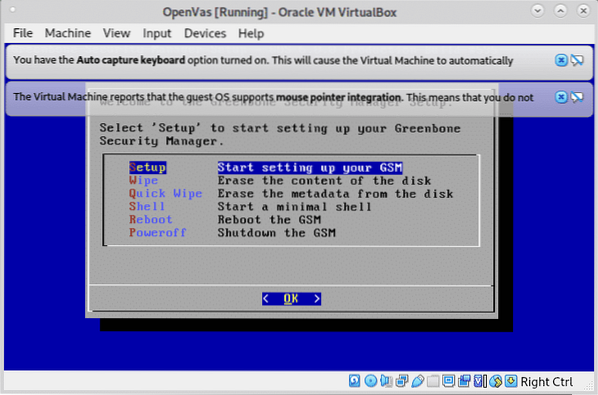

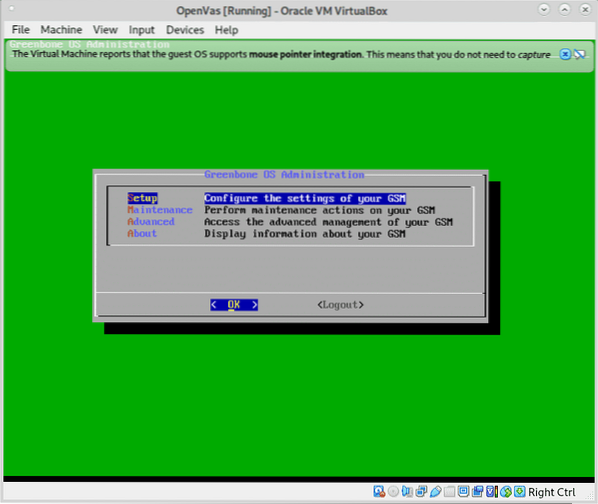

Setelah dilancarkan dan boot, pilih Persediaan dan tekan okey bersambung.

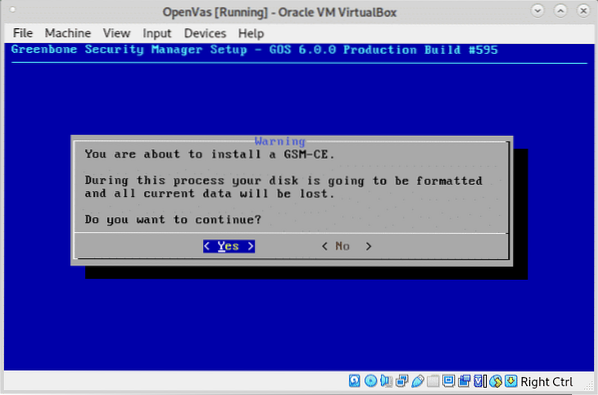

Pada skrin seterusnya tekan hidup YA bersambung.

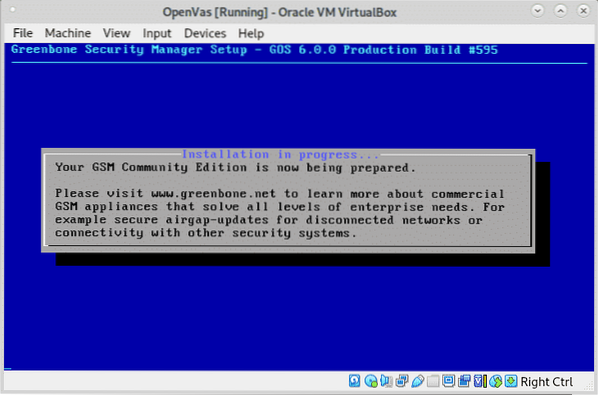

Biarkan pemasang untuk mempersiapkan persekitaran anda:

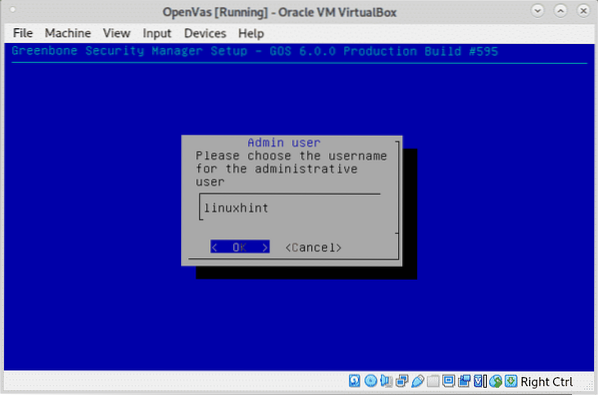

Apabila diminta tentukan nama pengguna seperti yang ditunjukkan dalam gambar di bawah, anda boleh meninggalkan lalai pentadbir pengguna.

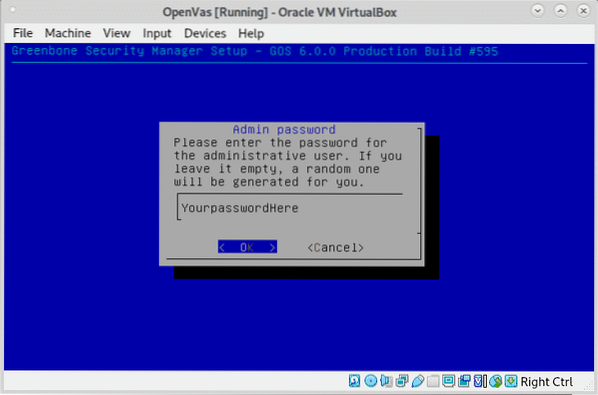

Tetapkan kata laluan anda dan tekan okey bersambung.

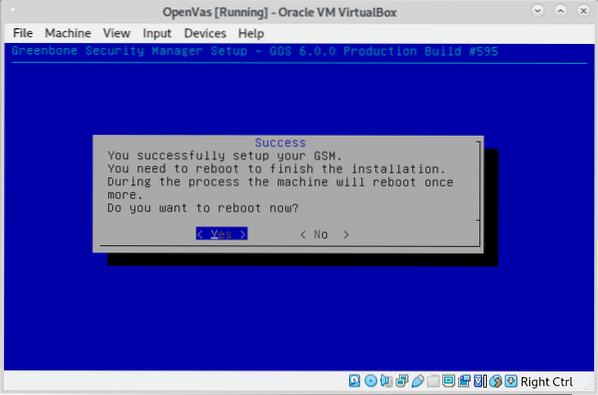

Apabila diminta untuk but semula YA.

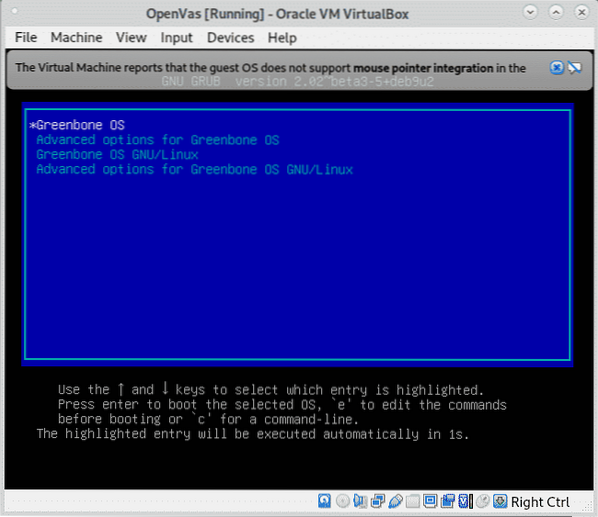

Pada but pilih OS Greenbone dengan menekan MASUK.

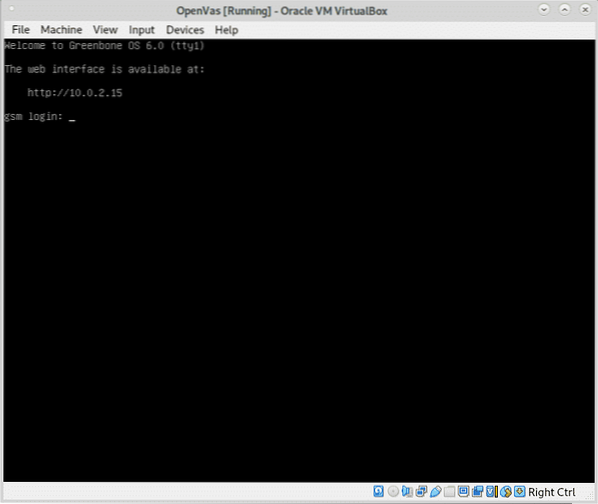

Semasa boot untuk kali pertama selepas pemasangan jangan log masuk, sistem akan menyelesaikan pemasangan dan akan reboot secara automatik, maka anda akan melihat skrin berikut:

Anda harus memastikan peranti maya anda dapat diakses dari peranti hos anda, sekiranya saya menukar konfigurasi rangkaian VirtualBox dari NAT ke Bridge dan kemudian saya menghidupkan semula sistem dan ia berfungsi.

Nota: Sumber dan arahan untuk kemas kini dan perisian Virtualisasi tambahan di https: // www.tulang hijau.bersih / en / install_use_gce /.

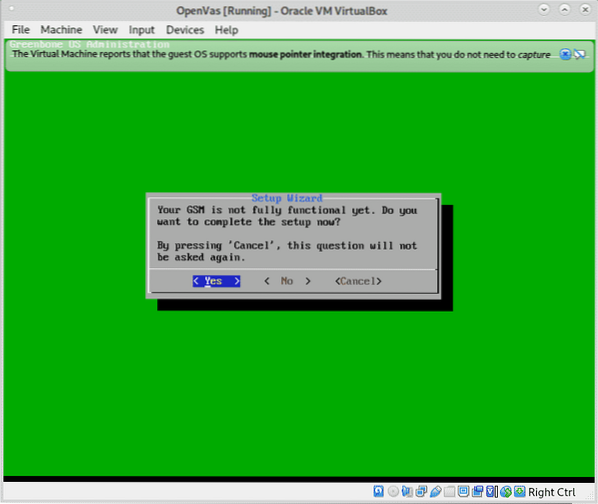

Sebaik sahaja anda boot masuk dan anda akan melihat skrin di bawah, tekan YA bersambung.

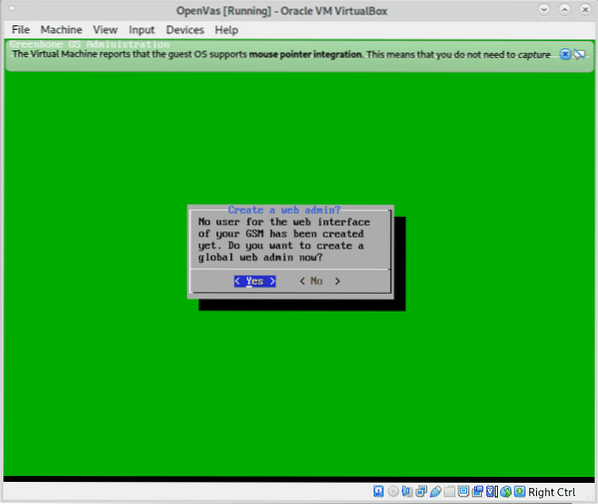

Untuk membuat pengguna untuk antara muka web tekan YA sekali lagi untuk meneruskan seperti yang ditunjukkan dalam gambar di bawah:

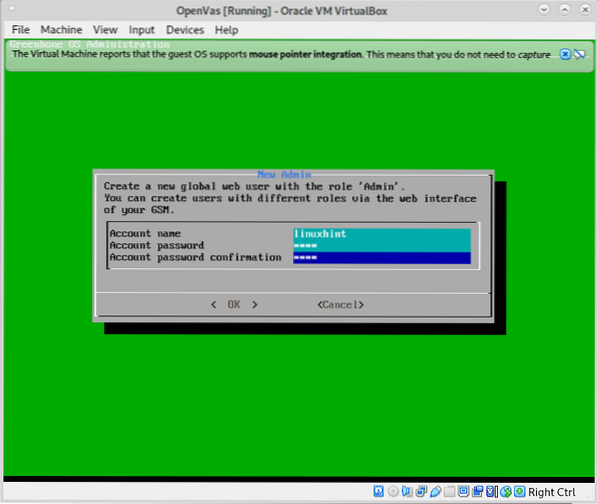

Isi nama pengguna dan kata laluan yang diminta dan tekan okey bersambung.

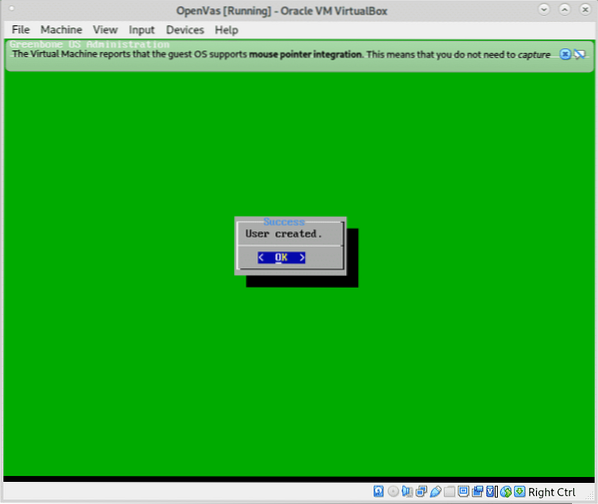

Tekan okey pada pengesahan pembuatan pengguna:

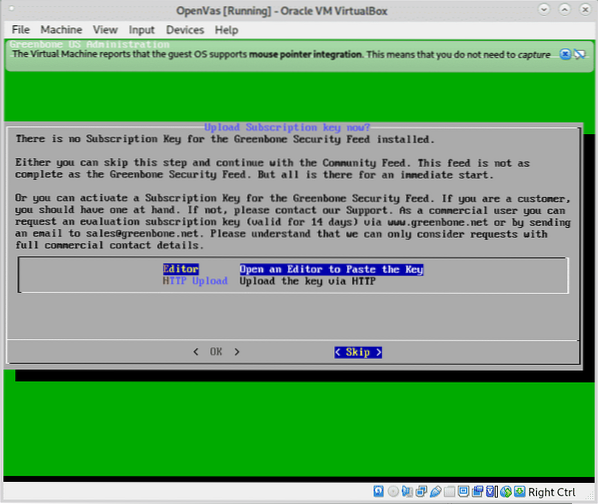

Anda boleh melangkau kunci langganan buat masa ini, tekan terus Langkau bersambung.

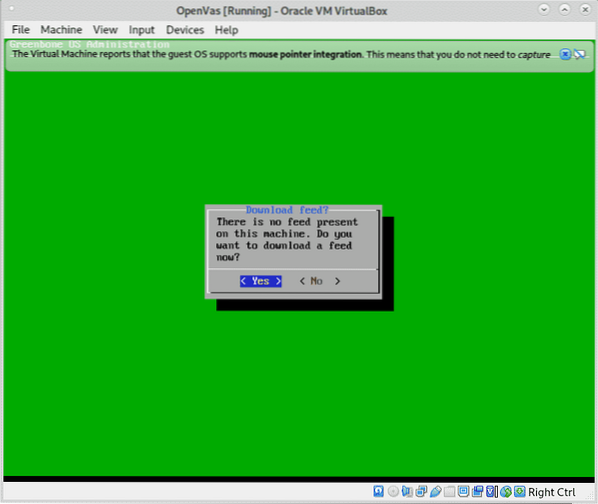

Untuk memuat turun suapan tekan hidup YA seperti yang ditunjukkan di bawah.

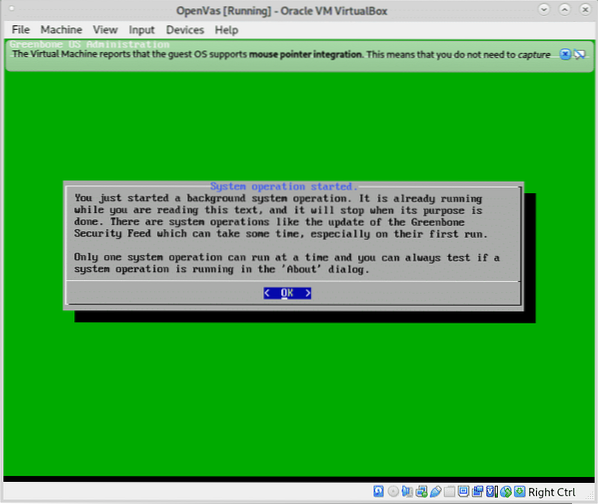

Apabila dimaklumkan mengenai tugas latar belakang berjalan okey.

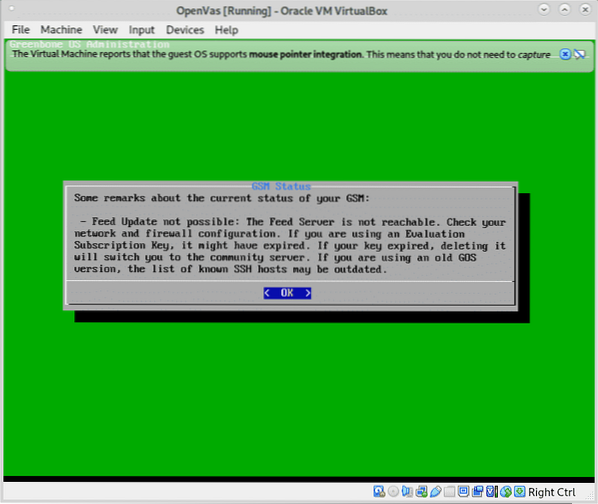

Selepas pemeriksaan ringkas, anda akan melihat skrin berikut, tekan okey untuk menamatkan dan mengakses antara muka web:

Anda akan melihat skrin seterusnya, jika anda tidak ingat alamat akses web anda, anda boleh menyemaknya pada pilihan menu terakhir Mengenai.

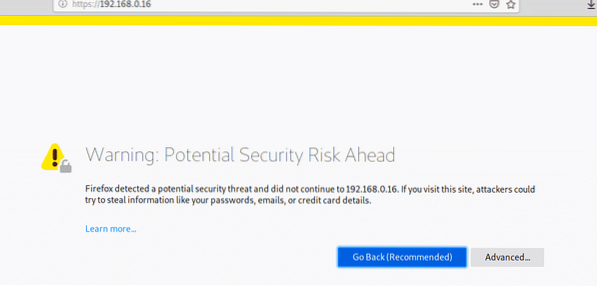

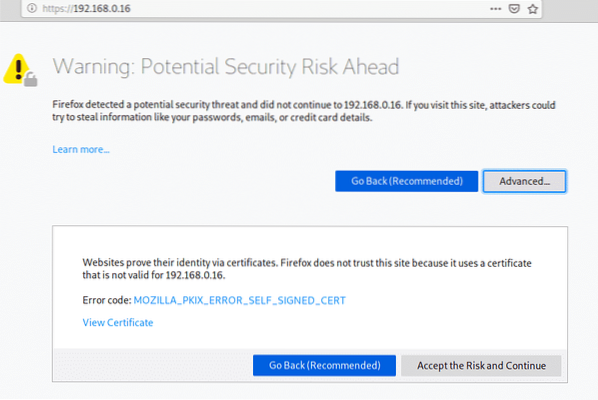

Semasa mengakses dengan kunci SSL, anda akan disambut dengan amaran SSL, hampir di semua penyemak imbas peringatan serupa, pada Firefox seperti pada kes saya klik pada Mahir.

Kemudian tekan “Terima Risiko dan Teruskan"

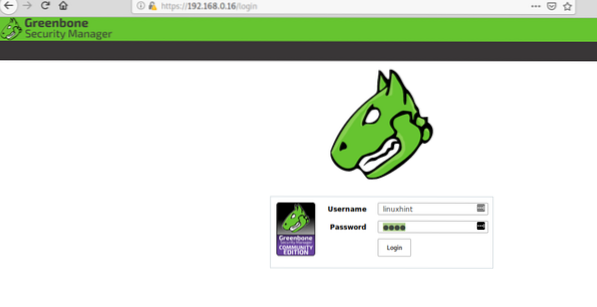

Log masuk ke GSM menggunakan pengguna dan kata laluan yang anda tentukan semasa membuat pengguna antara muka web:

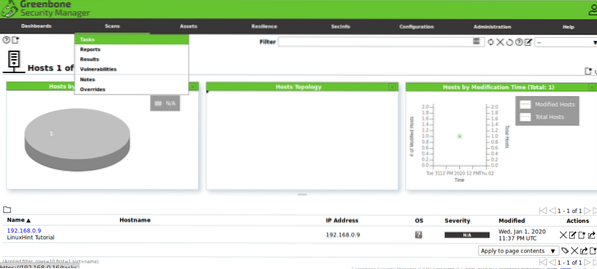

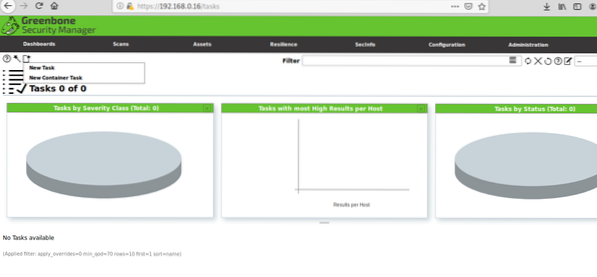

Setelah masuk, tekan menu utama Imbasan dan seterusnya Tugas.

Klik pada ikon dan pada “Tugasan baru".

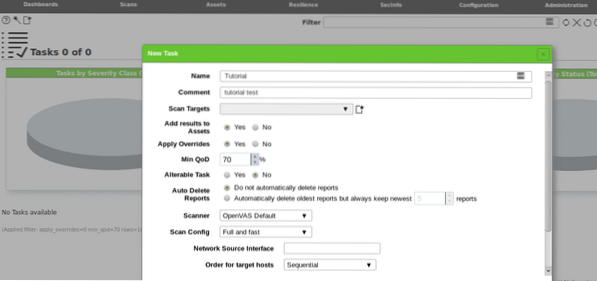

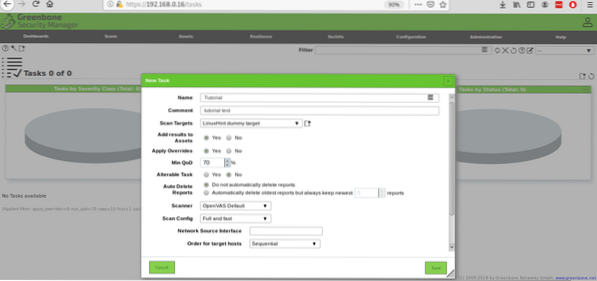

Isi semua maklumat yang diperlukan, pada Target Imbas, klik lagi pada ikon:

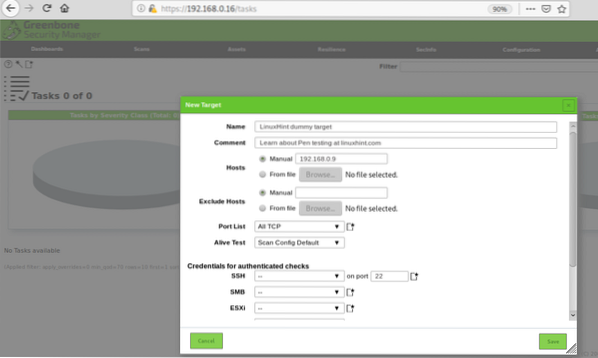

Ketika menekan tetingkap baru akan meminta informasi mengenai target, Anda dapat menentukan satu host dengan IP atau nama domain, anda juga dapat mengimport target dari file, setelah mengisi semua bidang yang diminta tekan Jimat.

Kemudian tekan Jimat lagi

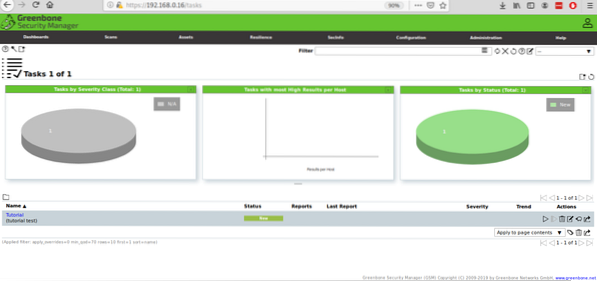

Setelah ditentukan, anda dapat melihat tugas anda dibuat dengan butang MAIN untuk melancarkan imbasan ujian penembusan:

Sekiranya anda menekan butang Main, status akan berubah menjadi “diminta ”:

Kemudian akan mula menunjukkan kemajuan:

Setelah selesai, anda akan melihat statusnya Selesai, klik pada Status.

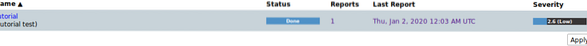

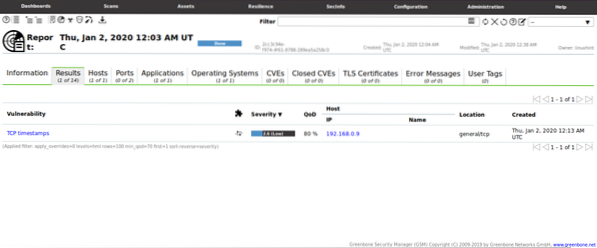

Setelah masuk, anda boleh klik Keputusan untuk melihat skrin yang serupa dengan yang ada di bawah:

Dalam kes ini, GSM mendapati kerentanan ringan tanpa kepentingan:

Imbasan ini dilancarkan terhadap desktop Debian yang baru dipasang dan dikemas kini tanpa perkhidmatan. Sekiranya anda berminat dengan amalan ujian penembusan, anda boleh mendapatkannya Boleh diguna pakai persekitaran ujian maya keselamatan yang penuh dengan kerentanan yang siap dikesan dan dieksploitasi.

Saya harap anda dapati artikel ringkas ini Apa itu Ujian Penembusan Rangkaian berguna, terima kasih kerana membacanya.

Phenquestions

Phenquestions